buuctf_misc

金三胖

下载给的zip文件,是个gif动图

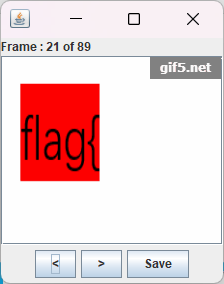

使用stegsolve打开

File Format: 文件格式,这个主要是查看图片的具体信息,类似与winhex的用法

Data Extract: 数据抽取,图片中隐藏数据的抽取

Frame Browser: 逐帧浏览,主要是对GIF之类的动图进行分解,动图变成一张张图片,便于查看

Image Combiner: 拼图,图片拼接

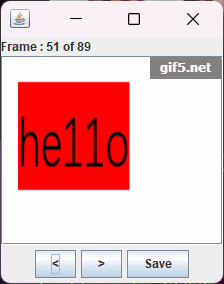

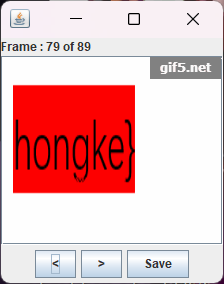

用Frame browser功能,逐帧浏览

拼接flag{he11ohongke}

你竟然赶我走

下载后为一个jpg图片

同样使用stegsolve打开

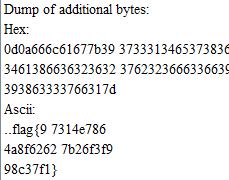

使用file format功能

在ascii区域找到flag

flag{stego_is_s0_bo r1ing}

二维码

解压zip文件得到一个png的二维码图片

利用QR Research工具,扫描得到了一个不是flag的信息。

用notepad++打开

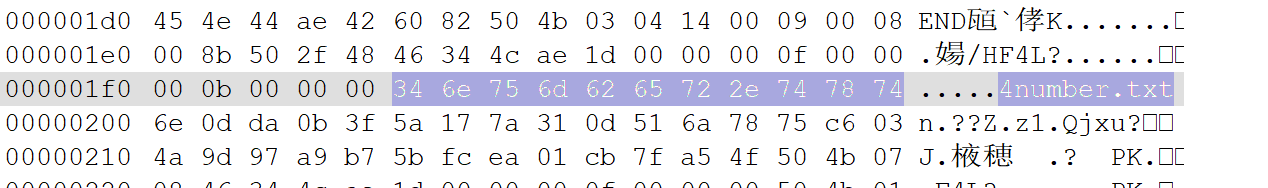

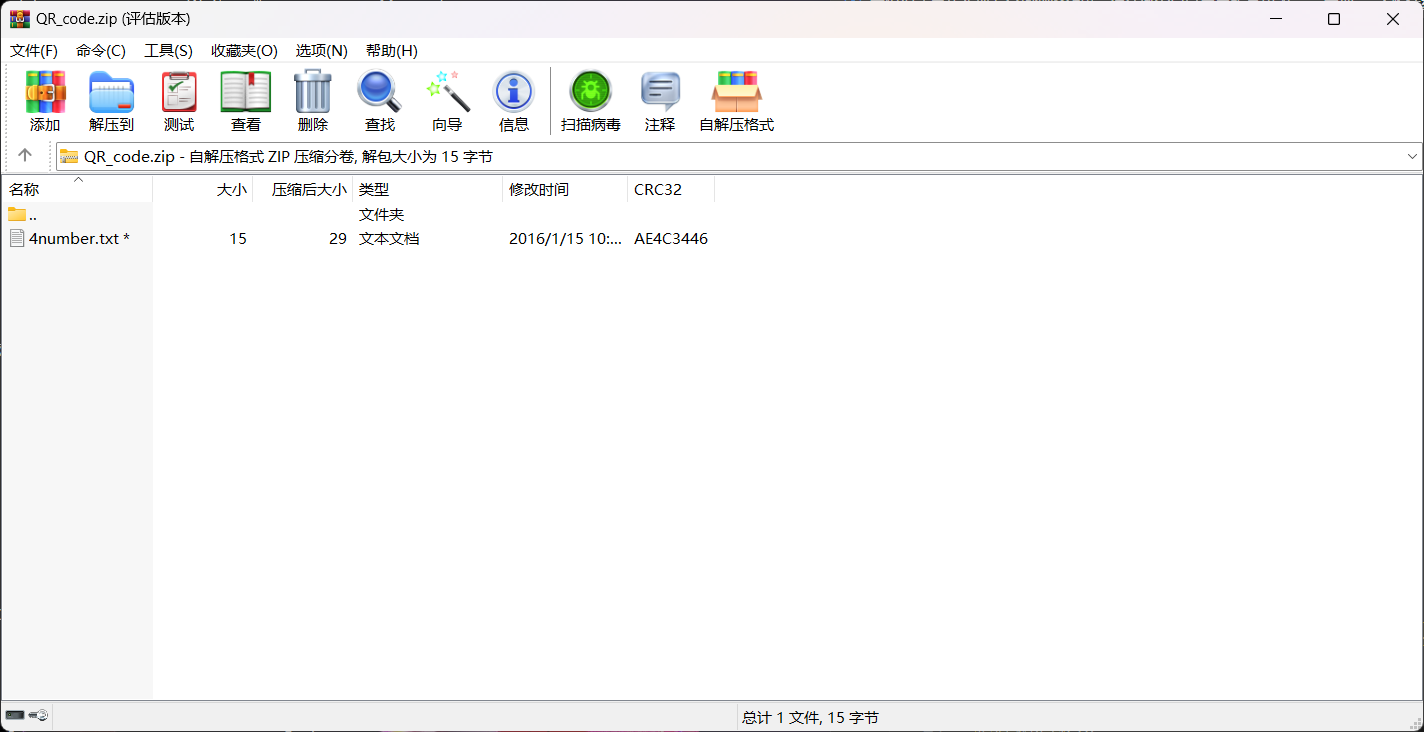

发现有个txt文件

把后缀改为zip

用winrar打开

虽然找到了,但这个txt文件需要密码

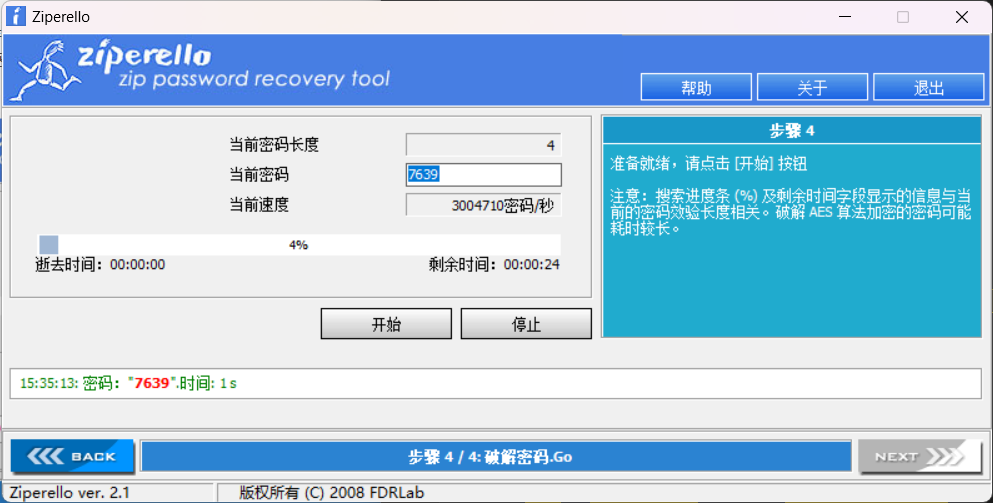

使用zip密码破解软件ziperello破解,使用暴力破解

得到密码7639,打开txt,得到flag CTF{vjpw_wnoei}

把ctf改为flag即可

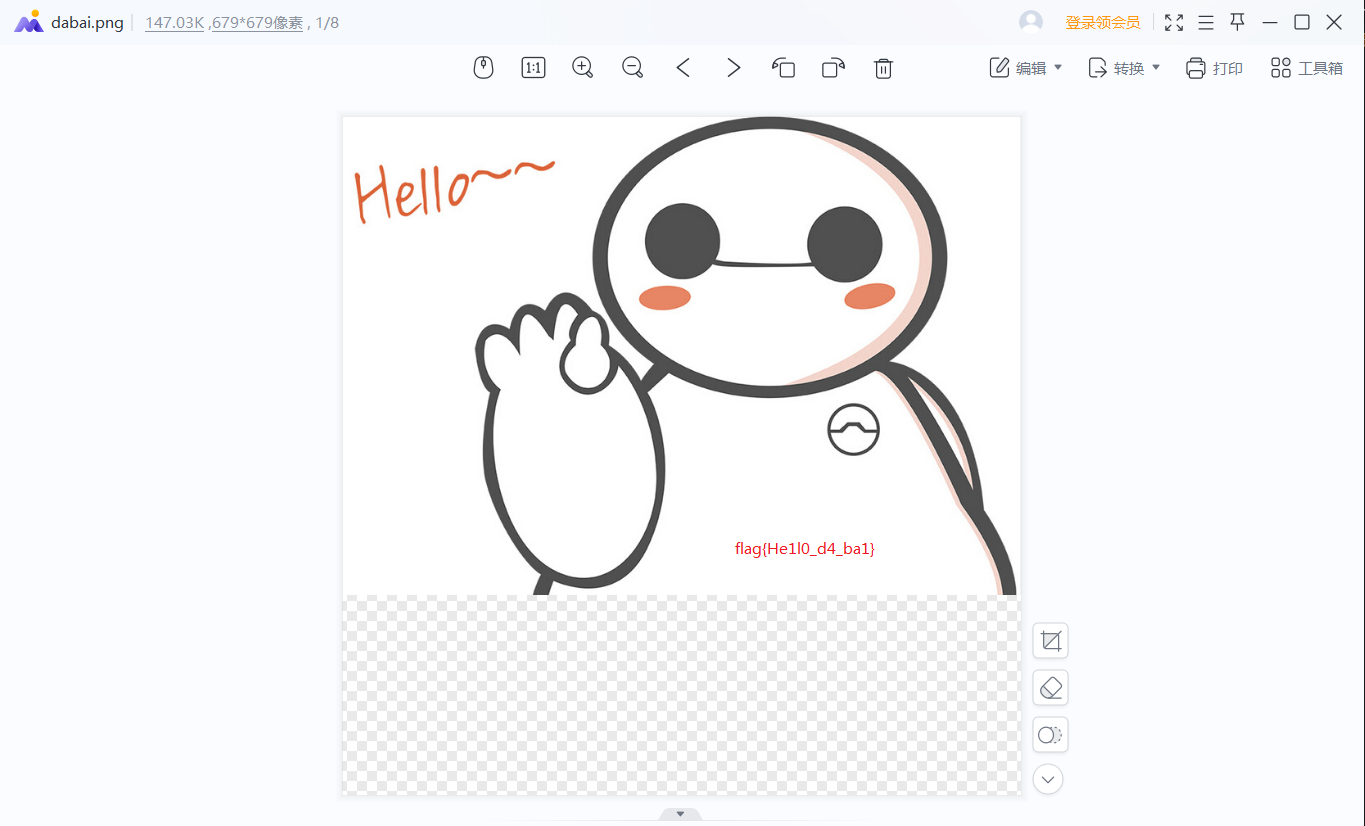

大白

解压zip文件得到一个png文件

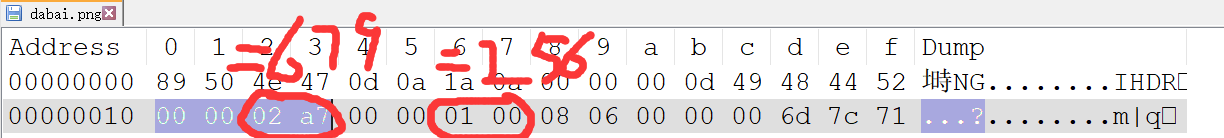

图片分辨率为679*256

用notepad++打开

修改一下256部分的内容,把它修改为679

16进制为02 a7,保存重新进入图片

发现flag

N种方法解决

解压zip文件得到一个exe文件,但是打不开

使用notepad++打开

很长的一串字符

发现与base64字符串转换图片格式相同

转换出一个二维码

扫描二维码即可得到flag

乌镇峰会种图

下载图片后使用stegsolve打开

在file format下查看,发现flag在最底下

注意要把flag中的空格取消

buuctf_misc

http://example.com/2023/09/06/buuctf_misc/