web入门:文件包含🥰

web78

1 | |

include包含,尝试使用伪协议

1 | |

使用base64解码获得flag

web79

1 | |

str_replace()函数把php替换成了???

使用data协议:

1 | |

PD9waHAgc3lzdGVtKCdjYXQgZmxhZy5waHAnKTs= —> <?php system(‘cat flag.php’);

web80

关键源码:

1 | |

这个题php和data协议都用不了了,尝试以下包含日志文件

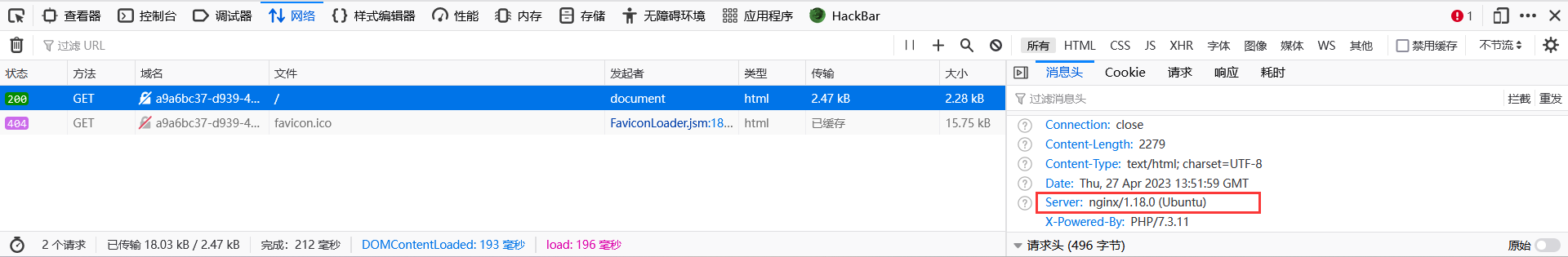

通过fn+f12查看网络

或

burpsuite抓包

或

Wappalyzer

都可看到

本题是nginx服务器

nginx服务器的日志通常路径为:

/var/log/nginx/access.log

或

/var/log/nginx/error.log

本题的路径是/var/log/nginx/access.log

在url中输入?file=/var/log/nginx/access.log 读取日志

发现内容为请求行、UA头、IP地址

使用burp suite抓包

在UA头写入shell

1 | |

启动中国蚁剑拿到flag

方法二:

burp suite抓包

在UA头中插入payload

1 | |

获得flag

web81

与80题方法一样😊

web入门:文件包含🥰

http://example.com/2023/04/27/wenjianbaohan/